metasploit渗透测试指南-第三章-主动信息搜集-NMap-学习笔记

1.主动信息搜集过程中,与目标系统进行直接交互。可以执行端口扫描来确定目标系统开放了哪些端口,运行了哪些服务。

2.被动信息搜集确定了目标的IP范围后使用端口扫描确定目标开放的端口。

3.nmap–最流行的端口扫描工具,在metasploit中,可以将输出结果保存在后端数据库中,可以一次性扫描大量主机并确定其运行的服务(每个服务都可能是进入系统的入口)。

4.NMAP使用:kali-查看nmap信息和参数。

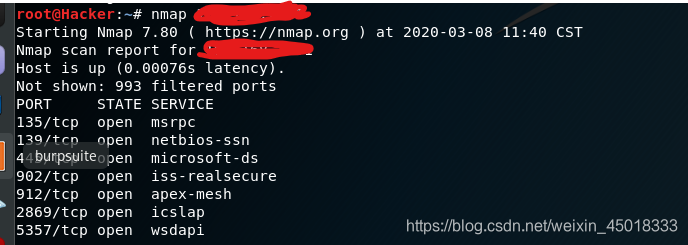

以自己的机器为例

nmap ip–端口 状态 服务

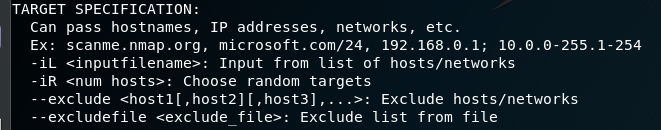

第一部分–目标的详细信息:

能够传递主机名称,IP地址,网络等

例子:scanme.nmap.org,micresoft.com/24,192.168.0.1;10.0.0-255.0-254

-iL<输入文件名称>:从主机或网络的列表中输入

-iR<主机数量>:选择随机目标,0表示无限扫描,时间贼长

–exclude<>:排除主机或网络

–excludefile<>从文件列表中排除地址

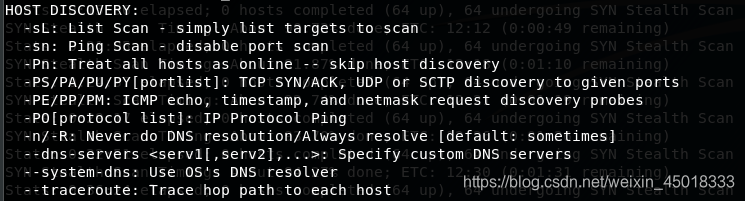

第二部分–主机发现

-sL:仅列出要扫描的目标

-sn:主机发现,不扫描端口

-Pn:将所有主机视为开启状态,跳过主机发现,不使用ping预先判断主机是否存活

-PS/PA/PU/PY[端口列表]:对给定端口的TCP SYN/ACK、UDP(过滤针对TCP防火墙)或SCTP发现,默认端口80

-PE/PP/PM:ICMP echo、时间戳和网络掩码请求发现探测

-PO[协议列表]:IP协议,ping

-n/R:不执行DNS解析,加速扫描/始终或有时解析,稍微慢一点。

–dns-servers:自定义DNS

–traceroute :追踪每个主机的越点路径,路由路径。

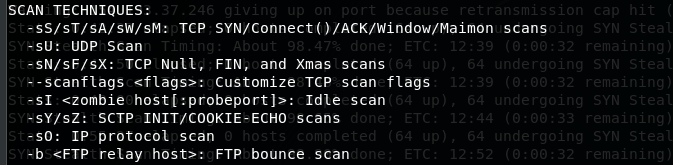

第三部分–扫描技术

-sS/sT/sA/sW/sM:TCP SYN/连接/ACK/Window/Maion 扫描

-sU:UDP服务扫描

-sN/sF/sX:TCP Null,Fin,Xmas 扫描

–scanflags < flags >:自定义TCP扫描标志

-sI< zombie host[:probeport]>:空闲扫描

-sY/sZ:SCTP INIT/COOKIE-ECHO 扫描

-sO:IP协议扫描

-b< FTP relay host>:FTP跳转扫描

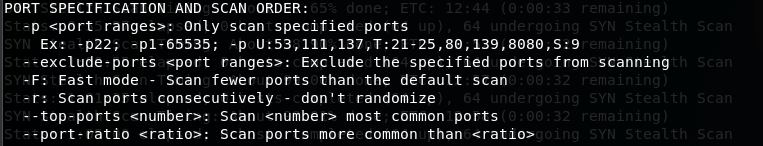

第四部分–端口规范和扫描顺序

-p<端口范围>:仅扫描指定端口 可以是范围 可以是单个端口

–exclude-ports<端口范围>:排除指定端口,不扫描

-F:快速模式,仅扫描常用端口

-r:连续不断地扫描端口,不能随机化

–top-ports <数量>:扫描数量个常见端口

–port-ratio < ratio > :扫描比ratio更常见的端口

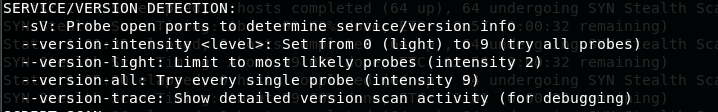

第五部分–服务/版本检测

-sV:探测打开的端口来确定服务的信息

–version-intensity < level >:版本强度 从0(轻)设置到9(尝试所有探针)

–version-light:限制最有可能的探针(强度2)

–version-all:尝试每个探针(强度9)

–version-trace:显示详细的版本扫描活动(用于调试)

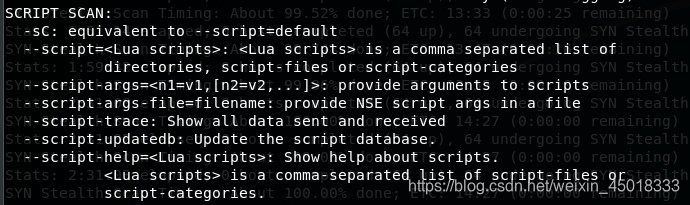

第六部分–脚本扫描

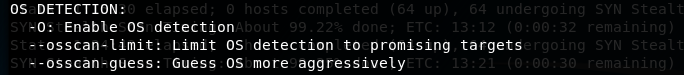

第七部分–操作系统探测

-O:启用操作系统探测

–osscan-limit:禁止操作系统探测对有希望的目标

–osscan-guess:找到最匹配的探测

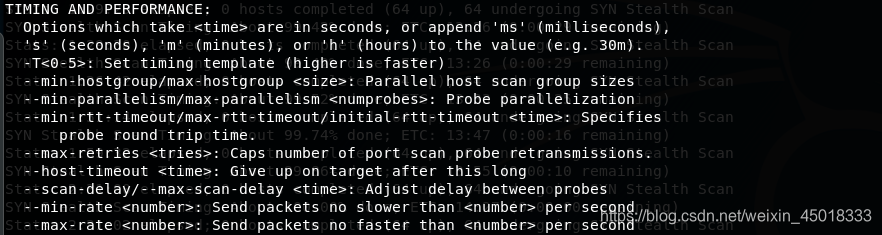

第八部分–时间和性能

-T<0-5>:设置计时模板,越高速度越快

–min-hostgroup/max-hostgroup< size >:并行主机扫描组大小

–min-parallelism/max-parallelism < numprobes >:最小最大并行度 探针并行化

–min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout < time >:最小,最大,初始rtt超时,指定探针往返时间

–max-retries < tries >:最大重试次数 限制端口扫描器重新尝试次数

–host-timeout < time >:主机超时 超过此时间之后放弃目标

–scan-delay/–max-scan-delay < time >:调整探针之间的延迟

–min-rate < number >:每秒发送的数据包不低于number

–max-rate < number >:每秒发送的数据包不超过number

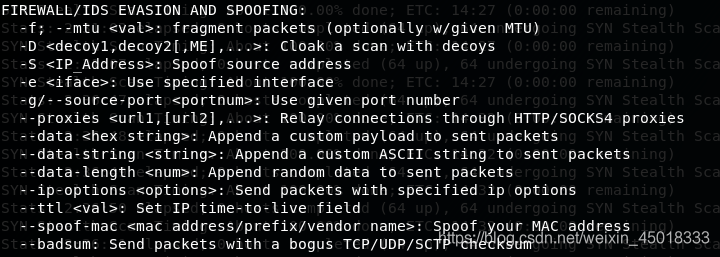

第九部分–防火墙/IDS规避和欺骗

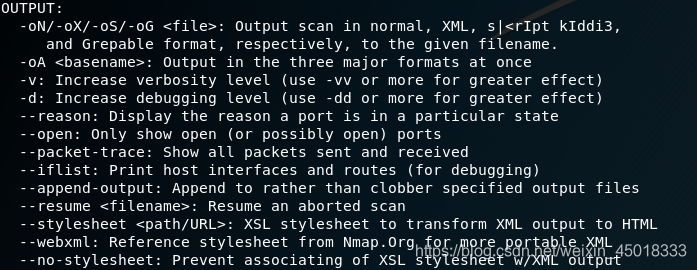

第十部分–输出

-oN/-oX/-oS/-oG < file >:输出扫描到指定文件

-oA< basename >:同时以三种主要的形式输出

-v:提高详细程度

-d:提高调试级别

–reason:显示端口处于特定状态的原因

–open:仅显示打开的端口

–packet-trace:数据包跟踪,显示所有发送和接受的数据包

–iflist:打印主机接口和路由(调试)

–append-output:追加输出,追加到而不是删除指定的输出文件

–resume< file name >:恢复终止的扫描

–stytlesheet < path/url >:将XML输出转换为HTML的XSL样式表

–webxml:从Nmap.Org中引用样式表以获得更可移植的XML

–nostytlesheet:禁止将XSL样式表与XML输出相关联

第十一部分–其他

-6:使用IPV6扫描

-A: 启用操作系统检测、版本检测、脚本扫描和traceroute

–datadir < dirname >:指定自定义Nmap数据文件位置

–send-eth/–send-ip:使用原始以太网帧或ip包发送

–privileged:假设用户是完全特权的

–unprivileged:假设用户缺乏原始套接字特权

-V:打印版本号

-h:打印此帮助摘要页

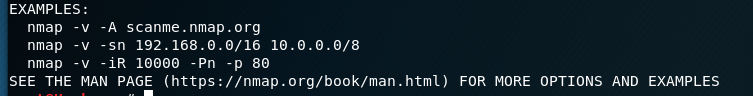

第十二部分–例子

- 点赞

- 收藏

- 分享

- 文章举报

happen.

发布了9 篇原创文章 · 获赞 2 · 访问量 118

私信

关注

happen.

发布了9 篇原创文章 · 获赞 2 · 访问量 118

私信

关注

- metasploit渗透测试指南--第三章--主动信息搜集--学习笔记二

- 搜索引擎学习笔记——第三章 Web 信息的搜集

- 【安全牛学习笔记】主动信息收集-发现(三)

- 【安全牛学习笔记】主动信息收集-发现(四)

- 11.9.2 学习笔记:主动维护(一)统计信息

- 【Kail 学习笔记】kali信息搜集工具之IKE-Scan

- 【Kail 学习笔记】kali信息搜集工具之Sparta(斯巴达)

- kali实战-主动信息收集(安全牛学习笔记)

- 【安全牛学习笔记】主动信息收集-发现

- 【安全牛学习笔记】主动信息收集 - 发现

- 【安全牛学习笔记】主动信息收集

- 【安全牛学习笔记】主动信息收集-发现(二)

- 安全笔记:渗透|主动信息探测——nmap

- 渗透测试学习笔记---信息搜集篇

- 【Kail 学习笔记】kali信息搜集工具之Dmitry

- kali linux 渗透技术学习笔记 5.信息收集——网络映射器工具Nmap (三) 系统指纹与服务指纹识别

- 【学习笔记】主动信息收集

- kali linux 渗透技术学习笔记 3.信息收集——网络映射器工具Nmap (一) 识别活跃主机

- 【Kail 学习笔记】kali信息搜集工具之DNMAP

- Go语言学习笔记 - 第三章 基本类型(The Go Programming Language)