8.15 nginx防盗链、nginx访问控制、nginx解析php相关配置、nginx代理

1、nginx防盗链

该部分配置可以和上章节的配置结合使用

增加如下配置内容

location ~* ^.+\.(gif|jpg|png|swf|flv|rar|zip|doc|pdf|gz|bz2|jpeg|bmp|xls)$

{

expires 7d;

valid_referers none blocked server_names *.test.com ;

#定义白名单的referer

if ($invalid_referer) {

return 403;

#非白名单的referer访问时,返回403

}

access_log off;

}

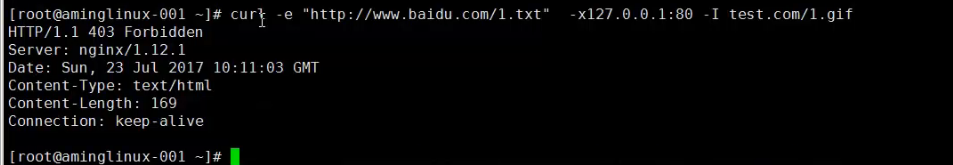

使用curl -e命令指定非白名单referer进行访问,返回状态为403

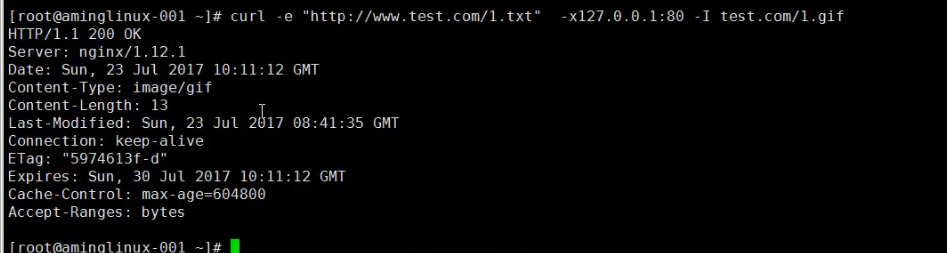

指定白名单referer“http://www.test.com”进行访问,返回状态为200

2、nginx访问控制

需求1:访问/admin/目录的请求,只允许指定IP地址访问

编辑虚拟主机配置文件,增加如下配置:

location /admin/

{

allow 192.168.133.1;

allow 127.0.0.1;

deny all;

}

此时通过指定IP地址去访问时,可以成功访问:curl -x127.0.0.1:80 test.com/admin/1.html -I

需求2:匹配正则

编辑虚拟主机配置文件,增加如下配置

location ~ .*(upload|image)/.*\.php$

{

deny all;

}

可以拒绝所有匹配upload的以.php结尾的文件

此时,访问upload目录下的php文件时,无法正常访问

需求3:

根据user_agent限制

if ($http_user_agent ~ 'Spider/3.0|YoudaoBot|Tomato')

{

return 403;

}

3、nginx解析php相关配置

在虚拟主机配置文件中,增加如下配置:

location ~ \.php$

{

include fastcgi_params;

fastcgi_pass unix:/tmp/php-fcgi.sock;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME /data/wwwroot/test.com$fastcgi_script_name;

}

创建1.php,并写入如下内容:

<?php

phpinfo()

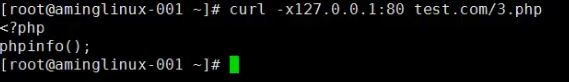

在未重新加载配置文件之前,无法解析该php页面,直接显示页面源码

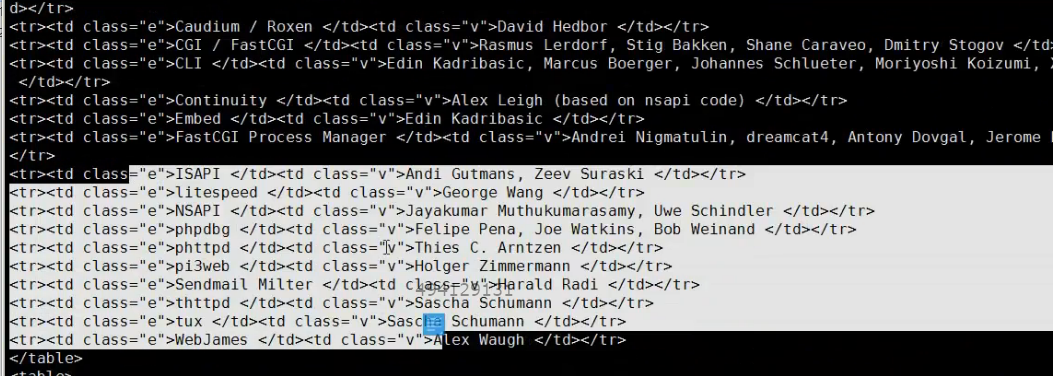

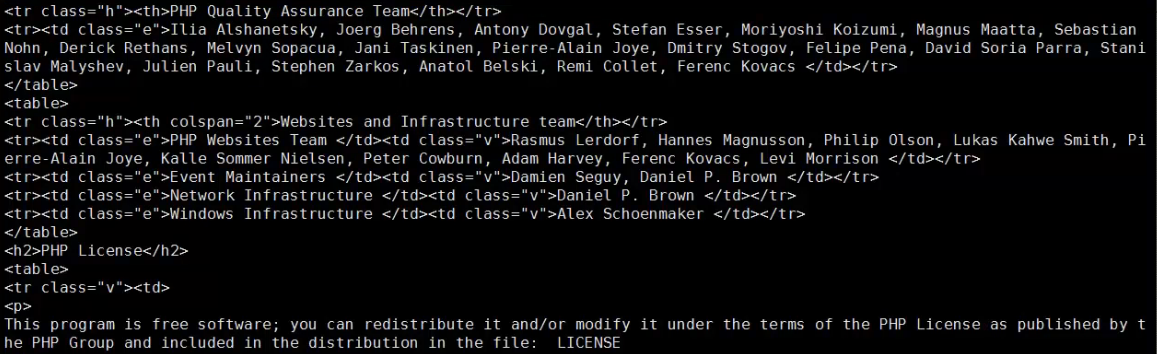

重新加载配置之后,可以正常解析

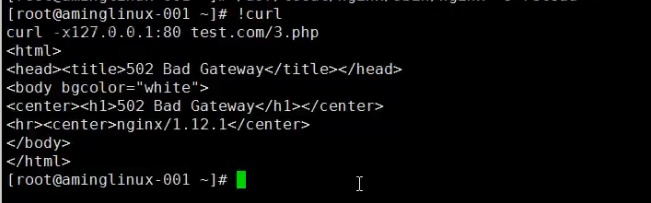

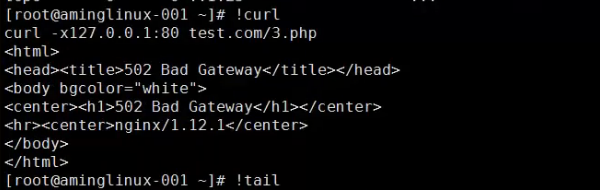

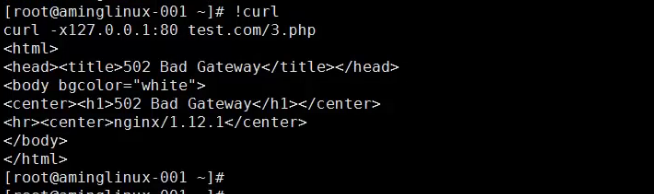

在配置中,当fastcgi_pass unix:/tmp/php-fcgi.sock;路径写错时,会显示502

也可以监听IP地址,当主配置文件中当监听改为地址时,需要将fastcgi_pass监听当地址修改为对应当IP地址和端口,否则也会提示502

将fastcgi_pass监听地址修改为IP和端口之后,可以正常访问,fastcgi_pass 127.0.0.1:9000

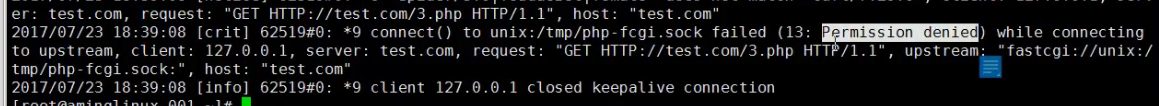

当/tmp/php-fcgi.sock文件未修改为666时,默认权限为440,由于该文件当属主为root,而访问此文件当用户为nobody,所以此时进行访问时,依旧会提示502

此时通过查看日志文件,可以看出访问被拒绝

4、nginx代理

当内网web服务器与外网不通时,可以通过设置代理服务器来确保用户可以访问内网web服务器,代理服务器需要与web服务器和用户都相通

切换到/usr/local/nginx/conf/vhost/目录下,编辑配置文件vim proxy.conf并增加如下配置:

server

{

listen 80;

server_name ask.apelearn.com; //定义域名

location /

{

proxy_pass http://121.201.9.155/; //定义真实web服务器的IP地址

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

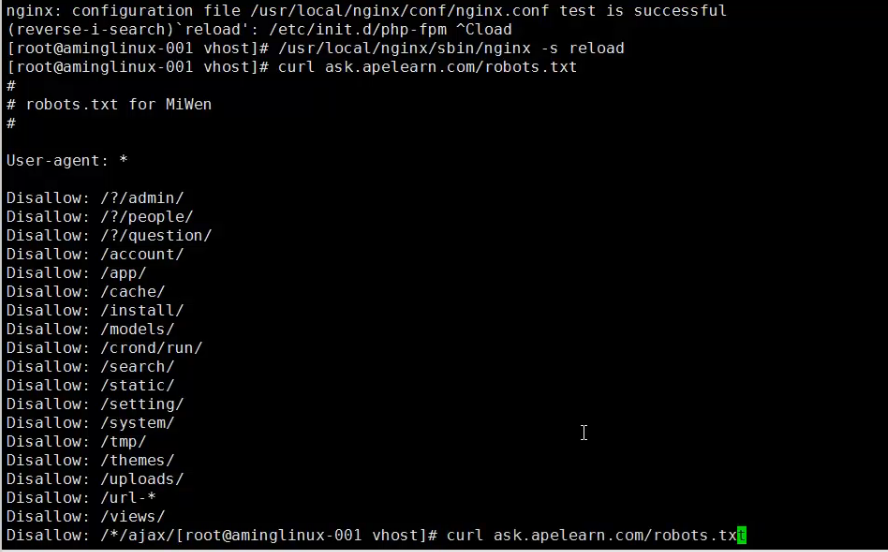

定义过上述配置之后,就可以通过访问本台主机来访问对应的域名

可以通过访问本机来进行验证:

转载于:https://www.cnblogs.com/w494129131/p/9470949.html

- 点赞

- 收藏

- 分享

- 文章举报

diaofuqi8207

发布了0 篇原创文章 · 获赞 0 · 访问量 56

私信

关注

diaofuqi8207

发布了0 篇原创文章 · 获赞 0 · 访问量 56

私信

关注

- LNMP(二)Nginx默认虚拟主机、用户认证、域名重定向、访问日志、日志切割、防盗链、访问控制、静态文件不记录日志和过期时间、Nginx解析php相关配置、Nginx代理

- linux的Nginx防盗链、Nginx访问控制、Nginx解析php相关配置、Nginx代理介绍

- LNMP(nginx防盗链,访问控制,解析php相关配置,Nginx代理,常见502问题)

- linux学习第四十六篇:Nginx防盗链,Nginx访问控制,Nginx解析php相关配置,Nginx代理

- 【LNMP】Nginx防盗链、Nginx访问控制、Nginx解析php相关配置和Nginx代理

- Nginx防盗链,Nginx访问控制, Nginx解析php相关配置, Nginx代理

- Nginx防盗链、Nginx访问控制、Nginx解析php相关配置

- Nginx防盗链、Nginx访问控制、Nginx解析php相关配置、Nginx代理

- Nginx防盗链,Nginx访问控制,Nginx解析PHP的相关配置,Nginx代理

- Nginx防盗链、Nginx访问控制、Nginx解析php相关配置、Nginx代理

- 12.13 Nginx防盗链 12.14 Nginx访问控制 12.15 Nginx解析php相关配置 12.16 Nginx代理

- Nginx防盗链,Nginx访问控制,,Nginx解析php相关配置,Nginx代理

- Nginx防盗链、访问控制、Nginx解析PHP相关配置、Nginx代理

- Nginx防盗链、访问控制、解析php相关配置、代理

- Nginx配置防盗链、Nginx访问控制、Nginx解析php相关配置

- 十二周四次课 2018.01.05 Nginx防盗链、Nginx访问控制、Nginx解析php相关配置、Nginx代理

- LNMP架构 (4) 之 Nginx的防盗链、访问控制、解析php相关配置

- Nginx防盗链 Nginx访问控制 Nginx解析php相关配置 Nginx代理

- Nginx防盗链、Nginx访问控制、Nginx解析php的配置

- 详解Nginx防盗链和Nginx访问控制与Nginx解析php的配置