Weblogic 两处未授权任意文件上传漏洞(CVE-2018-2894)

2019-02-11 12:10

1721 查看

版权声明:本文为博主原创文章,未经博主允许不得转载。如有问题,欢迎指正。 https://blog.csdn.net/csacs/article/details/86833479

Weblogic 未授权任意文件上传漏洞(CVE-2018-2894)

漏洞概述:

-WebLogic 存在两个未授权访问页面分别为/ws_utc/begin.do,/ws_utc/config.do,通过该两个页面可以直接上传webshell.

漏洞版本:

- weblogic 10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3

漏洞搭建:

https://vulhub.org/#/environments/weblogic/CVE-2018-2894/

漏洞复现:

- ws_utc/config.do页面上传

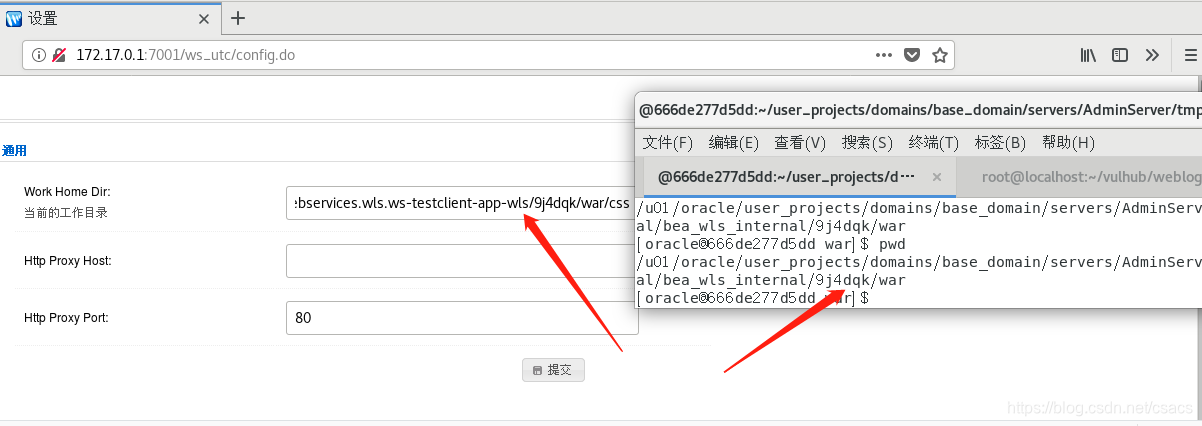

首先访问/ws_utc/config.do,首先设置一下路径,因为默认上传目录不在Web目录无法执行webshell,可以设置一下路径,这里设置为/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/css

(css访问不需要任何权限)

然后提交保存,在安全里面添加上传webshell,

webshell访问路径为,http://ip:7001/ws_utc/css/config/keystore/[时间戳]_[文件名]

(时间戳为上图id属性)

- ws_utc/begin.do页面上传

访问该页面,然后右上角直接上传,虽然提示上传失败,但实际上已成功上传。

漏洞修复:

1,设置Config.do、begin.do页面登录授权后才可以访问;

2,升级升级升级到最新版!

ps:余生很长,请多指教。

相关文章推荐

- WebLogic 两处任意文件上传漏洞动态分析(CVE-2018-2894)

- PHP任意文件上传漏洞(CVE-2015-2348)

- CVE-2015-2348(PHP任意文件上传漏洞)

- PHP任意文件上传漏洞CVE-2015-2348浅析

- jenkins任意文件读取漏洞复现与分析 -CVE-2018-1999002

- CVE-2018-12613Phpmyadmin后台 任意文件包含漏洞复现

- 【漏洞分析】WordPress任意文件上传漏洞

- WordPress 多个CMSMasters主题'upload.php'任意文件上传漏洞

- Flash Player类型混淆严重漏洞,成功利用可能导致任意代码执行(CVE-2018-15981)

- FCKeditor connector.php任意文件上传漏洞

- 网站漏洞修复之UEditor漏洞 任意文件上传漏洞

- WordPress Lazy SEO插件lazyseo.php脚本任意文件上传漏洞

- WordPress Contact Form 7插件任意文件上传漏洞

- WordPress Sitemile Auctions插件任意文件上传漏洞

- UEditor编辑器两个版本任意文件上传漏洞分析

- PHPcms9.6.0 最新版任意文件上传漏洞(直接getshell)

- 织梦DedeCms任意文件上传漏洞修复

- WordPress Van Ons WP GDPR Compliance插件任意代码执行漏洞(CVE-2018-19207)

- 织梦dedecms后台文件任意上传漏洞

- [代码审计]eyoucms前台未授权任意文件上传