ASA防火墙应用及配置

2015-06-08 00:00

549 查看

ASA55XX系列的产品是继PIX这款硬件防火墙之后推出的一款新型硬件防火墙。相对于早期的PIX硬件防火墙,它具备多重功能防护的特性,而PIX是一台静态数据包过滤防火墙。现在面对更多变种病毒,恶意软件和应用层程序的攻击或者欺骗。PIX已经不能应对如此多的安全挑战。所以选择防护能力更强的ASA是明智之举了。而且它的价格比PIX低的多。就单单从性价比,就可以让大家眼前一亮。

这里针对ASA5540的防火墙的基本配置和应用做一些说明:

在实施防火墙的应用是,我们通常将我们的WEB服务器,DC,MAIL服务器,ANTIVIRUS服务器等放在一个叫做DMZ的区域,将企业内部的工作站或者应用服务器放在叫做INSIDE的区域,那么外部的设备就处于OUTSIDE的区域。一般需要防火墙的3个接口。

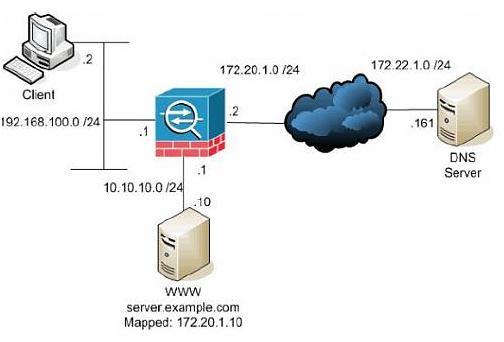

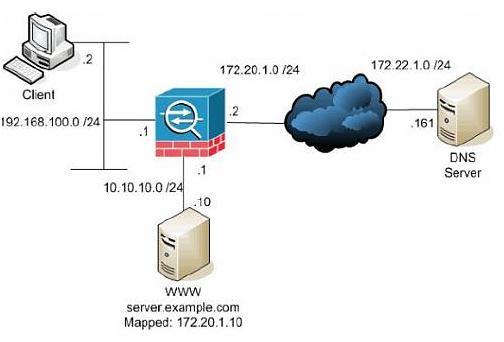

这里引用Blushin的一张图片来阐述。在介绍具体的配置之前,我们必须弄明白几个问题:

1.NAT是如何工作的?为什么需要NAT。还有什么是静态地址转换?

2.如何创建要映射的外部地址池

3.默认路由,比如如何创建一条默认外部路由

4.如何启用、禁用或者改变一个服务或者协议通过防火墙,

fixup指定的端口,就是防火墙要侦听的服务。

5.默认情况下,防火墙的以太端口不允许telnet,若需要telnet,该如何办呢?

Reply 1.NAT是将内部的私有地址转换成外部的公有地址,这样才能访问INTERNET。因为公有地址有限,所以为了解决地址短缺的问题,才有NAT的技术,采用NAT也可以起到隐藏内部主机地址,保护内部主机的作用。提到静态地址转换。不妨举例说明。如果要实现外部主机对DMZ的访问,则需要做如下的转换:

static(dmz,outside) 172.22.10.10 10.10.10.10 netmask 255.255.255.255 dns,这样当客户需要解析172.22.10.10这个地址的解析时,ASA会将DNS的解析结果修改为10.10.10.10,即可实现使用私有地址访问ITTERNET。

载入inside内地主机要访问dmz内地服务器。也可以用静态转换。

static(inside,dmz) 10.10.10.0 192.168.100.0 netmask 255.255.255.0

Reply 2.通常情况下,我们可以将DMZ的地址转换为外部接口的地址,也可以将DMZ地址转换为外部共用地址池中的某个地址。那么如何操作呢?

global(outside) 10 interface 这里的10是NAT编号,可以用NAT_NUMBER表示,就表示一个全局的外部接口地址。所有内部的主机要访问外部,其地址都会被转换为这个接口的地址。

global(outside) 11 192.9.213.1 - 192.9.213.5 这就是一个全局地址池的创建。

Reply 3.默认路由,即就是在路由表中找不到出口时,默认的指定让数据包从一个固定的端口出去。这个固定的端口的地址,就是下一跳路由器的接口地址。创建一条外部默认路由如下:

route outside 0.0.0.0 0.0.0.0 172.22.10.1 ,在这里172.22.10.1就是外部的网关地址。

Reply 4.例如通过

fixup protocal ftp 21 启用ftp协议并指定ftp的端口号为21.使用

fixup protocol http 80 指定http协议的端口号为80,若要禁用只需在命令前加no,如

no fixup protocol ftp 21.

Reply 5.可以使用telnet 0.0.0.0 0.0.0.0 inside来允许。

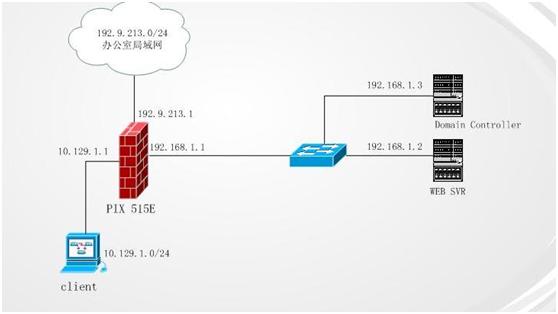

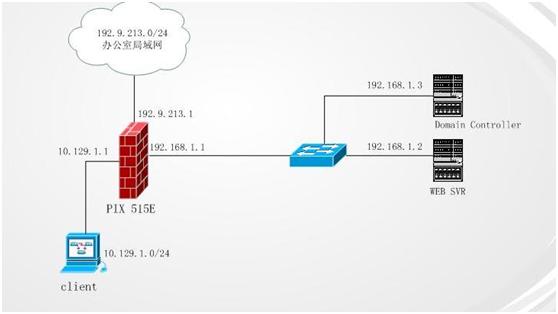

说了这么多,下面我们来通过一个案例复习一下。拓扑如下图:

网络说明:防火墙采用ASA5540,防火墙的DMZ网卡设置为192.168.1.1,数据库web服务器IP地址设置为192.168.1.2,ASA的外网网卡设置为192.9.213.1,ASA内部网卡为10.129.1.1.办公室局域网的用户通过192.9.213.1这个IP地址访问WEB服务器提供的HTTP服务,办公室局域网的网关地址为192.9.213.1,内部网卡接生产工程网络。子网掩码为255.255.255.0.

命令列表:

//进入配置状态

ciscoasa#config t

ciscoasa(config)#hostname ASA5540

ASA5540(config)#enable secret xxxxxx

ASA5540(config)#interface e0/0

ASA5540(config-if)#nameif outside

ASA5540(config-if)#security-level 0

ASA5540(config-if)#ip add 192.9.231.1 255.255.255.0

ASA5540(config-if)#no shutdown

ASA5540(config-if)#interfacee0/1

ASA5540(config-if)#nameif dmz

ASA5540(config-if)security-level 50

ASA5540(config-if)#ip add 192.168.1.1 255.255.255.0

ASA5540(config-if)#no shutdown

ASA5540(config-if)#interface e0/2

ASA5540(config-if)#nameif inside

ASA5540(config-if)#security-level 100

ASA5540(config-if)#ip add 10.129.1.1 255.255.255.0

ASA5540(config-if)#no shutdown

ASA5540(config-if)#exit

ASA5540(config)#global(outside) 1 interface

ASA5540(config)#nat(inside) 1 10.129.1.0 255.255.255.0

ASA5540(config)#static(inside,dmz) 192.168.1.2 10.129.1.0 netmask 255.255.255.0 dns

ASA5540(config)#static(dmz,outside) 192.9.231.1 192.168.1.2 netmask 255.255.255.255 dns

ASA5540(config)#route outside 0.0.0.0 0.0.0.0 192.9.231.1

ASA5540(config)#fixup protocol http 80

ASA5540(config)#access-list outlist extend permit tcp any host 192.168.1.2 eq www

ASA5540(config)#access-list outlist extend permit tcp any host 192.168.12 eq domain

ASA5540(config)#acess-group outlist in interface outside

ASA5540(config-if)#end

ASA5540#write

td { font-size: 12px } .commentTextBox { font-family : Verdana; font-size: 13px; } .userData { BEHAVIOR: url(#default#userdata) }

类别:未分类┆阅读(

0)┆评论(

0) ┆

返回博主首页┆

返回博客首页

上一篇

对php,mysql全文搜索的完全分析 下一篇

七步骤建立更加可靠的Linux系统

这里针对ASA5540的防火墙的基本配置和应用做一些说明:

在实施防火墙的应用是,我们通常将我们的WEB服务器,DC,MAIL服务器,ANTIVIRUS服务器等放在一个叫做DMZ的区域,将企业内部的工作站或者应用服务器放在叫做INSIDE的区域,那么外部的设备就处于OUTSIDE的区域。一般需要防火墙的3个接口。

这里引用Blushin的一张图片来阐述。在介绍具体的配置之前,我们必须弄明白几个问题:

1.NAT是如何工作的?为什么需要NAT。还有什么是静态地址转换?

2.如何创建要映射的外部地址池

3.默认路由,比如如何创建一条默认外部路由

4.如何启用、禁用或者改变一个服务或者协议通过防火墙,

fixup指定的端口,就是防火墙要侦听的服务。

5.默认情况下,防火墙的以太端口不允许telnet,若需要telnet,该如何办呢?

Reply 1.NAT是将内部的私有地址转换成外部的公有地址,这样才能访问INTERNET。因为公有地址有限,所以为了解决地址短缺的问题,才有NAT的技术,采用NAT也可以起到隐藏内部主机地址,保护内部主机的作用。提到静态地址转换。不妨举例说明。如果要实现外部主机对DMZ的访问,则需要做如下的转换:

static(dmz,outside) 172.22.10.10 10.10.10.10 netmask 255.255.255.255 dns,这样当客户需要解析172.22.10.10这个地址的解析时,ASA会将DNS的解析结果修改为10.10.10.10,即可实现使用私有地址访问ITTERNET。

载入inside内地主机要访问dmz内地服务器。也可以用静态转换。

static(inside,dmz) 10.10.10.0 192.168.100.0 netmask 255.255.255.0

Reply 2.通常情况下,我们可以将DMZ的地址转换为外部接口的地址,也可以将DMZ地址转换为外部共用地址池中的某个地址。那么如何操作呢?

global(outside) 10 interface 这里的10是NAT编号,可以用NAT_NUMBER表示,就表示一个全局的外部接口地址。所有内部的主机要访问外部,其地址都会被转换为这个接口的地址。

global(outside) 11 192.9.213.1 - 192.9.213.5 这就是一个全局地址池的创建。

Reply 3.默认路由,即就是在路由表中找不到出口时,默认的指定让数据包从一个固定的端口出去。这个固定的端口的地址,就是下一跳路由器的接口地址。创建一条外部默认路由如下:

route outside 0.0.0.0 0.0.0.0 172.22.10.1 ,在这里172.22.10.1就是外部的网关地址。

Reply 4.例如通过

fixup protocal ftp 21 启用ftp协议并指定ftp的端口号为21.使用

fixup protocol http 80 指定http协议的端口号为80,若要禁用只需在命令前加no,如

no fixup protocol ftp 21.

Reply 5.可以使用telnet 0.0.0.0 0.0.0.0 inside来允许。

说了这么多,下面我们来通过一个案例复习一下。拓扑如下图:

网络说明:防火墙采用ASA5540,防火墙的DMZ网卡设置为192.168.1.1,数据库web服务器IP地址设置为192.168.1.2,ASA的外网网卡设置为192.9.213.1,ASA内部网卡为10.129.1.1.办公室局域网的用户通过192.9.213.1这个IP地址访问WEB服务器提供的HTTP服务,办公室局域网的网关地址为192.9.213.1,内部网卡接生产工程网络。子网掩码为255.255.255.0.

命令列表:

//进入配置状态

ciscoasa#config t

ciscoasa(config)#hostname ASA5540

ASA5540(config)#enable secret xxxxxx

ASA5540(config)#interface e0/0

ASA5540(config-if)#nameif outside

ASA5540(config-if)#security-level 0

ASA5540(config-if)#ip add 192.9.231.1 255.255.255.0

ASA5540(config-if)#no shutdown

ASA5540(config-if)#interfacee0/1

ASA5540(config-if)#nameif dmz

ASA5540(config-if)security-level 50

ASA5540(config-if)#ip add 192.168.1.1 255.255.255.0

ASA5540(config-if)#no shutdown

ASA5540(config-if)#interface e0/2

ASA5540(config-if)#nameif inside

ASA5540(config-if)#security-level 100

ASA5540(config-if)#ip add 10.129.1.1 255.255.255.0

ASA5540(config-if)#no shutdown

ASA5540(config-if)#exit

ASA5540(config)#global(outside) 1 interface

ASA5540(config)#nat(inside) 1 10.129.1.0 255.255.255.0

ASA5540(config)#static(inside,dmz) 192.168.1.2 10.129.1.0 netmask 255.255.255.0 dns

ASA5540(config)#static(dmz,outside) 192.9.231.1 192.168.1.2 netmask 255.255.255.255 dns

ASA5540(config)#route outside 0.0.0.0 0.0.0.0 192.9.231.1

ASA5540(config)#fixup protocol http 80

ASA5540(config)#access-list outlist extend permit tcp any host 192.168.1.2 eq www

ASA5540(config)#access-list outlist extend permit tcp any host 192.168.12 eq domain

ASA5540(config)#acess-group outlist in interface outside

ASA5540(config-if)#end

ASA5540#write

td { font-size: 12px } .commentTextBox { font-family : Verdana; font-size: 13px; } .userData { BEHAVIOR: url(#default#userdata) }

|  |

tianjingbiao、nfs_dongli、niebinchen | 3人 | 了这篇文章 |

0)┆评论(

0) ┆

返回博主首页┆

返回博客首页

上一篇

对php,mysql全文搜索的完全分析 下一篇

七步骤建立更加可靠的Linux系统

相关文章推荐

- 100 个最佳 Ubuntu 应用(中)

- 在 AppImage、Flathub 和 Snapcraft 平台上搜索 Linux 应用

- 职场中越皮实的员工,越招领导喜欢!

- 最近发现一款超牛的记单词软件,分享一下

- 启动Agent 报错,-4 错误

- 桌面虚拟化技术:旧风潮再次来袭

- 0403-027 The parameter list is too long

- 公司的网络为何如此缓慢

- 高效访问Internet-启用ISA Server的缓存

- IDC机房实战MRTG

- 匹配也惹祸

- IP 防盗有法

- 封Q进行时

- 思科ASDM导入与实战配置经验总结-操作系统版本V842

- 记一次ASA固件被误删除后应急故障响应预案的修复思路与过程

- CentOS 7.4——Apache应用之二,构建Web虚拟主机

- iptables的使用