交换机AAA方案简单实现(IAS+AD方案)

2013-07-03 10:41

246 查看

背景:

被审计查了一番,说没有Radius或TACACS+来管理交换机,存在风险之类的云..老大说:改!便开始查资料,之前没有接触过,后来明白,Radius是AAA使用的协议,进一步学习中,我找到了三种方案:

A.Cisco ACS.这种适用于使用cisco设备并且,愿意出钱买cisco的这个软件或者使用不要钱版本(你们懂的)的用户。

B.FreeRadius+Mysql,这二者都是开源软件,适合于不愿出钱的用户,但技术要求稍高。mysql存储密码也有好几种选择,数据库,本地..但是本地的话,好想是明文存储,不太安全。

C.就是本文的主要内容:IAS+AD,这个方案适用于适用window server的用户,且也不再增加开销。

1.启用IAS服务

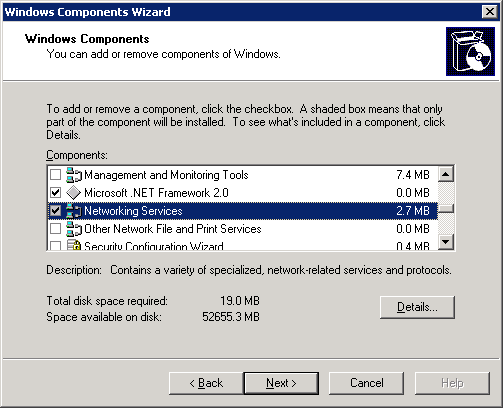

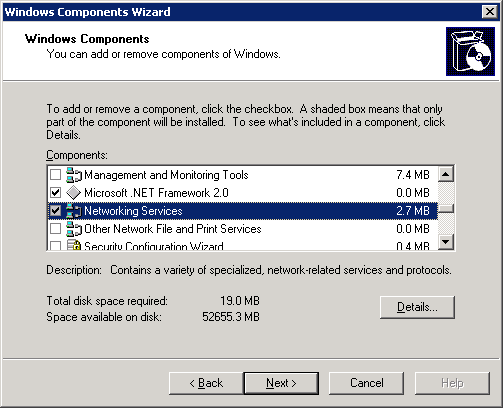

打开控制面板,添加删除windows程序,选择networking services,点击 Details.

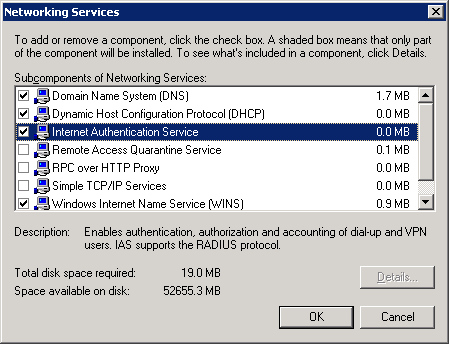

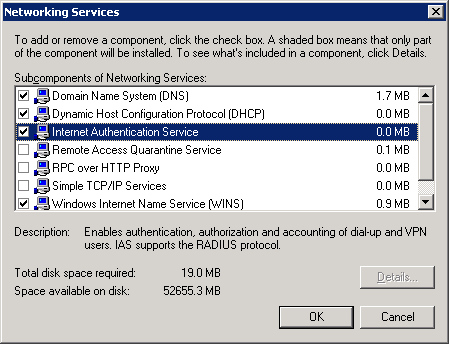

选中Internet Authentication Service(IAS),点击OK,至此IAS的程序安装完成。

2.配置IAS服务

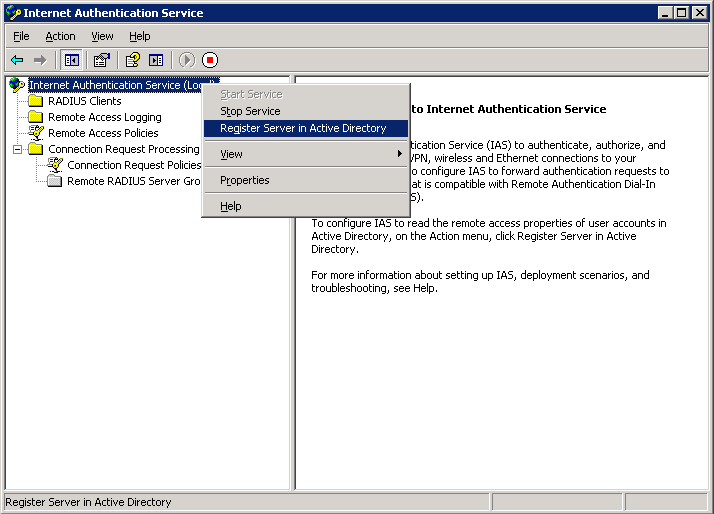

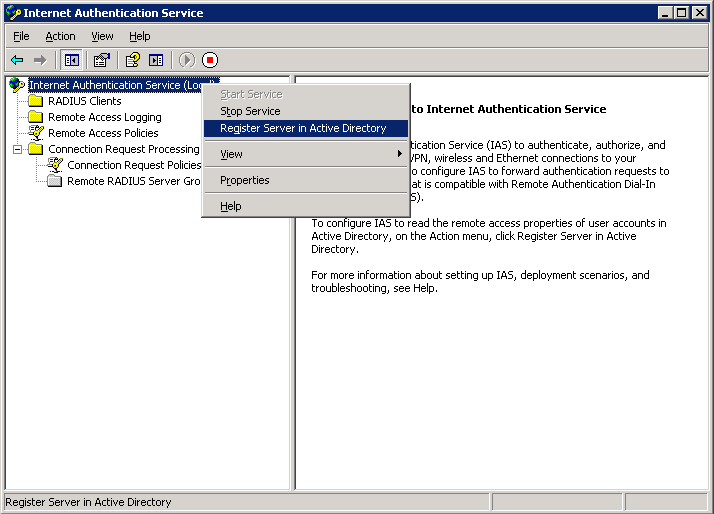

A.在administrator tools中找到IAS的Icon,打开如下页面,选中如图选项,右键,选择register server in active directory.在AD域控中注册该服务,此操作的实质是把域控作为IAS的账号数据库,

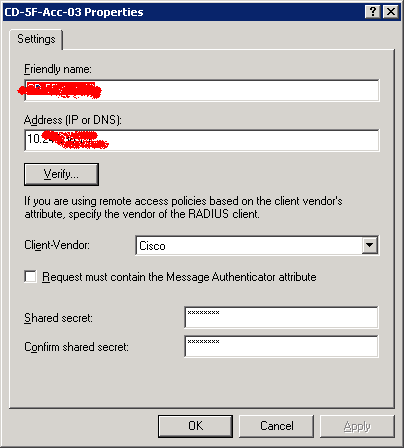

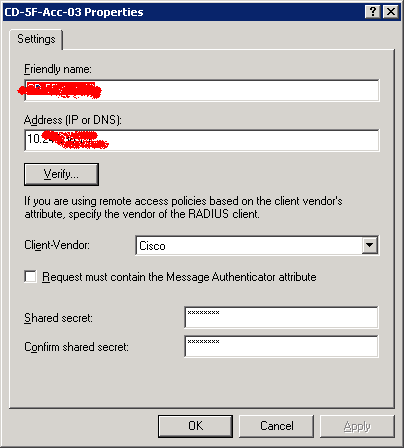

B.配置Radius Clients,这里的Clients指的是需要使用该服务的交换机或者路由器,配置结果如下:

Friendly name可以随便取,主要是用于便于识别,IPaddress必须正确,如果添加的是Cisco交换机,Vendor,选项就要选择Cisco,(我有试过选择standard Radius,没能成功,深层次的原理还不知道)

Shared secret 是IAS 和交换机之间的共享密钥,这里的输入和交换机上的配置必须相同。不然,不会成功。

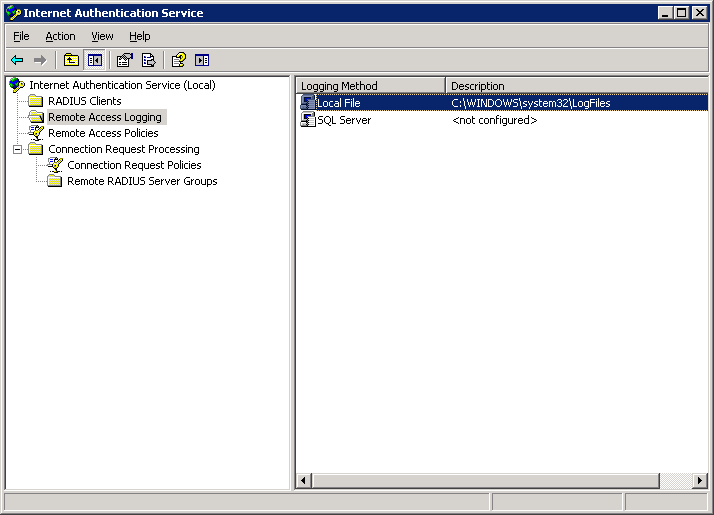

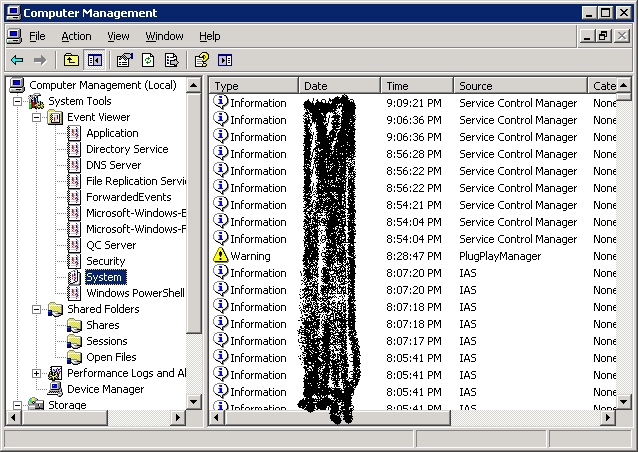

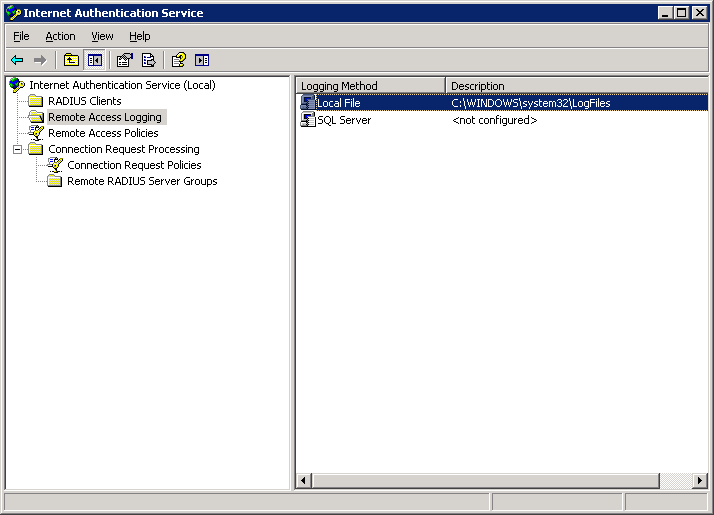

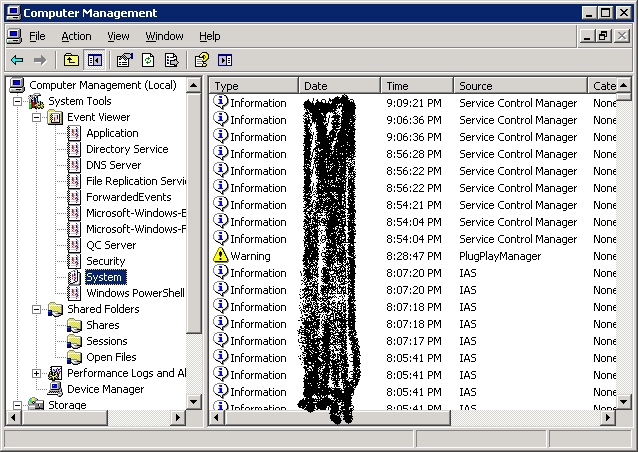

C.配置Remote accesslogging.这里配置的是记录日志的方式,存在本地还远程,要记录什么,默认情况下是存在本地的system日志里面的。下图可以看到,source是IAS的条目就是关于它的日志。

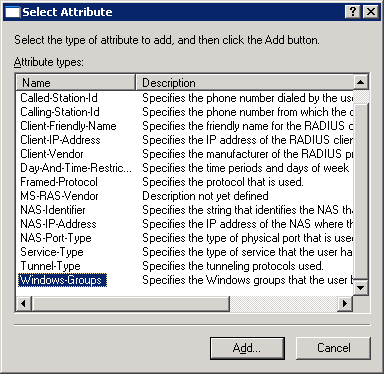

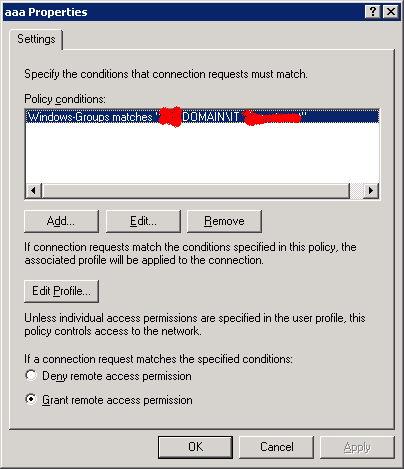

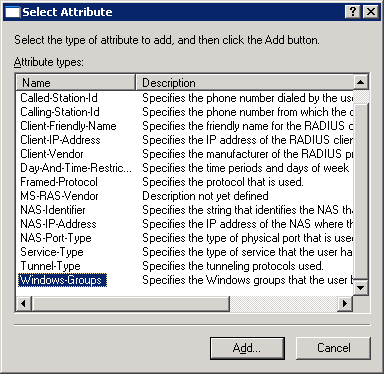

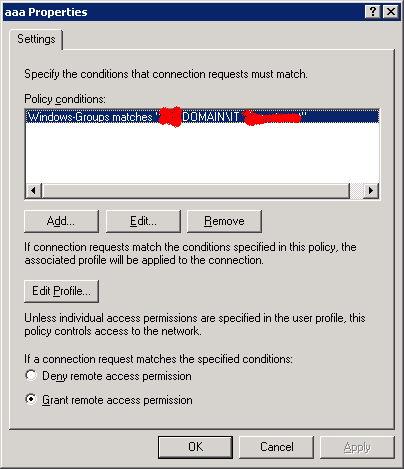

D.配置远程访问策略,Remoteaccess policies.下面是配置登录可用的用户账户,这里配置的是IT XXXX。

还需要配置profile,点击Edit Profile,选择Advanced ,service-Type 的值需要设置成Login,(这个值好像代表的是字符方式登录,如SSH,telnet等)

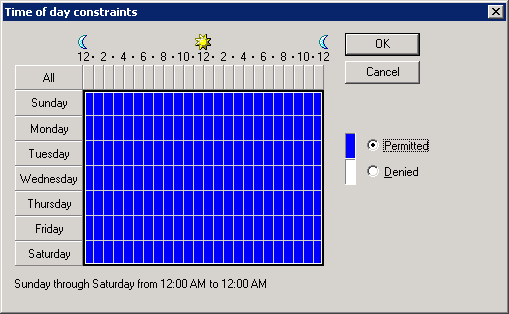

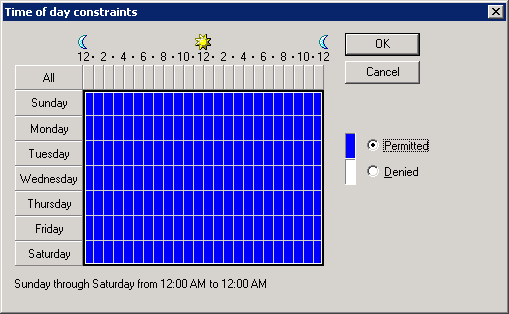

E,配置connection requestpolicies.下面配置的是允许这些账户可以进行登录的时间,

完成这些配置后基本完成了IAS的配置,其他相关配置与以上配置基本相似。

3.配置交换机

aaa new-model ---启用AAA服务aaa authentication login defaultgroup radius local ---创建登录验证列表,来验证登录服务,验证的方式是优先使用radius,如果失败再使用本地用户名和密码进行验证。ip radius source-interface Vlan60/Vlan50/loopback0 ---指定radius报文的源地址,根据交换机的配置不同,使用不同的命令。radius-server host10.2xx.xx.xx auth-port 1645 acct-port 1646 key manulife ---指定radius服务器的地址,认证所需端口,审计所需端口,以及Radius服务器和交换机之间的共享密钥。密钥必须与服务器上的一致。line vty 0 15login authdefault---在vty端口应用上面创建的认证列表,其实没必要使用这两条命令,因为,default的列表会默认应用到所有端口。

endwr

本文出自 “奋斗的菜鸟” 博客,谢绝转载!

被审计查了一番,说没有Radius或TACACS+来管理交换机,存在风险之类的云..老大说:改!便开始查资料,之前没有接触过,后来明白,Radius是AAA使用的协议,进一步学习中,我找到了三种方案:

A.Cisco ACS.这种适用于使用cisco设备并且,愿意出钱买cisco的这个软件或者使用不要钱版本(你们懂的)的用户。

B.FreeRadius+Mysql,这二者都是开源软件,适合于不愿出钱的用户,但技术要求稍高。mysql存储密码也有好几种选择,数据库,本地..但是本地的话,好想是明文存储,不太安全。

C.就是本文的主要内容:IAS+AD,这个方案适用于适用window server的用户,且也不再增加开销。

1.启用IAS服务

打开控制面板,添加删除windows程序,选择networking services,点击 Details.

选中Internet Authentication Service(IAS),点击OK,至此IAS的程序安装完成。

2.配置IAS服务

A.在administrator tools中找到IAS的Icon,打开如下页面,选中如图选项,右键,选择register server in active directory.在AD域控中注册该服务,此操作的实质是把域控作为IAS的账号数据库,

B.配置Radius Clients,这里的Clients指的是需要使用该服务的交换机或者路由器,配置结果如下:

Friendly name可以随便取,主要是用于便于识别,IPaddress必须正确,如果添加的是Cisco交换机,Vendor,选项就要选择Cisco,(我有试过选择standard Radius,没能成功,深层次的原理还不知道)

Shared secret 是IAS 和交换机之间的共享密钥,这里的输入和交换机上的配置必须相同。不然,不会成功。

C.配置Remote accesslogging.这里配置的是记录日志的方式,存在本地还远程,要记录什么,默认情况下是存在本地的system日志里面的。下图可以看到,source是IAS的条目就是关于它的日志。

D.配置远程访问策略,Remoteaccess policies.下面是配置登录可用的用户账户,这里配置的是IT XXXX。

还需要配置profile,点击Edit Profile,选择Advanced ,service-Type 的值需要设置成Login,(这个值好像代表的是字符方式登录,如SSH,telnet等)

E,配置connection requestpolicies.下面配置的是允许这些账户可以进行登录的时间,

完成这些配置后基本完成了IAS的配置,其他相关配置与以上配置基本相似。

3.配置交换机

aaa new-model ---启用AAA服务aaa authentication login defaultgroup radius local ---创建登录验证列表,来验证登录服务,验证的方式是优先使用radius,如果失败再使用本地用户名和密码进行验证。ip radius source-interface Vlan60/Vlan50/loopback0 ---指定radius报文的源地址,根据交换机的配置不同,使用不同的命令。radius-server host10.2xx.xx.xx auth-port 1645 acct-port 1646 key manulife ---指定radius服务器的地址,认证所需端口,审计所需端口,以及Radius服务器和交换机之间的共享密钥。密钥必须与服务器上的一致。line vty 0 15login authdefault---在vty端口应用上面创建的认证列表,其实没必要使用这两条命令,因为,default的列表会默认应用到所有端口。

endwr

本文出自 “奋斗的菜鸟” 博客,谢绝转载!

相关文章推荐

- samba结合AD实现大型网络方案

- EasyNVR+EasyDSS实现简单套路的RTMP、微信直播、录像、回放方案

- 快速实现简单高效并可以灵活配置的URL重写方案(附源代码)

- Excel与XML相互转换 - C# 简单实现方案

- VB6.0里实现"ShellWait"的一种简单方案(VB6.0代码)

- 利用response和HttP中的Content-Disposition: attachment; filename=aaa.zip响应头,实现简单的文件下载

- 实现一个简单的服务端推送方案-实例篇Push

- Masonry 布局 cell高度适应的一种方案(实现类似朋友圈简单布局)

- 快速实现简单高效并可以灵活配置的URL重写方案(附源代码)

- 项目开发中关于权限的实现方案简单描述(帮助以后回忆)

- 使用System.DirectoryServices.Protocols实现对AD的简单操作

- Masonry 布局 cell 高度适应的一种方案(实现类似朋友圈简单布局)

- 实现一个简单的服务端推方案

- 高可用简介及简单实现方案

- 实现一个简单的服务端推送方案-实例篇Polling

- .NET实现单个或几个Session过期时间设置简单方案

- 实现一个简单的服务端推方案

- AD+IAS实现无线radius server MAC认证配置实例 推荐

- Unity3D里实现物体移动到目标点,并且摄像机跟着移动的简单方案

- 创建Windows Phone 7的试用版程序 简单实现方案(翻译)