ISA 防火墙策略部署深度分析(三)

2011-10-21 13:28

204 查看

通过前面两次课我们学习了如何在企业里统一部署ISA的三种客户端,今天我们就来学习一下如何通过防火墙策略来对我们企业网络进行统一部署。

ISA Server能对企业进行安全的防护,依靠的是它的防火墙策略规则,其实基本上分三类规则:

1. 网络规则:主要是指网络与网络之间的关系,分为路由和NAT两种。

2. 访问规则:源网络上的客户端如何访问目标网络上的资源。一般比如企业内部用户通过ISA访问互联网。

3. 发布规则:让外部用户访问企业的Web或邮件等服务器。同时又不危及内部网络的安全性。

那么到底什么时候使用访问规则,什么时候使用发布规则呢?这个要取决于你的网络规则!

各位是否记得我们在安装ISA的时候就选择了内部网络,所以在默认情况下,你安装完ISA后就已经有了几个网络:内部网络、外部网络、本地主机、***客户端网络、隔离的***客户端网络这样五个网络,如下图所示:

下面解释一下这几个网络:

内部网络:一般是指你的Intranet,即企业内网,往往都是私有IP。如10.0.0.0/8、172.16.0.0/12、192.168.0.0/16等。

外部网络:即Internet。一般不包含其它四个网络的地址的网络。

本地主机:ISA本身的几个网卡所使用的IP以及127.0.0.1统一为一个网络,就是本地主机。

***客户端网络:当ISA上跑***后,用户通过***拔上来就属于***客户端网络。

隔离的***客户端网络:类似于***客户端网络,如果用户通过***拔上来之后,通过检查某些安全配置不符要求,可以把这些客户端放在一个特殊的网络里,就是隔离的***客户端网络。

当然如果我们希望还要有一些其它网络,如DMZ网络,那我们就得手动创建这些网络。稍后我们会讲到。

有了网络,ISA也会默认创建不同网络之间的某些网络关系(即网络规则),如下图所示:

因此,如果各位想自己创建自己的网络,就得创建自己的这些网络与其它网络之间的网络关系。

所以我们可以这样认为:ISA控制的就是网络与网络之间的安全通信!!这个通信的前提就是要有相应的网络,继而ISA会根据这些网络之间的网络规则(路由或NAT)来告诉用户,你可以创建访问规则或发布规则来实现网络之间的安全通信。

总之,在企业准备部署防火墙时,必须要先确定你的企业拓朴是一个什么样子,比如有几个网络,你希望这些网络之间存在一个什么样关系,这些定了,其实ISA上再跑什么规则(访问或发布)也就定了。

注意:如果两个网络之间不存在任何关系如路由或NAT,那么这两个网络无论如何是不能通信的!!

举个例子:

我们新建了两个城市(类似于新建网络),接下来,我们就要在这两个城市之间铺路,是铺双向路(路由关系)还是单向路(NAT),如果铺好了路,比如双向路,再接下来我们就要划路标并规定什么样车型可以在这条路上跑,如大货车只能晚上跑(访问规则等)。总结一下:

城市----网络

铺路---网络规则

道路限制规则---访问规则或发布规则

注意:NAT是有方向的!!

****什么时候在ISA上创建访问规则或发布规则呢?

当网络之间的关系是路由或从A网络----》B网络(有路即NAT):访问规则。

解释一下,如果A网络到B网络方向的NAT(注意NAT是有方向的,单向路不也有方向吗),而你要控制A网络对B网络的访问,我们就建访问规则,但反之,如果B网络要访问A网络资源就得做发布规则。也就是通过ISA达到B网络访问A网络的目的。

注意:如果存在路由关系也可以做发布。

补充一下:在装完ISA后,默认的配置需要各位要知道:

a. 默认阻塞连接到ISA SRV的网络间的所有网络通信,即ISA所连的任意网络间都是无法通信的。

b. 只有本地管理员组的成员具有管理权限

c. 创建默认网络:即5个网络

d. 访问规则包括系统策略规则和默认访问规则。在这里标准版ISA会有30条系统策略规则,主要定义是的ISA到内到外的访问动作,而默认的访问规则就是上面的第一条即默认阻塞连接到ISA SRV的网络间的所有网络通信。如下图所示:

e. 不发布任何服务器:没有创建发布规则。

f. 禁用缓存

g. 可访问Firewall Client Installation Share (如果已安装)

下面演示一下如何创建网络及网络规则:

假设企业内部网络的拓朴如下所示:注意默认情况下,已经创建内部网络,并制定了内部网络到外部网络的NAT的网络关系,接下来我们需要创建DMZ网络以及制定DMZ网络和内部网络、外部网络之间的网络关系(NAT或Route),具体如下图所示:

一、新建网络:

打开ISA控制台,右击网络---选新建--网络,如下图:

在向导界面,输入网络名称,如DMZ,单击下一步:

选择网络类型(注,凡是自己后来创建的网络均选“外围网络”),如下图:

选择“网络地址”,如下图:

单击下一步,如下图完成DMZ网络的创建。

最后如下图所示:

二、制定网络规则:

右击网络--新建--网络规则,如下图所示:

取一个名字如下图:

选择源网络,在这里选择DMZ,如图:

如下图所示:

单击下一步后,选择目的网络,在这里选择“外部”,如下图:

网络关系,我们依据企业拓朴选择“NAT ”如下图:

最后如下所示:

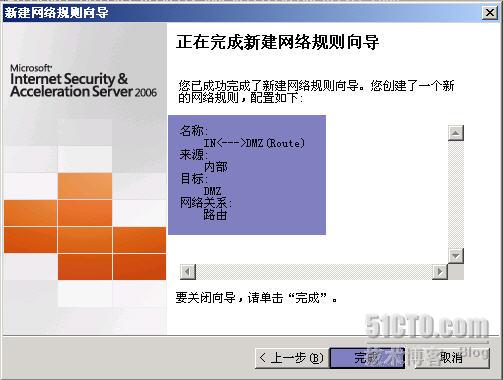

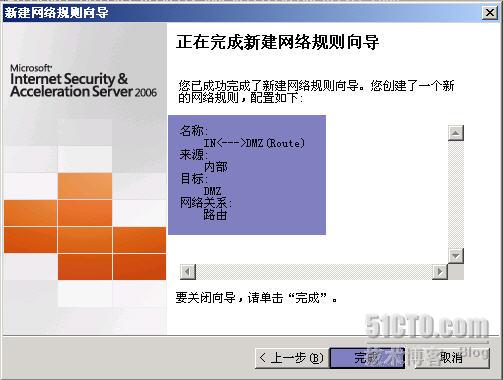

用类似的方法,创建内部网络到DMZ的路由关系的网络规则,如下所示,就不再一一演示了。

两个网络规则创建完后,如下图所示:

最后单击应用,保存配置,至此我们的新建的网络及网络规则就全部创建完了,接下来就可以制定相应的访问规则和发布规则了。

关于DMZ:

DMZ是Demilitarized Zone的缩写,俗称非军事化隔离区。一般这个区域专门放一些重要的服务器,如WEB、MAIL、FTP等,这些服务器将来要通过ISA发布到互联网上。增加一个DMZ网络来专门放要发布的服务器,有很多优点,比如安全就是最重要的一点。

好了,关于防火墙策略的部署就结束了,其实之所以写这篇,也是因为在平时的教学中,很多学员对防火墙的策略理解不清,总之希望能对各位有帮助!在企业实施过程中思路清晰!

本文出自 “千山岛主之微软技术空间站” 博客,转载请与作者联系!

ISA Server能对企业进行安全的防护,依靠的是它的防火墙策略规则,其实基本上分三类规则:

1. 网络规则:主要是指网络与网络之间的关系,分为路由和NAT两种。

2. 访问规则:源网络上的客户端如何访问目标网络上的资源。一般比如企业内部用户通过ISA访问互联网。

3. 发布规则:让外部用户访问企业的Web或邮件等服务器。同时又不危及内部网络的安全性。

那么到底什么时候使用访问规则,什么时候使用发布规则呢?这个要取决于你的网络规则!

各位是否记得我们在安装ISA的时候就选择了内部网络,所以在默认情况下,你安装完ISA后就已经有了几个网络:内部网络、外部网络、本地主机、***客户端网络、隔离的***客户端网络这样五个网络,如下图所示:

下面解释一下这几个网络:

内部网络:一般是指你的Intranet,即企业内网,往往都是私有IP。如10.0.0.0/8、172.16.0.0/12、192.168.0.0/16等。

外部网络:即Internet。一般不包含其它四个网络的地址的网络。

本地主机:ISA本身的几个网卡所使用的IP以及127.0.0.1统一为一个网络,就是本地主机。

***客户端网络:当ISA上跑***后,用户通过***拔上来就属于***客户端网络。

隔离的***客户端网络:类似于***客户端网络,如果用户通过***拔上来之后,通过检查某些安全配置不符要求,可以把这些客户端放在一个特殊的网络里,就是隔离的***客户端网络。

当然如果我们希望还要有一些其它网络,如DMZ网络,那我们就得手动创建这些网络。稍后我们会讲到。

有了网络,ISA也会默认创建不同网络之间的某些网络关系(即网络规则),如下图所示:

因此,如果各位想自己创建自己的网络,就得创建自己的这些网络与其它网络之间的网络关系。

所以我们可以这样认为:ISA控制的就是网络与网络之间的安全通信!!这个通信的前提就是要有相应的网络,继而ISA会根据这些网络之间的网络规则(路由或NAT)来告诉用户,你可以创建访问规则或发布规则来实现网络之间的安全通信。

总之,在企业准备部署防火墙时,必须要先确定你的企业拓朴是一个什么样子,比如有几个网络,你希望这些网络之间存在一个什么样关系,这些定了,其实ISA上再跑什么规则(访问或发布)也就定了。

注意:如果两个网络之间不存在任何关系如路由或NAT,那么这两个网络无论如何是不能通信的!!

举个例子:

我们新建了两个城市(类似于新建网络),接下来,我们就要在这两个城市之间铺路,是铺双向路(路由关系)还是单向路(NAT),如果铺好了路,比如双向路,再接下来我们就要划路标并规定什么样车型可以在这条路上跑,如大货车只能晚上跑(访问规则等)。总结一下:

城市----网络

铺路---网络规则

道路限制规则---访问规则或发布规则

注意:NAT是有方向的!!

****什么时候在ISA上创建访问规则或发布规则呢?

当网络之间的关系是路由或从A网络----》B网络(有路即NAT):访问规则。

解释一下,如果A网络到B网络方向的NAT(注意NAT是有方向的,单向路不也有方向吗),而你要控制A网络对B网络的访问,我们就建访问规则,但反之,如果B网络要访问A网络资源就得做发布规则。也就是通过ISA达到B网络访问A网络的目的。

注意:如果存在路由关系也可以做发布。

补充一下:在装完ISA后,默认的配置需要各位要知道:

a. 默认阻塞连接到ISA SRV的网络间的所有网络通信,即ISA所连的任意网络间都是无法通信的。

b. 只有本地管理员组的成员具有管理权限

c. 创建默认网络:即5个网络

d. 访问规则包括系统策略规则和默认访问规则。在这里标准版ISA会有30条系统策略规则,主要定义是的ISA到内到外的访问动作,而默认的访问规则就是上面的第一条即默认阻塞连接到ISA SRV的网络间的所有网络通信。如下图所示:

e. 不发布任何服务器:没有创建发布规则。

f. 禁用缓存

g. 可访问Firewall Client Installation Share (如果已安装)

下面演示一下如何创建网络及网络规则:

假设企业内部网络的拓朴如下所示:注意默认情况下,已经创建内部网络,并制定了内部网络到外部网络的NAT的网络关系,接下来我们需要创建DMZ网络以及制定DMZ网络和内部网络、外部网络之间的网络关系(NAT或Route),具体如下图所示:

一、新建网络:

打开ISA控制台,右击网络---选新建--网络,如下图:

在向导界面,输入网络名称,如DMZ,单击下一步:

选择网络类型(注,凡是自己后来创建的网络均选“外围网络”),如下图:

选择“网络地址”,如下图:

单击下一步,如下图完成DMZ网络的创建。

最后如下图所示:

二、制定网络规则:

右击网络--新建--网络规则,如下图所示:

取一个名字如下图:

选择源网络,在这里选择DMZ,如图:

如下图所示:

单击下一步后,选择目的网络,在这里选择“外部”,如下图:

网络关系,我们依据企业拓朴选择“NAT ”如下图:

最后如下所示:

用类似的方法,创建内部网络到DMZ的路由关系的网络规则,如下所示,就不再一一演示了。

两个网络规则创建完后,如下图所示:

最后单击应用,保存配置,至此我们的新建的网络及网络规则就全部创建完了,接下来就可以制定相应的访问规则和发布规则了。

关于DMZ:

DMZ是Demilitarized Zone的缩写,俗称非军事化隔离区。一般这个区域专门放一些重要的服务器,如WEB、MAIL、FTP等,这些服务器将来要通过ISA发布到互联网上。增加一个DMZ网络来专门放要发布的服务器,有很多优点,比如安全就是最重要的一点。

好了,关于防火墙策略的部署就结束了,其实之所以写这篇,也是因为在平时的教学中,很多学员对防火墙的策略理解不清,总之希望能对各位有帮助!在企业实施过程中思路清晰!

本文出自 “千山岛主之微软技术空间站” 博客,转载请与作者联系!

相关文章推荐

- ISA2006实战:防火墙策略部署深度分析

- 防火墙策略部署深度分析(附图

- 部署ISA Server2006防火墙策略的十六条守则

- ISA部署防火墙策略的十六条守则

- ISA部署防火墙策略的十六条守则

- 部署网络防火墙策略的十六条守则

- 分析位深度与颜色深度的关系和发展策略

- ISA防火墙的策略配置和应用

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(二)

- JVM调优案例分析与实战:高性能硬件上的程序部署策略

- 这可能是最全最深度的分析了:杜蕾斯营销策略分析

- Exchange部署之:Exchange高级防火墙策略和端口

- ISA的防火墙策略应用过程

- Pix515 防火墙配置策略实例分析

- 将情感分析深度学习模型部署到centos6.5服务器上