如何使用JWT和RSA非对称加密进行授权认证单点登录

2020-06-03 05:12

309 查看

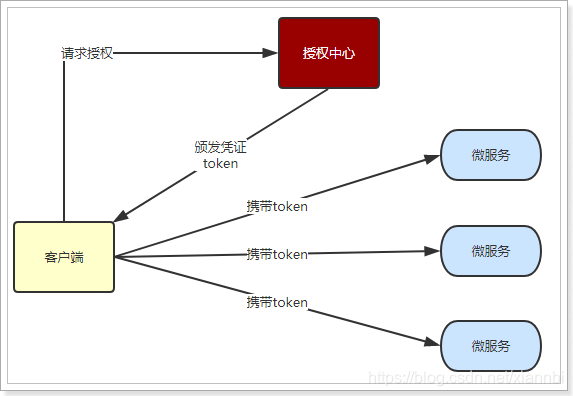

认证流程

- 集中式认证流程

- 分布式认证流程

分布式认证

- 有状态登录:服务器需要存储token

- 无状态登录:服务器不用存储token

什么是有状态

- 例如登录:用户登录后,我们把登录者的信息保存在服务端session中,并且给用户一个cookie值,记录对应的session。然后下次请求,用户携带cookie值来,我们就能识别到对应session,从而找到用户的信息。

- 缺点:

-

服务器需要保存大量数据,压力大

- 服务端保存用户状态,无法进行水平扩展

- 客户端请求依赖服务端,多次请求必须访问同一台服务器,因为只有一台服务器保存着用户的信息

什么是无状态

- 服务端不保存任何客户端请求者信息

- 好处:

-

客户端请求不依赖服务端的信息,任何多次请求不需要必须访问到同一台服务,服务端没有保存用户信息.

- 减轻服务器压力

无状态单点登录方案

无状态登录流程:

- 当客户端第一次请求服务时,服务端对用户进行信息认证(登录)

- 认证通过,将用户信息进行加密形成token,返回给客户端,作为登录凭证

- 以后每次请求,客户端都携带认证的token

- 服务的对token进行解密,判断是否有效。

在这个过程中,无可厚非就是要token安全性,因为token是识别客户端身份的唯一标示,如果加密不够严密,被人伪造那就完蛋了。

我们采用JWT+RSA非对称加密

JWT登录授权和鉴权流程

-

授权流程:

1、用户请求登录,携带用户名密码到授权中心 - 2、授权中心携带用户名密码,到用户中心查询用户

- 3、查询如果正确,生成JWT凭证

- 4、返回JWT给用户

鉴权流程:

-

1、用户请求某微服务功能,携带JWT

因为JWT签发的token中已经包含了用户的身份信息,并且每次请求都会携带,这样服务的就无需保存用户信息,甚至无需去数据库查询,完全符合了Rest的无状态规范。

但是这并不完美,用户访问我们的网站,一次授权后,以后访问微服务都需要鉴权,那么每次鉴权都需要访问授权中心,一个用户请求,被分解为2次请求才能完成,效率比较低。

如果我们只要在微服务就完成鉴权,那就不要再访问授权中心**这就要用到RSA非对称加密技术了。**

非对称加密验签

有了非对称加密,我们就可以改变签名和验签的方式了:

- 生成RSA密钥对,私钥存放在授权中心,公钥下发给微服务

- 在授权中心利用私钥对JWT签名

- 在微服务利用公钥验证签名有效性

因为非对称加密的特性,不用担心公钥泄漏问题,因为公钥是无法伪造签名的,但要确保私钥的安全和隐秘。

非对称加密后的授权和鉴权流程:

我们可以发现,鉴权过程简化了

上面的两篇文章与本文章是对应的

相关文章推荐

- python—如何使用post进行登录操作与非对称加密的破解

- 关于Web登录使用RSA对密码进行加密解密过程

- 【kong系列十一】之JWT插件RSA256非对称加密使用

- 如何使用httpclient进行NTLM认证登录

- PHP中使用OpenSSL生成RSA公钥私钥及进行加密解密示例(非对称加密)

- 使用C#+ASP.NET来进行RSA(非对称)加密.

- 使用Zend_Auth和Zend_Acl进行登录认证及根据用户角色进行权限控制

- 如何实现共享软件网络授权认证,包括注册新用户、登录、修改密码等操作

- app与后台的token、sessionId、RSA加密登录认证与安全解决方案

- 如何使用mstsc进行远程登录?

- 【Android数据加密与完整性校验之RSA加密算法】Android应用开发中如何使用RSA加密算法对数据进行校验

- ELK日志系统:Filebeat使用及Kibana如何设置登录认证

- iOS中使用RSA对数据进行加密解密

- 看看如何解决“SQL Server只能使用Windows身份登录,不能使用sa等Sql server身份进行登录”的问题

- 使用微信授权登录的APP,如何通过App Store审核?

- 在WebService中使用RSA进行加密和解密操作时,出现的一种异常的解决。(转帖自微软社区)

- 如何使用mstsc进行远程登录?

- 如何使用QQ号进行快捷登录

- ssh免密码登录机器(使用公钥和秘钥进行加密来实现)

- java中如何使用MD5进行加密