Bugku web解题新手向(持续更新)

web基础get:

web基础post:

burp抓包,改包,报头改为POST,结尾加上参数what=flag

矛盾:

不是数字则输出,进入下一个if判断,是1才输出flag。利用php的特点,输入1a,1b,1c 。。。

再判断是否为数字时,不是数字,与1比较时 是 1

域名解析:

首先在终端需要管理员权限

进入/etc/hosts 修改映射

打开浏览器拿flag

你必须让他停下:

查看源码

发现“1.jpg” “flag is here”

多次查看,每次出现的数字不同

抓包看一下

放到repeater里面,不断的go ,发现到10的时候,出现flag

本地包含

eval 参数有注入点,构造

hello=file(“flag.php”)

拿到falg!

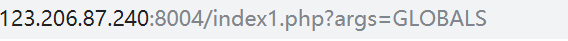

变量一:

var_dump()

构造一个全局变量

构造一个全局变量

web5:

jsfuck脚本

头等舱

burp抓包,报头

网站被黑

上御剑扫后台目录,发现webshell/shell.php ,打开网页

爆破得到密码hack

管理员的系统

猜测应该要使用本地ip访问

想到XFF,详细知识请移步大佬网页

于是用burpsuit抓包,抓包后改写报头,加入X-Forward-For:127.0.0.1 伪造是本地ip请求服务器

之后在这里卡了很久,没有其他线索,也拿不到flag,直到,,,我打开了网页源代码!!!

base64解码后test123猜测可能是管理员密码

Go一下,得到flag

web4

根据eval中的unescape函数可以确定前面p1,p2是escape加密

解密后得到

unescape(p10=‘function checkSubmit(){var a=document.getElementById(“password”);if(“undefined”!=typeof a){if("67d709b2b’;

unescape(’%35%34%61%61%32’+p2)=‘54aa2aa648cf6e87a7114f1"==a.value)return!0;alert(“Error”);a.focus();return!1}}document.getElementById(“levelQuest”).onsubmit=checkSubmit;’;

根据最后一行eval()函数将最外面的引号去掉执行里面的代码的特性

可得到

代码分析后

提交67d709b2b54aa2aa648cf6e87a7114f1

拿到flag

- Bugku Web题刷题记录(会持续更新)

- 项目中遇到的bug(web前端-持续更新)

- 【在线笔试题解题报告系列】网易2017校招内推笔试之编程题【持续更新】

- 关于spring MVC web.xml配置文件的编写总结(持续更新)

- Silverlight 2 beta 2 bug 解决办法 (持续更新中)

- 使用开源库 SDWebImage 异步下载缓存图片(持续更新)

- Golang Web 的小技巧(持续更新)

- IE常见BUG总结(持续更新)

- bugku web题9~16 write up

- Web页面开发小技巧(持续更新)

- NCTF 南京邮电大学网络攻防平台 writeup(web部分)持续更新

- 【10.27更新】 程序员新手福利来了,Android项目源码集合,持续更新。。。

- web前端开发浏览器兼容性 - 持续更新

- java web开发中遇到的问题及解决方案(个人学习日志,持续更新)

- leetcode解题总结(持续更新)

- 新手的ubuntu学习笔记,持续更新

- 前端常见BUG--js,及处理方法(持续更新)

- Android Studio 容易出现的bug 持续更新中

- 关于spring MVC web.xml配置文件的编写总结(持续更新)