华为可信执行环境评估对象---iTrustee

2018-03-16 17:19

113 查看

上个月,华为可信执行环境操作系统,iTrustee v2.0获得全球信息技术安全性评估标准CC EAL2+级别认证。这是TEE OS目前能够获得的最顶级安全认证,目前国际上只有2家。另外一家是Trustonic。

CC认证最重要的是安全轮廓,也就是PP,安全轮廓第一步就是确定评估对象TOE,也就是确定安全产品的边界。安智客今天来学习了解一下华为的TEE评估对象。

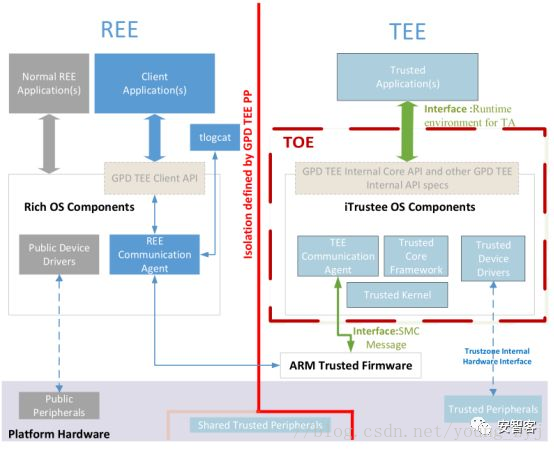

华为iTrustee的CC安全评估遵循的保护轮廓是《GP TEE Protection Profile Version1.2 》

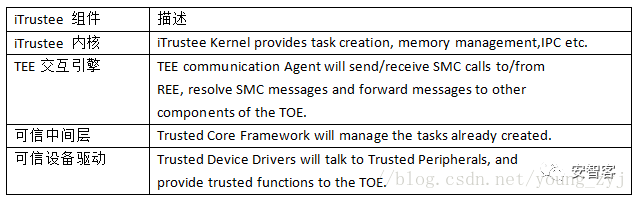

从上图TEE结构图可以看出,

TEE软件架构包括两部分组成:

1,TA,运行在TEE上的使用 TEE Internal API可信应用。

2,受信任的操作系统组件,其作用是提供与可信应用程序所需的REE软件的通信设施和系统级功能,可从TEE内部API访问。

REE软件架构也包括两部:

1,CA,使用 TEE Client API访问由运行在TEE上的TA提供的安全服务。

2,RichOS,提供TEE Client AP 并发送请求到TEE中。

TEE软件外部接口包括TEE Internal API和TEE Communication Agent protocol。

TEE和REE之间的通信协议,依赖于实现的,因此安全目标不强制某种特点的协议。可信外设包括由SOC提供的时间模块,从可信外设获取可靠的时间和随机数通过 Trustzone内部硬件接口。

华为iTrustee 评估对象TOE类型是可信操作系统,按照TEE PP文档中定义,只包括可信执行环境的软件部分。是指在嵌入式设备上按照GP TEE规范实现的。

iTrustee可信执行环境与其他REE环境、以及应用是隔离的。它主导了一些了TA,并提供一系列安全服务,包括:执行的完整性、CA和TA的安全交互、可信存储、秘钥管理、加解密

本次测试的TOE不包括:

1,提供TEE安全功能的硬件和固件,比如ATF。

2,TA应用。

3,REE操作环境。

4,CA。

TOE依赖的硬件:

1,华为麒麟SOC,比如麒麟960、麒麟970。

2,RAM,需要配置成安全内存和非安全内存。

3,ROM,包括用于安全启动的敏感数据。

4,必需的外围比如显示屏、电源按键。

TOE依赖的软件:

1,BootLoader。

2,Bl31 监视器。

3,EMUI,华为定制化AndroidOS。

4,iTrustee 运行所需要的Android的设备驱动。

5,Android用于与iTrustee 交互所需的SDK。

TOE的应用案例:

1,移动支付和银行服务如:华为pay、IFAA、FIDO等。

2,设备保护:查找手机、安全启动、文件柜以及文件加密功能。

3,系统保护,比如Android系统的内核完整性检查。

4,数字版权管理DRM。

本文内容来自于公开资料整理。

CC认证最重要的是安全轮廓,也就是PP,安全轮廓第一步就是确定评估对象TOE,也就是确定安全产品的边界。安智客今天来学习了解一下华为的TEE评估对象。

华为iTrustee的CC安全评估遵循的保护轮廓是《GP TEE Protection Profile Version1.2 》

从上图TEE结构图可以看出,

TEE软件架构包括两部分组成:

1,TA,运行在TEE上的使用 TEE Internal API可信应用。

2,受信任的操作系统组件,其作用是提供与可信应用程序所需的REE软件的通信设施和系统级功能,可从TEE内部API访问。

REE软件架构也包括两部:

1,CA,使用 TEE Client API访问由运行在TEE上的TA提供的安全服务。

2,RichOS,提供TEE Client AP 并发送请求到TEE中。

TEE软件外部接口包括TEE Internal API和TEE Communication Agent protocol。

TEE和REE之间的通信协议,依赖于实现的,因此安全目标不强制某种特点的协议。可信外设包括由SOC提供的时间模块,从可信外设获取可靠的时间和随机数通过 Trustzone内部硬件接口。

华为iTrustee 评估对象TOE类型是可信操作系统,按照TEE PP文档中定义,只包括可信执行环境的软件部分。是指在嵌入式设备上按照GP TEE规范实现的。

iTrustee可信执行环境与其他REE环境、以及应用是隔离的。它主导了一些了TA,并提供一系列安全服务,包括:执行的完整性、CA和TA的安全交互、可信存储、秘钥管理、加解密

本次测试的TOE不包括:

1,提供TEE安全功能的硬件和固件,比如ATF。

2,TA应用。

3,REE操作环境。

4,CA。

TOE依赖的硬件:

1,华为麒麟SOC,比如麒麟960、麒麟970。

2,RAM,需要配置成安全内存和非安全内存。

3,ROM,包括用于安全启动的敏感数据。

4,必需的外围比如显示屏、电源按键。

TOE依赖的软件:

1,BootLoader。

2,Bl31 监视器。

3,EMUI,华为定制化AndroidOS。

4,iTrustee 运行所需要的Android的设备驱动。

5,Android用于与iTrustee 交互所需的SDK。

TOE的应用案例:

1,移动支付和银行服务如:华为pay、IFAA、FIDO等。

2,设备保护:查找手机、安全启动、文件柜以及文件加密功能。

3,系统保护,比如Android系统的内核完整性检查。

4,数字版权管理DRM。

本文内容来自于公开资料整理。

相关文章推荐

- JavaScript执行环境 + 变量对象 + 作用域链 + 闭包

- Javascript 作用域链 活动对象 执行环境 与 this 的纠结 总结~

- javascript 原型链、执行环境、作用域链、实例对象之间的关系

- 一次ORA-4030问题诊断及解决【解决思路不错,说明了对象的统计信息与优化器的优化操作(即选择执行一个SQL语句在该优化参数环境下最佳的执行计划)间的关系】

- 理解执行环境、作用域链和活动对象 (转载)

- 深入Javascript函数、递归与闭包(执行环境、变量对象与作用域链)使用详解

- js 回调函数中 this对象的执行环境(上下文)

- Javascript 作用域链 活动对象 执行环境 与 this 的纠结 总结~

- [置顶] 可信执行环境(TEE)技术介绍(Trusted Execution Environment)

- Javascript 作用域链 活动对象 执行环境 与 this 的纠结 总结~

- javascript 执行环境,变量对象,作用域链

- 可信计算与可信执行环境TEE学习研究资源整理

- 可信执行环境

- Python scikit-learn包中的环境和评估对象

- struts2的ActionContext类分析(action执行时所需对象的环境)