Azure 进阶攻略 | 上云后的系统,「门禁」制度又该如何实现?

2017-08-14 15:36

218 查看

各位办公室白领们,不妨回想一下自己每天去公司上班时的一些细节。

为避免「闲杂人等」进入工作场所,我们需要证明自己是这家公司的员工才能进入,对吧!所有员工,无论所属部门或职位,都必须先证明自己身份,例如刷员工卡、密码锁,或者高大上的指纹识别、面部识别,随后才能进入公司。

然后呢,虽然可以在公司里四处游走了,但对于一些重要部门,例如财务、IT 机房等,也许还需要一些额外的身份验证措施,证明你是这个部门的员工,或者你获得了授权方能进入。当然,为方便起见很多公司都会在这些地方采用和进入大门时一样的验证机制,例如员工卡、指纹、面部识别。但严格来说,这些具体部门所使用的门禁和公司大门处的门禁需要两个截然不同的「身份」。

这一套措施想必大家都很熟悉了。

那么,当公司的 IT 系统上云,托管到 Azure 平台后,如何实施类似的机制,对公司的整体 IT 系统以及重要的系统进行有区别的身份验证和访问控制?

此时可以通过 Azure Active Directory(下文统一简称为 Azure AD)和 Azure 订阅两个机制来实现。

什么是 Azure Active Directory

Azure Active Directory (Azure AD) 是 Azure 提供的基于多租户云的目录和身份管理服务。Azure AD 包含整套身份管理功能,例如多重身份验证、设备注册、自助密码管理、自助组管理、特权帐户管理、基于角色的访问控制、应用程序使用情况监视、多样化审核以及安全监视和警报。这些功能可以帮助保护基于云的应用程序的安全,简化 IT 流程,削减成本,以及确保实现公司的合规目标。

什么是 Azure 订阅

订阅是 Azure 一个重要的概念,它能赋予 Azure 账户对 Azure 服务和 Azure 传统管理门户的访问权限。订阅内含有各类可用的 Azure 资源,同时也是对用户收取费用的最小单位。

我们可以将 Azure AD 理解为公司大门处的门禁。通常来说,任何公司只需要在大门设置这样一个门禁,即可让合法用户进入公司内部,并将其他用户拒之门外。使用 Azure 服务的企业,可以通过一个 Azure AD 为所有员工提供访问 Azure 资源所需的凭据,只有提供有效凭据和正确密码的用户才能访问 Azure 资源。

Azure 订阅是在此基础上对资源进行的一层额外划分。例如我们可以针对不同部门建立不同的 Azure 订阅,借此不仅可分别针对不同部门的资源使用情况进行收费,而且可在不同订阅间进行必要的隔离。

举个例子,某公司在 Azure 中部署了很多应用,其中有所有员工可以访问的内部网站,也有只允许财务部门访问的财务系统。公司里所有员工都拥有自己的 Azure AD 账号,因此所有员工可以随时访问面向全体员工的内部网站。但只有财务部门的员工,或其他获得了授权的用户,才可以访问财务系统。

那 Azure 订阅和 Azure AD 之间有什么关系呢?每个 Azure 订阅都与某个 Azure AD 实例存在信任关系。这意味着,此订阅信任该目录对用户、服务和设备执行身份验证。多个订阅可以信任同一个目录,但一个订阅只能信任一个目录。

那么这就产生了另一个问题:Azure AD 和 Azure 订阅都可以有自己的管理员,这两种管理员帐户有何区别?

默认情况下,当我们注册 Azure 账号时,系统将为我们分配服务管理员角色。如果其他人需要使用同一个订阅登录和访问服务,则可以将他们添加为协同管理员。服务管理员和协同管理员是 Azure 订阅信任的 Azure AD 组织内部的工作或学校帐户。

Azure AD 提供了一组不同的管理角色,用于管理目录和标识相关的功能。例如,目录的全局管理员可以将用户和组添加到目录,或者要求对用户执行多重身份验证。将为创建目录的用户分配全局管理员角色,而他们又可以向其他用户分配管理员角色。

但必须注意,Azure 订阅管理员和 Azure AD 目录管理员是两个不同的概念。Azure 订阅管理员可管理 Azure中的资源,还可在 Azure 经典管理门户中查看 Active Directory 扩展(因为 Azure 经典管理门户是一种 Azure 资源)。Azure AD 管理员可以管理目录中的属性。

请注意,在由世纪互联运营的中国版 Azure 服务中,Azure AD 暂未支持 Microsoft 账户或 Azure AD B2B 合作功能。由此最大的限制在于:当用户分别创建两个 Azure AD 目录 AAA 和 BBB 并购买订阅之后,还不能将两个目录相关联。

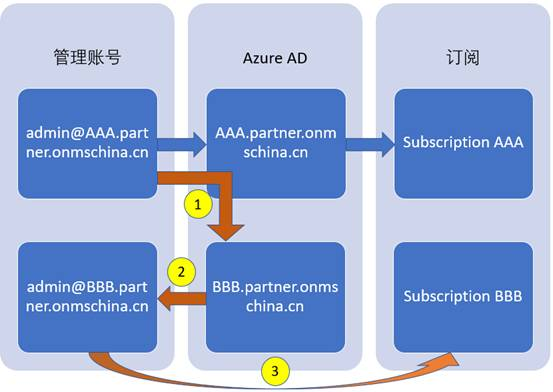

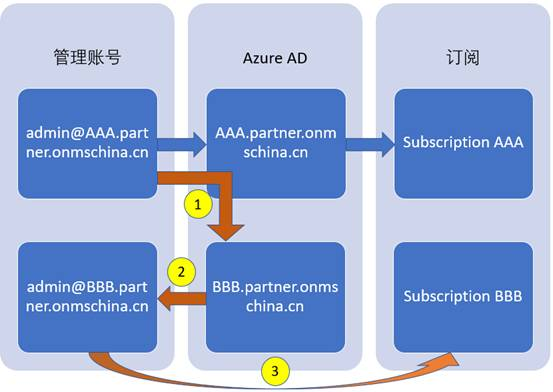

对于需要多个 Azure AD 目录相互关联的客户,建议部署的最佳实践如下:

使用 admin@AAA.partner.onmschina.cn 账号在 Azure 传统管理门户中创建BBB.partner.onmschina.cn 目录,这样可以让 admin@AAA.partner.onmschina.cn 被添加为BBB.partner.onmschina.cn 目录的来宾账号。

为 BBB.partner.onmschina.cn 目录添加管理账号admin@BBB.partner.onmschina.cn,需要注意这时admin@BBB.partner.onmschina.cn 因为没有相应的订阅,无法成功登录传统管理门户。

使用 EA 门户,将 admin@BBB.partner.onmschina.cn 加到账号列表内,并为其购买订阅 BBB。

通过以上步骤,可以使 AAA 与 BBB 目录分别拥有自己的管理账号和订阅。同时,由于admin@AAA.partner.onmschina.cn 账号同时存在于 AAA 和 BBB 目录里,客户可以使用该账号将两个目录里的账号互相添加为来宾账号,由此达到多目录间相互关联的目的。

立即访问http://market.azure.cn

为避免「闲杂人等」进入工作场所,我们需要证明自己是这家公司的员工才能进入,对吧!所有员工,无论所属部门或职位,都必须先证明自己身份,例如刷员工卡、密码锁,或者高大上的指纹识别、面部识别,随后才能进入公司。

然后呢,虽然可以在公司里四处游走了,但对于一些重要部门,例如财务、IT 机房等,也许还需要一些额外的身份验证措施,证明你是这个部门的员工,或者你获得了授权方能进入。当然,为方便起见很多公司都会在这些地方采用和进入大门时一样的验证机制,例如员工卡、指纹、面部识别。但严格来说,这些具体部门所使用的门禁和公司大门处的门禁需要两个截然不同的「身份」。

这一套措施想必大家都很熟悉了。

那么,当公司的 IT 系统上云,托管到 Azure 平台后,如何实施类似的机制,对公司的整体 IT 系统以及重要的系统进行有区别的身份验证和访问控制?

此时可以通过 Azure Active Directory(下文统一简称为 Azure AD)和 Azure 订阅两个机制来实现。

什么是 Azure Active Directory

Azure Active Directory (Azure AD) 是 Azure 提供的基于多租户云的目录和身份管理服务。Azure AD 包含整套身份管理功能,例如多重身份验证、设备注册、自助密码管理、自助组管理、特权帐户管理、基于角色的访问控制、应用程序使用情况监视、多样化审核以及安全监视和警报。这些功能可以帮助保护基于云的应用程序的安全,简化 IT 流程,削减成本,以及确保实现公司的合规目标。

什么是 Azure 订阅

订阅是 Azure 一个重要的概念,它能赋予 Azure 账户对 Azure 服务和 Azure 传统管理门户的访问权限。订阅内含有各类可用的 Azure 资源,同时也是对用户收取费用的最小单位。

我们可以将 Azure AD 理解为公司大门处的门禁。通常来说,任何公司只需要在大门设置这样一个门禁,即可让合法用户进入公司内部,并将其他用户拒之门外。使用 Azure 服务的企业,可以通过一个 Azure AD 为所有员工提供访问 Azure 资源所需的凭据,只有提供有效凭据和正确密码的用户才能访问 Azure 资源。

Azure 订阅是在此基础上对资源进行的一层额外划分。例如我们可以针对不同部门建立不同的 Azure 订阅,借此不仅可分别针对不同部门的资源使用情况进行收费,而且可在不同订阅间进行必要的隔离。

举个例子,某公司在 Azure 中部署了很多应用,其中有所有员工可以访问的内部网站,也有只允许财务部门访问的财务系统。公司里所有员工都拥有自己的 Azure AD 账号,因此所有员工可以随时访问面向全体员工的内部网站。但只有财务部门的员工,或其他获得了授权的用户,才可以访问财务系统。

那 Azure 订阅和 Azure AD 之间有什么关系呢?每个 Azure 订阅都与某个 Azure AD 实例存在信任关系。这意味着,此订阅信任该目录对用户、服务和设备执行身份验证。多个订阅可以信任同一个目录,但一个订阅只能信任一个目录。

那么这就产生了另一个问题:Azure AD 和 Azure 订阅都可以有自己的管理员,这两种管理员帐户有何区别?

默认情况下,当我们注册 Azure 账号时,系统将为我们分配服务管理员角色。如果其他人需要使用同一个订阅登录和访问服务,则可以将他们添加为协同管理员。服务管理员和协同管理员是 Azure 订阅信任的 Azure AD 组织内部的工作或学校帐户。

Azure AD 提供了一组不同的管理角色,用于管理目录和标识相关的功能。例如,目录的全局管理员可以将用户和组添加到目录,或者要求对用户执行多重身份验证。将为创建目录的用户分配全局管理员角色,而他们又可以向其他用户分配管理员角色。

但必须注意,Azure 订阅管理员和 Azure AD 目录管理员是两个不同的概念。Azure 订阅管理员可管理 Azure中的资源,还可在 Azure 经典管理门户中查看 Active Directory 扩展(因为 Azure 经典管理门户是一种 Azure 资源)。Azure AD 管理员可以管理目录中的属性。

请注意,在由世纪互联运营的中国版 Azure 服务中,Azure AD 暂未支持 Microsoft 账户或 Azure AD B2B 合作功能。由此最大的限制在于:当用户分别创建两个 Azure AD 目录 AAA 和 BBB 并购买订阅之后,还不能将两个目录相关联。

对于需要多个 Azure AD 目录相互关联的客户,建议部署的最佳实践如下:

使用 admin@AAA.partner.onmschina.cn 账号在 Azure 传统管理门户中创建BBB.partner.onmschina.cn 目录,这样可以让 admin@AAA.partner.onmschina.cn 被添加为BBB.partner.onmschina.cn 目录的来宾账号。

为 BBB.partner.onmschina.cn 目录添加管理账号admin@BBB.partner.onmschina.cn,需要注意这时admin@BBB.partner.onmschina.cn 因为没有相应的订阅,无法成功登录传统管理门户。

使用 EA 门户,将 admin@BBB.partner.onmschina.cn 加到账号列表内,并为其购买订阅 BBB。

通过以上步骤,可以使 AAA 与 BBB 目录分别拥有自己的管理账号和订阅。同时,由于admin@AAA.partner.onmschina.cn 账号同时存在于 AAA 和 BBB 目录里,客户可以使用该账号将两个目录里的账号互相添加为来宾账号,由此达到多目录间相互关联的目的。

立即访问http://market.azure.cn

相关文章推荐

- Azure 进阶攻略 | 文件完整性,你打算如何证明?

- Azure进阶攻略丨如何驾驭罢工的Linux虚机网卡?

- Azure进阶攻略 | 该如何唤醒你?因内核超时而沉睡的Linux虚拟机!

- 如何实现ASP.Net系统的中英文版

- 390进阶: 如何理解S/390和z系列主机系统的处理单元PU

- 如何在系统托盘上动态图标的实现

- 如何实现CRM系统典型用例?

- BCB高手进阶(十)如何实现控件数组

- 如何服务器集群系统实现方案详解

- 如何实现一个文件系统

- ABAP--如何实现交货单的任何一item库位发生人工修改时系统自动更新所有items(感谢天元提供)

- 这个cs结构的系统是如何实现数据显示的

- ABAP--如何实现交货单的任何一item库位发生人工修改时系统自动更新所有items(感谢天元提供)

- 如何才能让Windows 2003 ,XP实现自动登陆系统

- 如何实现一个UI系统

- 在H.323和SIP系统中如何实现RSVP协议

- 如何实现从WinForm中打开一个需要身份验证的Web系统?

- 如何实现一个文件系统(全文)

- 如何实现一个UI系统

- 如何,实现像3yee.com那样的二级域名的博客系统啊, 现在基本上的博客都支持二级域名?请大家帮忙解决一下,暂放首页一天,谢谢!