CryMisc__writeup

2017-05-22 19:40

435 查看

CryMisc__writeup

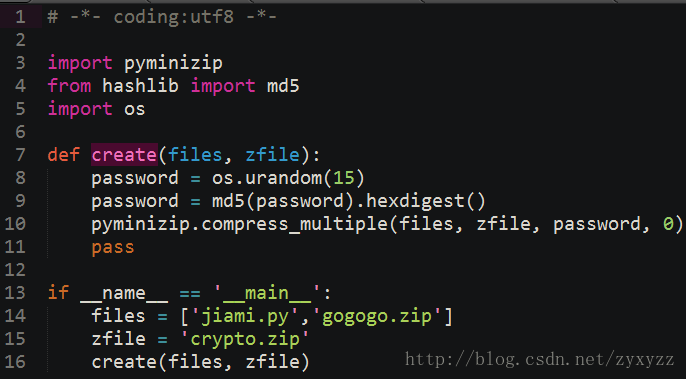

把CryMisc.zip解密后得到crypto.zip和jiami.py,crypto.zip是被加密过的,而jiami.py则是加密脚本,

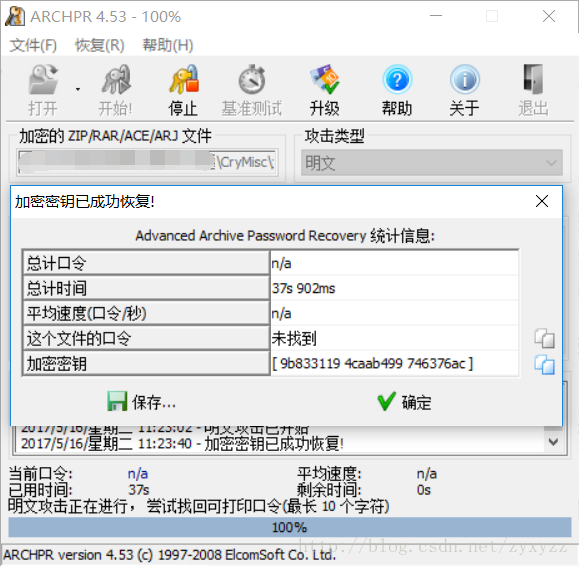

其中密码是随机的15位字符的md5值,基本不可能爆破,而这里是使用本身这个jiami.py和gogogo.zip一起加密成crypto.zip,这里就存在着zip的明文攻击,用winrar(不能用7zip或者好压)把jiami.py压缩成jiami.zip,使用archpr选择“明文攻击”

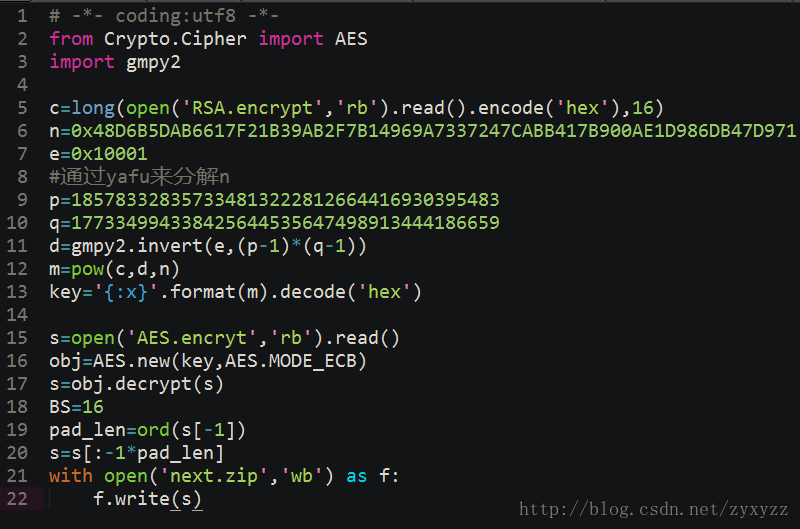

因为密码长度过长,导致无法直接获取到,但是点击“确定”可以另存为已经解密好的crypto_decrypted.zip,解压其中的gogogo.zip得到AESencrypt.py、AES.encryt、RSA.encrypt,其中AESencrypt.py内容是模仿勒索软件,先AES加密,然后把key通过RSA进行加密。这里RSA文件只需要先分解即可,直接上脚本。

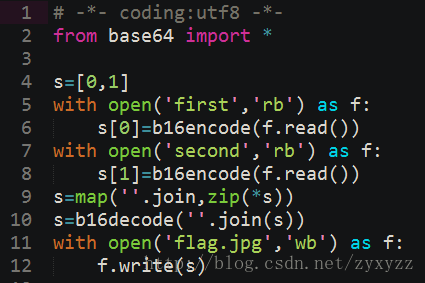

运行后可以得到AES的key为copy__white__key(这里也是稍微给后面的解密一点提示)、得到next.zip,解压后得到encrypt.py、first、second,其中encrypt.py就是对flag.jpg文件进行zip处理为2个文件。只要熟悉python代码,写个解密代码很简单。

得到flag.jpg

这里我为了容易做,使用了一张flag的百度百科上面的图片,如果可以细心的看到图片左下角的百度百科字样,去下载原图,然后对比后发现flag.jpg后面多出的数据其实是一个psd文件(原理是用copy命令把jpg文件和psd文件合并在一起)

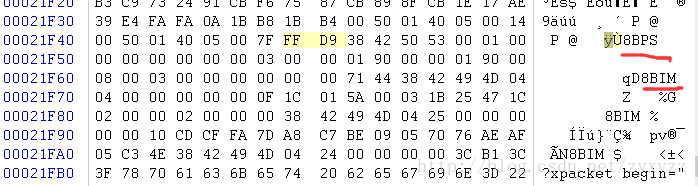

也可以通过8BPS头和8BIM字样推测是psd文件,用photoshop打开

最顶层的文字是假的,这里关键在于锁定的“背景”层,看似是新建图片时所留下的默认背景图,而本题就是把flag隐藏在里面,把上面2层隐藏掉,然后对背景色另存为png格式(这样才能完好的保留颜色),使用stegsolve打开,并按下向左的按钮

就呈现出一幅二维码,扫描就得到flag{409d7b1e-3932-11e7-b58c-6807154a58cf}

这图的原理是前景色为(255,255,254),人眼无法识别它跟白色的区别,而如果使用photoshop的油漆桶填充的时候,注意把默认的容差32改为容差0才可以看出区别。

相关文章推荐

- 【Bugku】这是一张单纯的图片?? 【writeup】

- Hackthissite Basic-Writeup

- pwnable.kr simple login writeup

- 红亚2015-3月杯季赛 CTF题部分writeup

- pwnable.tw calc writeup

- 广东省第一届“强网杯” writeup

- 【问鼎杯】3-2关卡writeup

- XCTF嘉年华 re1 Writeup

- 【逆向学习】 maze writeup

- Wechall PHP Writeup

- 实验吧 520app3 writeup

- WriteUp of pwnable.lotto&&cmd1&&cmd2

- SQLZOO(SELECT from WORLD Tutorial)Writeup

- MOCTF新春欢乐赛-逆向writeup

- 强网杯WriteUp | pictureLock

- 第二届全国强网杯Web 题three hit学习心得(伪write up)

- XSS挑战第一期Writeup

- CUIT CTF WriteUp-初中数学题

- writeup--RedTiger's Hackit

- pwnable.kr-cmd1-Writeup