Linux运维笔记-文档总结- 磁盘加密与其自动挂载及加密清除

2017-04-27 12:50

731 查看

以下所有操作都是在Red-hat 7.0上运行。

工具:cryptsetup(默认已经安装)

常用参数:luksFormat、luksOpen、luksClose、luksAddKey

具体步骤:

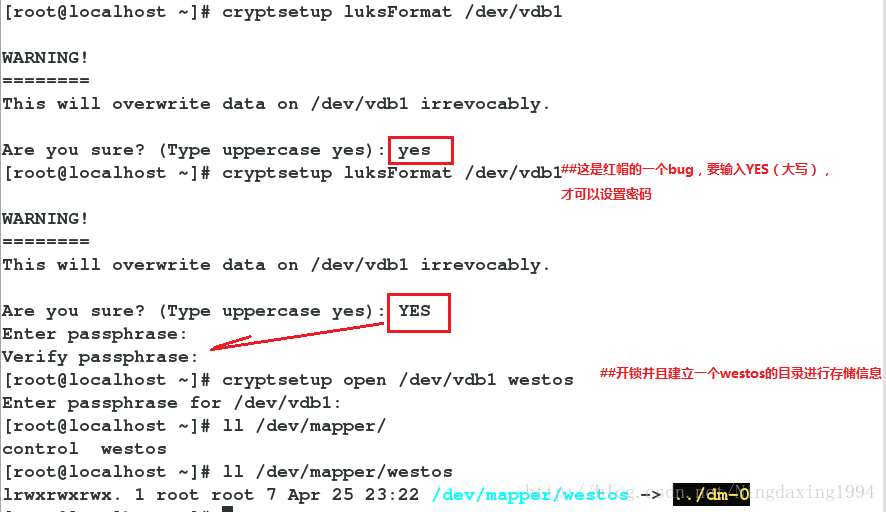

1.磁盘加密

fdisk /dev/vdb

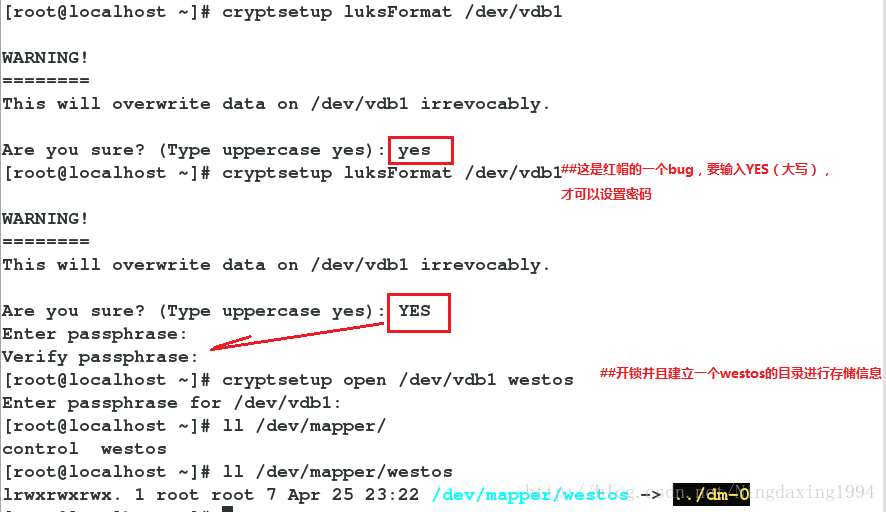

cryptsetup luksFormat /dev/vdb1

cryptsetup open /dev/vdb1 westos

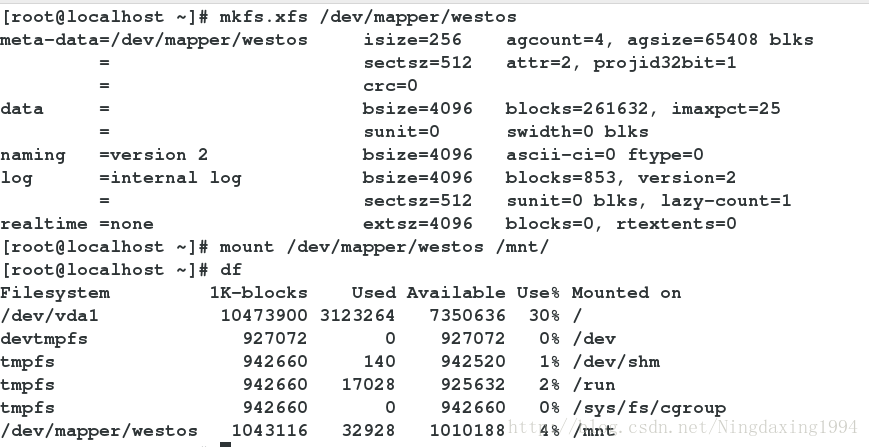

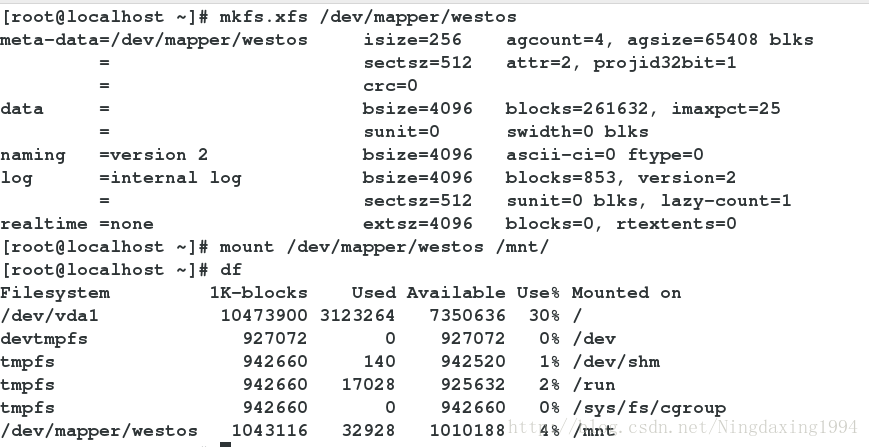

mkfs.xfs /dev/mapper/westos

mount /dev/mapper/westos /mnt/

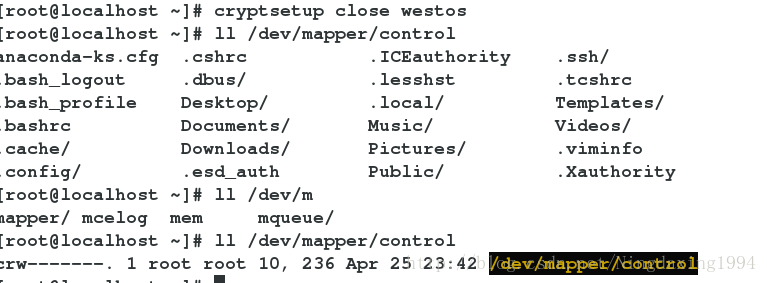

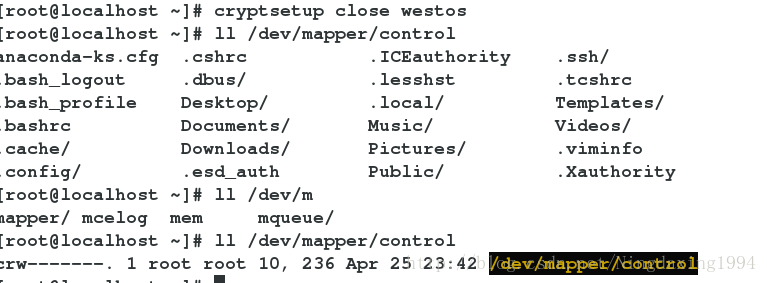

umount /mnt/

cryptsetup close westos

2.加密磁盘的永久挂载

vim /etc/crypttab

解密后设备管理文件 设备 加密字符存放文件

redhat /dev/vdb1 /root/diskpass

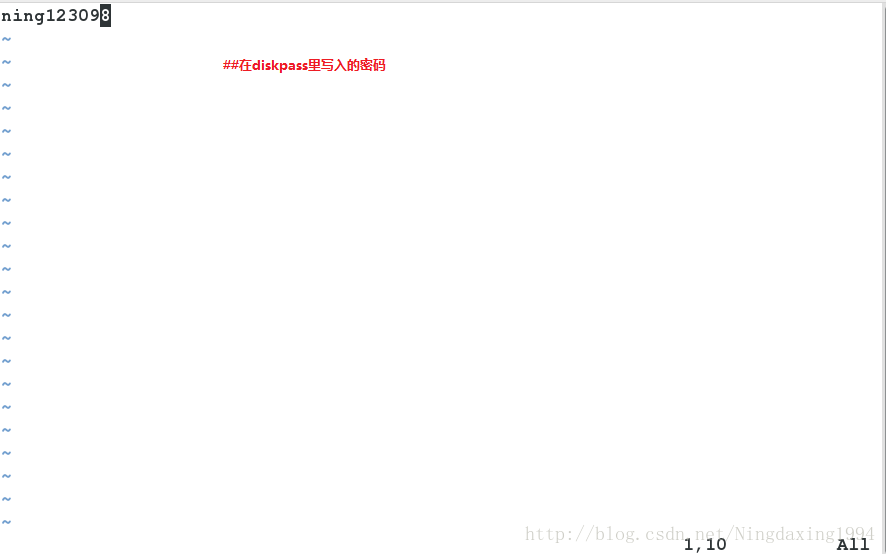

vim /root/diskpass

chmod 600 /root/diskpass(只读状态)

cryptsetup luksAddKey /dev/vdb1 /root/lukspsfile

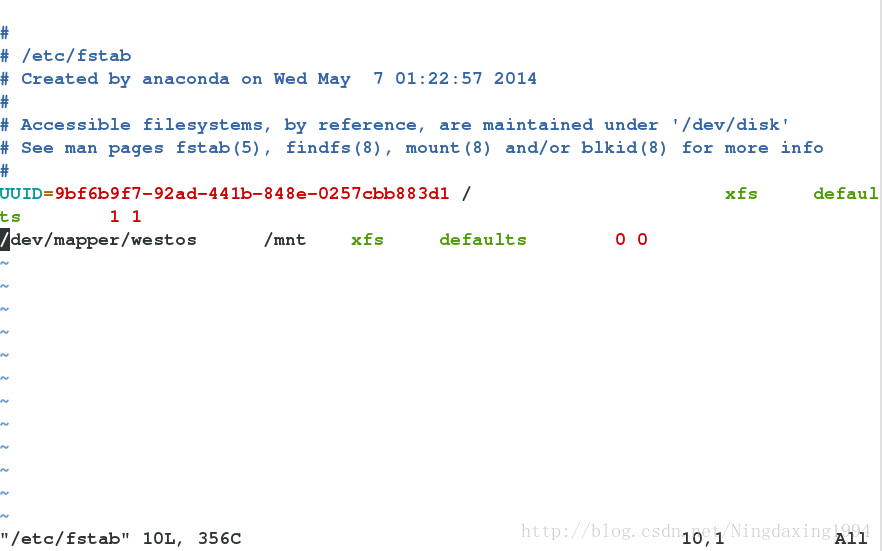

vim /etc/fstab

/dev/mapper/redhat /mnt xfs defaults 0 0

reboot

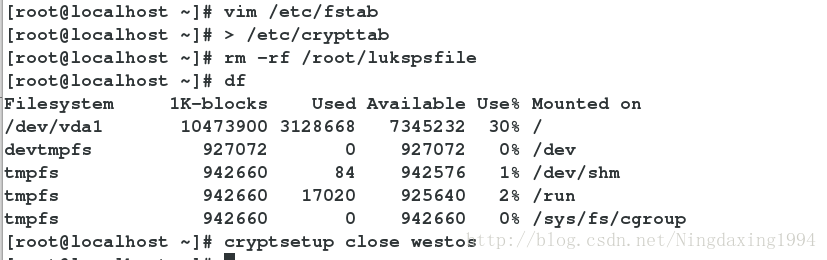

3.加密清除

vim /etc/fstab

重定向 /etc/crypttab ##清除里面的信息

rm -fr /root/lukspsfile

umount /mnt/

cryptsetup close redhat

mkfs.xfs /dev/vdb1

磁盘加密

LUKS(Linux Unified Key Setup)为Linux硬盘加密提供了一种标准,它不仅能通用于不同的Linux发行版本,还支持多用户/口令。因为它的加密密钥独立于口令,所以如果口令失密,我们可以迅速改变口令而无需重新加密真个硬盘。通过提供一个标准的磁盘上的格式,它不仅方便之间分布的兼容性,而且还提供了多个用户密码的安全管理。必须首先对加密的卷进行解密,才能挂载其中的文件系统。这个磁盘加密是最底层加密,如果强力去暴力破解,得到的结果就是文件损坏,将得不到自己想要得到的信息。(无法暴力破解)工具:cryptsetup(默认已经安装)

常用参数:luksFormat、luksOpen、luksClose、luksAddKey

具体步骤:

1.磁盘加密

fdisk /dev/vdb

cryptsetup luksFormat /dev/vdb1

cryptsetup open /dev/vdb1 westos

mkfs.xfs /dev/mapper/westos

mount /dev/mapper/westos /mnt/

umount /mnt/

cryptsetup close westos

2.加密磁盘的永久挂载

vim /etc/crypttab

解密后设备管理文件 设备 加密字符存放文件

redhat /dev/vdb1 /root/diskpass

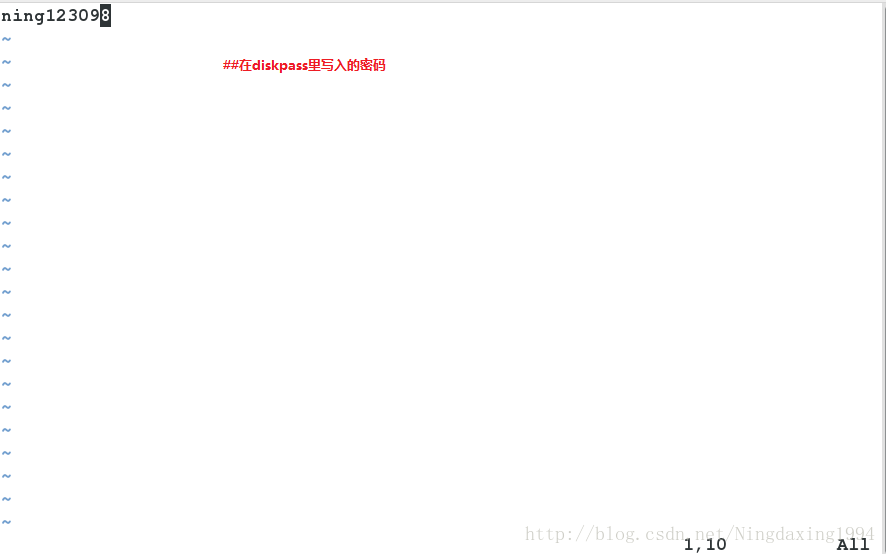

vim /root/diskpass

chmod 600 /root/diskpass(只读状态)

cryptsetup luksAddKey /dev/vdb1 /root/lukspsfile

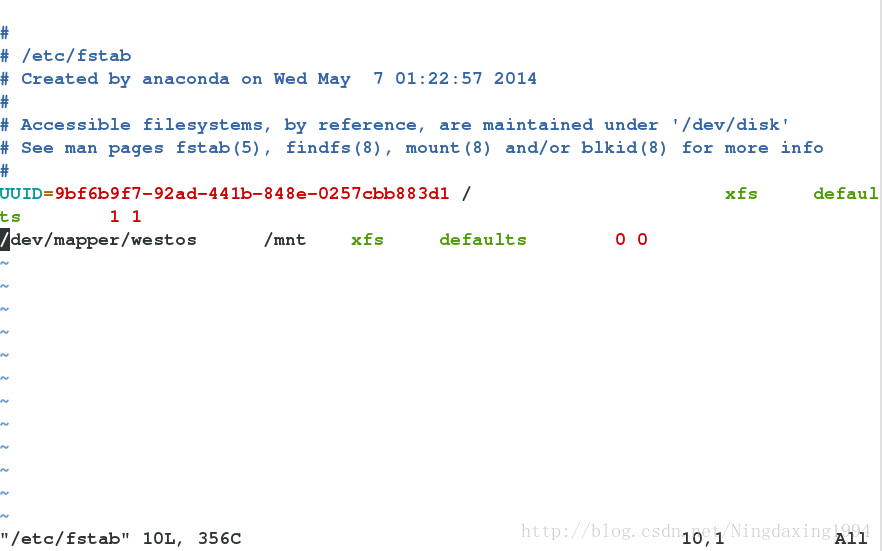

vim /etc/fstab

/dev/mapper/redhat /mnt xfs defaults 0 0

reboot

3.加密清除

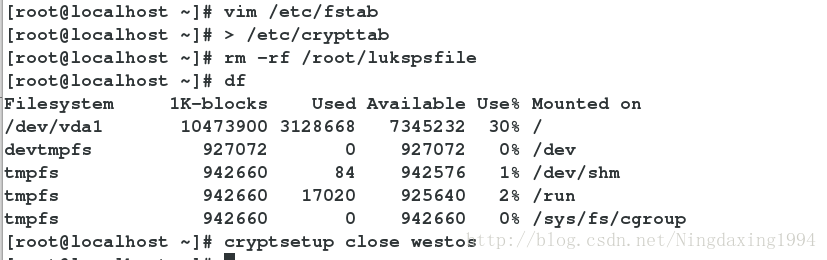

vim /etc/fstab

重定向 /etc/crypttab ##清除里面的信息

rm -fr /root/lukspsfile

umount /mnt/

cryptsetup close redhat

mkfs.xfs /dev/vdb1

The end

相关文章推荐

- Linux运维笔记-文档总结-NFS网络文件系统和autofs自动挂载服务

- Linux运维笔记-文档总结-通过ssl加密的HTTPS超文本传输协议和网页重写

- 磁盘加密与其自动挂载及加密清除

- Linux运维笔记-文档总结-自动安装 RED HAT ENTERPRISE LINUX

- Linux运维笔记-文档总结- 逻辑卷管理器LVM建立以及LVM扩展,缩减,快照,删除

- Linux运维笔记-文档总结-遗忘root密码如何拯救

- Linux运维笔记-文档总结-Liunx入门和简单命令运用

- Linux运维笔记-文档总结-文档与权限

- Linux运维笔记-文档总结-Linux目录和正则表达式

- Linux运维笔记-文档总结- selinux对文件的控制

- Linux运维笔记-文档总结-Linux中系统服务管理

- Linux运维笔记-文档总结-系统恢复技术之MBR引导出错修复

- Linux运维笔记-文档总结-管理系统中的简单分区和文件系统

- Linux运维笔记-文档总结-openssh-server

- Linux学习笔记总结--云服务器挂载磁盘

- Linux运维笔记-文档总结-系统延迟及定时机制

- Linux运维笔记-文档总结-第三方软件仓库的搭建

- Linux运维笔记-文档总结-软件安装

- Linux运维笔记-文档总结-FTP介绍,安装,以及匿名用户和本地用户的操作

- Linux运维笔记-文档总结-文件传输和文件归档