iOS 10.3.1修复的那个WiFi芯片漏洞,也影响到了数百万Android手机

2017-04-14 16:19

579 查看

昨天苹果紧急发布的iOS 10.3.1修复的几个高危漏洞中,有一个漏洞格外引人注目,处于同一WiFi网络中的攻击者可利用该漏洞在设备使用的博通WiFi芯片(SoC)上远程执行恶意代码。

此漏洞由谷歌Project Zero员工Gal Beniamini发现,Beniamini发布了一篇长博客披露研究细节。文中他将漏洞描述为栈缓冲区溢出问题,Beniamini称漏洞不仅仅影响苹果设备,还影响了所有使用博通WiFi芯片的设备。

Beniamini称,此问题存在于博通的固件代码之中,可导致远程代码执行漏洞,允许处于设备WiFi范围内的攻击者向目标设备发送并执行代码。更牛逼的攻击者还可以部署恶意代码,完全控制受害者的设备,并在受害者不知情的情况下安装诸如银行木马、勒索软件、恶意广告等恶意程序。

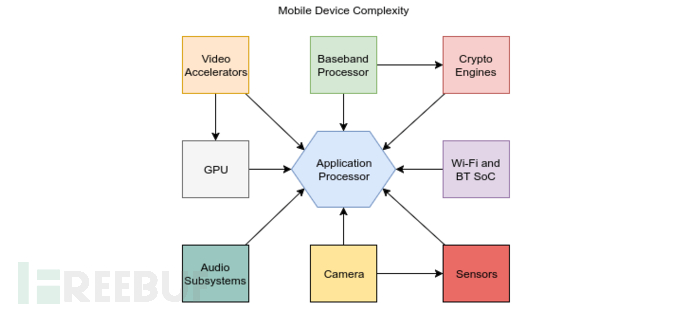

接下来,Beniamini还将发布博客,解释攻击者在控制WiFi芯片之后,如何进一步越权访问应用程序处理器,并控制操作系统。

无线博通WiFi SoC入侵

据Beniamini的说法,博通WiFi芯片上运行的固件可被欺骗,导致栈缓冲溢出。Beniamini向WiFi控制设备发送了修改过的带异常值的WiFi帧,从而触发固件栈溢出。

Beniamini随后把上述异常值与芯片中频繁的timer firings相结合,渐渐覆盖设备的RAM,直至恶意代码被执行。

因此,利用此漏洞的条件为,攻击者必须在目标设备的WiFi覆盖范围内。

Beniamini认为,虽然在WiFi芯片上实现该利用是相当复杂的,但就安全而言,仍然是个问题,尤其是因为这个问题无法依靠基础的漏洞利用缓解方式解决,包括堆cookie、安全断开链接、访问许可保护等。

Beniamini也在博客中给出了PoC,而且还在一台运行Android 7.1.1版本NUF26K的Nexus 6P(现已修复)上实现了攻击过程。

除此之外,Beniamini还在博通WiFi芯片6.37.34.40版本固件中发现了其他几个漏洞。

Nexus与iOS已发布补丁,其他机型还需等待

谷歌Project Zero团队在去年12月就把这个问题上报给了博通。因为漏洞在博通的代码当中,智能手机厂商只能等博通发布补丁,然后才能测试补丁,并发送给用户。

谷歌和苹果分别于周一发布安全更新,修复该漏洞。谷歌通过2017年4月Android安全公告发布更新,而苹果则发布了iOS10.3.1。

这个漏洞也影响多数三星旗舰机,包括Galaxy S7 (G930F, G930V)、 Galaxy S7 Edge (G935F, G9350)、Galaxy S6 Edge (G925V)、 Galaxy S5 (G900F)和Galaxy Note 4 (N910F)。

参考来源:thehackernews,转载自FreeBuf

相关文章推荐

- 修复重大安全漏洞!iOS与Android系统手机用户快更新

- 影响99%Android设备的签署漏洞已成功修复

- 史上最大漏洞危机:影响所有 iPhone、Android、PC 设备,修复困难重重

- 影响99% Android手机漏洞已被发现

- WiFi 爆重大安全漏洞!iOS、Android、Windows 等所有无线设备都不安全了

- 一键在ECShop加上手机版android和ios应用 不影响原网站 所有数据取自网站,自动同步到手机端

- WiFi 爆重大安全漏洞!iOS、Android、Windows 等所有无线设备都不安全了

- 英特尔芯片漏洞危机:波及谷歌微软 影响你的电脑和手机 | 热点

- WIFI 实现Android手机和笔记本电脑之间文件互传

- Android出现新漏洞 官方称97%用户受影响

- 三国战记,微软Windows phone,谷歌android,苹果iOS,手机云计算云服务三国混战

- Android 如何实现ios中的UIPageController组件(就是那个带小白点分页组件)

- 通过UserAgent判断智能手机(设备,Android,IOS)

- HTC承认部分Android手机可能会泄露WiFi密码

- Orange发布首款搭载Intel芯片的Android手机

- android在wifi下手机与电脑的socket通信

- Android 手机共享笔记本Wifi

- android获取Wifi路由地址,手机地址

- 通过wifi 连接手机进行android程序调试

- Android专利战对大陆手机产业的影响