集中化管理平台saltstack--原理及部署(1)

2017-02-22 15:10

471 查看

简介

SaltStack是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能,一般可以理解为简化版的puppet和加强版的func。SaltStack基于Python语言实现,结合轻量级消息队列(ZeroMQ)与Python第三方模块(Pyzmq、PyCrypto、Pyjinjia2、python-msgpack和PyYAML等)构建。有如下特性:

(1)、部署简单、方便;

(2)、支持大部分UNIX/Linux及Windows环境;

(3)、主从集中化管理;

(4)、配置简单、功能强大、扩展性强;

(5)、主控端(master)和被控端(minion)基于证书认证,安全可靠;

(6)、支持API及自定义模块,可通过Python轻松扩展。

通过部署SaltStack环境,我们可以在成千上万台服务器上做到批量执行命令,根据不同业务特性进行配置集中化管理、分发文件、采集服务器数据、操作系统基础及软件包管理等,SaltStack是运维人员提高工作效率、规范业务配置与操作的利器。

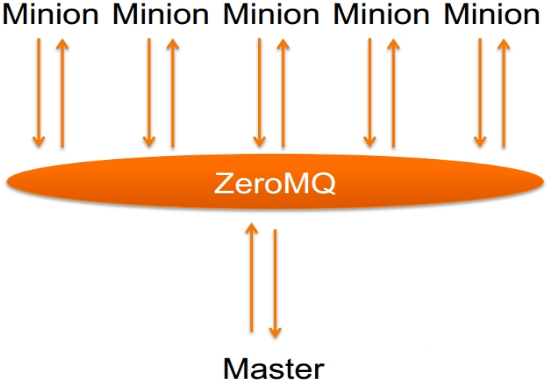

SaltStack master启动后默认监听4505和4506两个端口。4505(publish_port)为saltstack的消息发布系统,4506(ret_port)为saltstack被控端与服务端通信的端口。如果使用lsof 查看4505端口,会发现所有的minion在4505端口持续保持在ESTABLISHED状态。minion与master之间的通信模式如下:

被控端直接于主控端的zeromq建立长连接,接收广播到的任务消息并执行。即在主控端配置iptables规则:

iptables -I INPUT -m state --state new -m tcp -p tcp --dport 4505 -j ACCEPT

iptables -I INPUT -m state --state new -m tcp -p tcp --dport 4506 -j ACCEPT

saltstack认证原理:

1)、minion在第一次启动时,会在/etc/salt/pki/minion/(该路径在/etc/salt/minion里面设置)下自动生成minion.pem(private key)和 minion.pub(public key),然后将 minion.pub发送给master。

2)、master在接收到minion的public key后,通过salt-key命令accept minion public key,这样在master的/etc/salt/pki/master/minions下的将会存放以minion id命名的 public key,然后master就能对minion发送指令了。

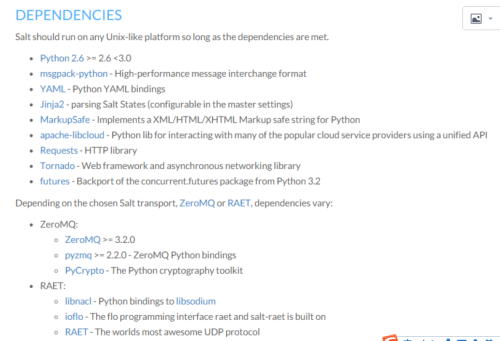

依赖情况:

SaltStack的通信模式分为2种模式:ZeroMQ、REAT,鉴于REAT目前还不是太稳定,选择ZeroMQ模式。

安装

本例采用centos6。5默认的Python2。6。6。。若更改Python版本,同时要修改# vim /usr/bin/yum。

此处仅介绍通过yum安装saltstack。

默认的yum 源没有saltstack包,需要改为epel 源。

https://dl.fedoraproject.org/pub/epel/epel-release-latest-6.noarch.rpm

若安装时出现报错:

Error: Package: salt-2015.5.10-2.el6.noarch (epel)

Requires: python-requests

Error: Package: salt-2015.5.10-2.el6.noarch (epel)

Requires: PyYAML

You could try using --skip-broken to work around the problem

You could try running: rpm -Va --nofiles --nodigest

需要在/etc/yum.repos.d/加上centos自带的yum源--CentOS-Base.repo。

master端安装:yum -y install salt-master

chkconfig salt-master on

minion端安装:yum -y install salt-minion

chkconfig salt-minion on

调整salt配置并检验

注:saltstack的配置文件格式都是YAML 的,配置的时候需要注意语法

master端:

vi /etc/salt/master

interface: masterIP #绑定master通信IP。

auto_accept: True #设为自动认证,避免繁琐的手动运行salt-key确认证书信任。

file_roots: #指定salt文件根目录的位置

base:

- /srv/salt

更改完成后启动该服务

minion端:

vi /etc/salt/minion

master: masterIP #绑定master主机IP地址。

id: JYD-test-2 #更改被控端主机识别id,建议用主机名来配置

更改完成后启动该服务

应用

salt-key -L # 显示当前所有被控端id

-D 删除所有认证id

-d id 删除某个id证书

-A 接受所有id证书请求

-a id 接受某个id证书请求

salt '*' test.ping # 测试所有主机的连通性(此处*为通配符)

salt -E '^JYD-test.*' cmd.run 'free -m' # -E使用正则,cmd.run执行远程命令

-L 以主机id名列表的形式操作部分主机

-G 根据被控主机的grains过滤(后续详细介绍)

-I 根据被控主机的pillar过滤 (后续详细介绍)

-N 根据分组名称过滤(分组在/etc/salt/master里定义)

-C 根据条件符not and or 匹配

-S 根据被控主机的IP或子网匹配

SaltStack是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能,一般可以理解为简化版的puppet和加强版的func。SaltStack基于Python语言实现,结合轻量级消息队列(ZeroMQ)与Python第三方模块(Pyzmq、PyCrypto、Pyjinjia2、python-msgpack和PyYAML等)构建。有如下特性:

(1)、部署简单、方便;

(2)、支持大部分UNIX/Linux及Windows环境;

(3)、主从集中化管理;

(4)、配置简单、功能强大、扩展性强;

(5)、主控端(master)和被控端(minion)基于证书认证,安全可靠;

(6)、支持API及自定义模块,可通过Python轻松扩展。

通过部署SaltStack环境,我们可以在成千上万台服务器上做到批量执行命令,根据不同业务特性进行配置集中化管理、分发文件、采集服务器数据、操作系统基础及软件包管理等,SaltStack是运维人员提高工作效率、规范业务配置与操作的利器。

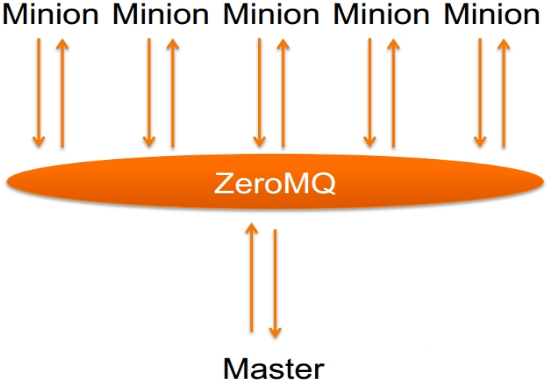

SaltStack master启动后默认监听4505和4506两个端口。4505(publish_port)为saltstack的消息发布系统,4506(ret_port)为saltstack被控端与服务端通信的端口。如果使用lsof 查看4505端口,会发现所有的minion在4505端口持续保持在ESTABLISHED状态。minion与master之间的通信模式如下:

被控端直接于主控端的zeromq建立长连接,接收广播到的任务消息并执行。即在主控端配置iptables规则:

iptables -I INPUT -m state --state new -m tcp -p tcp --dport 4505 -j ACCEPT

iptables -I INPUT -m state --state new -m tcp -p tcp --dport 4506 -j ACCEPT

saltstack认证原理:

1)、minion在第一次启动时,会在/etc/salt/pki/minion/(该路径在/etc/salt/minion里面设置)下自动生成minion.pem(private key)和 minion.pub(public key),然后将 minion.pub发送给master。

2)、master在接收到minion的public key后,通过salt-key命令accept minion public key,这样在master的/etc/salt/pki/master/minions下的将会存放以minion id命名的 public key,然后master就能对minion发送指令了。

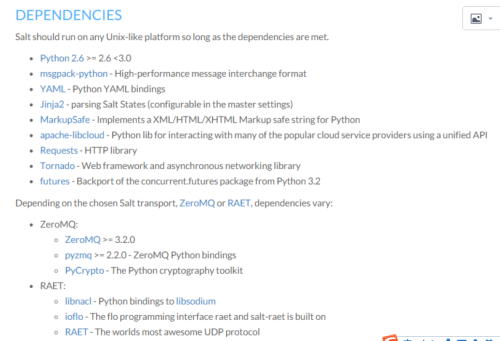

依赖情况:

SaltStack的通信模式分为2种模式:ZeroMQ、REAT,鉴于REAT目前还不是太稳定,选择ZeroMQ模式。

安装

本例采用centos6。5默认的Python2。6。6。。若更改Python版本,同时要修改# vim /usr/bin/yum。

此处仅介绍通过yum安装saltstack。

默认的yum 源没有saltstack包,需要改为epel 源。

https://dl.fedoraproject.org/pub/epel/epel-release-latest-6.noarch.rpm

若安装时出现报错:

Error: Package: salt-2015.5.10-2.el6.noarch (epel)

Requires: python-requests

Error: Package: salt-2015.5.10-2.el6.noarch (epel)

Requires: PyYAML

You could try using --skip-broken to work around the problem

You could try running: rpm -Va --nofiles --nodigest

需要在/etc/yum.repos.d/加上centos自带的yum源--CentOS-Base.repo。

master端安装:yum -y install salt-master

chkconfig salt-master on

minion端安装:yum -y install salt-minion

chkconfig salt-minion on

调整salt配置并检验

注:saltstack的配置文件格式都是YAML 的,配置的时候需要注意语法

master端:

vi /etc/salt/master

interface: masterIP #绑定master通信IP。

auto_accept: True #设为自动认证,避免繁琐的手动运行salt-key确认证书信任。

file_roots: #指定salt文件根目录的位置

base:

- /srv/salt

更改完成后启动该服务

minion端:

vi /etc/salt/minion

master: masterIP #绑定master主机IP地址。

id: JYD-test-2 #更改被控端主机识别id,建议用主机名来配置

更改完成后启动该服务

应用

salt-key -L # 显示当前所有被控端id

-D 删除所有认证id

-d id 删除某个id证书

-A 接受所有id证书请求

-a id 接受某个id证书请求

salt '*' test.ping # 测试所有主机的连通性(此处*为通配符)

salt -E '^JYD-test.*' cmd.run 'free -m' # -E使用正则,cmd.run执行远程命令

-L 以主机id名列表的形式操作部分主机

-G 根据被控主机的grains过滤(后续详细介绍)

-I 根据被控主机的pillar过滤 (后续详细介绍)

-N 根据分组名称过滤(分组在/etc/salt/master里定义)

-C 根据条件符not and or 匹配

-S 根据被控主机的IP或子网匹配

相关文章推荐

- 集中化管理平台saltstack--原理及部署

- 集中化管理平台saltstack--原理及部署

- 集中化管理平台Saltstack安装部署

- 集中化管理平台Saltstack安装部署

- centos6.5上部署集中化管理平台Saltstack!!!

- centos6.5上部署集中化管理平台Saltstack!!! 推荐

- 集中化管理平台saltstack--grains(3)

- 集中化管理平台saltstack--常用模块(2)

- 集中化管理平台saltstack--pillar(4)

- 集中化管理平台saltstack--state(5)

- 集中化管理平台saltstack——自动化实现apache的安装与配置

- 集中化管理平台Saltstack远程执行命令

- 运维管理平台 - 自动部署salt被控端minion

- SaltStack实战之配置管理-LAMP自动化部署

- 服务自动化部署平台之Saltstack总结

- 服务自动化部署平台之Saltstack总结

- Docker集中化web界面管理平台-Shipyard部署记录

- saltstack之(九)配置管理源码部署Nginx

- Docker集中化web界面管理平台-Shipyard部署记录

- saltstack之(八)配置管理部署LAMP