GDB调试汇编堆栈过程分析

2016-12-14 22:00

253 查看

GDB调试汇编堆栈过程分析

这时需要使用

使用

display,设置程序中断后欲显示的数据及其格式。使用命令

%esp、%ebp(

一直使用以上三个指令,观察其变化

call将下一条指令的所在地址(即当时程序计数器PC的内容)入栈

将上一个函数的基址入栈,将当前%esp作为新基址。

准备传参

计算在%eax中进行

查看f函数的汇编代码

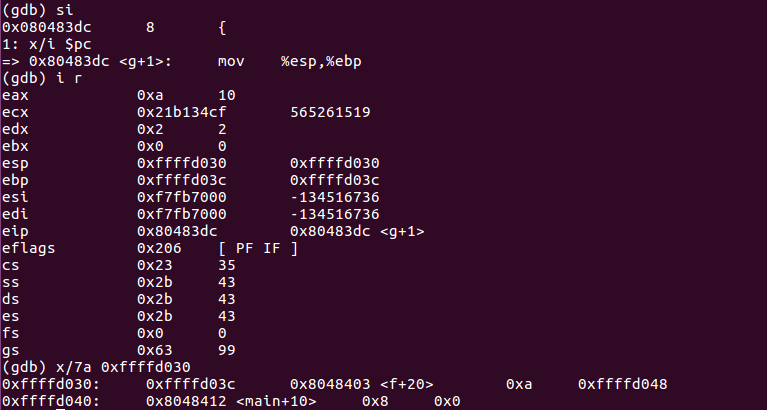

执行g函数,g初始化栈指针

g分配栈空间

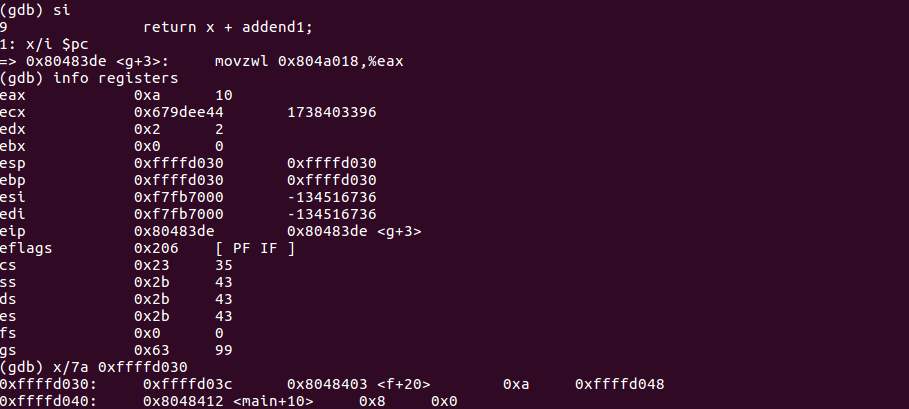

计算short+in

pop %ebp指令将栈顶弹到%ebp中

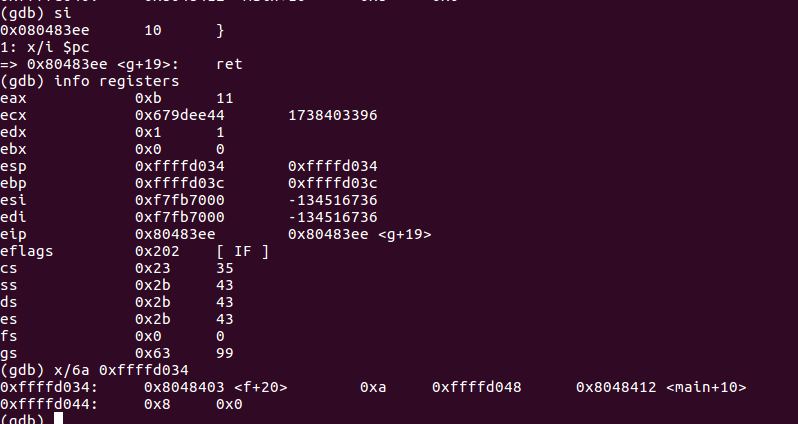

ret返回g中call的调用位置

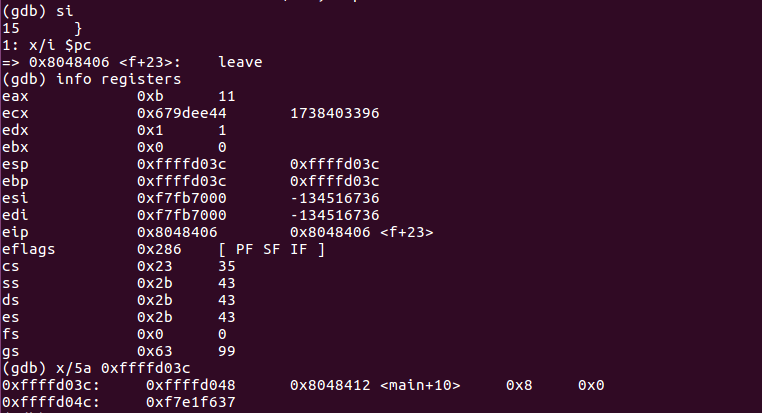

释放当前子程序在堆栈中的局部变量,恢复被函数修改的%ebp和%esp

主函数汇编代码

进入main函数, %esp加立即数4

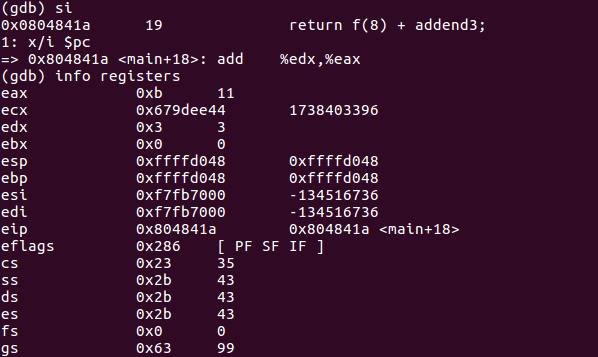

将%edx于%eax相加

leave返回准备栈

ret结束main函数

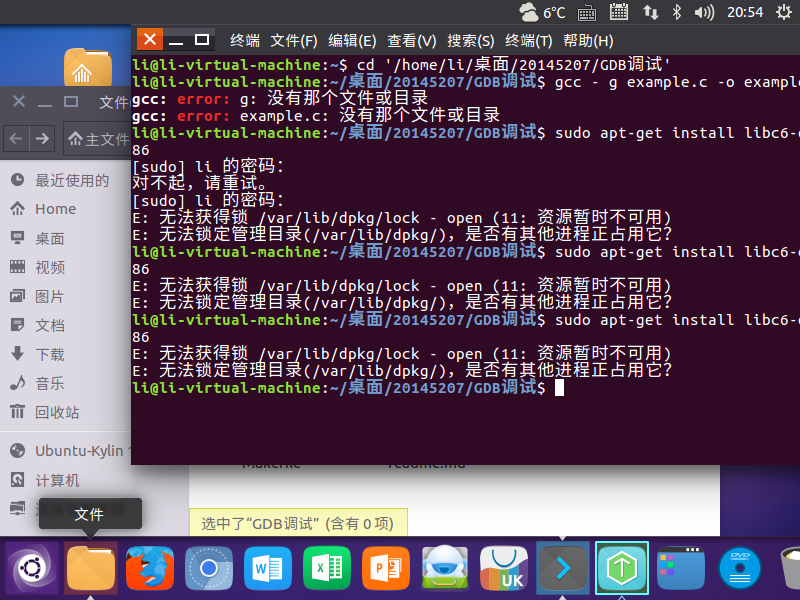

这时需要使用

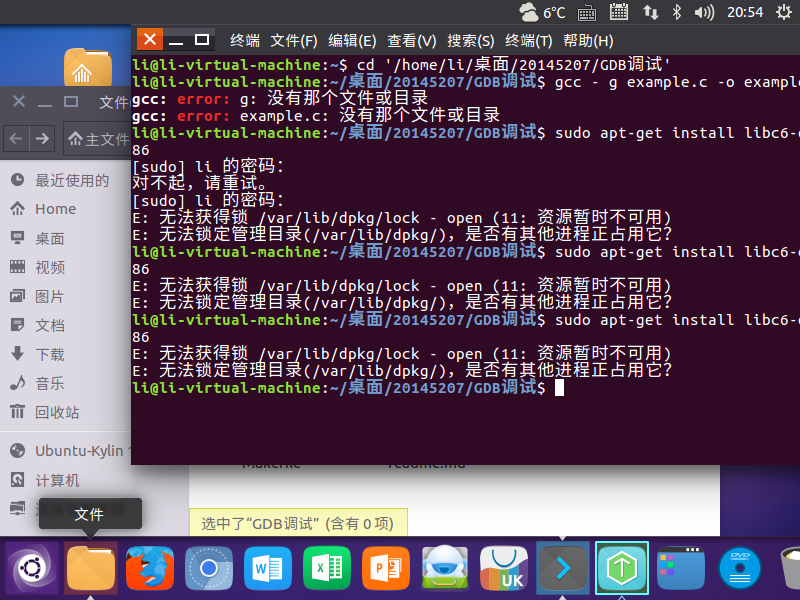

sudo apt-get install libc6-dev-i386命令安装一个库之后就可以产生汇编代码了。说是这么说,但是真的要弄好就,乌邦图源弄了好久。

disassemble获取汇编代码,若命令不带参数,默认的反汇编范围是所选择帧的pc附近的函数。

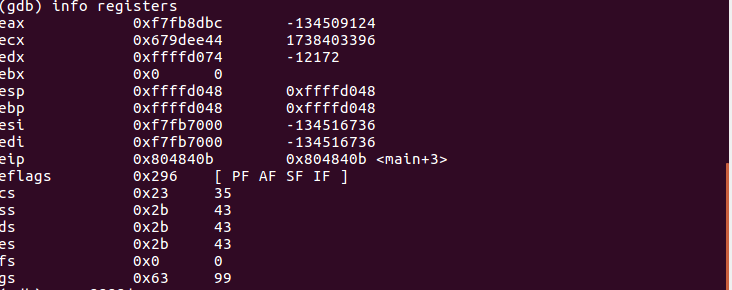

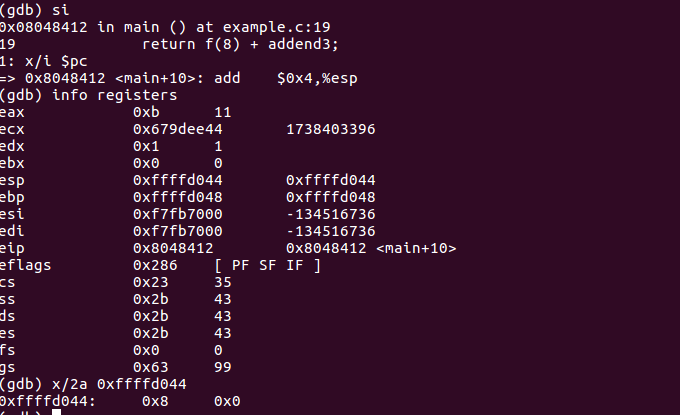

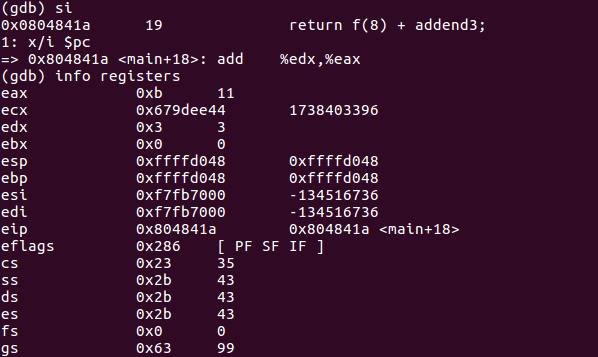

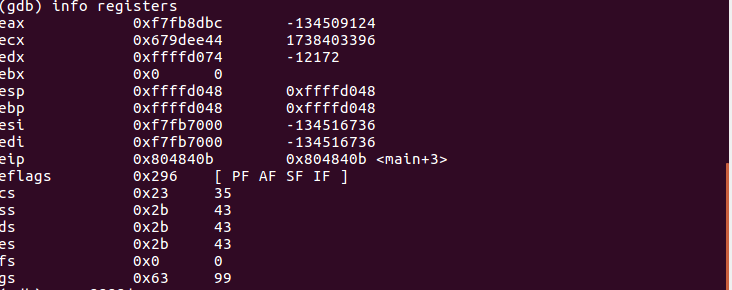

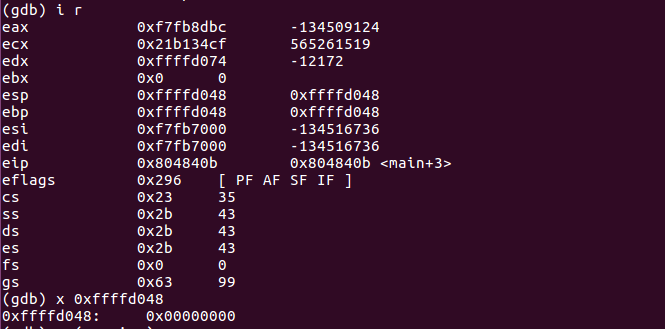

info registers列出使用的寄存器.

使用

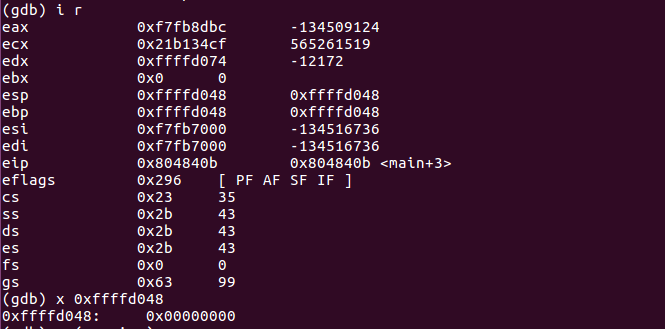

x 0xffffd048指令查看内存地址中的值,但目前%esp所指堆栈内容为0,%ebp所指内容也为0。

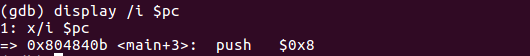

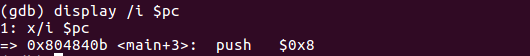

display,设置程序中断后欲显示的数据及其格式。使用命令

display /i $pc每次程序中断后可以看到即将被执行的下一条汇编指令,可以 其中 $pc 代表当前汇编指令,/i 表示以十六进行显示。

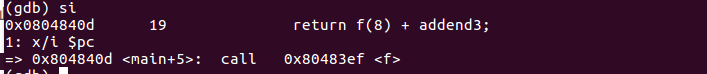

si执行一条汇编指令

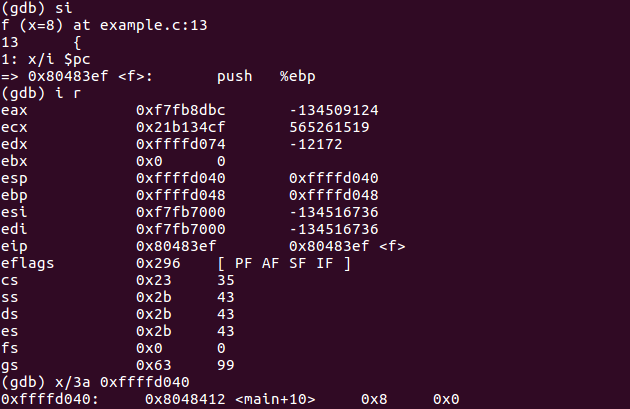

%esp、%ebp(

info registers)和堆栈内容的变化(

x/na %esp)

一直使用以上三个指令,观察其变化

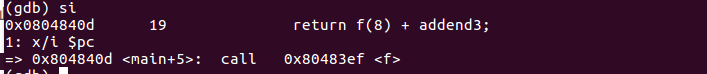

call将下一条指令的所在地址(即当时程序计数器PC的内容)入栈

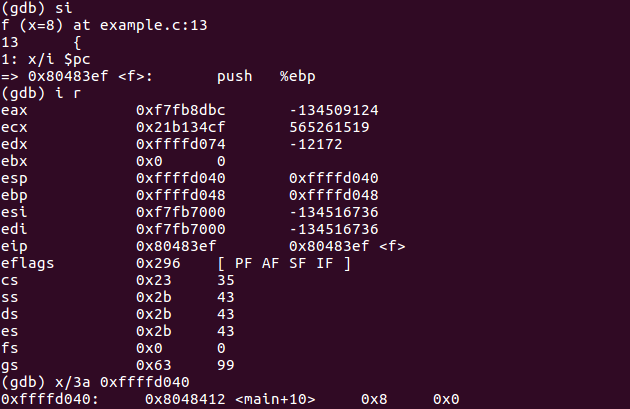

将上一个函数的基址入栈,将当前%esp作为新基址。

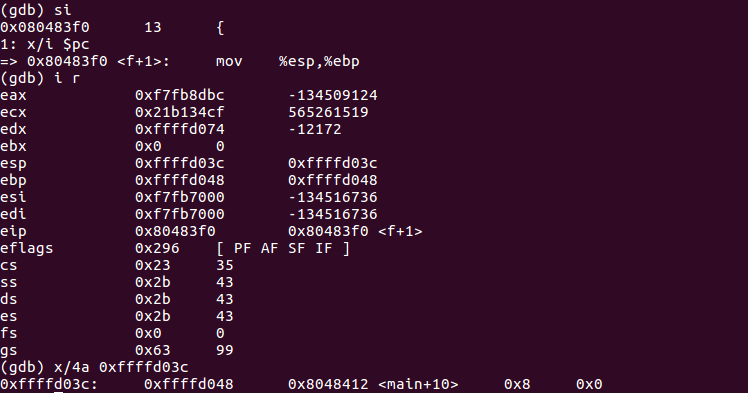

准备传参

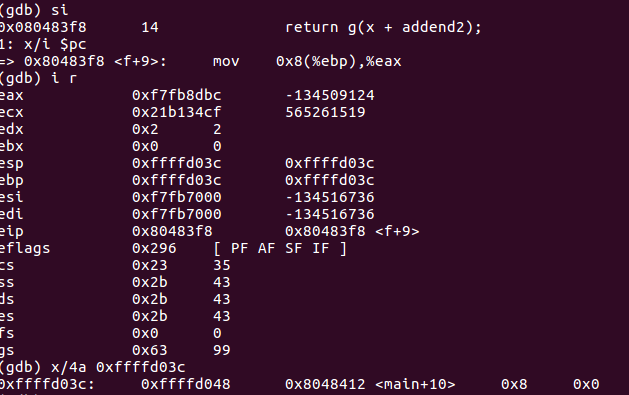

计算在%eax中进行

查看f函数的汇编代码

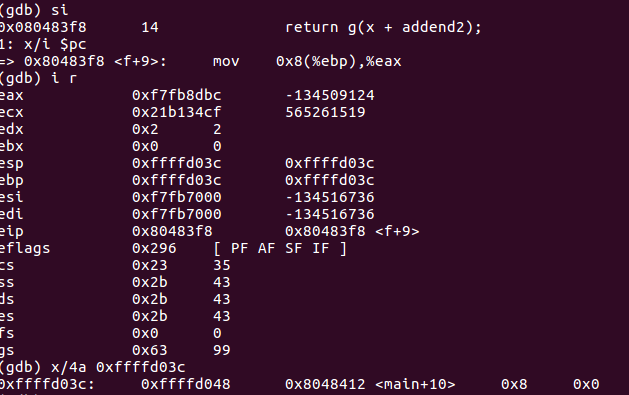

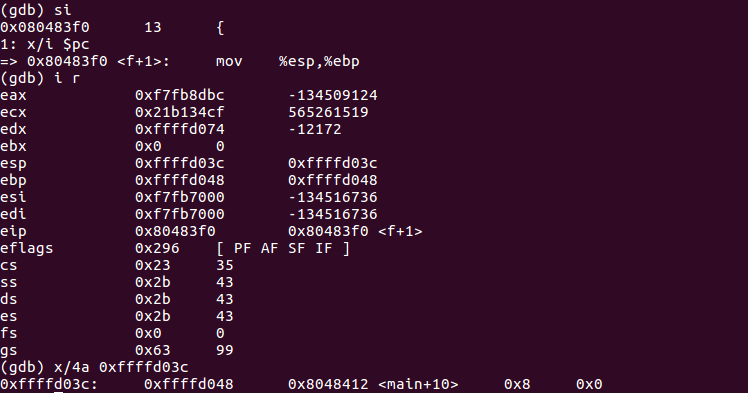

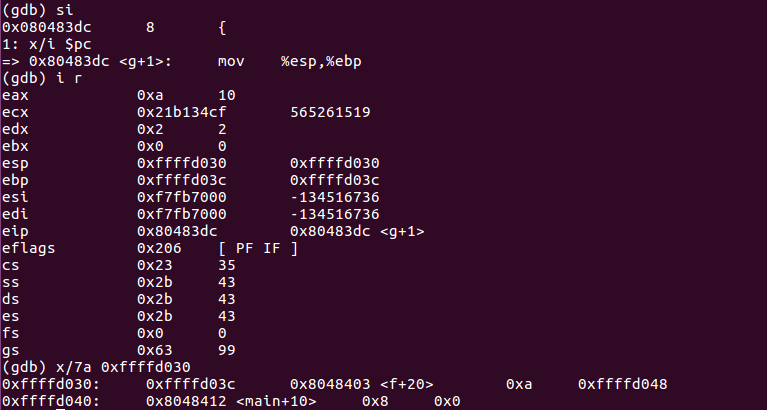

执行g函数,g初始化栈指针

g分配栈空间

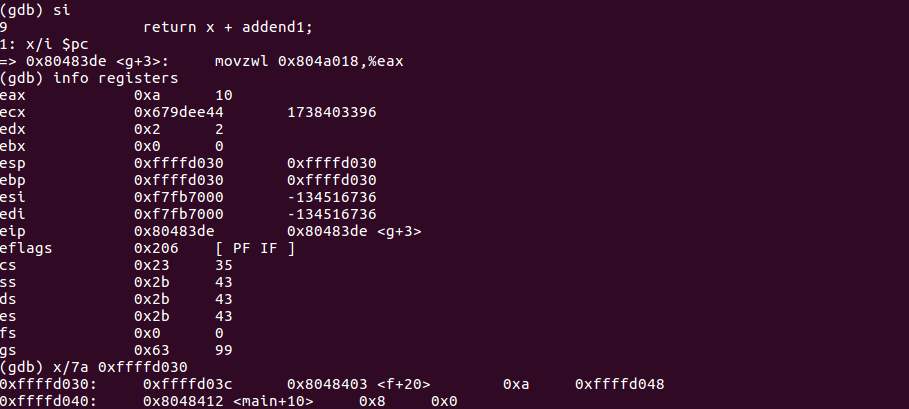

计算short+in

pop %ebp指令将栈顶弹到%ebp中

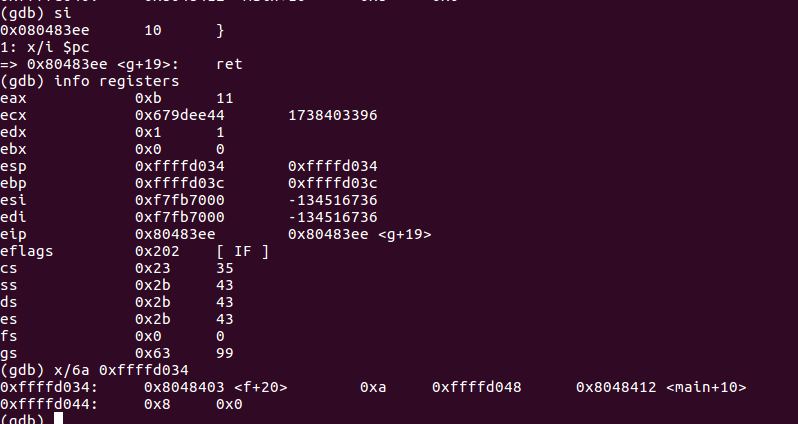

ret返回g中call的调用位置

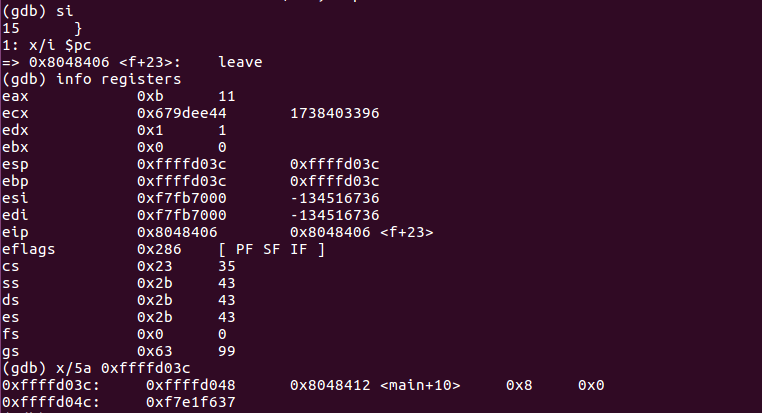

释放当前子程序在堆栈中的局部变量,恢复被函数修改的%ebp和%esp

主函数汇编代码

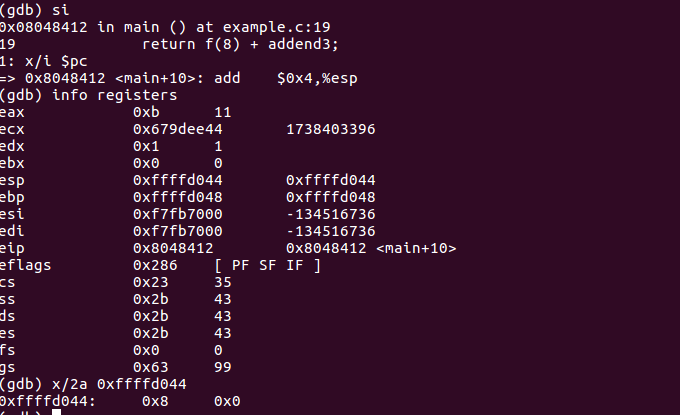

进入main函数, %esp加立即数4

将%edx于%eax相加

leave返回准备栈

ret结束main函数

| 指令 | %eip | %esp | %ebp | %eax | 堆栈 |

|---|---|---|---|---|---|

| push $0x8 | 0x804840b | 0xffffd048 | 0xffffd048 | 0xf7fb8dbc | 0x0 |

| call 0x80483ef | 0x804840d | 0xffffd044 | 0xffffd048 | 0xf7fb8dbc | 0x8 0x0 |

| push %ebp | 0x80483ef | 0xffffd040 | 0xffffd048 | 0xf7fb8dbc | 0x8048412 0x8 0x0 |

| mov %esp,%ebp | 0x80483f0 | 0xffffd03c | 0xffffd048 | 0xf7fb8dbc | |

| mov 0x804a01c,%edx | 0x80483f2 | 0xffffd03c | 0xffffd03c | 0xf7fb8dbc | 0xffffd048 0x8048412 0x8 0x0 |

| mov 0x8(%ebp),%eax | 0x80483f8 | 0xffffd03c | 0xffffd03c | 0xf7fb8dbc | 0xffffd048 0x8048412 0x8 0x0 |

| call 0x80483db | 0x80483fe | 0xffffd038 | 0xffffd03c | 0xa | 0xa 0xffffd048 0x8048412 0x8 0x0 |

| push %ebp | 0x80483db | 0xffffd034 | 0xffffd03c | 0xa | 0x8048403 0xa 0xffffd048 0x8048412 0x8 0x0 |

| mov %esp,%ebp | 0x80483dc | 0xffffd030 | 0xffffd03c | 0xa | 0xffffd03c 0x8048403 0xa 0xffffd048 0x8048412 0x8 0x0 |

| ret | 0x80483ee | 0xffffd034 | 0xffffd03c | 0xb | 0x8048403 0xa 0xffffd048 0x8048412 0x8 0x0 |

| leave | 0x8048406 | 0xffffd03c | 0xffffd03c | 0xb | 0xffffd048 0x8048412 0x8 0x0 |

| ret | 0x8048407 | 0xffffd040 | 0xffffd048 | 0xb | 0x8048412 0x8 0x0 |

| add $0x4,%esp | 0x8048407 | 0xffffd040 | 0xffffd048 | 0xb | 0x8 0x0 |

| leave | 0x804841c | 0xffffd048 | 0xffffd048 | 0xe | |

| ret | 0x804841d | 0xffffd04c | 0x0 | 0xe |

相关文章推荐

- 自已写的线程池

- 2006 - MySQL server has gone away 问题解决方法

- MongoDB中的日期查询命令的记录:大于、小于、等于、范围内、(mongoVUE 操作记录)

- Android初级第八讲之应用如何保活

- 多对一关联关系

- Linux epoll

- Android Studio单元测试Instantiating tests一直无响应

- spring,struts2,mybatis命名空间编辑

- 深入理解计算机系统:并发编程

- 记录TextView设置行间距和字间距

- 堆和栈的区别

- HTML5学习总结

- SqlServer数据类型

- 代码两三事

- 执行python manage.py syncdb,报Unknown command: 'syncdb'

- 用卷积神经网络检测脸部关键点的教程(四)通过前训练(pre-train)训练专项网络

- Spring学习03--其他特性(减少配置、自动装配、scope作用域,延迟初始化)

- Linux常用命令

- ES6和原生js笔记

- 随手涂鸦