图解使用PowerTool对Windows内核做初步研究探索

2016-05-04 23:21

519 查看

PowerTool下载

http://pan.baidu.com/s/1skZx4TZ

PowerTool_1.6_PortableSoft.7z

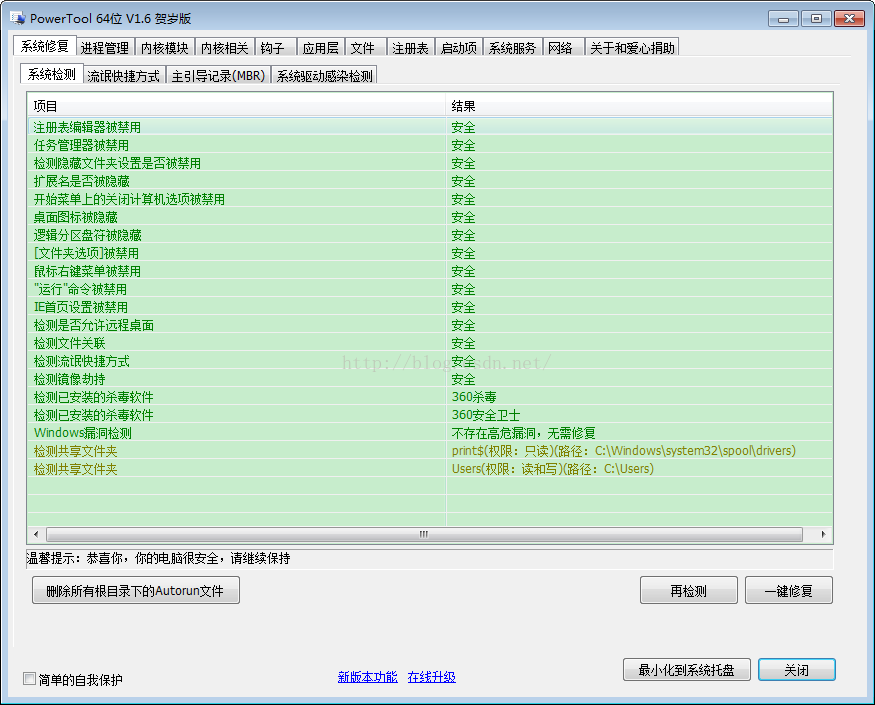

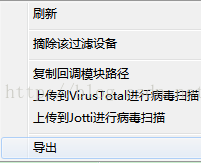

1 系统检测

自动检测了如下安全项;

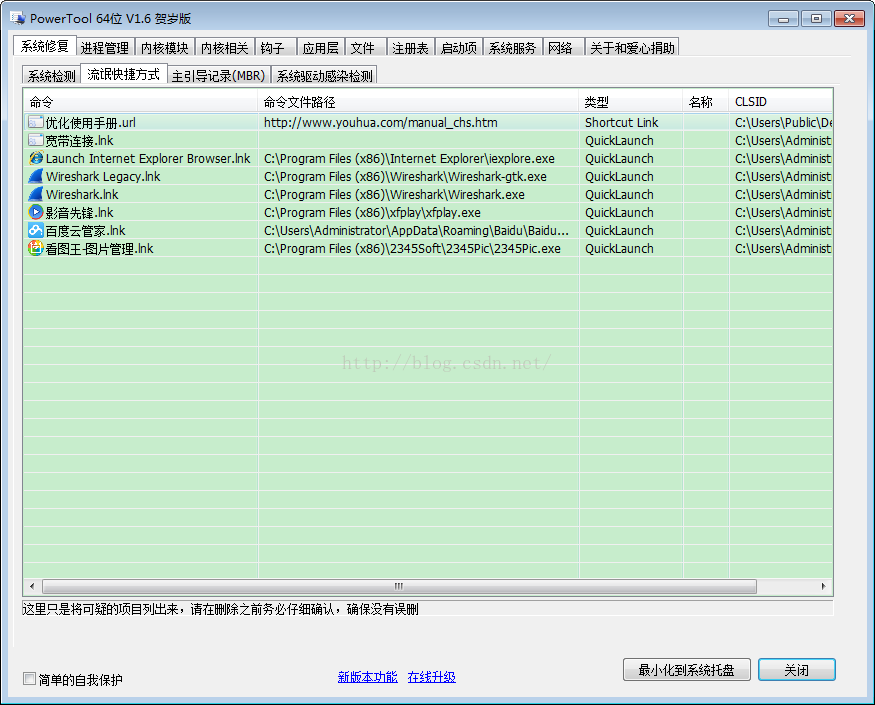

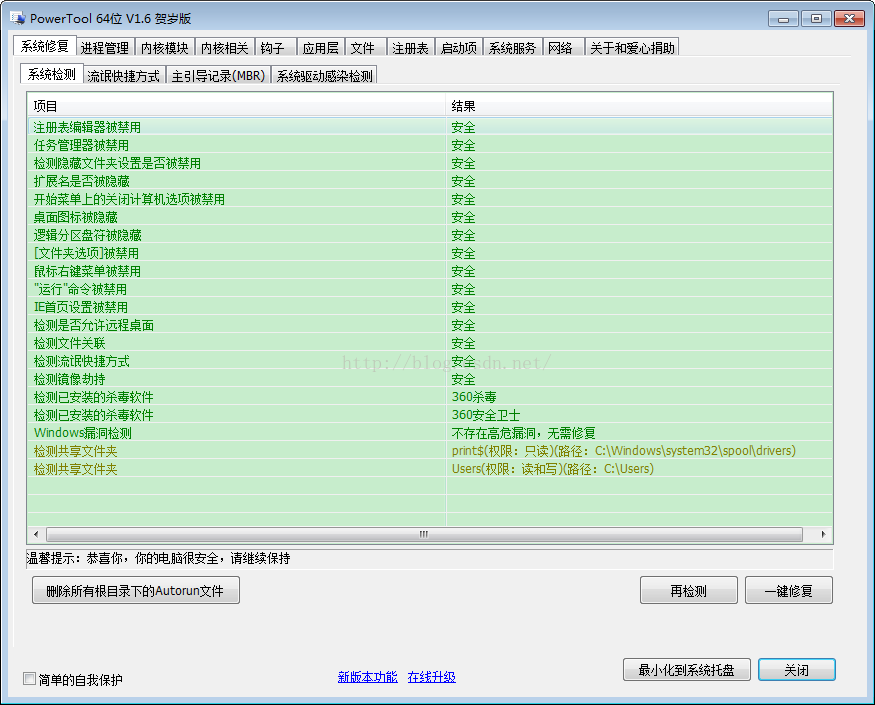

有个 流氓快捷方式 项

顽固桌面图标删不掉3种办法:

1、桌面上点鼠标右键-排列图标-运行桌面图标清理向导-选择要清理的图标-点下一步就可以了

2.如果有360安全卫士,可以尝试:

打开 360安全卫士——修复IE,全选,立即修复!

然后打开 360顽固木马专杀大全(百度搜索下载),里面也有一个修复,

把里面的与 IE相关 的选项都打上勾,立即修复 即可!

做以上动作时请先将浏览器关闭

3、(如果系统里面没有桌面图标清理向导或清理了无效)建议使用windows清理助手有绿色版不用安装)扫描后,再用故障修复(全选)修复后,桌面上点鼠标右键刷新一遍再看桌面图标是不是没有了,如果无效建议安全模式下进行操作。

2 主引导记录

可备份主引导记录;

CLI禁止中断发生

STL允许中断发生

这两个指令只能在内核模式下执行

0x7C00是x86 PC操作系统启动的位置,

Why BIOS loads MBR into 0x7C00 in x86 ?总结一下原因有以下几点:

① "0x7C00" First appeared in首次出现在IBM PC 5150 ROM BIOS INT 19h handler(中断处理程序的地址),IBM PC 5150 BIOS Developer Team决定使用这个地址的。

② "0x7C00"这个数字属于BIOS 的规范范畴的

③ "0x7C00 = 32KiB - 1024B" 原因在于操作系统的需求和CPU内存布局

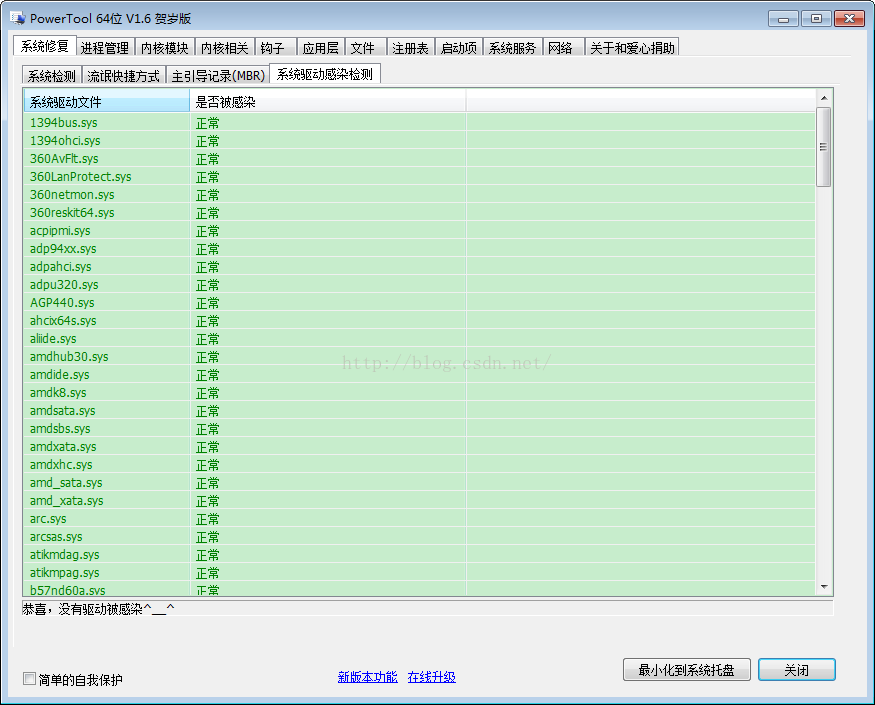

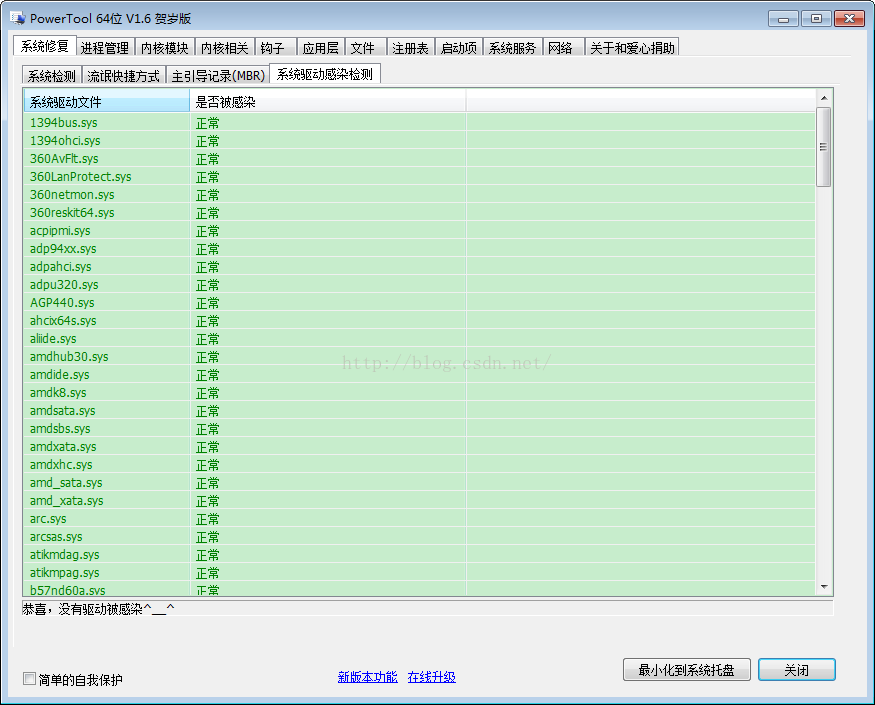

3 系统驱动

AGP440.SYS是显卡驱动的文件

amdsata.sys是安装AHCI 1.2所需要的一个驱动文件

AHCI(Serial ATA Advanced Host Controller Interface)串行ATA高级主控接口/高级主机控制器接口)

alilide.sys属于ALi mini IDE Driver 是正常驱动文件

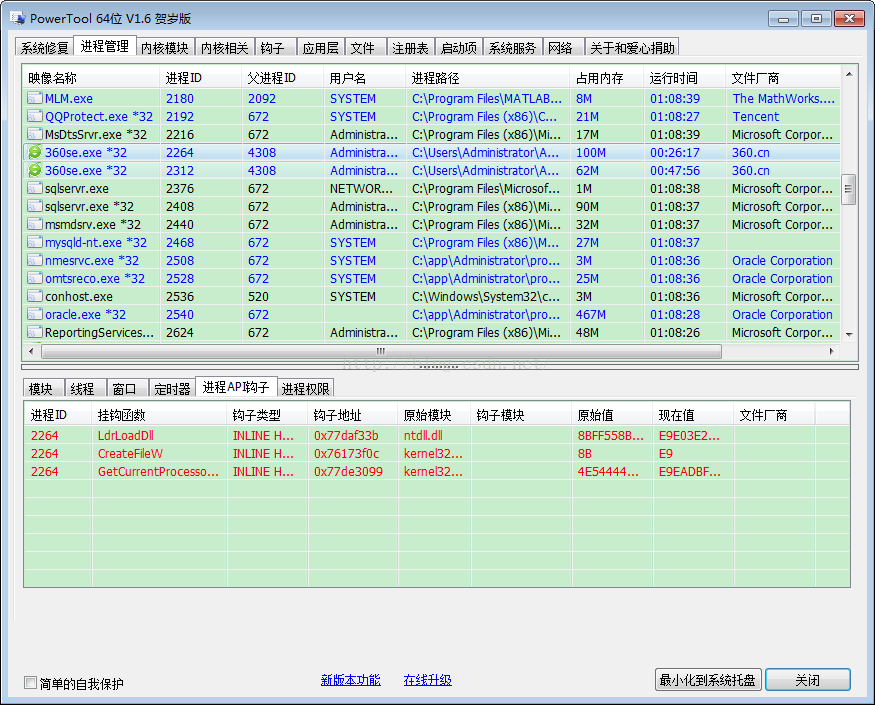

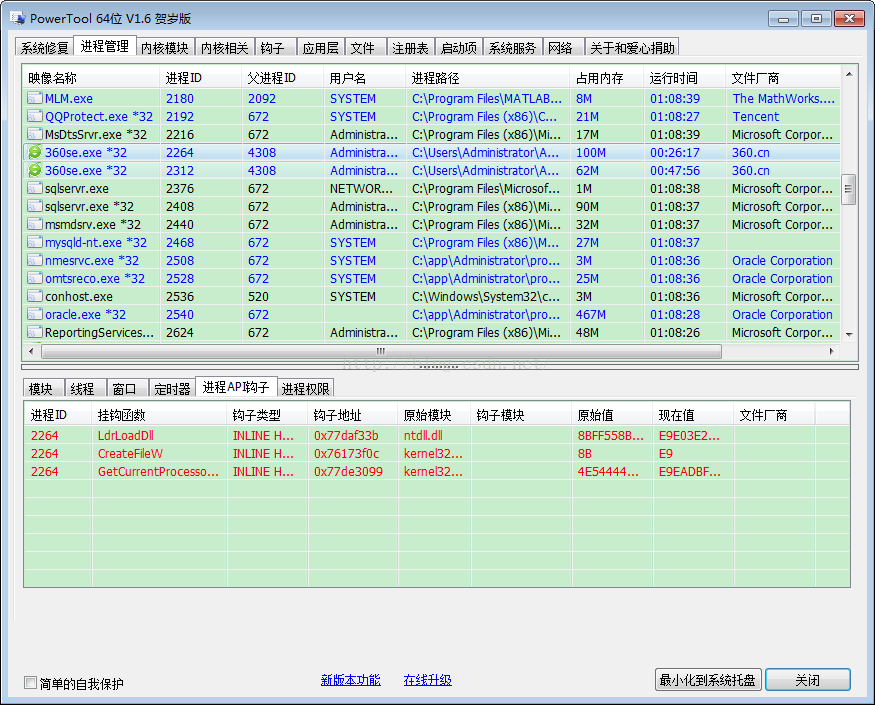

4 进程管理

API HOOK技术是一种用于改变API执行结果的技术,Microsoft 自身也在Windows操作系统里面使用了这个技术,如Windows兼容模式等。 API HOOK 技术并不是计算机病毒专有技术,但是计算机病毒经常使用这个技术来达到隐藏自己的目的。

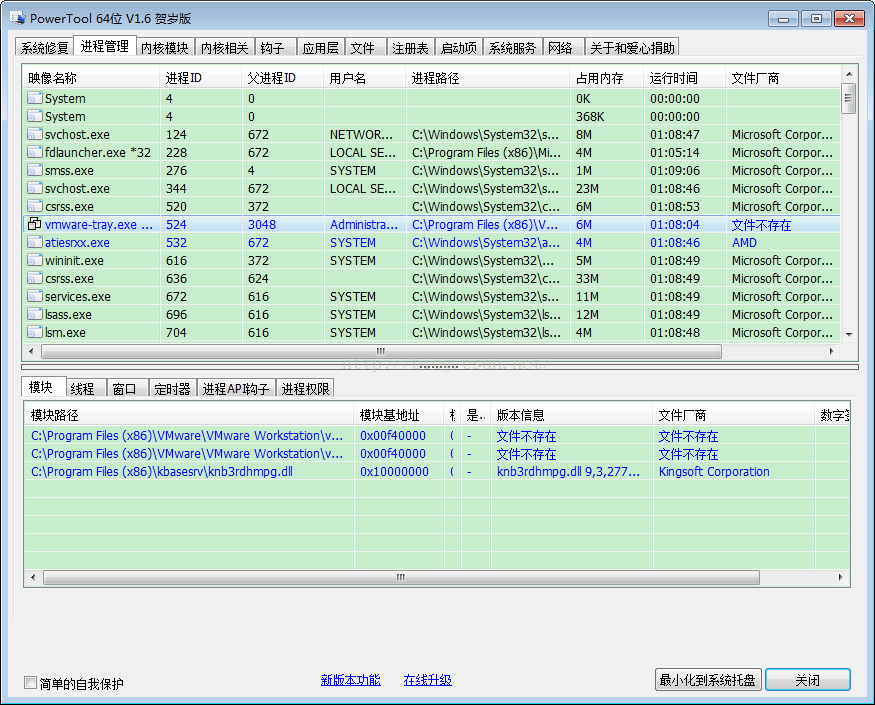

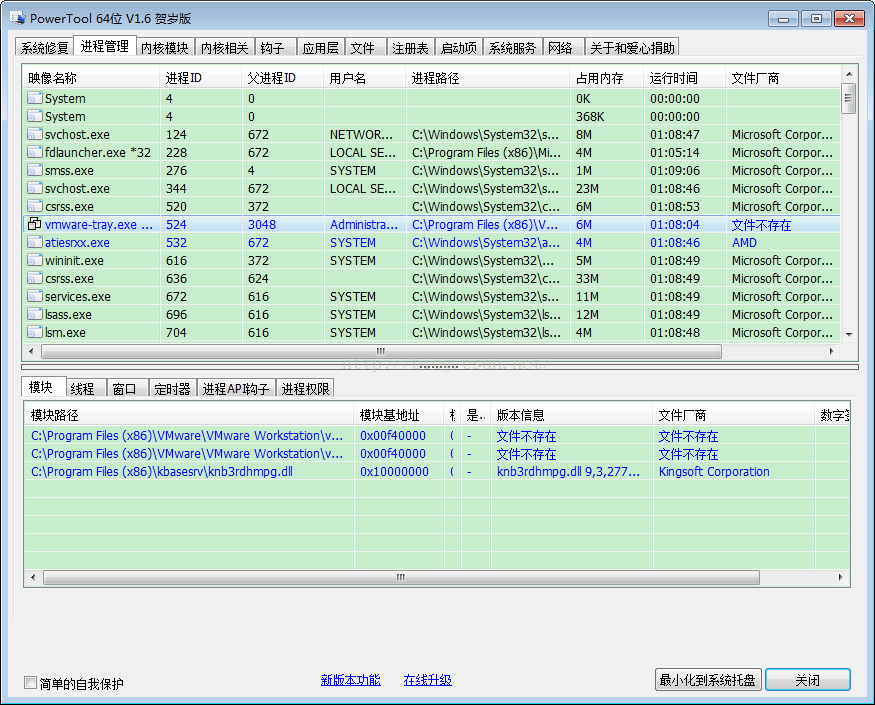

5 模块

vmware托盘进程里为什么会显示一个金山公司生产的DLL?真是奇怪;

参考:

http://drops.wooyun.org/news/15514

kbasesrv篡改主页分析

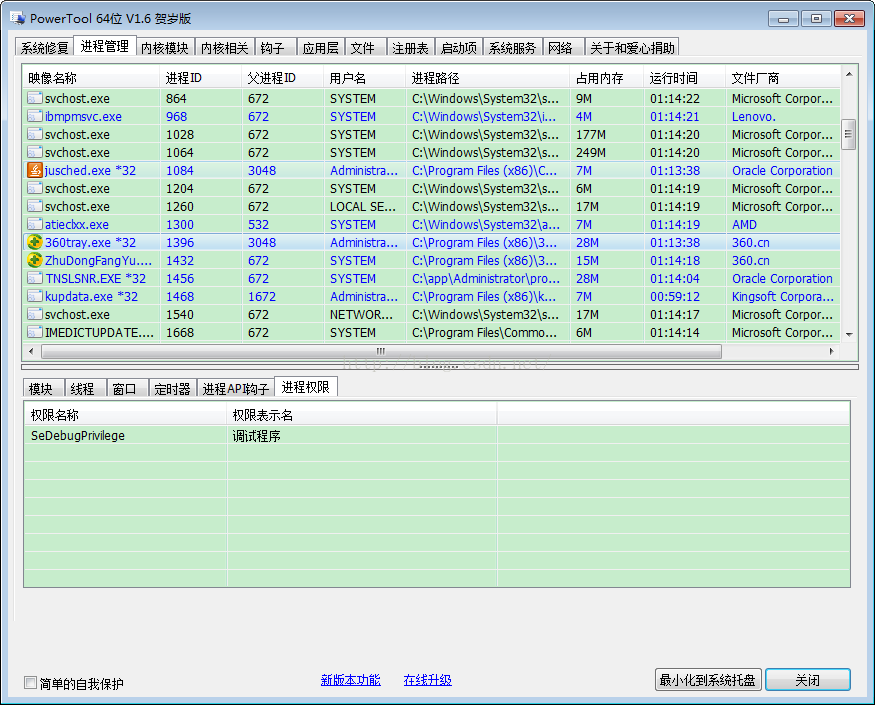

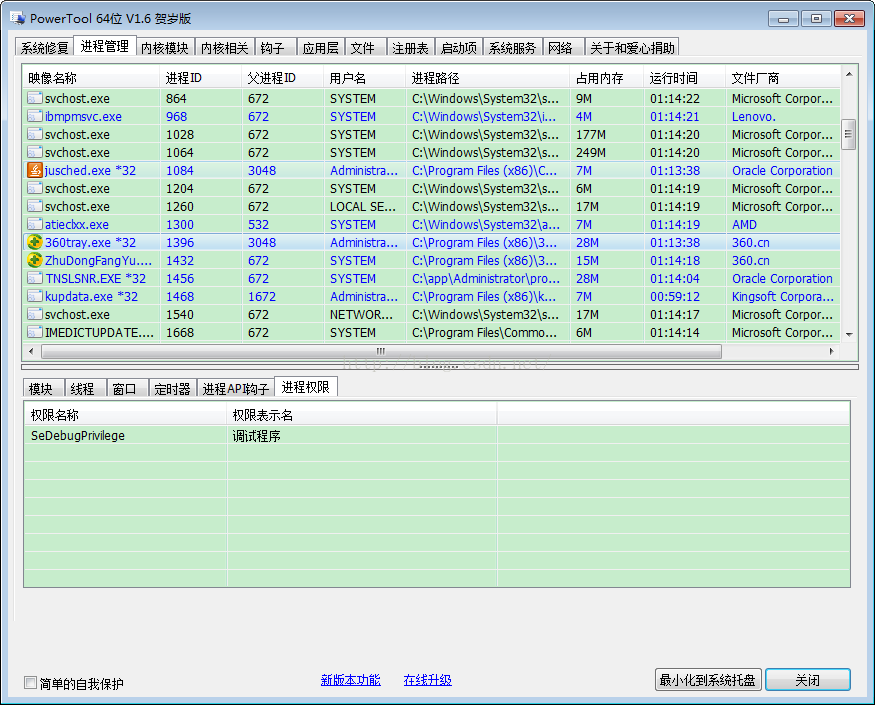

6 进程权限

在Winnt.h中定义了一些权限名称的宏,

#define SE_BACKUP_NAME TEXT("SeBackupPrivilege")

#define SE_RESTORE_NAME TEXT("SeRestorePrivilege")

#define SE_SHUTDOWN_NAME TEXT("SeShutdownPrivilege")

#define SE_DEBUG_NAME TEXT("SeDebugPrivilege")

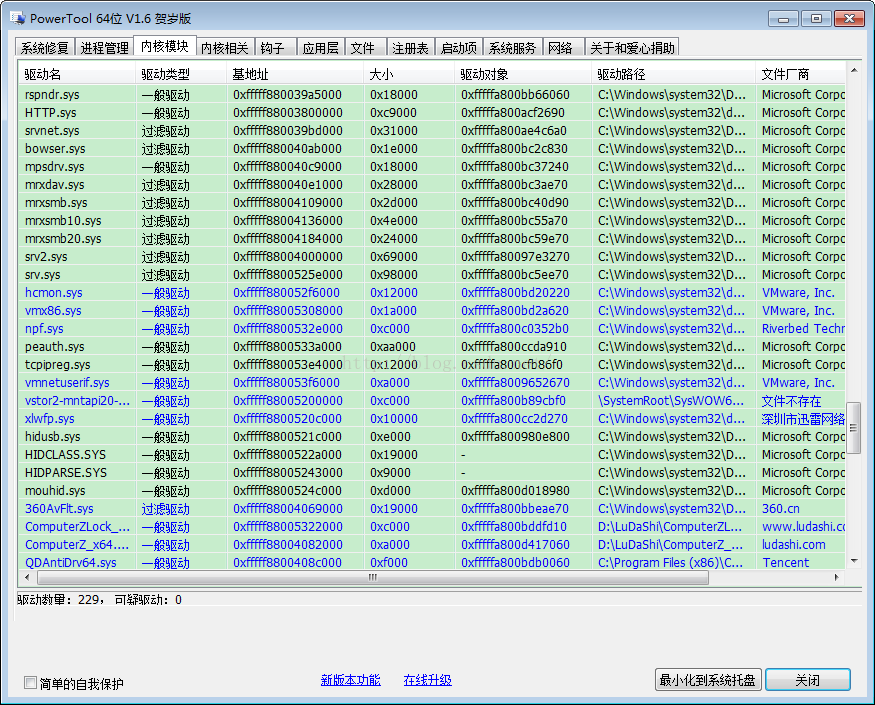

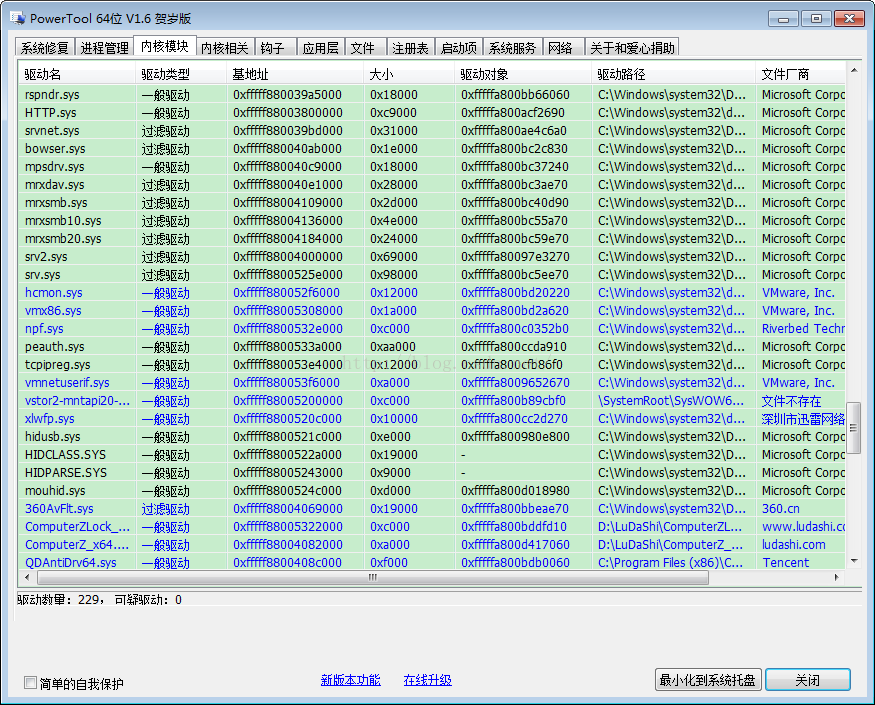

7 内核模块

200多个,好多啊;

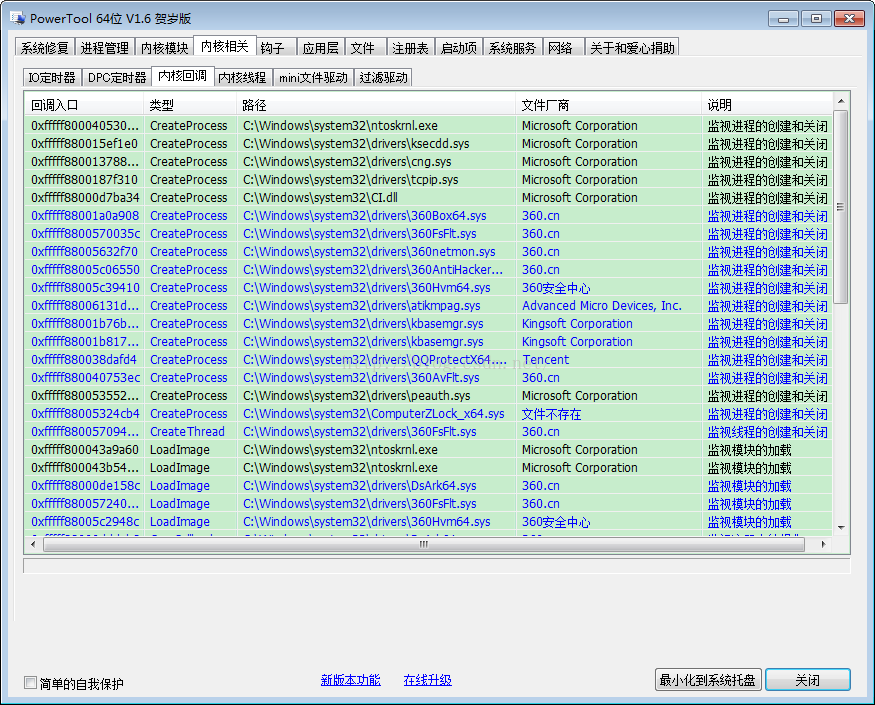

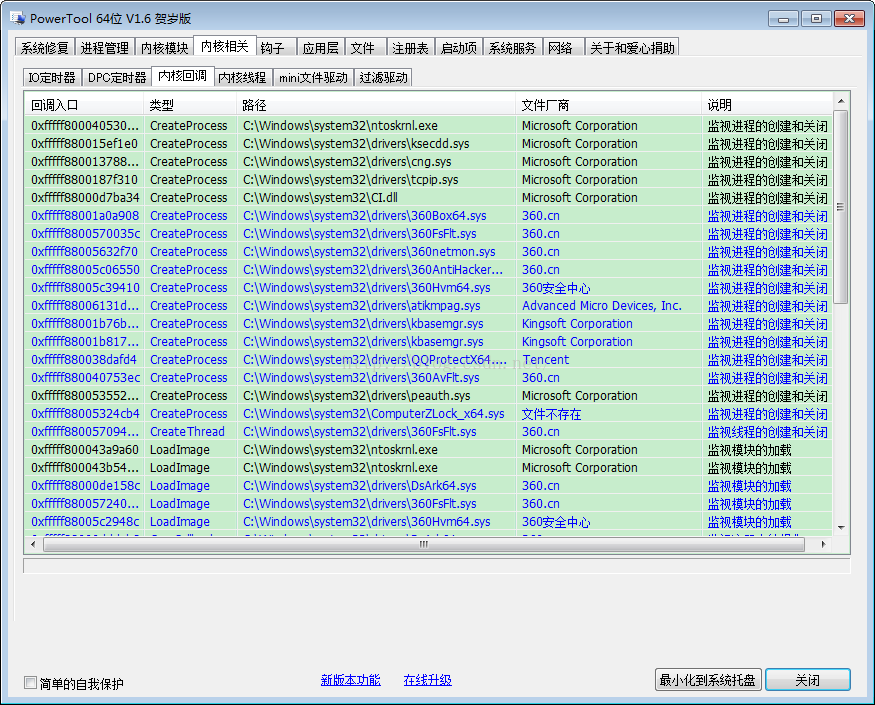

8 内核回调

回调函数就是一个通过函数指针调用的函数。

你到一个商店买东西,刚好你要的东西没有货,于是你在店员那里留下了你的电话,过了几天店里有货了,店员就打了你的电话,然后你接到电话后就到店里去取了货。在这个例子里,你的电话号码就叫回调函数,你把电话留给店员就叫登记回调函数,店里后来有货了叫做触发了回调关联的事件,店员给你打电话叫做调用回调函数,你到店里去取货叫做响应回调事件。

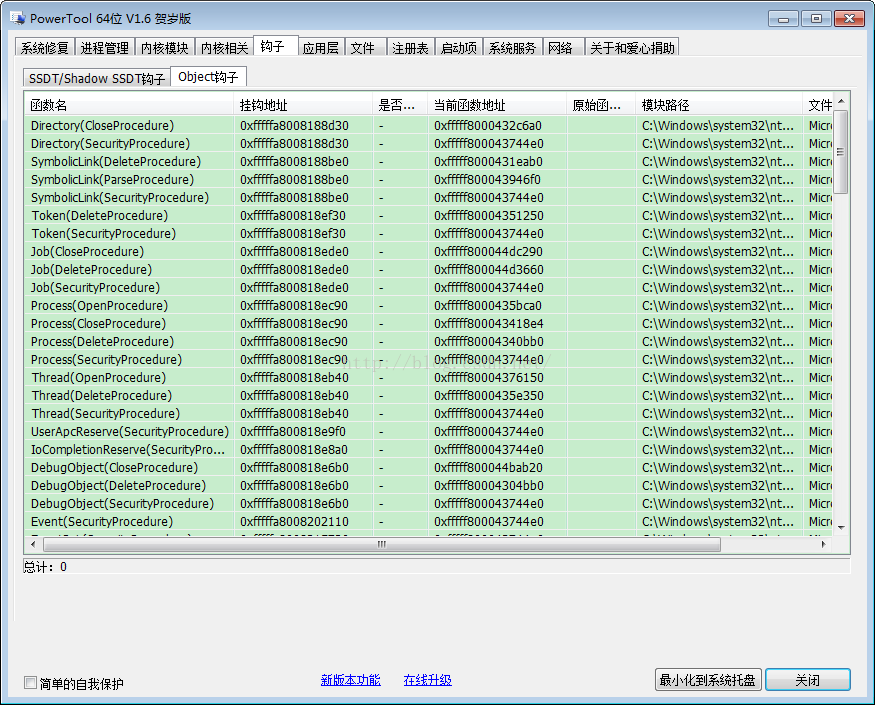

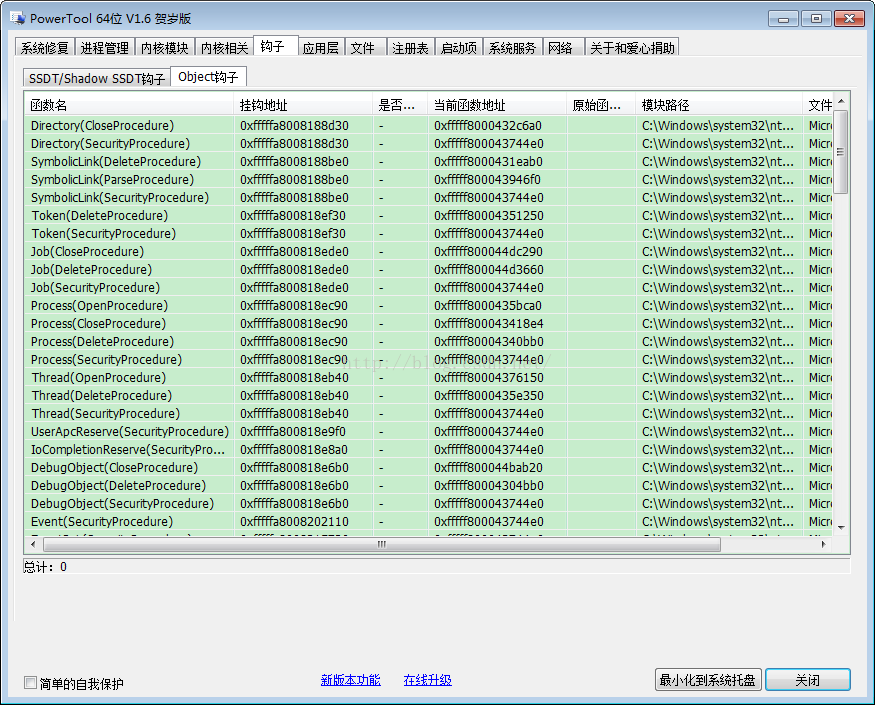

9 钩子

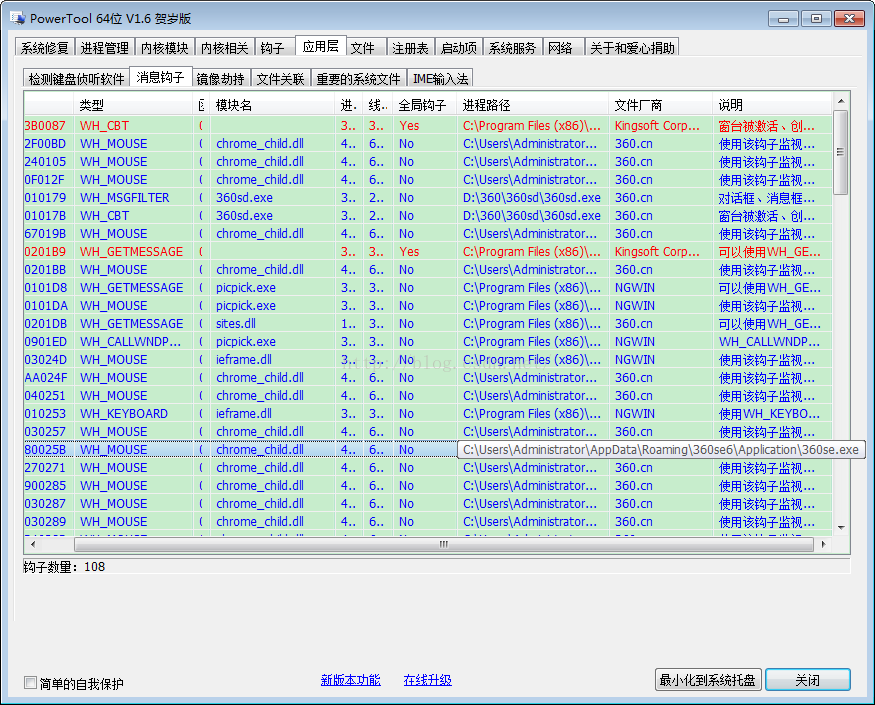

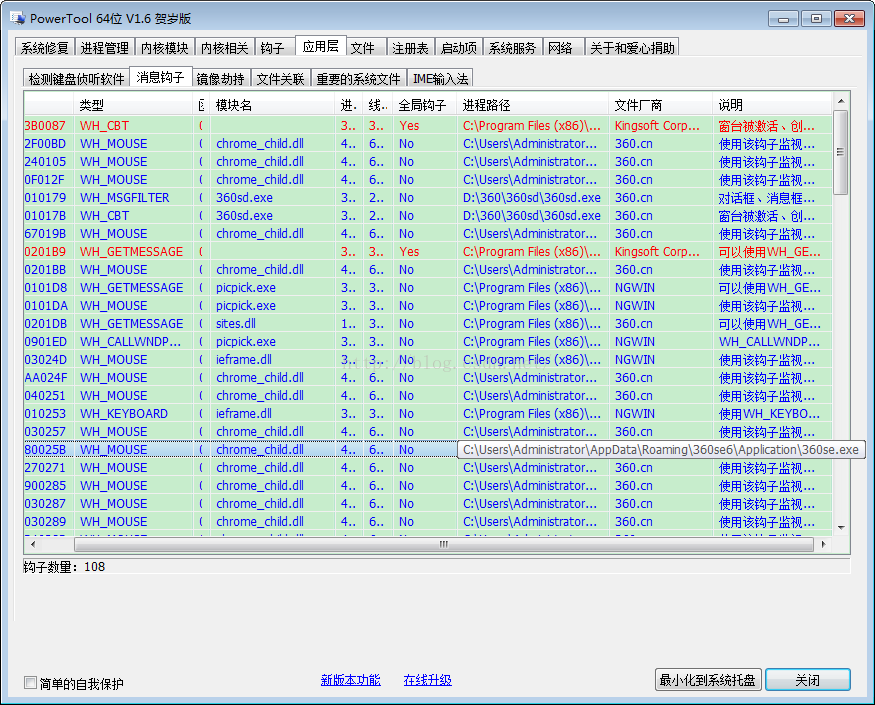

10 消息钩子

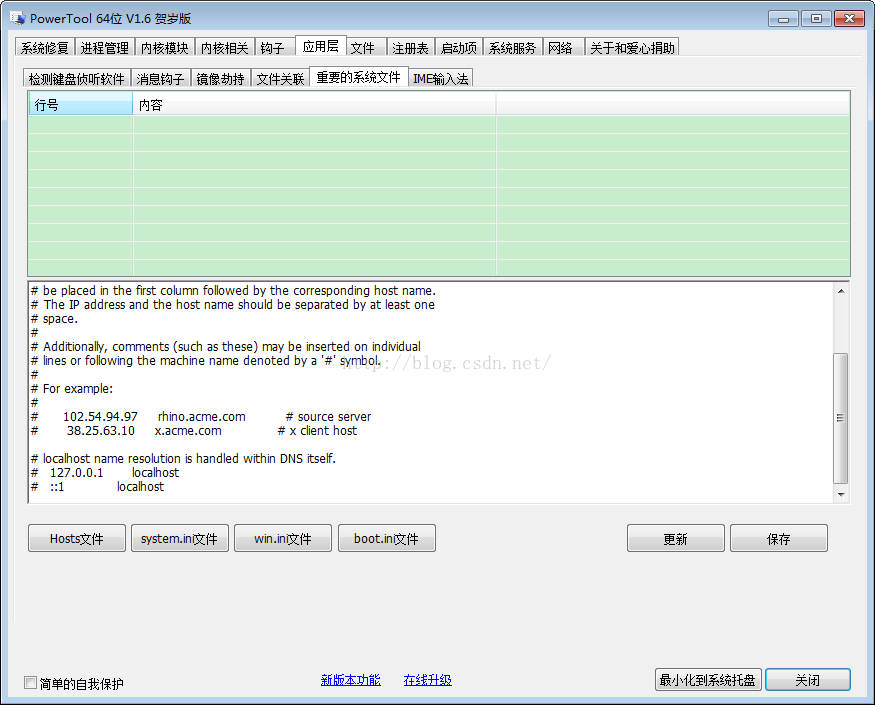

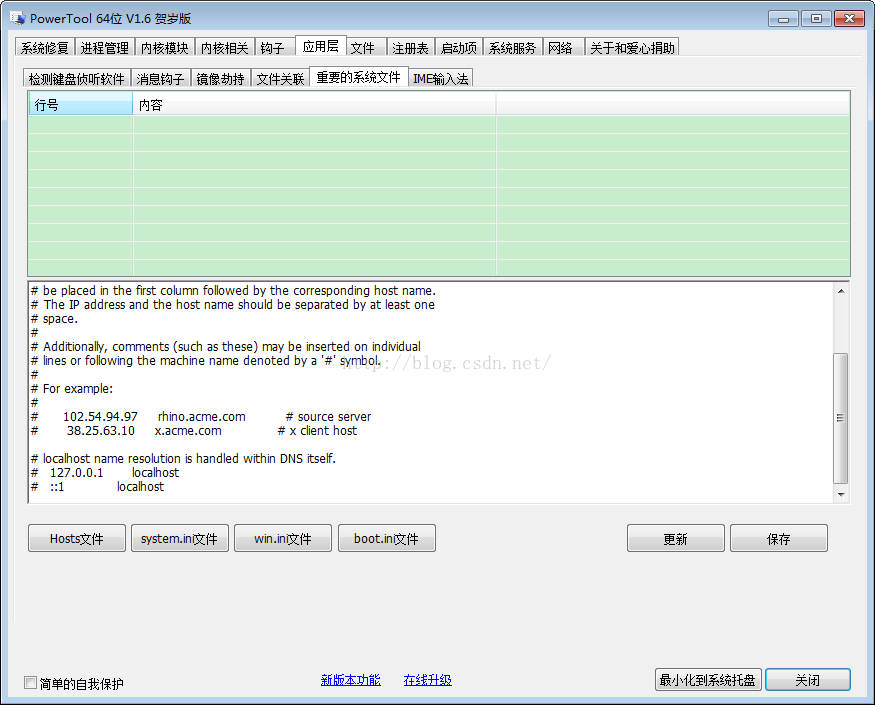

11 重要的系统文件

可直接查看Hosts文件内容;

12 文件管理

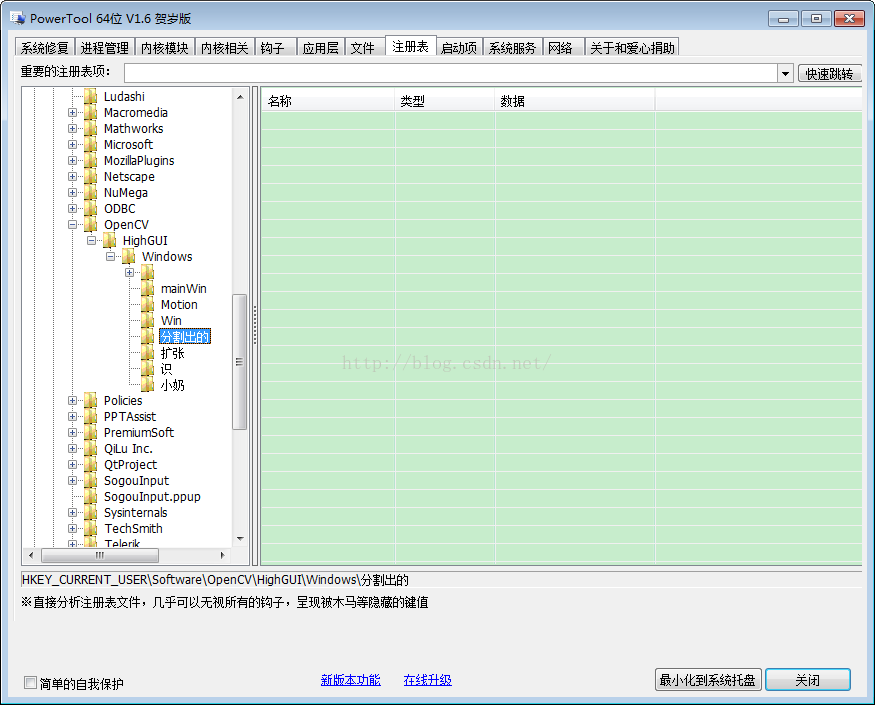

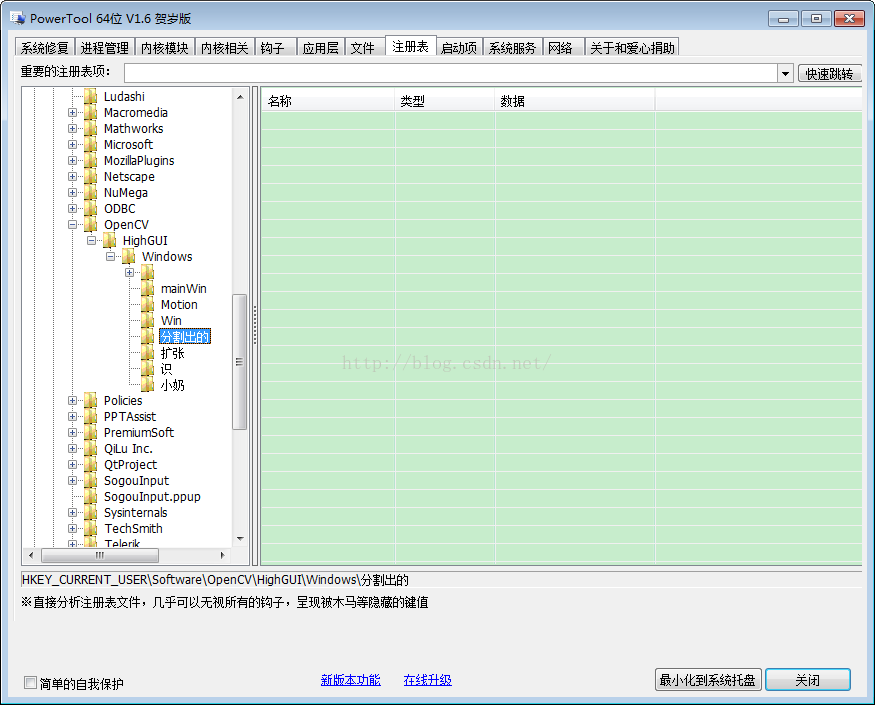

13 注册表

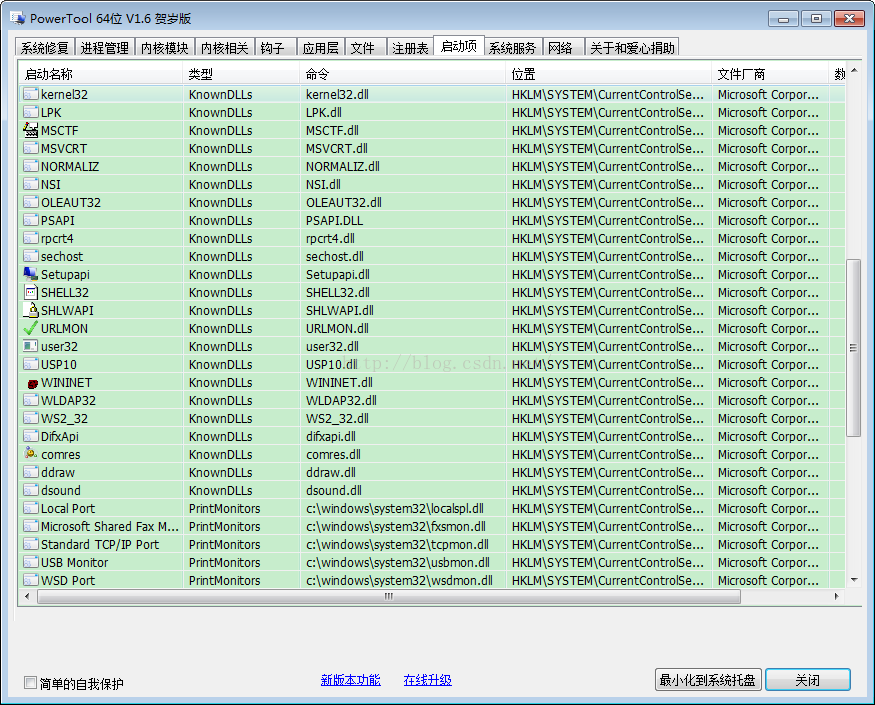

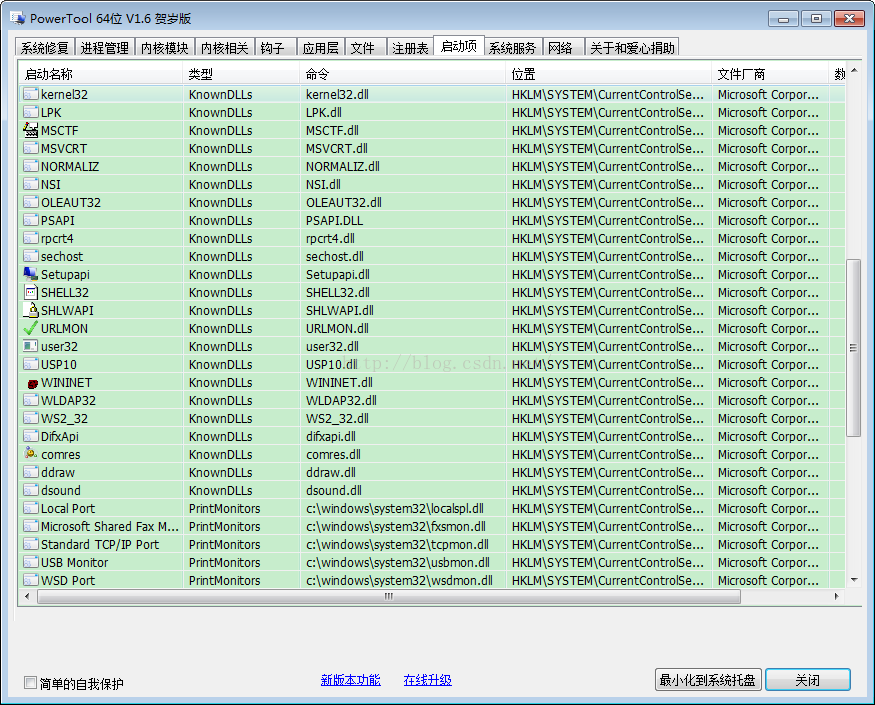

14 启动项

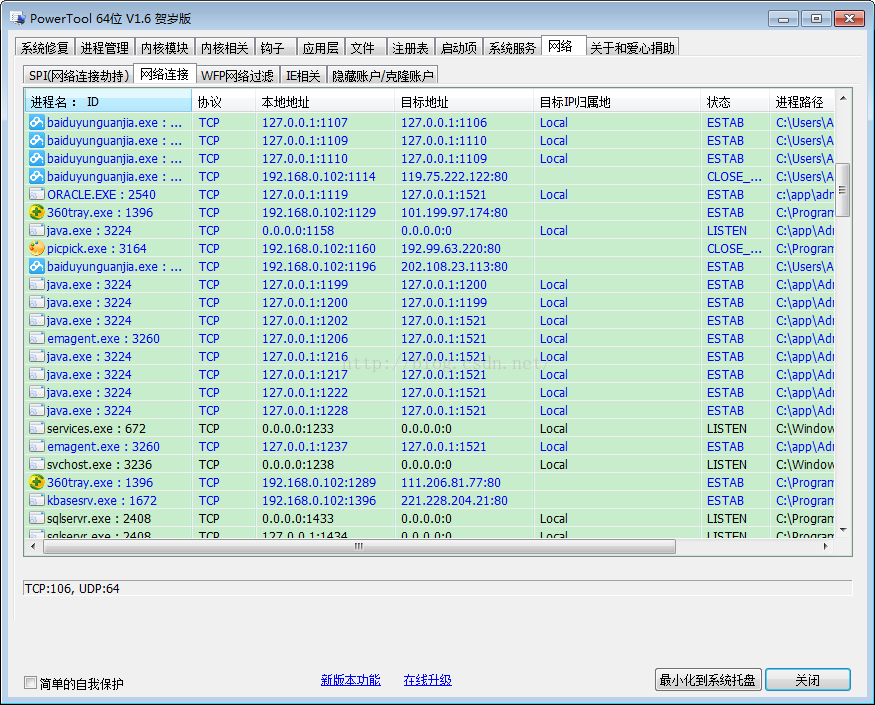

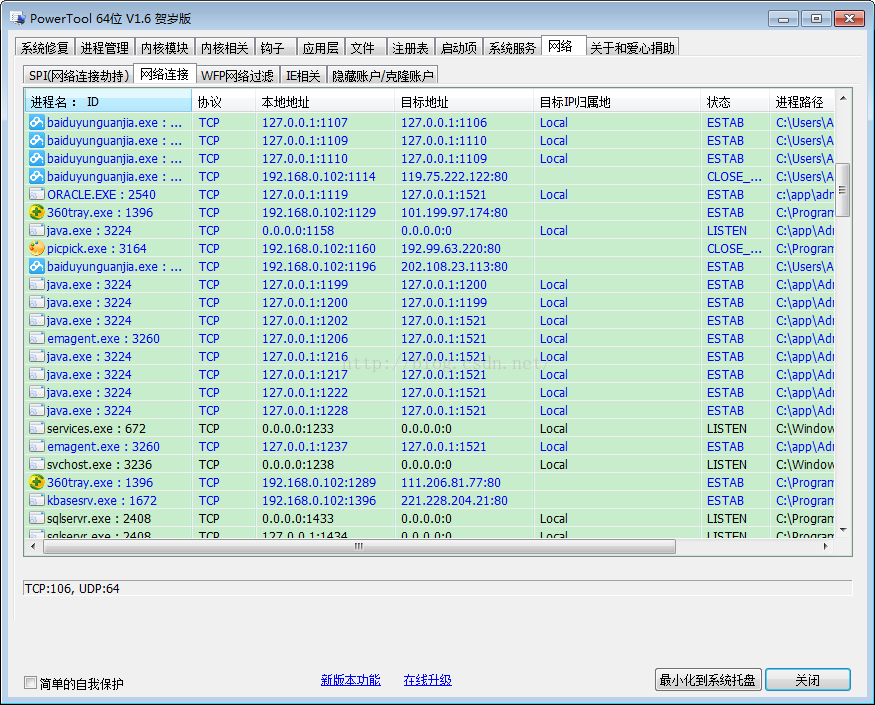

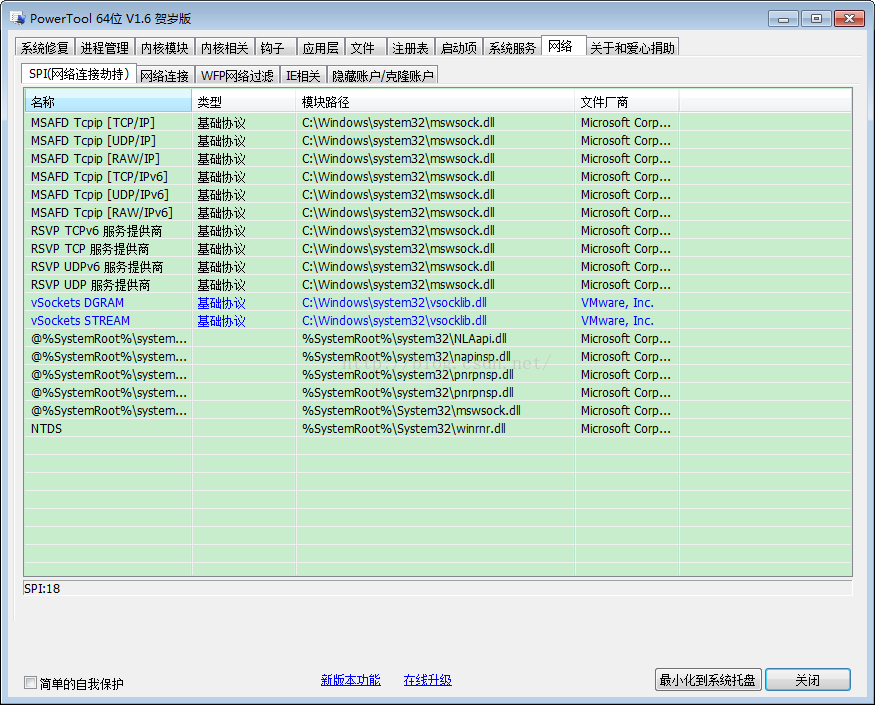

15 网络连接

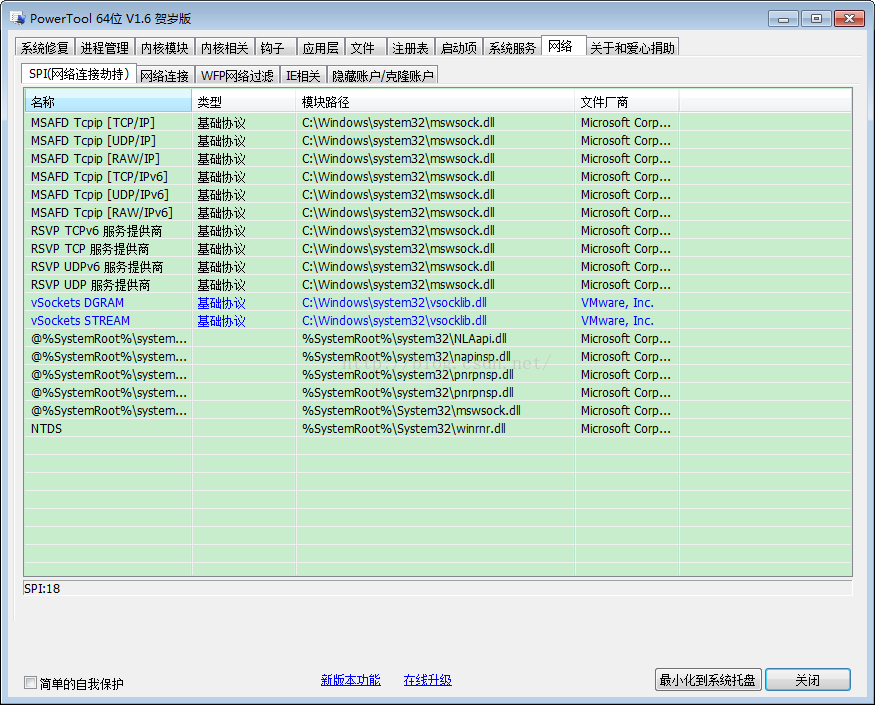

16 网络连接劫持

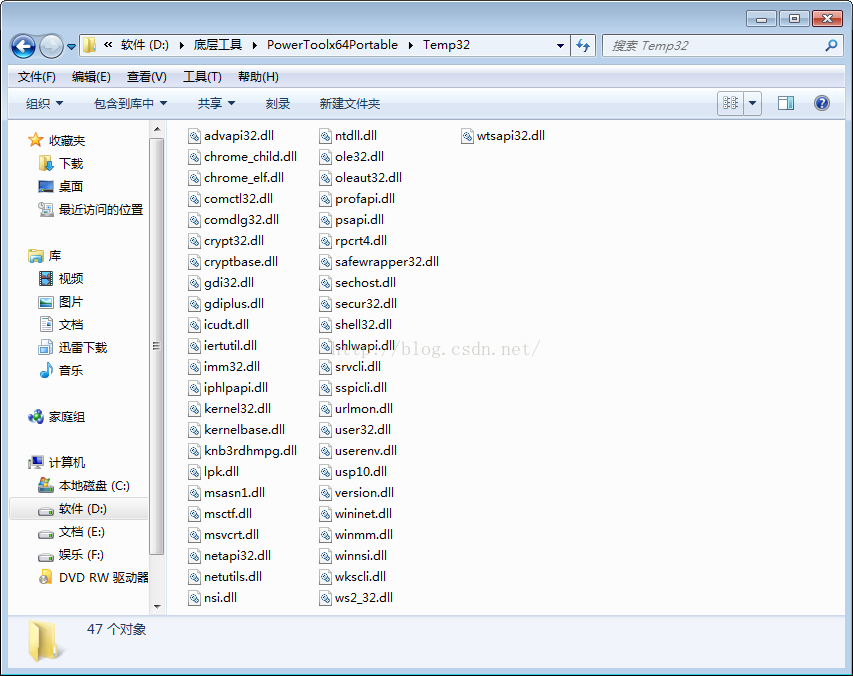

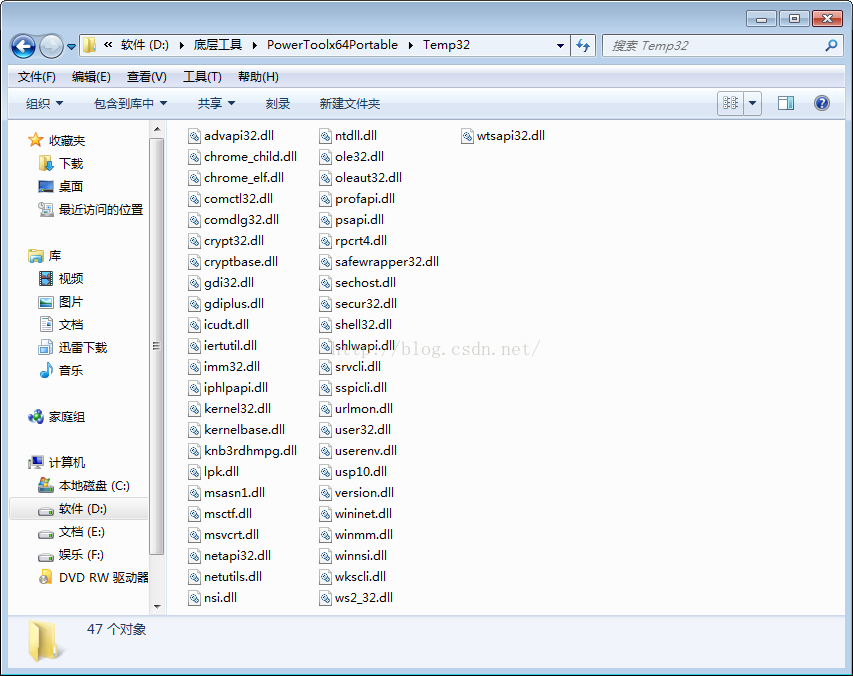

17 工具自带的dll

此工具自带一堆dll

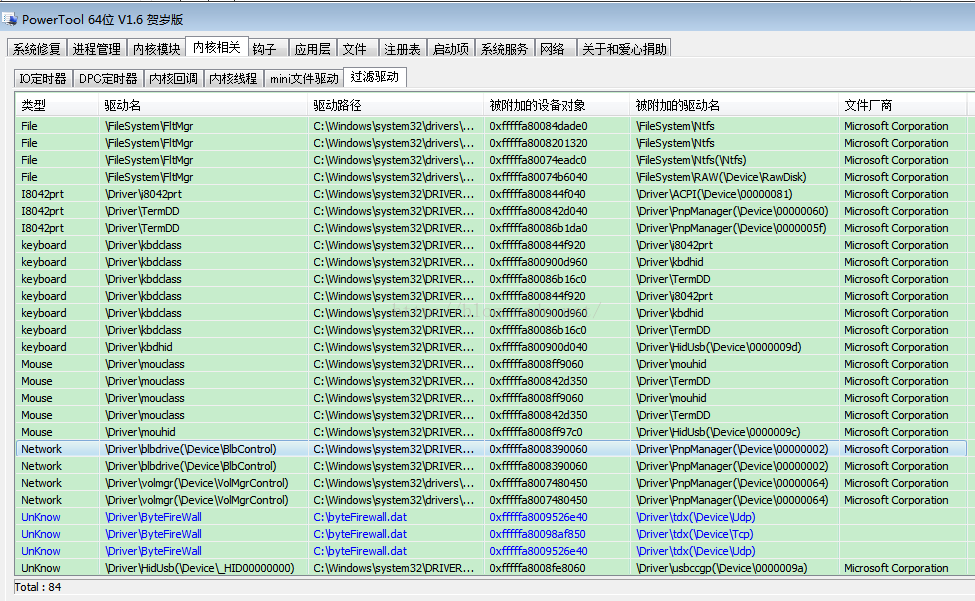

18 过滤驱动

此栏共列出以下类型的过滤驱动:磁盘,文件,I8042prt,键盘,网络,未知;

过滤驱动:

过滤驱动就是挂载在其他驱动上,对某设备的irp进行拦截过滤作用,可以对设备进行功能扩展,或是数据加密等的驱动程序。

对于WDM框架的过滤程序来说共有两种:一种是高层过滤驱动程序;一种是低层过滤程序。

如果将过滤程序附在功能驱动(FDO)的下面,这样介于FDO和PDO之间的过滤驱动称为低层过滤驱动程序,一般记为Low FiDO。

如果被除在功能驱动(FDO)的上面,则称为上层过滤驱动程序,一般记为High FiDO。

在WMD框架中的过滤驱动可以相互嵌套,层层叠加,即上层过滤驱动程序之上可以再附加更高层的过滤驱动程序,同理低层过滤驱动程序可以被更低层的过滤驱动所过滤。

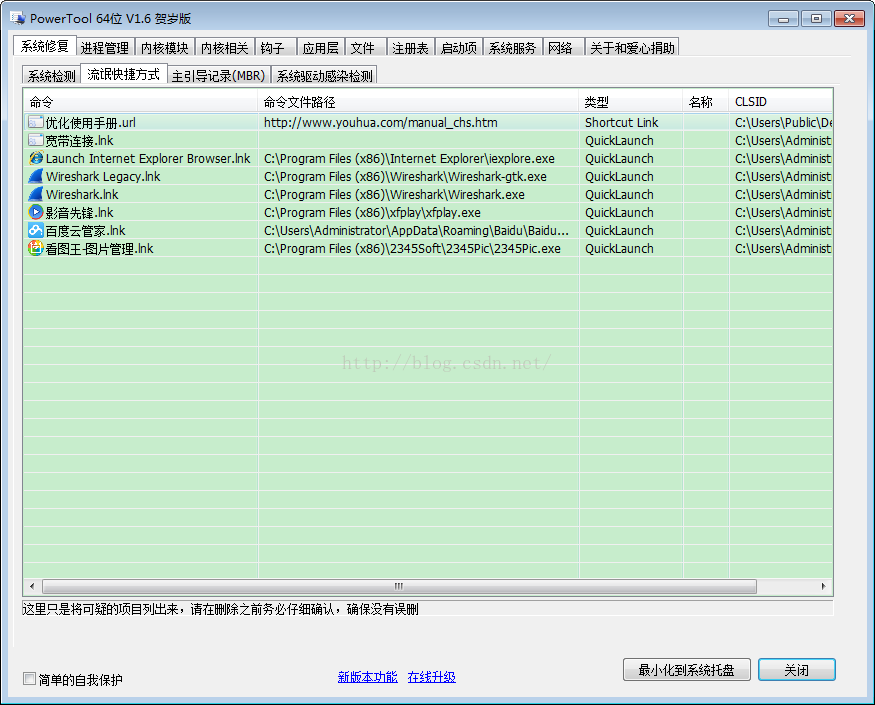

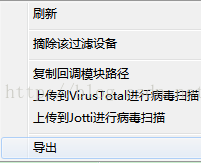

对每个驱动右击,可做如下操作;

看一下有四个网络类型的过滤驱动附加到了PnpManager的驱动上,过滤驱动的作者是微软自己;

分别是,

C:\Windows\system32\DRIVERS\blbdrive.sys

C:\Windows\system32\drivers\volmgr.sys

blbdrive.sys是什么?资料甚少,仅下页有所描述;

http://www.computerhope.com/cgi-bin/process.pl?p=blbdrive.sys

SM/MMC host controller file.

另外blddrive.sys也可能是病毒,尤其不在drivers目录;

volmgr.sys在此有个描述;

http://binarydb.com/file/volmgr.sys-9743.html

volmgr.sys belong to Terminal Server Mouse Driver module developed by Microsoft in the database contains 3 versions of the volmgr.sys signed file and file md5 is 103e84c95832d0ed93507997cc7b54e8.

干嘛要对PNP管理做过滤驱动呢?谁能解释下呢;

至于文件过滤驱动,是腾讯公司干的,附加到FltMgr;

C:\Windows\system32\drivers\TsQBDrv.sys

TsQBDrv.sys在此页有一个描述;

http://systemexplorer.net/file-database/file/tsqbdrv-sys/25961742

QQ浏览器为何要做文件过滤驱动呢?谁能解释一下;

看下键盘过滤驱动,都是微软自己干的;

C:\Windows\system32\DRIVERS\kbdclass.sys

http://file.bkjia.com/k/kbdclass.sys.html

kbdclass.sys是什么

kbdclass.sys 是存放在目录 C:\Windows\System32\drivers。 已知的 Windows 7/Vista/XP 文件大小为 24,576 字节 (占总出现比率 58% ),35,384 字节,42,576 字节 或 32,872 字节。

驱动程序可以在【控制面板-管理工具-服务】中开始或停止,或者由其他程序 所控制。 程序没有可视窗口。 这个服务没有详细注释。 这个文件是由 Microsoft 所签发。 这是个键盘驱动程序,它可以记下您的输入键。 这个不是 Windows 系统文件。 kbdclass.sys 似乎是被压缩过的文件 总结在技术上威胁的危险度是 25% 。

kbdclass.sys 也可能是恶意软件所伪装,尤其是当它们存在于 c:\windows 或 c:\windows\system32 目录。

还有一些未知类型的过滤驱动,针对的是ACPI;

看下,干了过滤驱动这个事情的单位有:微软,intel,Tencent;

http://pan.baidu.com/s/1skZx4TZ

PowerTool_1.6_PortableSoft.7z

1 系统检测

自动检测了如下安全项;

有个 流氓快捷方式 项

顽固桌面图标删不掉3种办法:

1、桌面上点鼠标右键-排列图标-运行桌面图标清理向导-选择要清理的图标-点下一步就可以了

2.如果有360安全卫士,可以尝试:

打开 360安全卫士——修复IE,全选,立即修复!

然后打开 360顽固木马专杀大全(百度搜索下载),里面也有一个修复,

把里面的与 IE相关 的选项都打上勾,立即修复 即可!

做以上动作时请先将浏览器关闭

3、(如果系统里面没有桌面图标清理向导或清理了无效)建议使用windows清理助手有绿色版不用安装)扫描后,再用故障修复(全选)修复后,桌面上点鼠标右键刷新一遍再看桌面图标是不是没有了,如果无效建议安全模式下进行操作。

2 主引导记录

可备份主引导记录;

CLI禁止中断发生

STL允许中断发生

这两个指令只能在内核模式下执行

0x7C00是x86 PC操作系统启动的位置,

Why BIOS loads MBR into 0x7C00 in x86 ?总结一下原因有以下几点:

① "0x7C00" First appeared in首次出现在IBM PC 5150 ROM BIOS INT 19h handler(中断处理程序的地址),IBM PC 5150 BIOS Developer Team决定使用这个地址的。

② "0x7C00"这个数字属于BIOS 的规范范畴的

③ "0x7C00 = 32KiB - 1024B" 原因在于操作系统的需求和CPU内存布局

3 系统驱动

AGP440.SYS是显卡驱动的文件

amdsata.sys是安装AHCI 1.2所需要的一个驱动文件

AHCI(Serial ATA Advanced Host Controller Interface)串行ATA高级主控接口/高级主机控制器接口)

alilide.sys属于ALi mini IDE Driver 是正常驱动文件

4 进程管理

API HOOK技术是一种用于改变API执行结果的技术,Microsoft 自身也在Windows操作系统里面使用了这个技术,如Windows兼容模式等。 API HOOK 技术并不是计算机病毒专有技术,但是计算机病毒经常使用这个技术来达到隐藏自己的目的。

5 模块

vmware托盘进程里为什么会显示一个金山公司生产的DLL?真是奇怪;

参考:

http://drops.wooyun.org/news/15514

kbasesrv篡改主页分析

6 进程权限

在Winnt.h中定义了一些权限名称的宏,

#define SE_BACKUP_NAME TEXT("SeBackupPrivilege")

#define SE_RESTORE_NAME TEXT("SeRestorePrivilege")

#define SE_SHUTDOWN_NAME TEXT("SeShutdownPrivilege")

#define SE_DEBUG_NAME TEXT("SeDebugPrivilege")

7 内核模块

200多个,好多啊;

8 内核回调

回调函数就是一个通过函数指针调用的函数。

你到一个商店买东西,刚好你要的东西没有货,于是你在店员那里留下了你的电话,过了几天店里有货了,店员就打了你的电话,然后你接到电话后就到店里去取了货。在这个例子里,你的电话号码就叫回调函数,你把电话留给店员就叫登记回调函数,店里后来有货了叫做触发了回调关联的事件,店员给你打电话叫做调用回调函数,你到店里去取货叫做响应回调事件。

9 钩子

10 消息钩子

11 重要的系统文件

可直接查看Hosts文件内容;

12 文件管理

13 注册表

14 启动项

15 网络连接

16 网络连接劫持

17 工具自带的dll

此工具自带一堆dll

18 过滤驱动

此栏共列出以下类型的过滤驱动:磁盘,文件,I8042prt,键盘,网络,未知;

过滤驱动:

过滤驱动就是挂载在其他驱动上,对某设备的irp进行拦截过滤作用,可以对设备进行功能扩展,或是数据加密等的驱动程序。

对于WDM框架的过滤程序来说共有两种:一种是高层过滤驱动程序;一种是低层过滤程序。

如果将过滤程序附在功能驱动(FDO)的下面,这样介于FDO和PDO之间的过滤驱动称为低层过滤驱动程序,一般记为Low FiDO。

如果被除在功能驱动(FDO)的上面,则称为上层过滤驱动程序,一般记为High FiDO。

在WMD框架中的过滤驱动可以相互嵌套,层层叠加,即上层过滤驱动程序之上可以再附加更高层的过滤驱动程序,同理低层过滤驱动程序可以被更低层的过滤驱动所过滤。

对每个驱动右击,可做如下操作;

看一下有四个网络类型的过滤驱动附加到了PnpManager的驱动上,过滤驱动的作者是微软自己;

分别是,

C:\Windows\system32\DRIVERS\blbdrive.sys

C:\Windows\system32\drivers\volmgr.sys

blbdrive.sys是什么?资料甚少,仅下页有所描述;

http://www.computerhope.com/cgi-bin/process.pl?p=blbdrive.sys

SM/MMC host controller file.

另外blddrive.sys也可能是病毒,尤其不在drivers目录;

volmgr.sys在此有个描述;

http://binarydb.com/file/volmgr.sys-9743.html

volmgr.sys belong to Terminal Server Mouse Driver module developed by Microsoft in the database contains 3 versions of the volmgr.sys signed file and file md5 is 103e84c95832d0ed93507997cc7b54e8.

干嘛要对PNP管理做过滤驱动呢?谁能解释下呢;

至于文件过滤驱动,是腾讯公司干的,附加到FltMgr;

C:\Windows\system32\drivers\TsQBDrv.sys

TsQBDrv.sys在此页有一个描述;

http://systemexplorer.net/file-database/file/tsqbdrv-sys/25961742

QQ浏览器为何要做文件过滤驱动呢?谁能解释一下;

看下键盘过滤驱动,都是微软自己干的;

C:\Windows\system32\DRIVERS\kbdclass.sys

http://file.bkjia.com/k/kbdclass.sys.html

kbdclass.sys是什么

kbdclass.sys 是存放在目录 C:\Windows\System32\drivers。 已知的 Windows 7/Vista/XP 文件大小为 24,576 字节 (占总出现比率 58% ),35,384 字节,42,576 字节 或 32,872 字节。

驱动程序可以在【控制面板-管理工具-服务】中开始或停止,或者由其他程序 所控制。 程序没有可视窗口。 这个服务没有详细注释。 这个文件是由 Microsoft 所签发。 这是个键盘驱动程序,它可以记下您的输入键。 这个不是 Windows 系统文件。 kbdclass.sys 似乎是被压缩过的文件 总结在技术上威胁的危险度是 25% 。

kbdclass.sys 也可能是恶意软件所伪装,尤其是当它们存在于 c:\windows 或 c:\windows\system32 目录。

还有一些未知类型的过滤驱动,针对的是ACPI;

看下,干了过滤驱动这个事情的单位有:微软,intel,Tencent;

相关文章推荐

- Linux 自检和 SystemTap

- 如何重装TCP/IP协议

- Windows 8 官方高清壁纸欣赏与下载

- 谁是桌面王者?Win PK Linux三大镇山之宝

- 对《大家都在点赞 Windows Terminal,我决定给你泼一盆冷水》一文的商榷

- Windows Clang开发环境备忘

- 从Windows系统下访问Linux分区相关软件

- 对《大家都在点赞 Windows Terminal,我决定给你泼一盆冷水》一文的商榷

- Windows下搭建本地SVN服务器

- 使用Windows原生命令一键清空剪贴板

- 利用开源软件打造自己的全功能远程工具

- 一张图看尽 Linux 内核运行原理

- Windows 8虚拟机不能全屏的解决方法

- Visual Studio 2012 示例代码浏览器 - 数以千计的开发示例近在手边,唾手可得

- Visual Studio 2012 示例代码浏览器 - 数以千计的开发示例近在手边,唾手可得

- 微软镜像下载

- windows server域用户提升到本地更高权限组中的方法