metasploit篇-02

2015-11-19 18:56

519 查看

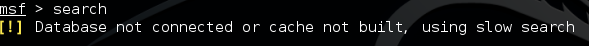

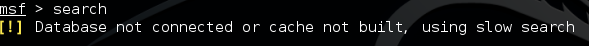

metasploit信息收集模块刚开始的我们需要开启数据库

但是呢,有的时候出现,数据库没有链接这个时候呢,我们只要输入一条命令就可以了

输入db_rebuild_cache命令即可

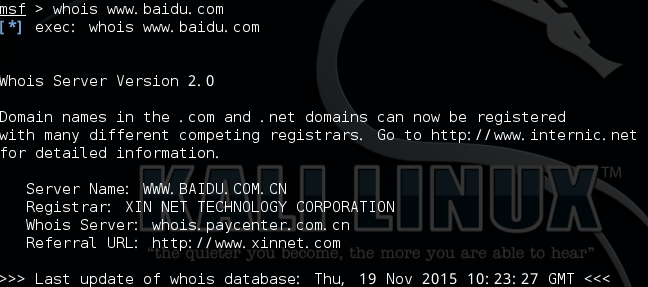

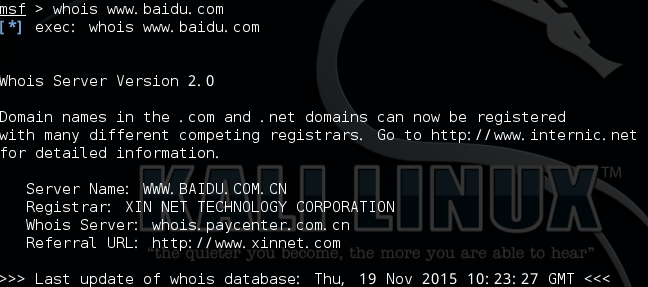

whois查询

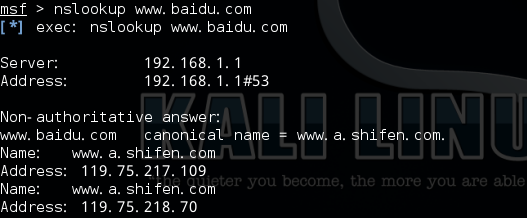

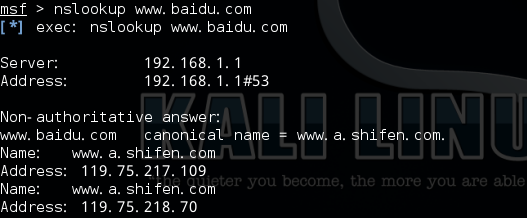

查看网站的一些信息,,注册人,之策人的邮箱,注册地点http://searchdbs.netcraft.com在线收集服务器ip地址信息工具收集dns的nslookup也是可以得dns

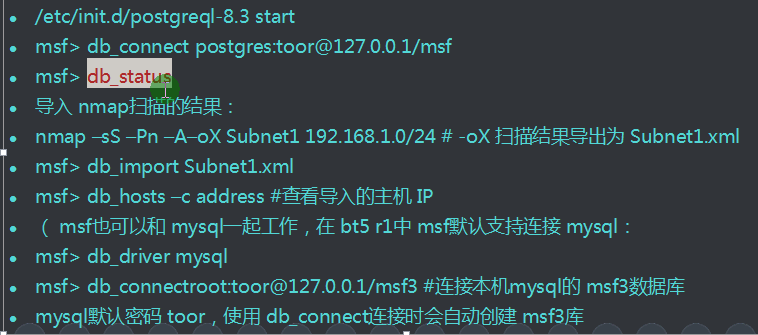

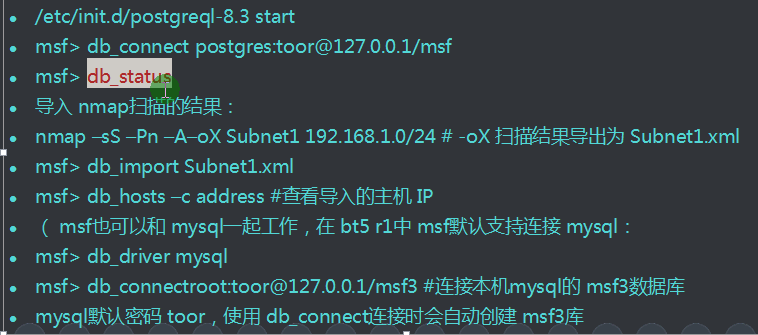

msf与postfresql协同工作

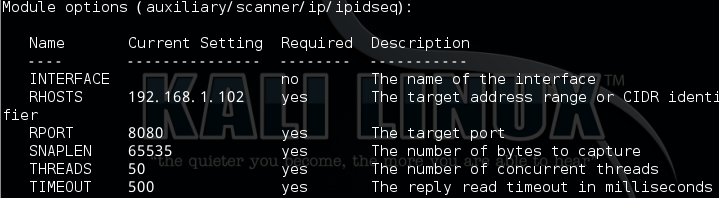

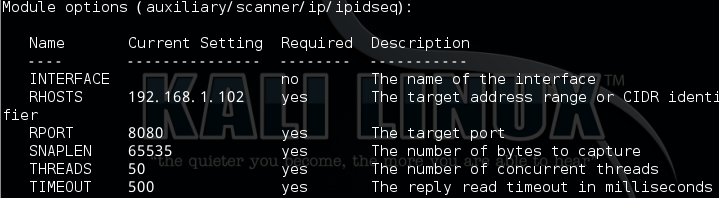

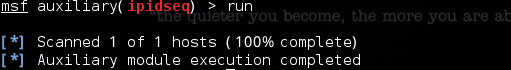

高级扫描使用ip段,扫一个网段中存活的ipuse/auxiliary/scanner/ip/ipidseqshow optionsset RHOSTS ip扫描的目标网段set RPORT8080set THREADS 50一次扫50次run 开始扫描,扫描的比较慢

不如使用一些小的工具代替扫描当结束的时候,我们可以用db_services查看扫描结果

使用portscan模块扫描端口search portscan这个时候查找有很多利用模块,我们使用,然后设置就可以了

use auxiliary/scanner/portscan/synshow optionsset RHOSTS ipset THREADS 50

run开始扫描

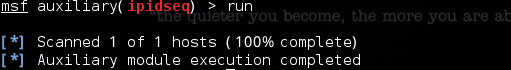

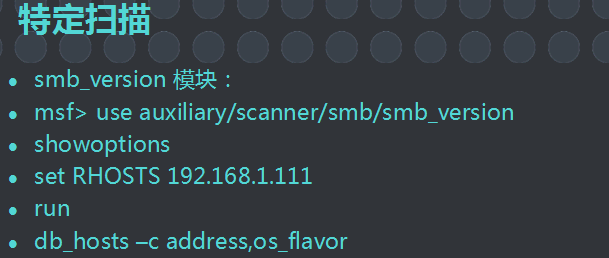

下面的操作都是一样的,换的可能就是服务等,可以仿照上面的那个进行运行特定的扫描search smbsmb_version 模块use/auxiliary/scanner/smb/smb_versionshow optionsset RHOSTS ip段set THREADS 50run扫描扫描出来计算机主机名,以及是否开放了我们扫描的smb

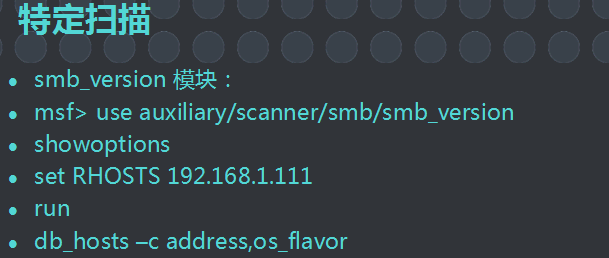

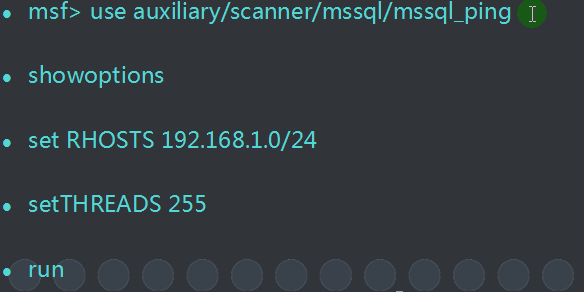

扫描mssql的服务use auxiliaryscanner/mssql_pingshow optionsset RHOSTS ip段set THREADS 50 开启的扫描线程run

扫描ssh扫描开启linux,因为linux比较多windows下的居多的是telnetuse auxiliary/scanner/ssh/ssh_versionsetRHOSTS ip段set THREADS 50run扫描网段中那些开放了ssh服务

扫描telnet服务use/auxiliary/scanner/telent/telent_versionset RHOSTS ip段set THREADS 50run

扫描ftp服务一样的use/auxiliary/scanner/ftp/ftp_verion下面都一样扫出来的是开放的ftp,同事呢,也是可以匿名的

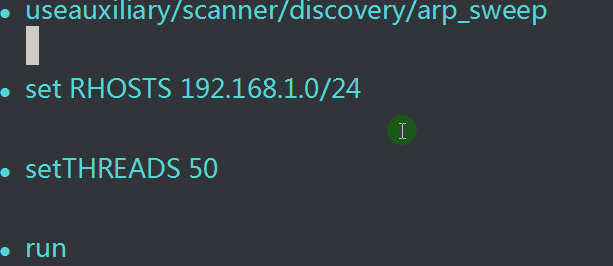

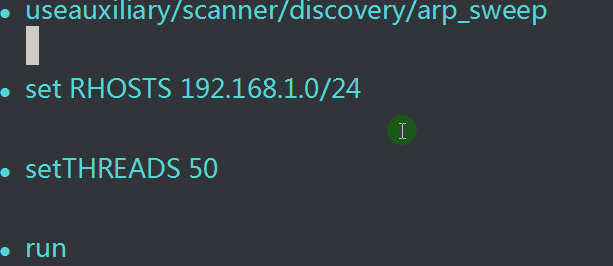

扫描网段中存活的主机useauxiliary/scanner/discovery/arp_sweepset RHOSTS IP段set THREADS 50run扫描开始,这个时候我们看到的是一个动态的更新存活的主机

扫描一个网站的目录信息use auxiliary/scanner/http/dir_scannerset RHOSTS ipset THREADS 50run扫描开始

扫描SNMP主机网络管理协议use auxiliary/scanner/snmp/snmap_login下面的都是一样的

扫描网站中的E-mail地址信use auxiliary/gather/search_email_collectorset DOMAIN ur;set THREADS 50run

嗅探抓包use auxiliary/sniffer/psnuffle直接run

来自为知笔记(Wiz)

但是呢,有的时候出现,数据库没有链接这个时候呢,我们只要输入一条命令就可以了

输入db_rebuild_cache命令即可

whois查询

查看网站的一些信息,,注册人,之策人的邮箱,注册地点http://searchdbs.netcraft.com在线收集服务器ip地址信息工具收集dns的nslookup也是可以得dns

msf与postfresql协同工作

高级扫描使用ip段,扫一个网段中存活的ipuse/auxiliary/scanner/ip/ipidseqshow optionsset RHOSTS ip扫描的目标网段set RPORT8080set THREADS 50一次扫50次run 开始扫描,扫描的比较慢

不如使用一些小的工具代替扫描当结束的时候,我们可以用db_services查看扫描结果

使用portscan模块扫描端口search portscan这个时候查找有很多利用模块,我们使用,然后设置就可以了

use auxiliary/scanner/portscan/synshow optionsset RHOSTS ipset THREADS 50

run开始扫描

下面的操作都是一样的,换的可能就是服务等,可以仿照上面的那个进行运行特定的扫描search smbsmb_version 模块use/auxiliary/scanner/smb/smb_versionshow optionsset RHOSTS ip段set THREADS 50run扫描扫描出来计算机主机名,以及是否开放了我们扫描的smb

扫描mssql的服务use auxiliaryscanner/mssql_pingshow optionsset RHOSTS ip段set THREADS 50 开启的扫描线程run

扫描ssh扫描开启linux,因为linux比较多windows下的居多的是telnetuse auxiliary/scanner/ssh/ssh_versionsetRHOSTS ip段set THREADS 50run扫描网段中那些开放了ssh服务

扫描telnet服务use/auxiliary/scanner/telent/telent_versionset RHOSTS ip段set THREADS 50run

扫描ftp服务一样的use/auxiliary/scanner/ftp/ftp_verion下面都一样扫出来的是开放的ftp,同事呢,也是可以匿名的

扫描网段中存活的主机useauxiliary/scanner/discovery/arp_sweepset RHOSTS IP段set THREADS 50run扫描开始,这个时候我们看到的是一个动态的更新存活的主机

扫描一个网站的目录信息use auxiliary/scanner/http/dir_scannerset RHOSTS ipset THREADS 50run扫描开始

扫描SNMP主机网络管理协议use auxiliary/scanner/snmp/snmap_login下面的都是一样的

扫描网站中的E-mail地址信use auxiliary/gather/search_email_collectorset DOMAIN ur;set THREADS 50run

嗅探抓包use auxiliary/sniffer/psnuffle直接run

来自为知笔记(Wiz)

相关文章推荐

- metasploit篇-01

- ASP.NET MVC Action的参数名与参数类型不同,导致取不到Request数据

- asp.net微信开发(高级群发图文)

- asp.net微信开发(高级群发文本)

- ASP.NET MVC下判断用户登录和授权状态方法

- 在Asp.net MVC中使用Authorization Manager (AzMan)进行Windows用户身份认证

- 树莓派Raspberry Pi实战之命令行下实现USB存储设备自动挂载

- ASP.NET MVC- Area 使用

- [ASP.NET] 结合Web API在OWIN下实现OAuth

- ASP.NET 5 Target framework dnx451 and dnxcore50

- asp.net微信开发(高级群发文本)

- asp.net微信开发(高级群发图文)

- ASP.NET 未被授权访问所请求的资源。请考虑授予 ASP.NET 请求标识访问此资源的权限

- Asp.net加Sql Server写的留言板小例子

- asp.net web.config配置节说明

- 挑战--asp.net 文件夹上传

- asp.net七层架构是指什么

- ASP.NET后台怎么输出方法中间调试信息?

- aspx、ashx、asmx文件处理请求效率比较

- ajax调用aspx.cs中的WebMethod