转载 你的vCenter与VMware虚拟环境安全吗?

2015-02-11 10:42

260 查看

对于达到一定规模的企业来说,IT安全通常会成为一个不容忽视的大问题。在考虑到VMware虚拟化环境的全局安全性时,对vCenter相关访问进行限制就成了首先需要采取的措施。接下来,大家还应该审视作为安全底层的主机物理保护,并采取相应手段提升安全效果。在今天的文章中,我们将一同探索铺平VMware环境安全道路的四个重要步骤。

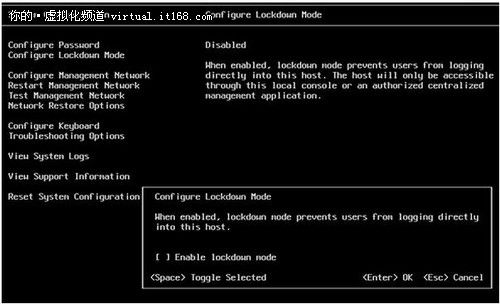

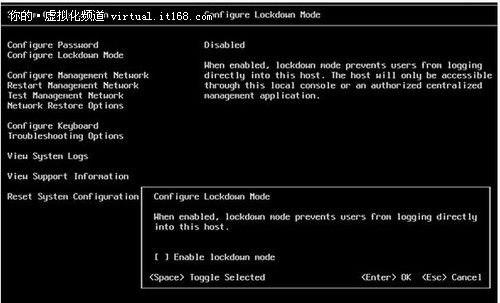

1. 限制对主机的访问 第一个也是最简单的主机保护步骤在于启用锁定模式,这将确保所有与vCenter相连的主机都受到vCenter的管理。这样的方式还能防止用户直接利用vSphere或者其它并未接入vCenter的工具登入主机。要在ESXi版本4中实现限制,我们需要登录到vCenter当中并选择需要保护的主机。点击“安全”之下的“配置”标签,依导航指引进入“锁定模式”,点击“编辑”再点击“启用锁定模式”,最后点击“完成”。如果大家使用的是ESXi版本5,则需要登录至控制台并使用直接控制台用户界面(简称DCUI)以启用锁定。

▲ESXi版本4下,在vCenter中配置锁定模式 需要注意的是,锁定模式这项功能只存在于ESXi 4及更高版本当中。在特殊情况下,大家可以禁用锁定模式——例如当vCenter由于某些情况导致不可用——具体作法为直接登录至主机控制台,而后通过DCUI禁用锁定功能。 2. 保护网络 在默认情况下,当vSwitch被创建时会直接禁用混合模式,但仍然允许用户进行MAC地址变更及伪信号接收。除非大家确实需要,否则请务必将MAC地址变更以及伪信号接收设置为拒绝。请注意,某些负载平衡产品及虚拟应用程序可能会用到这项功能。

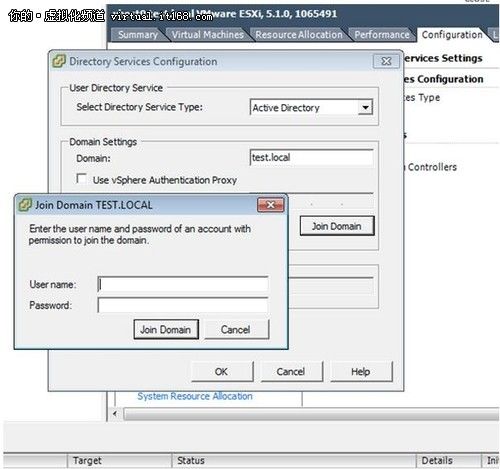

▲调整vSwitch安全设置 要对交换机安全性进行配置,大家首先选择有问题的主机,进入“配置”面板,而后选择“网络属性”并进行变更。选择对应的虚拟机vSwitch并对该交换机进行编辑。选择“安全”标签,并在下拉列表中选择需要作出的修改。这项操作也可以用于选择端口组以及交换机。 另外需要注意的是,如果大家需要使用端口组,请直接继承vSwitch设置中的相关内容——除非我们确实有理由对其进行修改。 3. 保护虚拟机 在默认情况下,我们在使用vSphere应用程序时可以在客户机与虚拟机之间使用复制与粘贴功能。但对于安全环境来说,这样的设置可能并不合适。为了修复这一问题,我们需要选择打算保护的虚拟机并禁用其中的复制与粘贴操作。下面选择“选项”下的“高级”条目,选择“通用”标签并输入以下代码(如果大家希望继续保留复制或者粘贴中的某一项操作,也可以将其拆分开来使用): isolation.tools.copy.disable true isolation.tools.paste.disable true 4. 启用域验证 共享root密码有可能导致多种安全问题的发生,但我们可以通过修改身份验证的方法来轻松解决这种麻烦。大家只需使用Active Directory身份验证就能非常便捷地对主机进行设置。 在启用这项功能之前,大家需要首先在自己的Active Directory基础设施当中创建一个名为ESX Admins的组。组的名称必须准确无误,否则将无法实际生效。

▲输入账户及凭证以加入该域 上述工作完成后,Active Directory身份验证就正式在主机上起效了。找到问题主机并前往“配置”标签,点击位于右上角的“属性”菜单。在弹出的“目录服务”配置菜单中,通过下拉菜单选定“选择目录服务类型”、然后选择“Active Directory”。到这里,我们就能进行下一步域设置了。填写我们的域名称并点击“加入域”按钮。这时候,大家需要输入账户与凭证来加入对应域。如果大家在使用domain\username格式时遇上了问题,可以改为使用 user@domain 格式。后一种的效果通常要好于前者。 为了让日常工作变得更轻松,大家可能发现将自己的管理员组嵌套至ESX Admins组中会更好。不过千万不要直接把Domain Admins组直接放置在ESX Admin组当中,要严格按照指示进行并在其中创建一个包含管理员的组。如果需要的话,我们也可以将这种登录机制应用于DCUI控制台

1. 限制对主机的访问 第一个也是最简单的主机保护步骤在于启用锁定模式,这将确保所有与vCenter相连的主机都受到vCenter的管理。这样的方式还能防止用户直接利用vSphere或者其它并未接入vCenter的工具登入主机。要在ESXi版本4中实现限制,我们需要登录到vCenter当中并选择需要保护的主机。点击“安全”之下的“配置”标签,依导航指引进入“锁定模式”,点击“编辑”再点击“启用锁定模式”,最后点击“完成”。如果大家使用的是ESXi版本5,则需要登录至控制台并使用直接控制台用户界面(简称DCUI)以启用锁定。

▲ESXi版本4下,在vCenter中配置锁定模式 需要注意的是,锁定模式这项功能只存在于ESXi 4及更高版本当中。在特殊情况下,大家可以禁用锁定模式——例如当vCenter由于某些情况导致不可用——具体作法为直接登录至主机控制台,而后通过DCUI禁用锁定功能。 2. 保护网络 在默认情况下,当vSwitch被创建时会直接禁用混合模式,但仍然允许用户进行MAC地址变更及伪信号接收。除非大家确实需要,否则请务必将MAC地址变更以及伪信号接收设置为拒绝。请注意,某些负载平衡产品及虚拟应用程序可能会用到这项功能。

▲调整vSwitch安全设置 要对交换机安全性进行配置,大家首先选择有问题的主机,进入“配置”面板,而后选择“网络属性”并进行变更。选择对应的虚拟机vSwitch并对该交换机进行编辑。选择“安全”标签,并在下拉列表中选择需要作出的修改。这项操作也可以用于选择端口组以及交换机。 另外需要注意的是,如果大家需要使用端口组,请直接继承vSwitch设置中的相关内容——除非我们确实有理由对其进行修改。 3. 保护虚拟机 在默认情况下,我们在使用vSphere应用程序时可以在客户机与虚拟机之间使用复制与粘贴功能。但对于安全环境来说,这样的设置可能并不合适。为了修复这一问题,我们需要选择打算保护的虚拟机并禁用其中的复制与粘贴操作。下面选择“选项”下的“高级”条目,选择“通用”标签并输入以下代码(如果大家希望继续保留复制或者粘贴中的某一项操作,也可以将其拆分开来使用): isolation.tools.copy.disable true isolation.tools.paste.disable true 4. 启用域验证 共享root密码有可能导致多种安全问题的发生,但我们可以通过修改身份验证的方法来轻松解决这种麻烦。大家只需使用Active Directory身份验证就能非常便捷地对主机进行设置。 在启用这项功能之前,大家需要首先在自己的Active Directory基础设施当中创建一个名为ESX Admins的组。组的名称必须准确无误,否则将无法实际生效。

▲输入账户及凭证以加入该域 上述工作完成后,Active Directory身份验证就正式在主机上起效了。找到问题主机并前往“配置”标签,点击位于右上角的“属性”菜单。在弹出的“目录服务”配置菜单中,通过下拉菜单选定“选择目录服务类型”、然后选择“Active Directory”。到这里,我们就能进行下一步域设置了。填写我们的域名称并点击“加入域”按钮。这时候,大家需要输入账户与凭证来加入对应域。如果大家在使用domain\username格式时遇上了问题,可以改为使用 user@domain 格式。后一种的效果通常要好于前者。 为了让日常工作变得更轻松,大家可能发现将自己的管理员组嵌套至ESX Admins组中会更好。不过千万不要直接把Domain Admins组直接放置在ESX Admin组当中,要严格按照指示进行并在其中创建一个包含管理员的组。如果需要的话,我们也可以将这种登录机制应用于DCUI控制台

相关文章推荐

- VMware漏洞彰显虚拟技术安全危险

- Novell Platespin-虚拟环境安全的守护神? 推荐

- (转载)虚拟环境中的隐蔽信道

- 虚拟环境下安全运营中心对信息等级保护建设的支撑 之一

- 【转】解决VMWare中“二进制转换与此平台上的长模式不兼容,此虚拟环境中的长模式将被禁用”问题

- 【转载】Windows平台上jsp虚拟主机环境的架设——Windows2003+IIS6+J2SDK1.4.2+Resin2.1.16

- Unix/Linux环境C编程入门教程(11) 开发环境搭建VMWare虚拟安装之虚拟化检测

- vmware 虚拟系统和宿主系统 文件共享(转载)

- VMware携手赛门铁克,为虚拟和云环境提供保护

- Hadoop集群环境搭建(win7下vmware虚拟ubuntu)

- 如何才能管好VMware环境下的虚拟资产?

- 利用VMware搭建虚拟开发环境及VMware虚拟机上网

- 利用VMware搭建虚拟开发环境及VMware虚拟机上网

- (转载)用VMWARE搭建虚拟Honeynets

- VMware vCenter Operations:服务云环境管理 附演示程序下载

- 第一课:网络安全概述与环境配置(上课讲义PPT和VMWare资源等)

- 利用VMware搭建虚拟开发环境及VMware虚拟机上网

- SafeNet为新一代PKI应用程序和虚拟环境推出新一代安全平台

- (转载)虚拟环境中的隐蔽信道(续)

- Unix/Linux环境C编程入门教程(11) 开发环境搭建VMWare虚拟安装之虚拟化检测