ASA配置实例之NAT和PAT的地址转换(二)

2014-10-17 16:47

405 查看

ASA防火墙配置实验

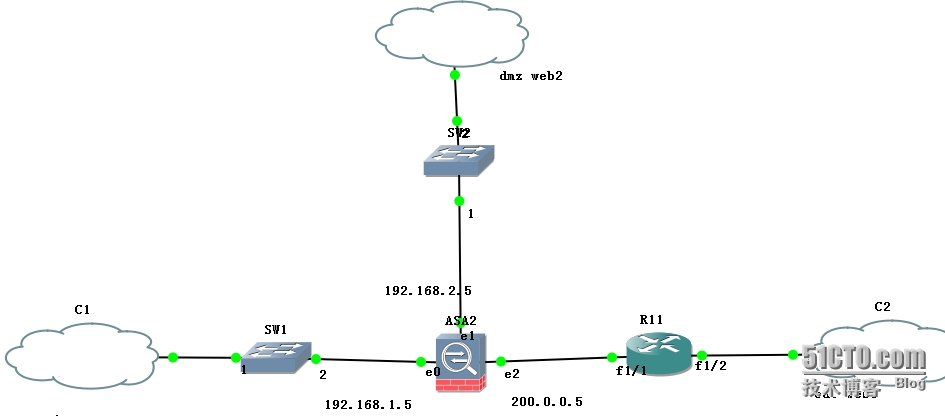

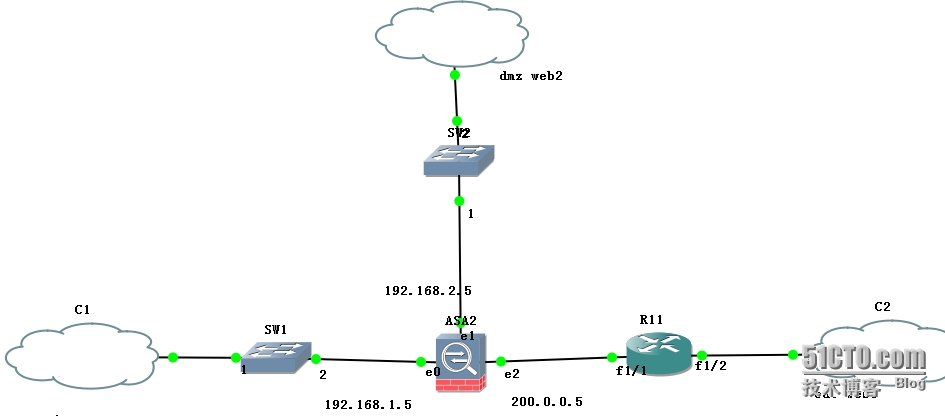

实验拓扑图:

基础配置命令:

ASA

conf t

hostname ASA

int e0/0

nameif inside

security-level 100

ip add 192.168.1.5 255.255.255.0

no sh

int e0/1

nameif dmz

security-level 50

ip add 192.168.2.5 255.255.255.0

no sh

int e0/2

nameif outside

security-level 0

ip add 200.0.0.5 255.255.255.0

no sh

exit

route outside 0.0.0.0 0.0.0.0 200.0.0.2

Router:

en

conf t

int f1/1

no sw

ip add 200.0.0.2 255.255.255.0

no sh

int f1/2

no sw

ip add 100.0.0.1 255.255.255.0

no sh

ip route 123.0.0.0 255.255.255.248 200.0.0.5

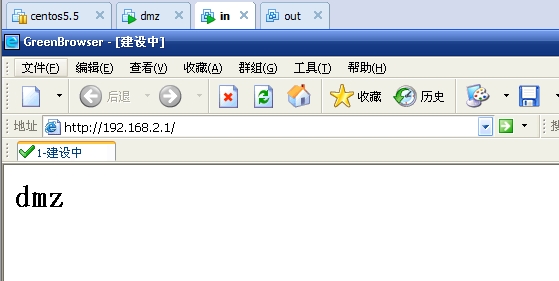

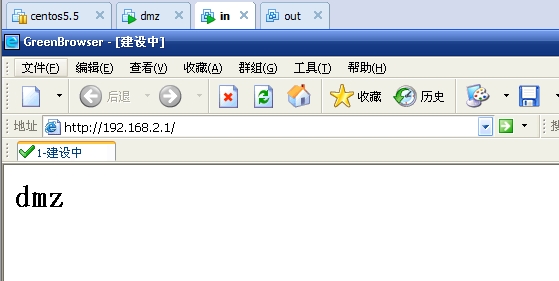

由于pc1与dmz web2是直连路由,而且,ASA防火墙 inside的安全级别高于 dmz的安全级别,所以,pc1可以访问 dmz web。

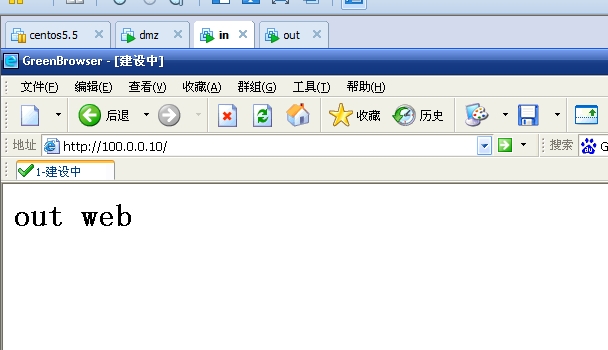

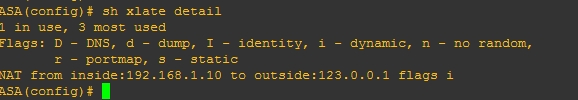

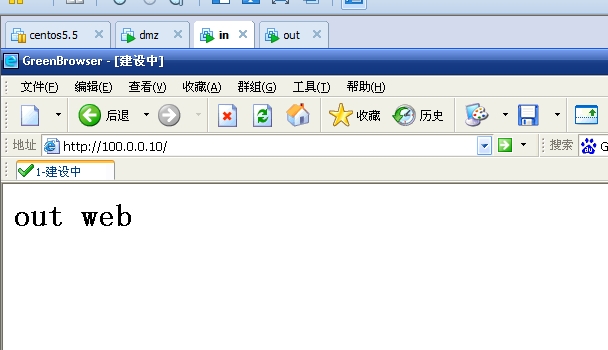

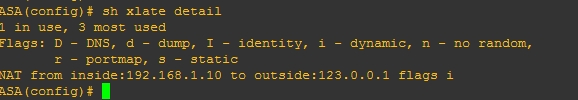

1. 动态NAt:把本地IP转换为公网的地址池,N个内网地址对应N个内网地址。内网pc1 通过动态NAT的方式访问公网 out web。

nat (inside) 1 192.168.1.0 255.255.255.0

global (outside) 1 123.0.0.0-123.0.0.6

global (dmz) 1 192.168.2.10-192.168.2.200 #为了使得pc1可以继续访问dmz web ,需要做一条NAT指向dmz。

动态PAT:动态PAT使用IP地址和源端口号创建一个唯一回话,多个内网地址对应一个公网地址。

ASA(config)# nat (inside) 1 192.168.1.0 255.255.255.0

ASA(config)# global (outside) 1 interface

or

ASA(config)# global (outside) 1 123.0.0.1

静态NAT

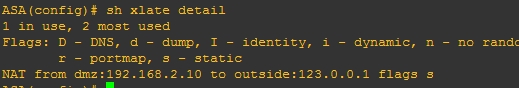

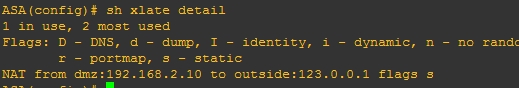

static (dmz,outside) 123.0.0.1 192.168.2.10

access-list out-to-dmz permit ip any host 123.0.0.1

access-group out-to-dmz in int outside

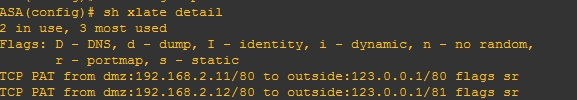

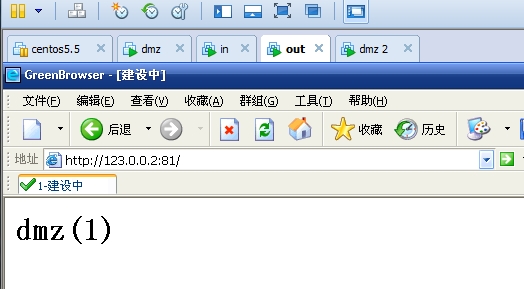

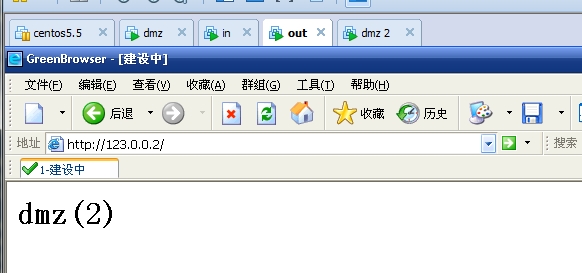

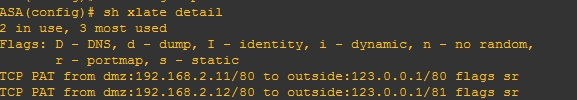

静态PAT:静态PAT与静态NAT类似,但静态PAT允许为真实和映射地址指定tcp或udp端口。

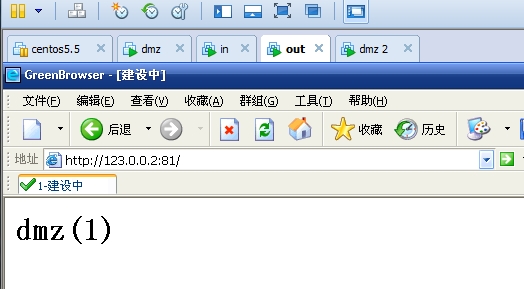

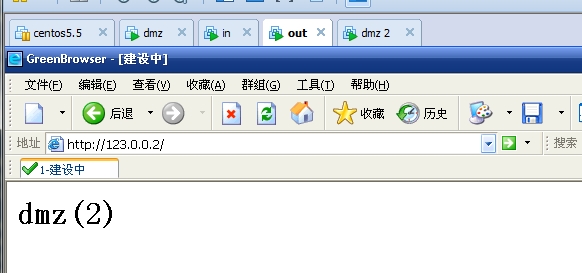

static (dmz,outside) tcp 123.0.0.1 80 192.168.2.11 80

static (dmz,outside) tcp 123.0.0.1 81 192.168.2.12 80

access-list out-to-dmz permit ip any host 123.0.0.1

access-group out-to-dmz in int outside

实验拓扑图:

基础配置命令:

ASA

conf t

hostname ASA

int e0/0

nameif inside

security-level 100

ip add 192.168.1.5 255.255.255.0

no sh

int e0/1

nameif dmz

security-level 50

ip add 192.168.2.5 255.255.255.0

no sh

int e0/2

nameif outside

security-level 0

ip add 200.0.0.5 255.255.255.0

no sh

exit

route outside 0.0.0.0 0.0.0.0 200.0.0.2

Router:

en

conf t

int f1/1

no sw

ip add 200.0.0.2 255.255.255.0

no sh

int f1/2

no sw

ip add 100.0.0.1 255.255.255.0

no sh

ip route 123.0.0.0 255.255.255.248 200.0.0.5

由于pc1与dmz web2是直连路由,而且,ASA防火墙 inside的安全级别高于 dmz的安全级别,所以,pc1可以访问 dmz web。

1. 动态NAt:把本地IP转换为公网的地址池,N个内网地址对应N个内网地址。内网pc1 通过动态NAT的方式访问公网 out web。

nat (inside) 1 192.168.1.0 255.255.255.0

global (outside) 1 123.0.0.0-123.0.0.6

global (dmz) 1 192.168.2.10-192.168.2.200 #为了使得pc1可以继续访问dmz web ,需要做一条NAT指向dmz。

动态PAT:动态PAT使用IP地址和源端口号创建一个唯一回话,多个内网地址对应一个公网地址。

ASA(config)# nat (inside) 1 192.168.1.0 255.255.255.0

ASA(config)# global (outside) 1 interface

or

ASA(config)# global (outside) 1 123.0.0.1

静态NAT

static (dmz,outside) 123.0.0.1 192.168.2.10

access-list out-to-dmz permit ip any host 123.0.0.1

access-group out-to-dmz in int outside

静态PAT:静态PAT与静态NAT类似,但静态PAT允许为真实和映射地址指定tcp或udp端口。

static (dmz,outside) tcp 123.0.0.1 80 192.168.2.11 80

static (dmz,outside) tcp 123.0.0.1 81 192.168.2.12 80

access-list out-to-dmz permit ip any host 123.0.0.1

access-group out-to-dmz in int outside

相关文章推荐

- ASA防火墙应用配置(NAT和PAT)

- IPTABLES的一个配置实例 LINUX下实NAT和PAT

- 关于NAT和PAT的配置实例

- NAT配置实例

- 网络地址转换(NAT)配置实例

- cisco的pat,nat配置

- cisco路由器带端口映射的NAT配置实例

- Nat 配置实例

- Cisco 2811 PPPOE+NAT 配置实例

- Linux双网卡(外网与局域网)的配置 使用iptables配置NAT的实例

- cisco路由器带端口映射的NAT配置实例

- 初级网络工程师专题--工作中NAT配置实例

- CCNA实验–NAT和PAT的配置

- NAT,PAT、OSPF的相关配置

- NAT,PAT的相关配置

- 路由器NAT功能配置简介与实例

- NAT配置实例

- 网络地址转换(NAT)配置实例

- ASA Failover配置实例