Server系列15:浅谈多林信任在企业环境的应用

2013-04-08 16:00

239 查看

win2012时代:浅谈多林信任在企业环境的应用[align=center][/align]我们或多或少都已经了解一些信任关系,对于社会来说我们也是通过信任关系来作为联系纽带形成一个相同理念的群体,来结识朋友,相互交流;作为类比也可以应用于windows server active directory trust。windows server active directory trust 适用于以下场合:1.当多个公司合并成一个公司2.两个有合作关系的公司需要进行一项项目的时候,需要相互共享应用程序时3.域账户与与资源分别归属于不同的域的时候,采用隔离部署时那么什么是信任,以及如何作用的?为了理解信任的实现,基本概念是必需要了解的。基本上,谈论的三个概念。

信任类型

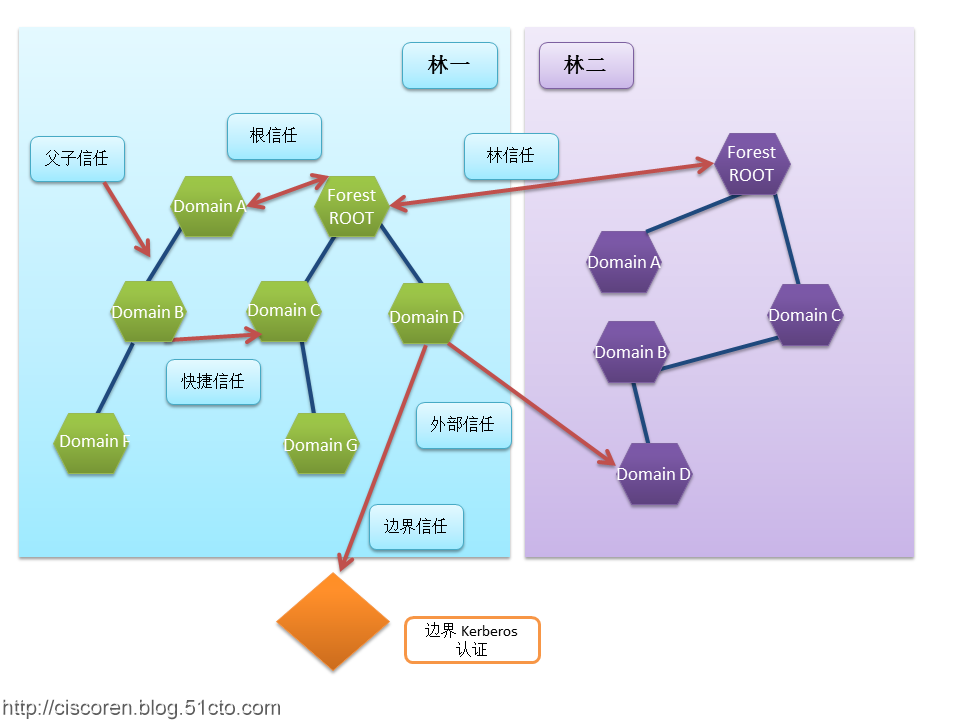

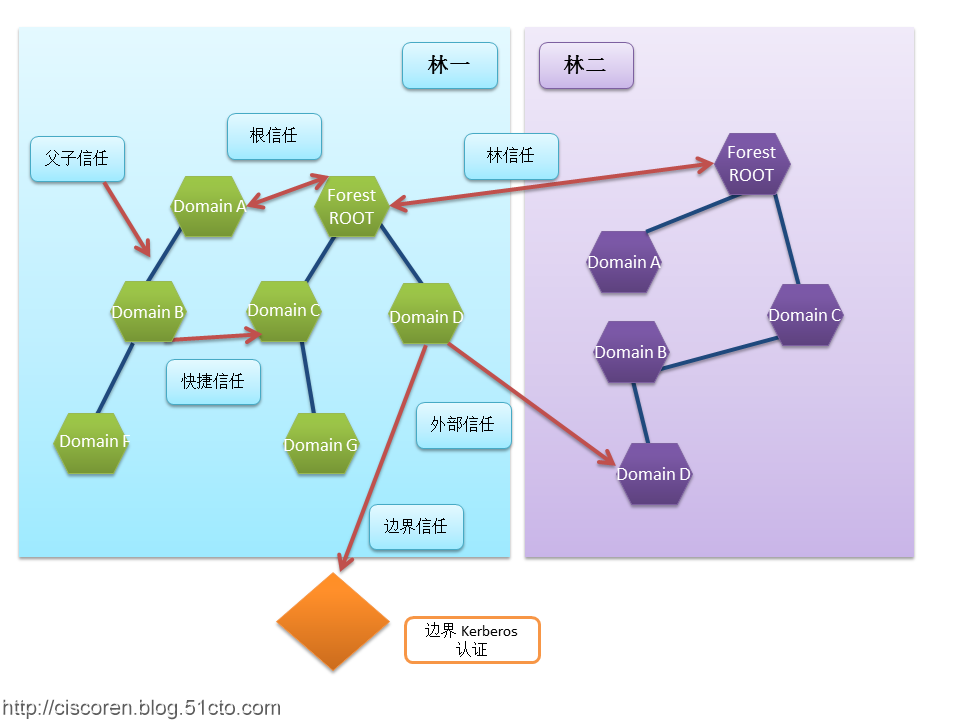

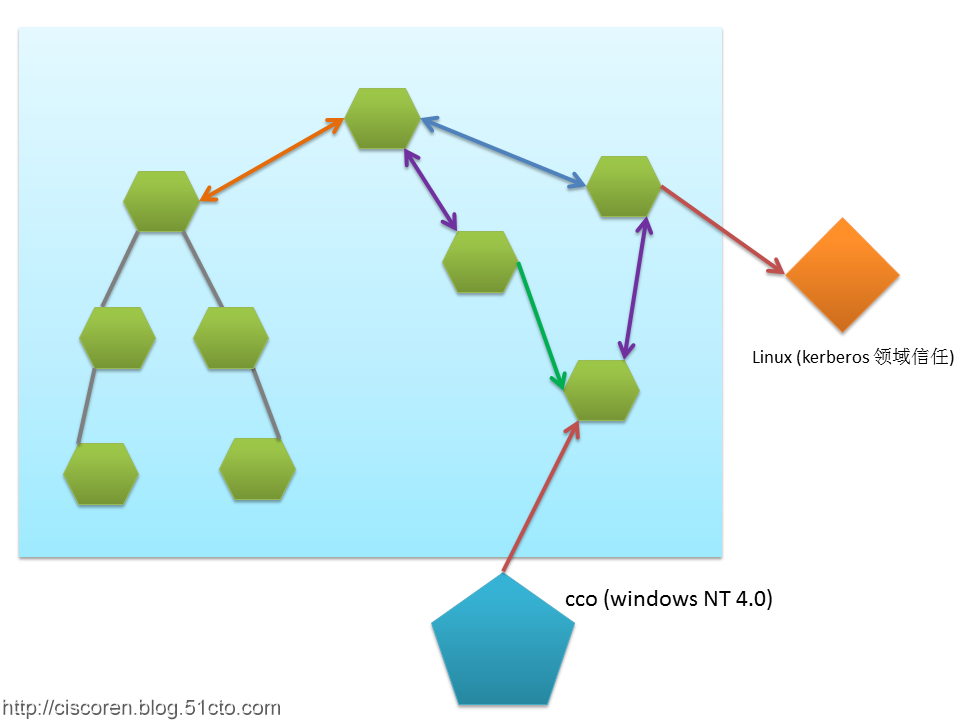

信任类型示意图:

那么类型的逻辑关系就如上图表述的这样,那么什么情况下用什么类型的信任呢?这是下面要表述的信息。

假如有两家公司,各有一个域,两个根域,那么就有两种基本情况,可能会发生单向或双向之间的信任关系。

一个单向的信任关系域存在于A方信任B方,那么B方的账户就可以在A方进行验证登录,但是A方却不是,这是一种出于安全考虑的受限信任。比如总公司与分支公司、或者一家大公司合并一家小公司之后,可能会使用的方式。一个双向的信任关系是建立一种双方信任的关系,在这种情况下,每一个在这两个域的信息,将会通过平等信任关系授权策略进行协作。

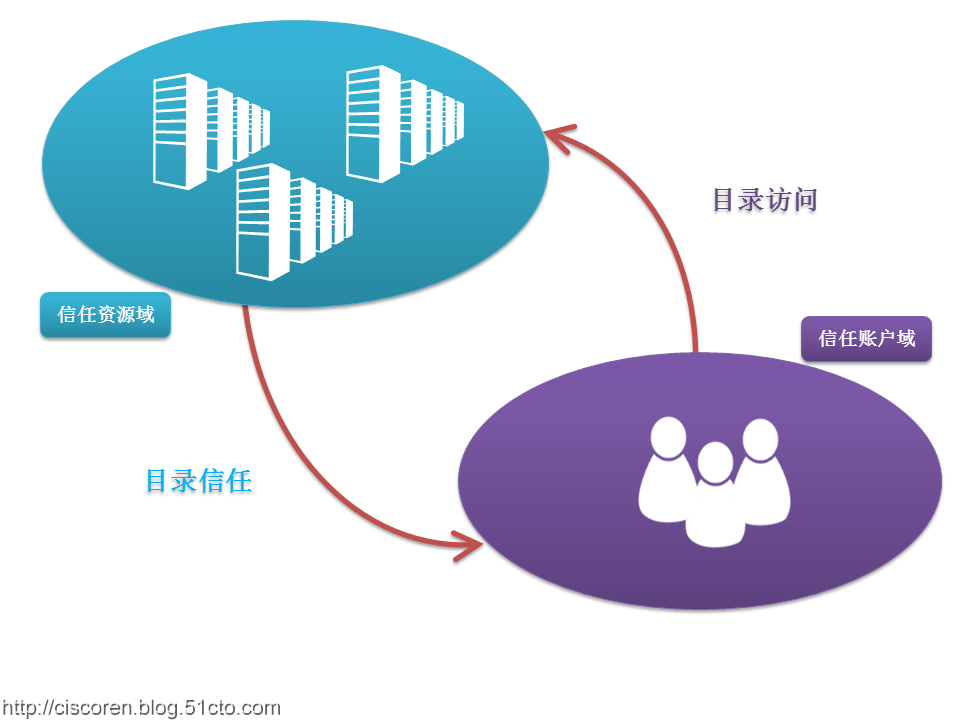

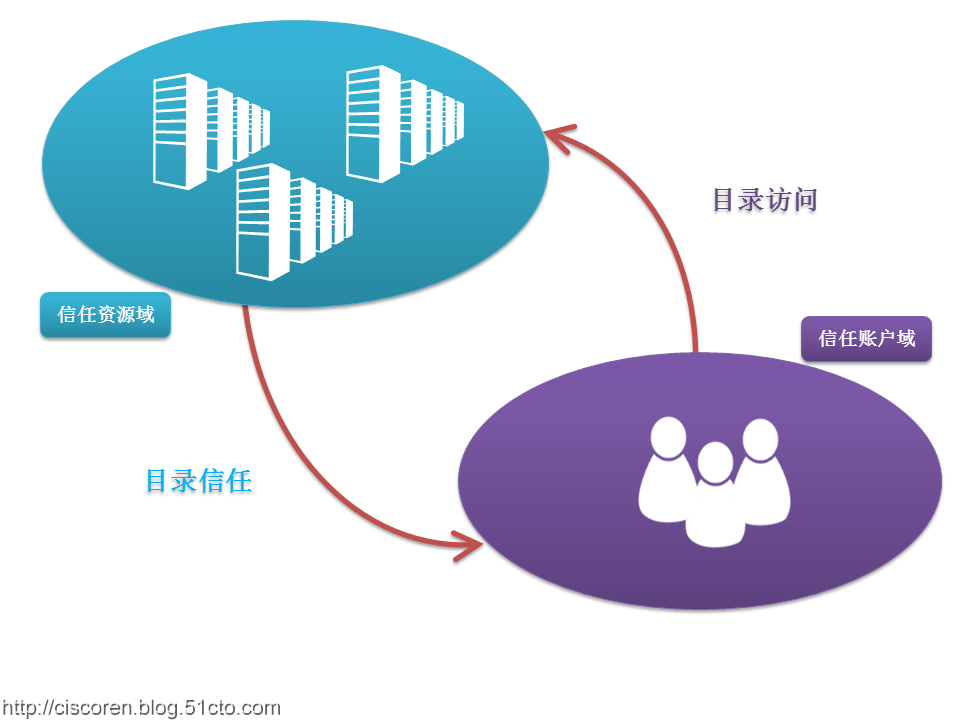

信任访问示意图

信任账户域:具有可以在资源域中可以登录验证的用户的域信任资源域:具有可以被账户域访问的资源的域那么到这边,我们已经理解了信任的类型,以及清楚什么类型的信任可以实现什么需求的访问,那么现在还要明白一个概念:信任的传递。信任的传递有两种情况:1.可传递的信任

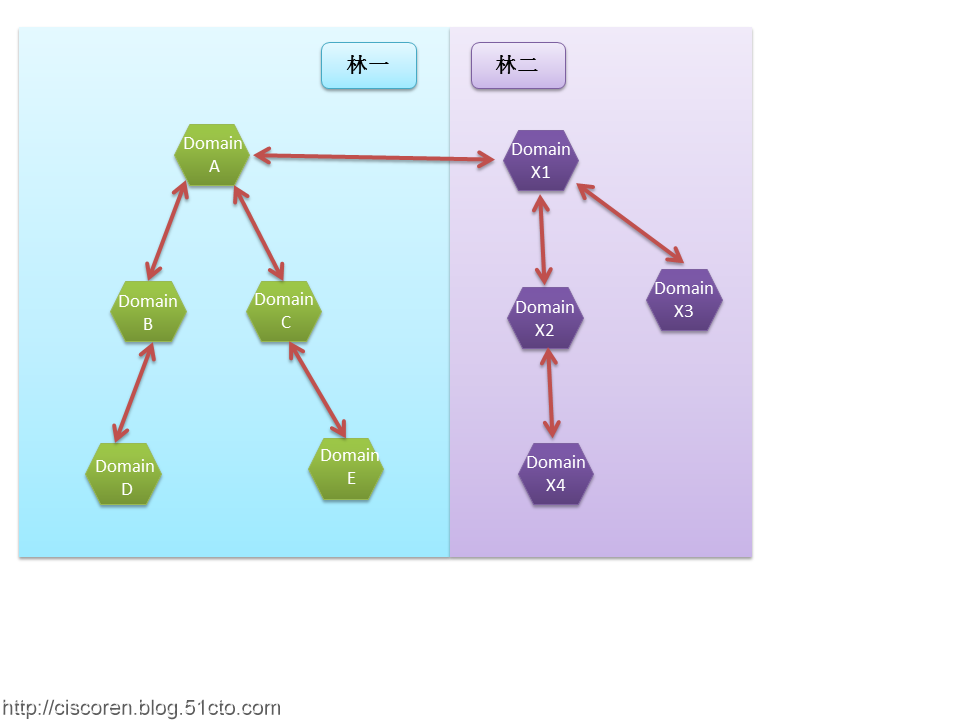

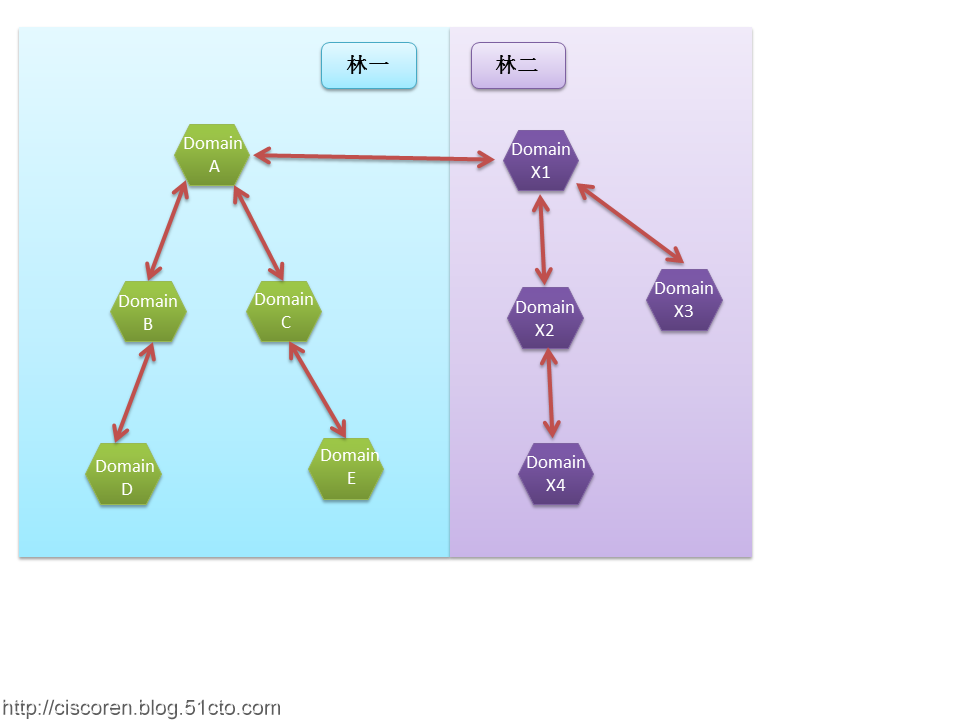

这里的逻辑是非常简单的,如果有两个林:林一和林二,我创建了一个双向信任域,林一的B域是一个双向的身份验证信任,换句话说,A,B域之间相互信任,D域信任B域,那么D域也信任A域,反之亦然。

某些情况下,也可以扩大信任范围,让所有的域相互信任,就如上图所示,在这个图示中,最顶端的域与最下端的域之间的信任关系的建立是依靠两域之间的所有域的双向信任关系。而且默认情况下在上图中还有一个特点,父子域之间的信任会被自动创建。

2.不可传递的信任

不可传递信任,是一种单向的信任类型。这种类型的双向信任是不可传递的,但是也有一种情况,如果创建两个独立的单向信任,那么他们一起也会建立一个双向的、不可传递的信任关系。

非传递信任的形成条件:

鉴于以上图示,可以参考出如下信息:

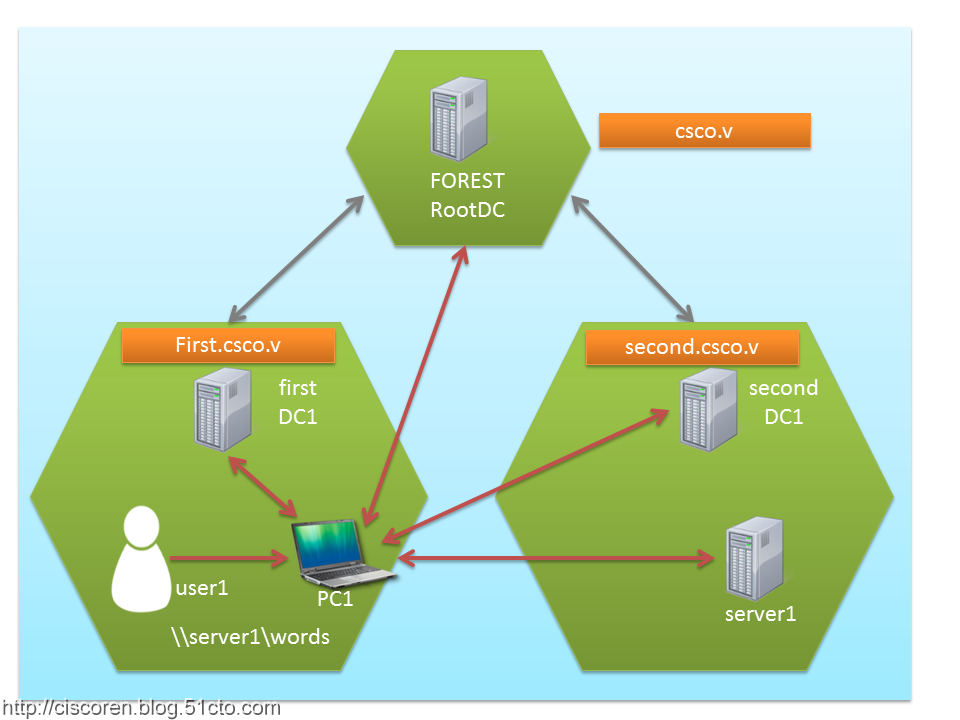

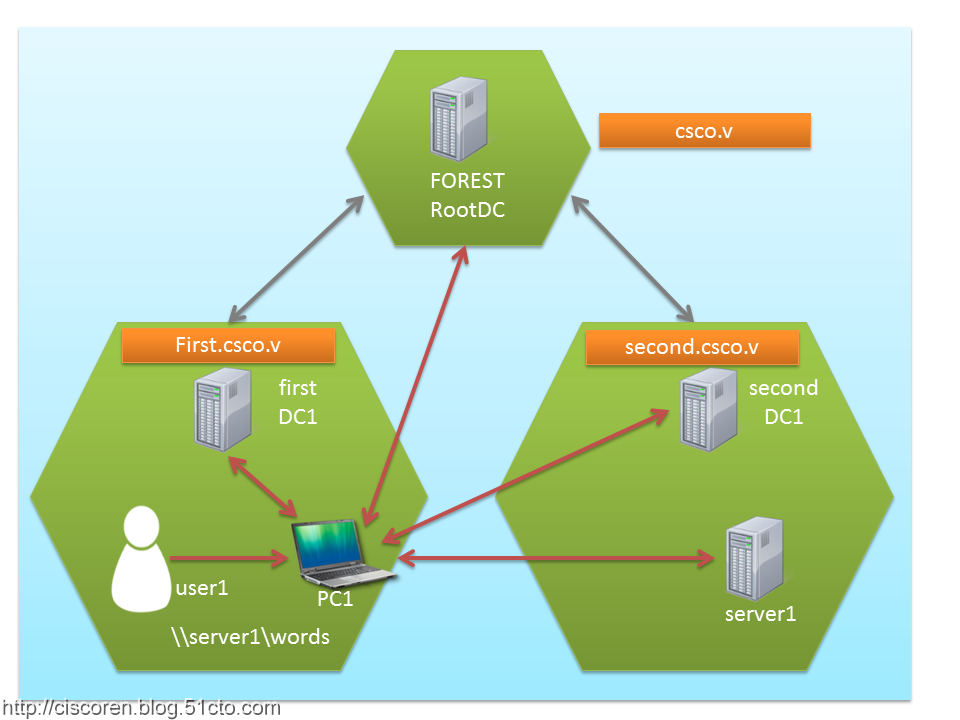

下面我们来看一个图示,了解实际如何使用域信任关系跨域访问资源。

在csco.v域中,当用户user1登录域中工作站PC1时,首先是通过first.csco.v的DC1验证登录票据的,在firstDC1的数据库中有user1数据,所以能够成功登录工作站PC1,那么当user1通过\\server1\words来访问second.csco.v中的server1的共享文件夹时,那么身份验证的信息就会体现域信任的价值,那么这个访问请求还是要通过票据验证,user1-----pc1----dc1.firest.csco.v----rootdc.csco.v----dc1.second.csco.v---,身份验证通过后,user1就可以使用first子域的身份信息访问server的words共享文件夹内容。

本文出自 “server & security” 博客,转载请与作者联系!

| 序号 | 主题 | 概念 |

| 1 | ADDS trust | 信任类型 |

| 2 | 信任目的 | |

| 3 | 信任方向 |

| 序号 | 主题 | 概念 | 备注 |

| 1 | 信任类型 | 父子域信任 | 默认创建 |

| 2 | 根域信任 | ||

| 3 | 外部信任 | 手工创建 | |

| 4 | 边界(领域)信任 | ||

| 5 | 林信任 | ||

| 6 | 快捷信任 |

那么类型的逻辑关系就如上图表述的这样,那么什么情况下用什么类型的信任呢?这是下面要表述的信息。

假如有两家公司,各有一个域,两个根域,那么就有两种基本情况,可能会发生单向或双向之间的信任关系。

一个单向的信任关系域存在于A方信任B方,那么B方的账户就可以在A方进行验证登录,但是A方却不是,这是一种出于安全考虑的受限信任。比如总公司与分支公司、或者一家大公司合并一家小公司之后,可能会使用的方式。一个双向的信任关系是建立一种双方信任的关系,在这种情况下,每一个在这两个域的信息,将会通过平等信任关系授权策略进行协作。

信任访问示意图

信任账户域:具有可以在资源域中可以登录验证的用户的域信任资源域:具有可以被账户域访问的资源的域那么到这边,我们已经理解了信任的类型,以及清楚什么类型的信任可以实现什么需求的访问,那么现在还要明白一个概念:信任的传递。信任的传递有两种情况:1.可传递的信任

这里的逻辑是非常简单的,如果有两个林:林一和林二,我创建了一个双向信任域,林一的B域是一个双向的身份验证信任,换句话说,A,B域之间相互信任,D域信任B域,那么D域也信任A域,反之亦然。

某些情况下,也可以扩大信任范围,让所有的域相互信任,就如上图所示,在这个图示中,最顶端的域与最下端的域之间的信任关系的建立是依靠两域之间的所有域的双向信任关系。而且默认情况下在上图中还有一个特点,父子域之间的信任会被自动创建。

2.不可传递的信任

不可传递信任,是一种单向的信任类型。这种类型的双向信任是不可传递的,但是也有一种情况,如果创建两个独立的单向信任,那么他们一起也会建立一个双向的、不可传递的信任关系。

非传递信任的形成条件:

| 序号 | 主题 | 概念 | 备注 |

| 1 | 非传递信任 | NT 4.0的Windows Server域信任域之间 | |

| 2 | 另一个林(两个林,如果你不信任林从另一个信任的域联接其他不信任的林) |

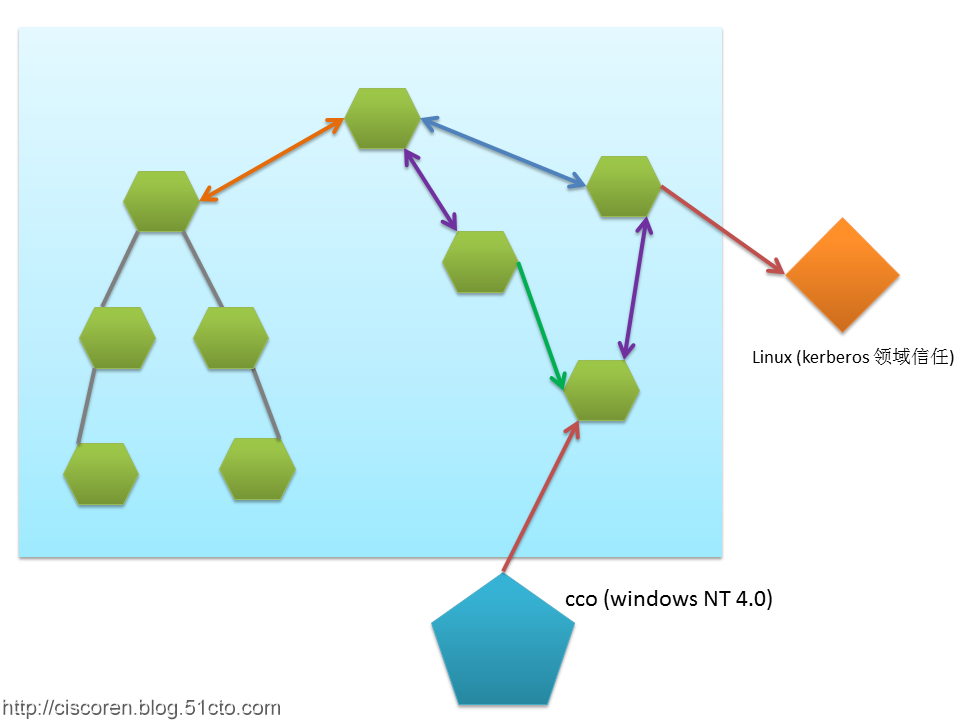

| 序号 | 主题 | 概念 | 是否传递 | 颜色 |

| 1 | 信任类型 | 父子域信任 | 是 | 紫色 |

| 2 | 根域信任 | 是 | 蓝 | |

| 3 | 外部信任(边界领域信任) | 否 | 红 | |

| 5 | 林信任 | 是 | 橙 | |

| 6 | 快捷信任 | 否 | 绿 |

| 序号 | 主题 | 概念 | 是否传递 | 分布 |

| 1 | 信任类型 | 父子域信任 | 是 | 双向 |

| 2 | 根域信任 | 是 | 双向 | |

| 3 | 外部信任 | 否 | 单向或者双向 | |

| 4 | 边界(领域)信任 | 可传/可不穿 | 单向或者双向 | |

| 5 | 林信任 | 是 | 单向或者双向 | |

| 6 | 快捷信任 | 是 | 单向或者双向 |

在csco.v域中,当用户user1登录域中工作站PC1时,首先是通过first.csco.v的DC1验证登录票据的,在firstDC1的数据库中有user1数据,所以能够成功登录工作站PC1,那么当user1通过\\server1\words来访问second.csco.v中的server1的共享文件夹时,那么身份验证的信息就会体现域信任的价值,那么这个访问请求还是要通过票据验证,user1-----pc1----dc1.firest.csco.v----rootdc.csco.v----dc1.second.csco.v---,身份验证通过后,user1就可以使用first子域的身份信息访问server的words共享文件夹内容。

本文出自 “server & security” 博客,转载请与作者联系!

相关文章推荐

- Server系列20:浅谈KMS与MAK在域环境中的应用差异

- Lync Server 2013企业版部署系列之一:部署环境介绍

- Lync Server 2013企业版部署系列之一:部署环境介绍

- Server系列13:以小见大:探寻DNS在企业域环境中的安全运用

- Lync Server 2013企业版部署系列之一:部署环境介绍

- .Net+SQL Server企业应用性能优化笔记4——精确查找瓶颈

- WPF 基础到企业应用系列2——WPF前世今生

- .Net+SQL Server企业应用性能优化笔记3——SQL查询语句

- WPF 基础到企业应用系列5——WPF千年轮回 续前缘

- Lync Server 2010迁移至Lync Server 2013部署系列 Part15:迁移中央管理器(CMS)

- Lync Server 2010企业版系列PART5:生成拓扑

- Lync Server 2010企业版系列PART7:部署前端

- WPF 基础到企业应用系列4——WPF千年轮回(转)

- QuickServer--在吵闹的环境里快速搭建自己的TcpServer(Pragmatic系列)

- Lync Server 2013企业版部署系列之四:SQL准备

- WPF基础到企业应用系列7——深入剖析依赖属性(WPF/Silverlight核心)

- WPF基础到企业应用系列7——深入剖析依赖属性(一) 推荐

- SAP企业移动平台开发探索系列5 – 使用SUP开发WindowsMobile离线应用

- SAP企业移动平台开发探索系列9 – 使用SenchaTouch第三方UI开发HWC应用