利用安装光盘创建本地YUM源安装wireshark

2010-04-05 00:00

363 查看

简介 为了学习iptables以及利用它进行应用层的过滤,所以必须先搭建好学习环境。我原来的测试机器装的是CentOS5的系统,而且只安装了基本的文本界面。在后续的学习中需要用到协议分析工具Wireshark,而该软件的很多功能都需要图形环境才能体现。原本以为在装好操作系统的情况下用安装光盘附加软件是件很容易的事,后来发现还没有这么简单。所以必须安装图形环境。但是在Linux下不像Windows那样可以直接添加/删除程序(在未安装相关组件的条件下),而且如果通过网络的方式安装则非常耗时间,所以决定通过光盘的方式进行yum安装,有关iptables及7层过滤的安装文章可以参考“iptables之7层过滤(封QQ、MSN、P2P等)/article/4130834.html”,需说明的是本篇文章中的安装光盘是DVD介质,如果是CD则可能不适于本文章。 制作本地YUM源 将下载下来的Linux DVD的ISO(http://ftp.cuhk.edu.hk/pub/Linux/centos/5.4/isos/i386/CentOS-5.4-i386-bin-DVD.iso)文件刻录成光盘,然后将光盘放入光驱。 [align=left]

[/align] 创建客户端yum文件 [align=left]

[/align]

安装图形界面

启动图形界面并打开wireshark

wireshark简介

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。在过去,网络封包分析软件是非常昂贵,或是专门属于营利用的软件,Wireshark的出现改变了这一切。在GNU GPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其程式码,并拥有针对其源代码修改及客制化的权利。Wireshark是目前全世界最广泛的网络封包分析软件之一。这里从简单的ping中利用wireshark的功能来简单分析网络中协议。

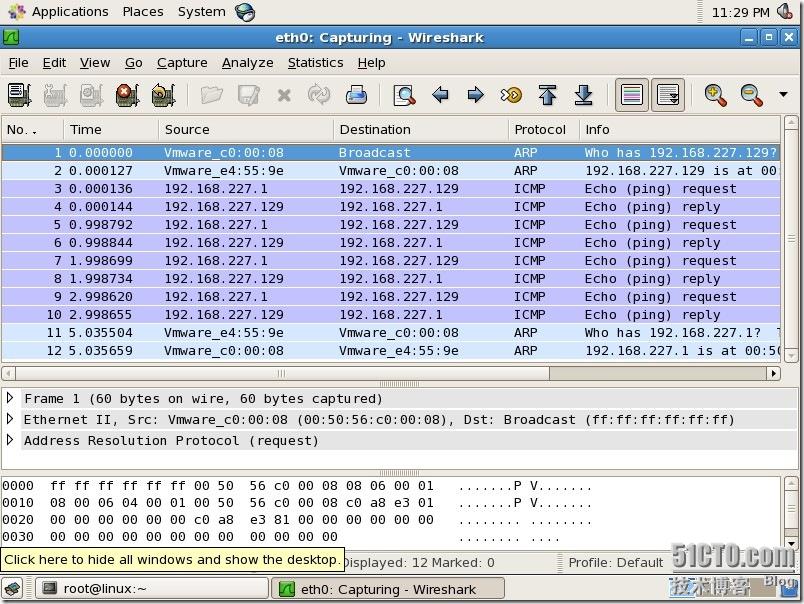

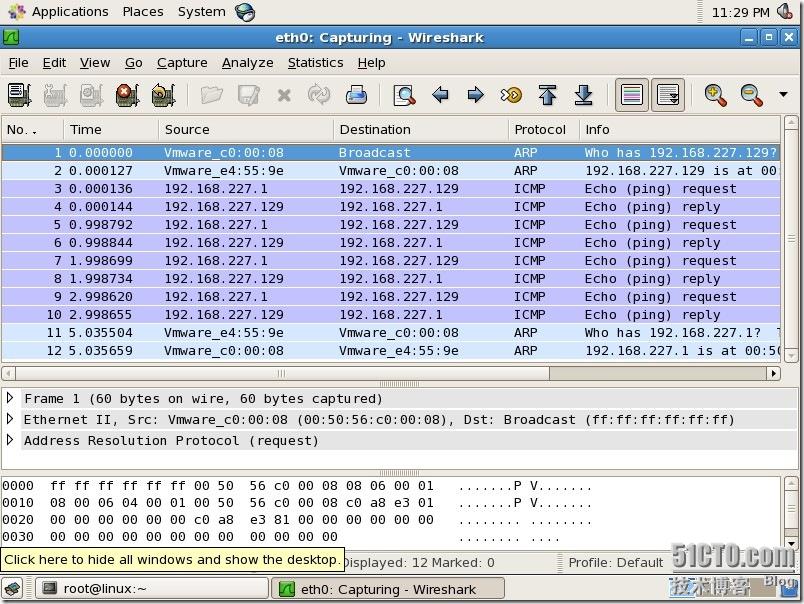

Linux主机的IP地址为192.168.227.129,本地主机的IP地址为192.168.1.100,测试方法为从192.168.1.100主机上“ping 192.168.227.129”,完成wireshark的截图如下所示:

在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。而在 TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。这就是ARP协议要做的事情。所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。而Ping的过程可以很好分析这一过程。如上图中的第一条记录显示的是ARP协议,而它的目标MAC地址却是FF:FF:FF:FF也就是广播地址,在中间部份只是记录了相应的源IP的MAC地址。

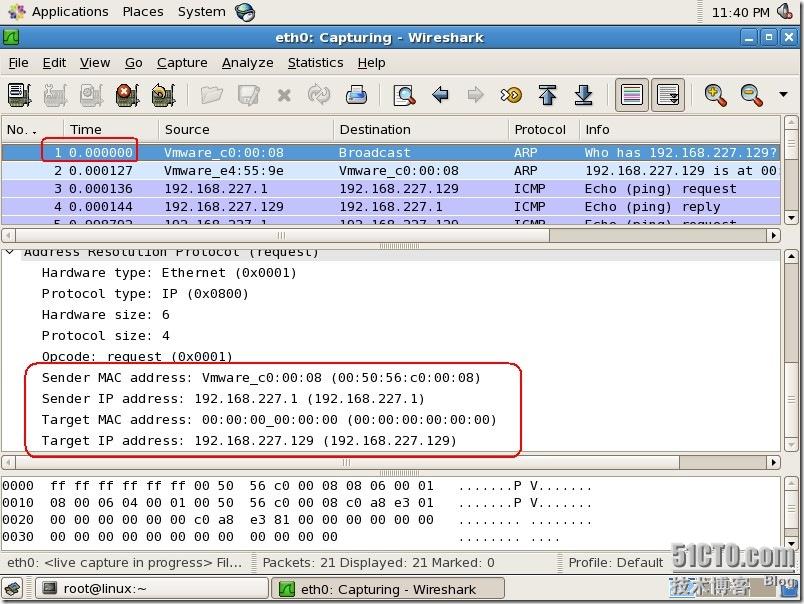

上图中为ping过程中的第一个数据包,在ARP协议中可以清楚看到源地址的Sender MAC address为00:50:56:c0:00:08,Sender IP address为192.168.227.1,而目标地址的Mac地址为00:00:00:00:00:00广播地址,目标IP为192.168.227.129。由于这个包是广播包,所以同一网段中的所有主机都会把这个封包接下,不过大多数的主机看到这个封包的内容之后,都会把封包丢弃掉,因为这些主机从封包内容发现这个封包并不是要给它们的,而其中就只有一台主机会真正响应这个封包,那就是192.168.227.129。在经过以上的流程之后,主机192.168.227.129就可以从第一个封包那得知192.168.227.1主机的MAC地址为00:50:56:c0:00:08了。

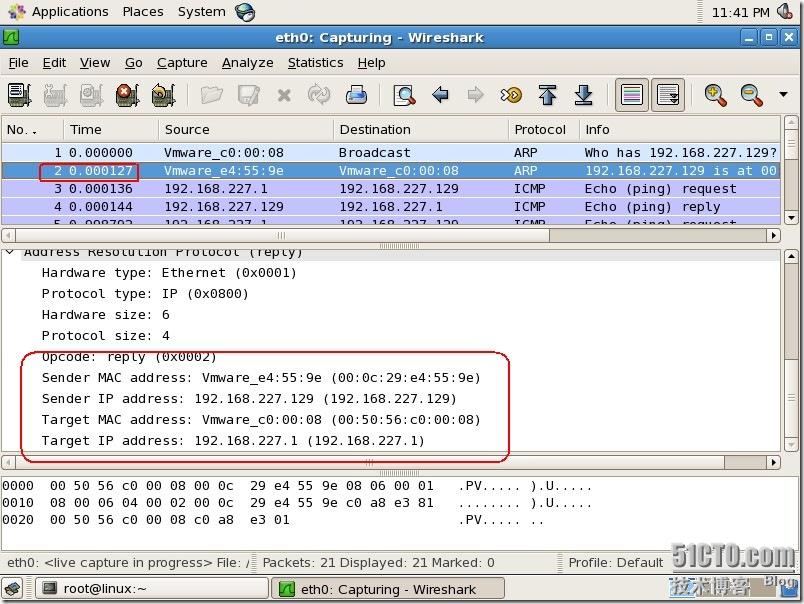

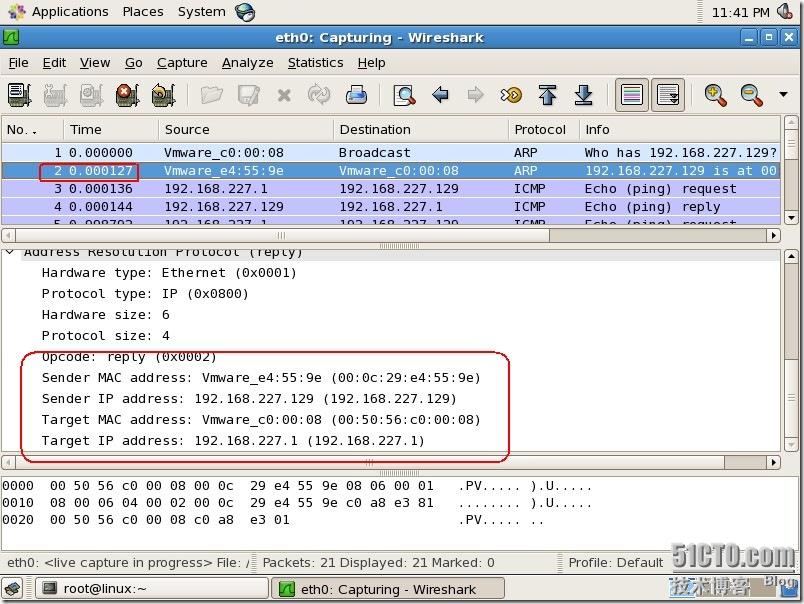

在主机192.168.227.129得知主机192.168.227.1的MAC地址之后,主机192.168.227.129回应给主机192.168.227.1如上图所示的封包,从图中可以发现,这个包已不再是广播封包了,因为对主机192.168.227.129来说,主机192.168.227.1的MAC地址是已知的,所以在数据链路层上填入了接收端的MAC地址,而主机192.168.227.129将会把其中IP及MAC地址附在这个封包之内回传给主机192.168.227.1,这个经过ARP的请求及响应动作之后,就可以帮助两台主机完成MAC地址的交换动作了。本文出自 “虚拟的现实” 博客,请务必保留此出处http://waringid.blog.51cto.com/65148/291258

| mkdir /mnt/cdrom mount /dev/hdc /mnt/cdrom rpm –ivh /mnt/cdrom/CentOS/createrepo-0.4.4-2.noarch.rpm cd /mnt createrepo . |

| cd /etc/yum.repos.d mkdir backup mv *.repo ./backup vi cdrom.repo |

| [cdrom] name=cdrom baseurl=file:///mnt/cdrom enabled=1 gpgcheck=0 |

| yum clean all yum list yum install wireshark yum grouplist yum groupinstall "X Window System" "GNOME Desktop Environment" |

启动图形界面并打开wireshark

| startx wireshark |

wireshark简介

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。在过去,网络封包分析软件是非常昂贵,或是专门属于营利用的软件,Wireshark的出现改变了这一切。在GNU GPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其程式码,并拥有针对其源代码修改及客制化的权利。Wireshark是目前全世界最广泛的网络封包分析软件之一。这里从简单的ping中利用wireshark的功能来简单分析网络中协议。

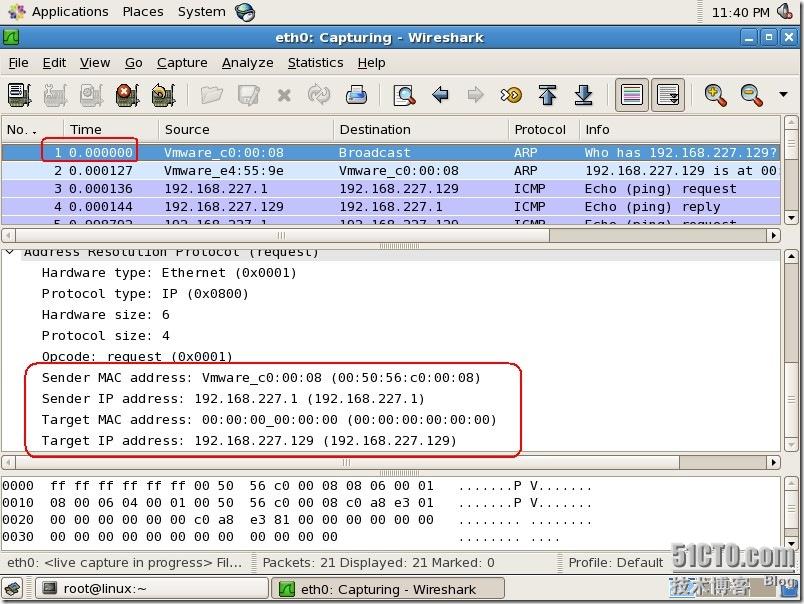

Linux主机的IP地址为192.168.227.129,本地主机的IP地址为192.168.1.100,测试方法为从192.168.1.100主机上“ping 192.168.227.129”,完成wireshark的截图如下所示:

在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。而在 TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。这就是ARP协议要做的事情。所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。而Ping的过程可以很好分析这一过程。如上图中的第一条记录显示的是ARP协议,而它的目标MAC地址却是FF:FF:FF:FF也就是广播地址,在中间部份只是记录了相应的源IP的MAC地址。

上图中为ping过程中的第一个数据包,在ARP协议中可以清楚看到源地址的Sender MAC address为00:50:56:c0:00:08,Sender IP address为192.168.227.1,而目标地址的Mac地址为00:00:00:00:00:00广播地址,目标IP为192.168.227.129。由于这个包是广播包,所以同一网段中的所有主机都会把这个封包接下,不过大多数的主机看到这个封包的内容之后,都会把封包丢弃掉,因为这些主机从封包内容发现这个封包并不是要给它们的,而其中就只有一台主机会真正响应这个封包,那就是192.168.227.129。在经过以上的流程之后,主机192.168.227.129就可以从第一个封包那得知192.168.227.1主机的MAC地址为00:50:56:c0:00:08了。

在主机192.168.227.129得知主机192.168.227.1的MAC地址之后,主机192.168.227.129回应给主机192.168.227.1如上图所示的封包,从图中可以发现,这个包已不再是广播封包了,因为对主机192.168.227.129来说,主机192.168.227.1的MAC地址是已知的,所以在数据链路层上填入了接收端的MAC地址,而主机192.168.227.129将会把其中IP及MAC地址附在这个封包之内回传给主机192.168.227.1,这个经过ARP的请求及响应动作之后,就可以帮助两台主机完成MAC地址的交换动作了。本文出自 “虚拟的现实” 博客,请务必保留此出处http://waringid.blog.51cto.com/65148/291258

相关文章推荐

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- Centos5通过安装光盘来创建本地yum源

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- 利用安装光盘创建本地 yum 源补装 RPM 软件包

- 安装rmp包,创建yum仓库,和制作yum源的前提条件是挂载光盘

- CentOS7如何利用本地光盘制作yum源

- 本地yum源的创建,以及shell脚本安装.

- 本地yum源的创建,以及无人值守shell脚本安装.(DVD版)

- RHEL6通过安装光盘或ISO文件制作本地yum源的方法

- [C#]利用EasyHook创建安装本地钩子[教程翻译+理解]

- centos7之创建基于本地光盘的yum源

- redhat5.4/5设置本地光盘为yum源安装

- RHEL6通过安装光盘或ISO文件制作本地yum源的方法

- redhat5.4/5设置本地光盘为yum源安装

- RHEL6通过安装光盘或ISO文件制作本地yum源的方法

- 使用光盘建立redhat fedora centos等的本地yum源 安装光盘中的软件