Windows域环境下部署ISA Server 2006防火墙(三)

2010-03-23 14:16

288 查看

利用ISA Server2006发布DMZ区服务器

上次咱们通过设置防火墙策略使内网用户可以上网了,并且通过配置缓存加快了访问Internet的速度。今天我们的任务就是把外围区域(DMZ)的服务器发布出去。我重点会去说web服务器的发布。其它的服务比如:mail、FTP、DNS都是一样的,大家掌握一种方法其它的就都学会了啊。

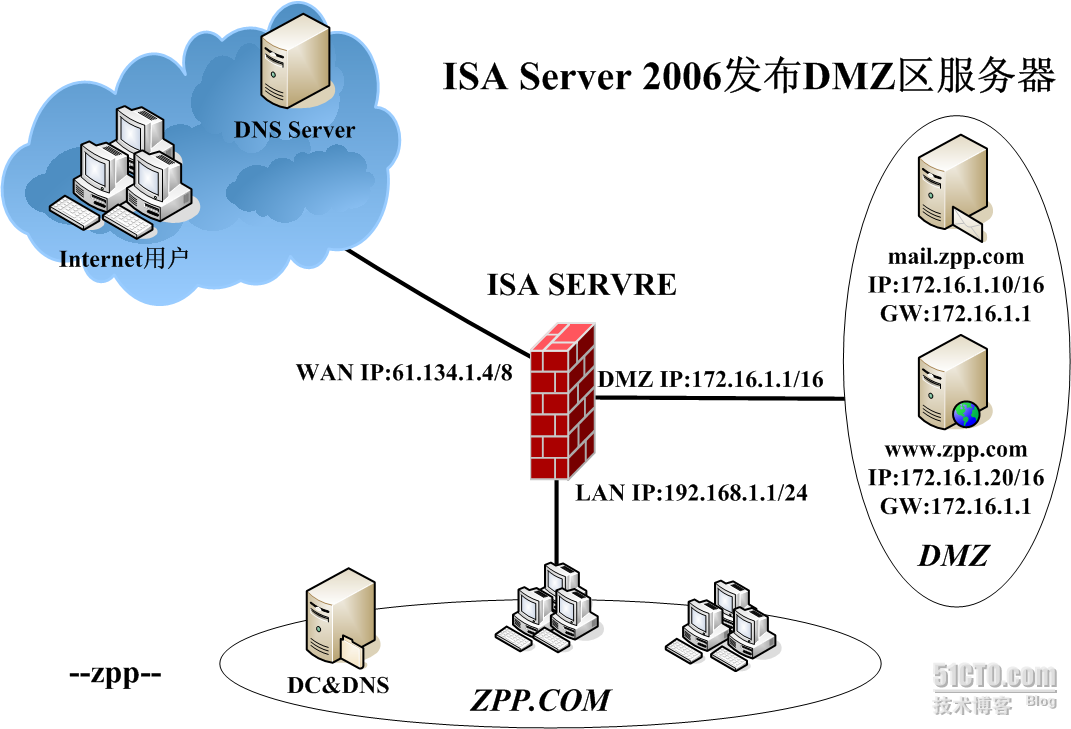

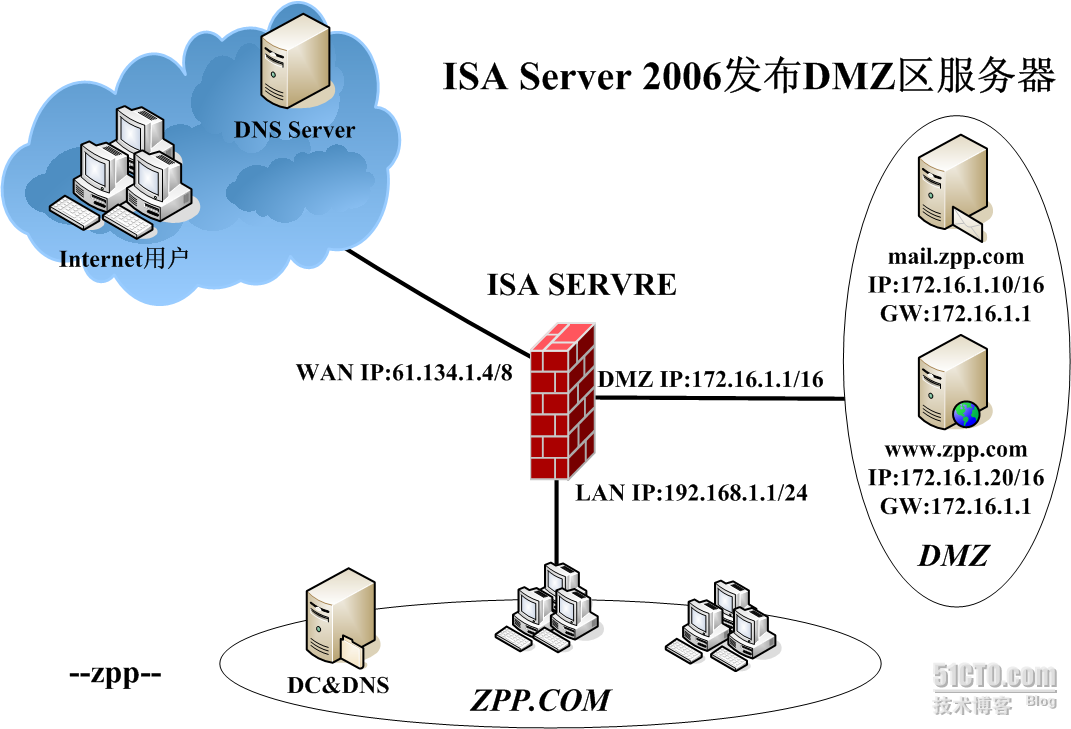

拓扑图在下面,前面两次虽然也是这幅图,但我们一直没有说到的一个地方,就是DMZ区域,在ISA Server中它又叫外围区域。接下来我们就要把这个区域中的服务器发布到外部供Internet上的朋友们访问。为什么不让他们直接访问而要通过发布的方式呢?因为如果没有防火墙的保护,直接暴露在外网的话,估计不到两分种就歇菜了。什么病毒啊,黑客啊全来了。所以我们要把它们发布出去,这样Internet上的用户访问外网接口,就等于访问了DMZ区域中的服务器。我想大家在路由器上都应该做过NAT,NAT有个技术叫PAT,它也可以用来发布服务器,通过端口来定位服务。咱这和那个道理是一样的。我们还要把这些服务器发布到内网——而不是让他们直接访问,为什么呢?“家贼难防”!,就不用解释了。来看看具体的步骤吧!

首先还是分析一下拓扑。为了大家看起来方便我把大概的的信息罗列到下面:

1. DMZ区域中有两台服务器,分别是:

1>.web服务器 主机名:www.zpp.com IP:172.16.1.20/16 GW:172.16.1.1

2>.mail服务器 主机名:mail.zpp.com IP:172.16.1.10/16 GW:172.16.1.1

2. ISA Server的三块网卡IP分别为:

1>.内网卡LAN IP:192.168.1.1/24

2>外围网卡DMZ IP:172.16.1.1/16

3>外网卡 WAN IP:61.134.1.4/8

主要的TCP/IP参数就是上面罗列的那些,其他没说到的咱们边做边说吧。

第一部分:创建并配置DMZ区域

前面一直是这个图,但其实DMZ区我们并没有去用到它,所以这之前我们一直是一种边缘防火墙的部署方式。这次们就来开辟这块非军事化区(DMZ)。使之成为三向外围部署方式。

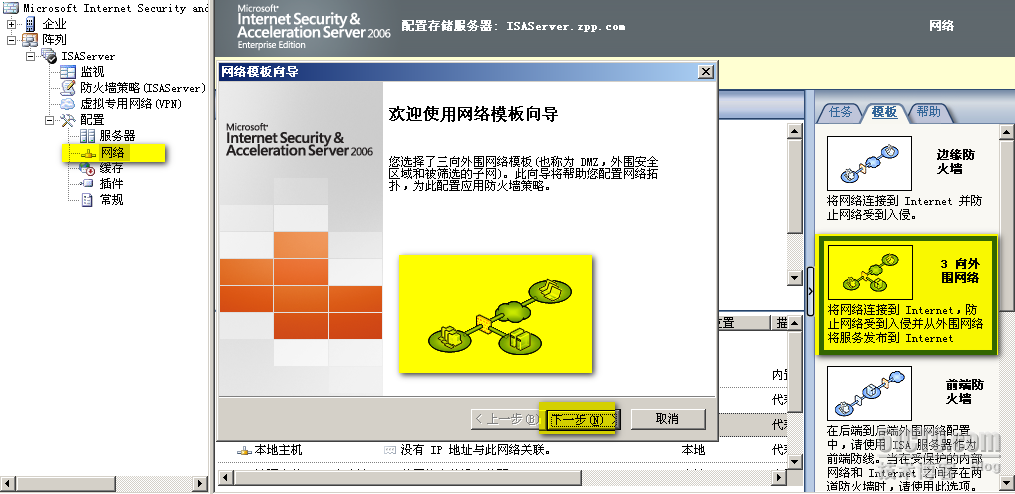

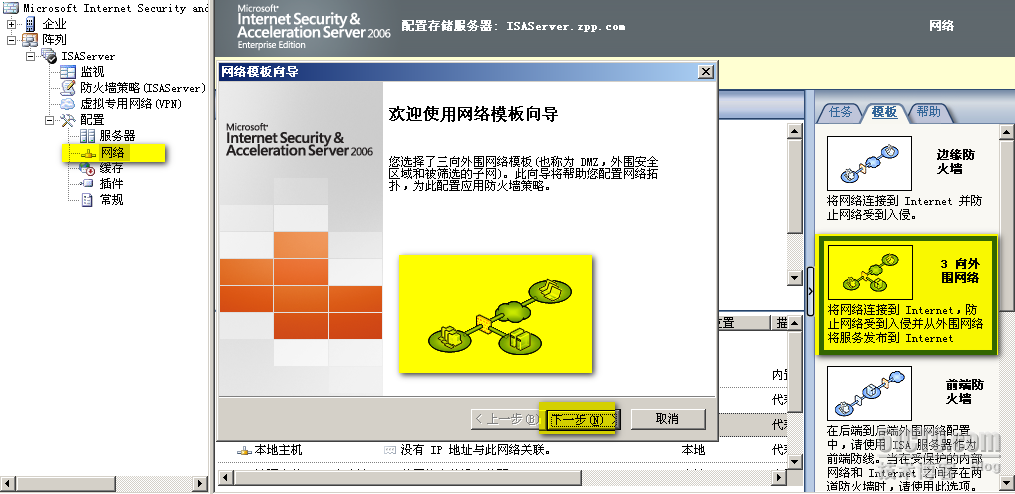

1. 打开“ISA服务管理器”,展开“配置”,选择“网络”,在右边的模板栏里选择3向外围网络,就会出现下图的界面。如图:

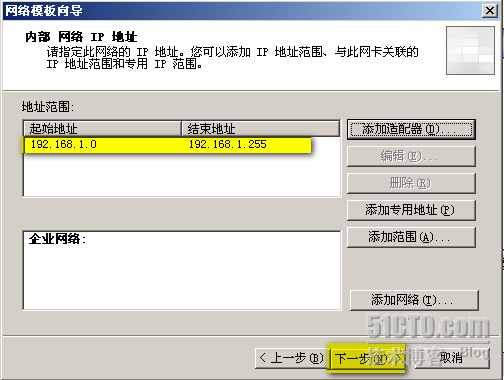

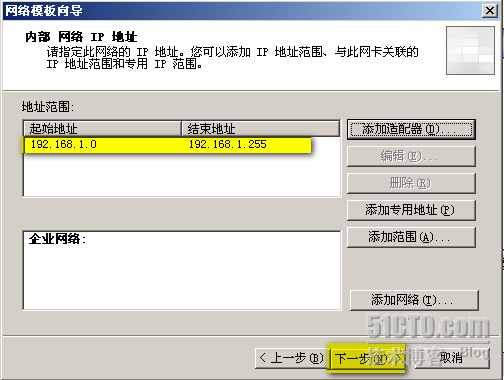

2.连续单击两个下一步,就到了指定内网卡的地方,点击添加适配器,加入内网卡(LAN)确定就是如下的界面。(注意可别添错了啊)

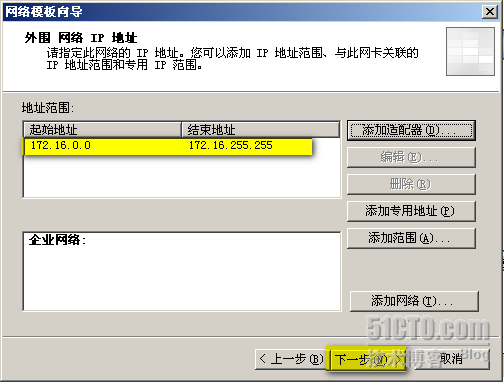

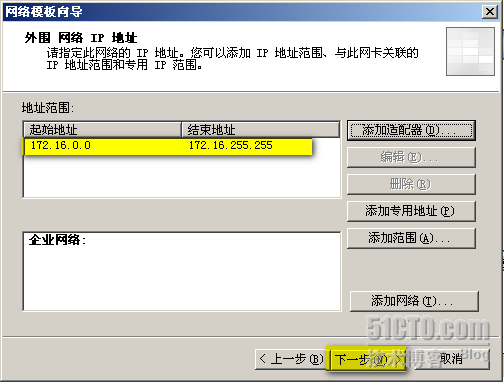

3.还是一样,这里就是添加外围网卡(DMZ),单击添加适配器,把DMZ网卡添进来就可以了。

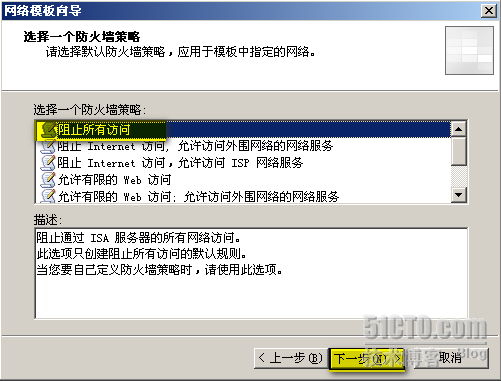

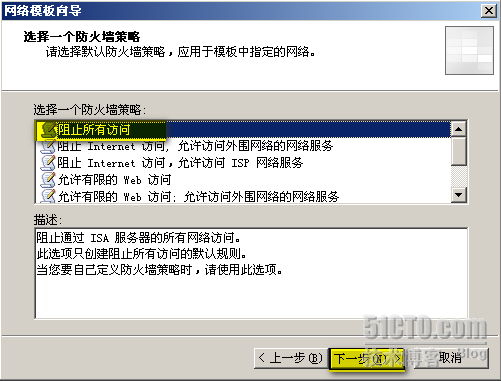

4.这里是选择防火墙策略,有一大堆,咱们就选第一个“阻止所有访问”,为什么呢?等一下要用什么就开什么。要知道这里只是一个向导界面,真正的策略是我们一条一条添加进去的。

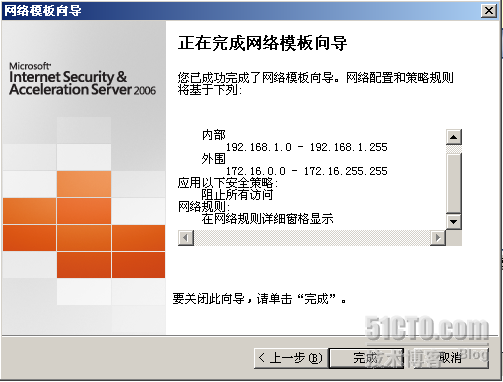

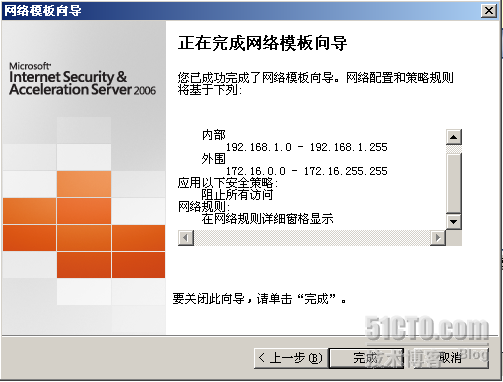

5.好了,确认一下设置的内部和外围等信息,看看有没有什么问题,没有的话就可以单击完成了。也许您会问,为什么没有让选择外部网卡?您想啊,总共三块网卡。定义了内部和外围之后剩下的当然是外部喽!

6.到这个界面时,我们点击应用之后确定即可。

至此,咱们的网络环境就从原来的边缘网络,变成了三向外围的网络。

第二部分:发布web服务器

在各类服务器的发布中,web服务器的发布是最多的。其步骤也相对较多一些,掌握了web服务的发布,其它的就简单的多了。这次重点以发布web服务器为主。下面是步骤:

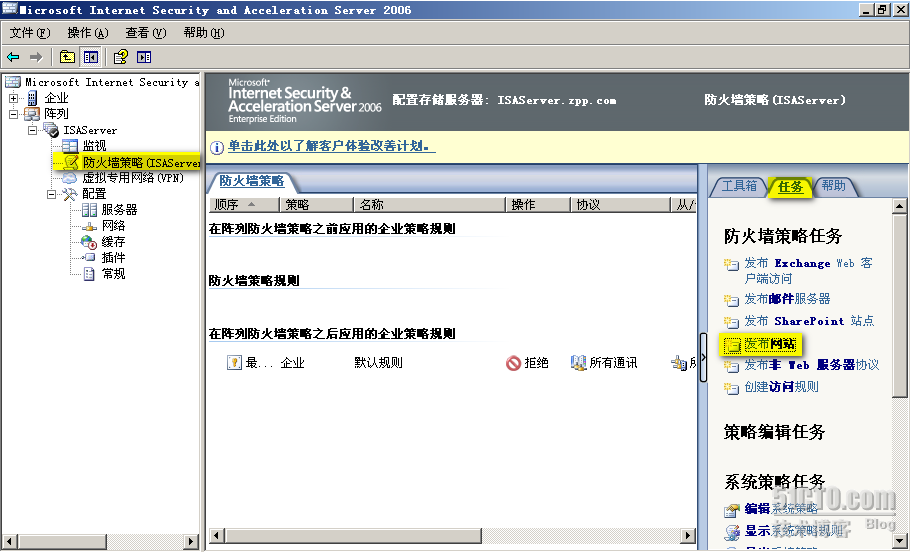

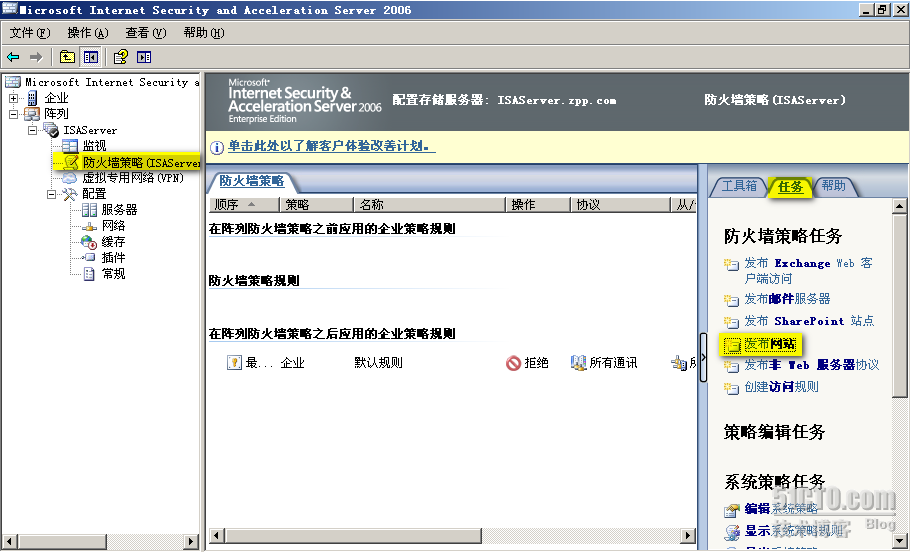

1.在ISA管理控制台里,点击一下防火墙策略,再点击任务栏中的发布网站,如图,咱们将会在这个界面下做设置。

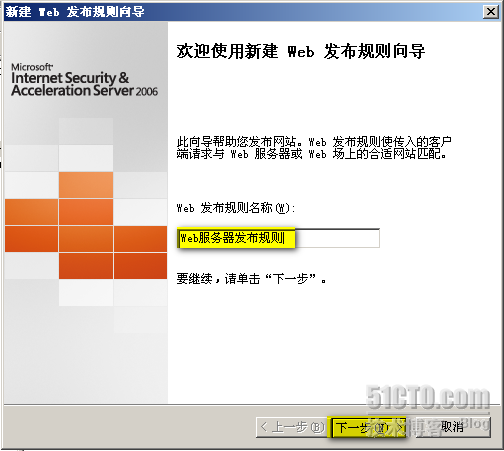

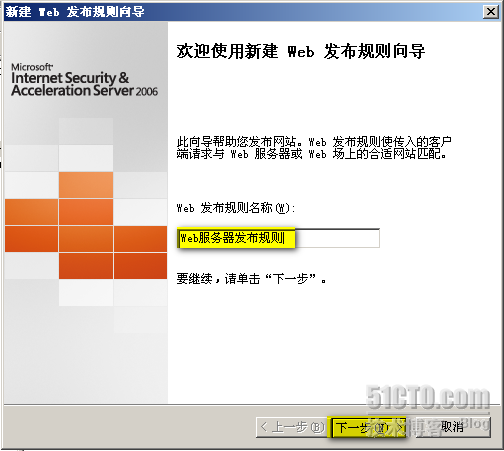

2.在弹出的web发布规则向导界面中,我们给它取个名子叫“web服务发布规则”,这样做个标识,别人一看就知道是干什么用的。如图:

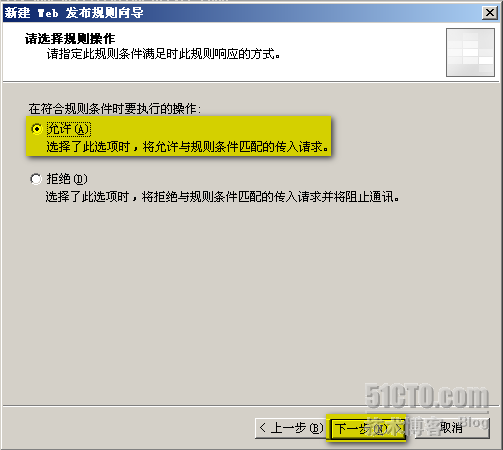

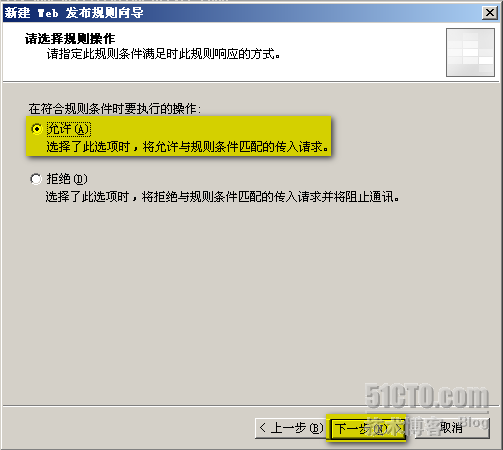

3.在“请选择规则条件”选项卡中选择“允许”。记住,ISA里面的规则操作除了允许就是拒绝。

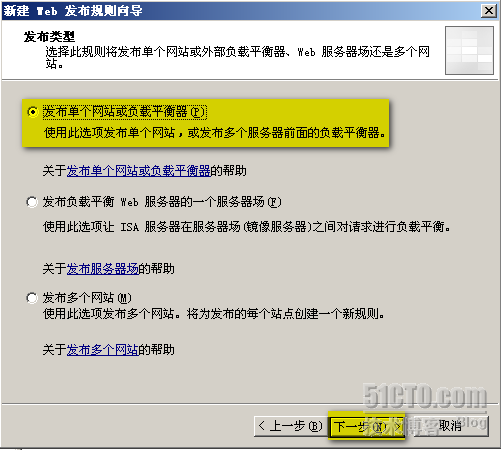

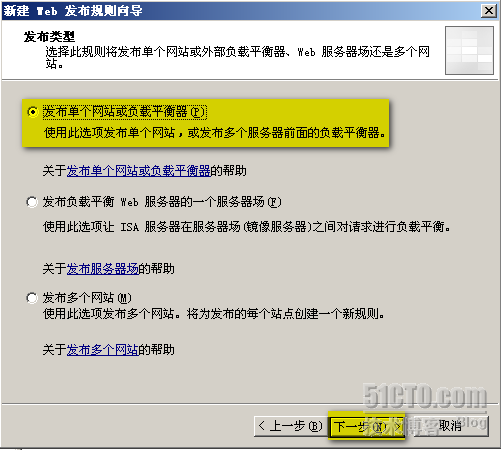

4.这里选择第一项“发布单个网站或负载平衡器”,因为咱们只有一个web站点要发布嘛。如果做了主机头,要发布多个网站可发选择第三项“发布多个网站”。单击下一步,如图:

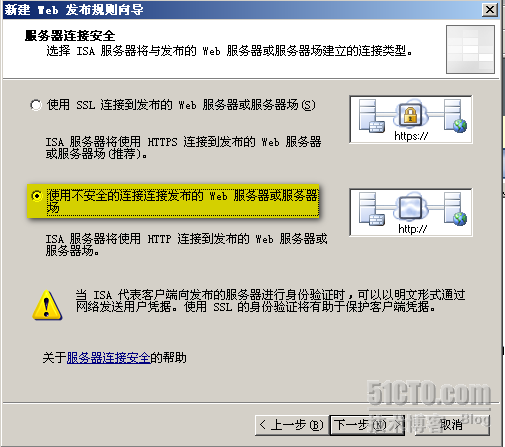

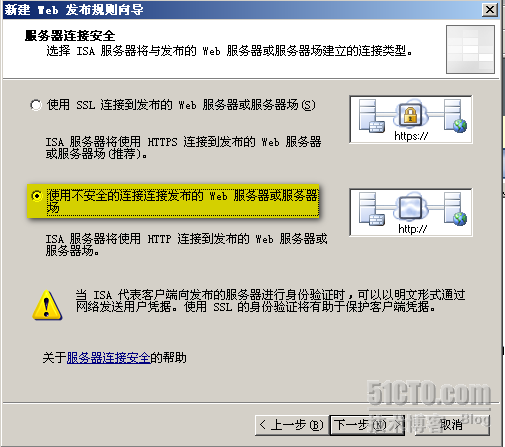

5.在服务器连接安全这里我们选择第二项,第一项是要求使用SSL的,一些要求安全性较高的网站比如:淘宝啊、银行啊等网站,要用https访问的就可以选择此项,当然得有PKI支持才行,有时间的话我会写一篇带SSL的网站发布。咱们不用选择第一项,第二项就可以了。大多数网站都没有使用SSL。因为访问起来会变得麻烦,而且很慢,更重要的是得有一套PKI支持才行。

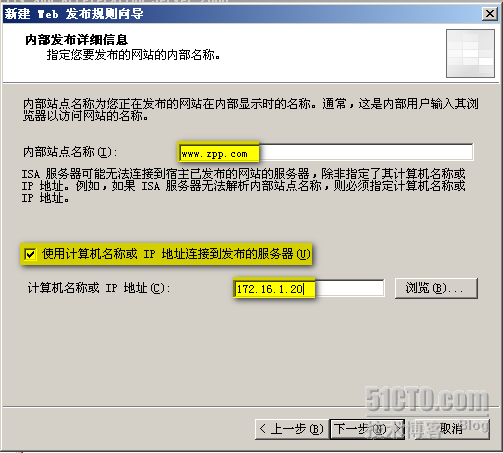

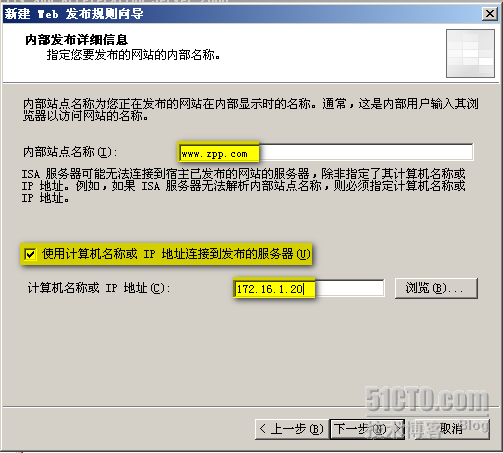

6.现在到了配置内部发布详细信息这里,把站点名www.zpp.com写到内部站点名称这里,然后勾选“使用计算机名称或IP地址连接到发布的服务器”,并且别忘了把IP写上去,如图:

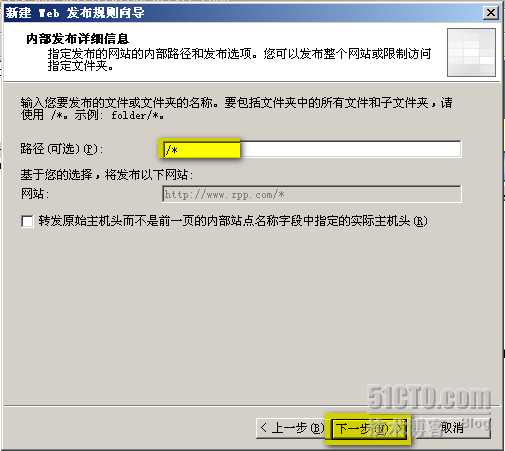

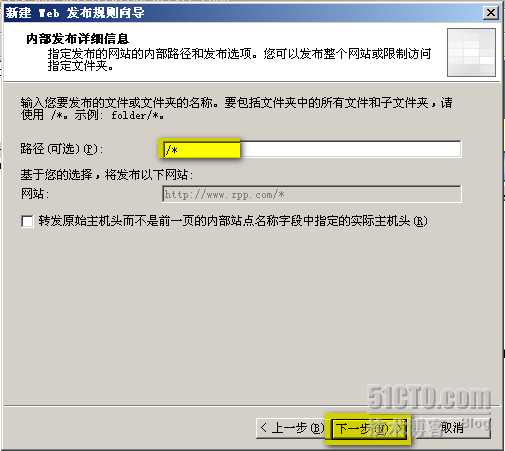

7.上面步骤完了之后下一步就到这里了,这是在问我们要发布哪些内容,咱们全部都发布所以用个“/*”代替就可以了。

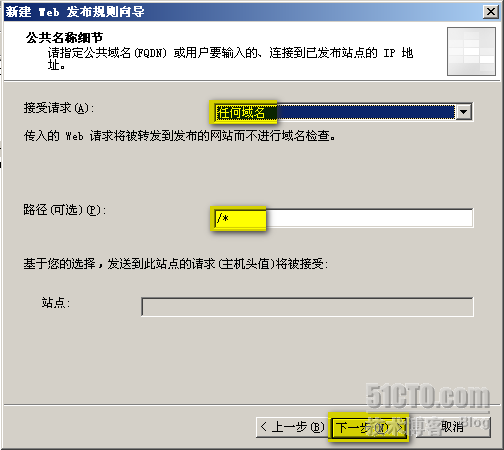

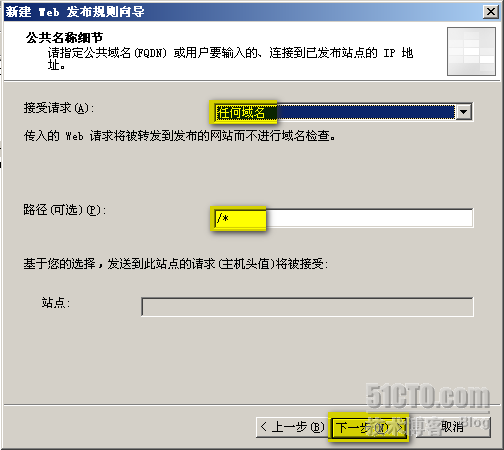

8.此处设置的是公共名称细节,在接收请求这里选择“任何域名”。下面的路径保持默认即可。如果有其它的可以单独指定。

9.现在选择Web侦听器,因为没有所以就选择新建,来创建一个。(侦听器用来指定ISA服务器侦听传入Web请求的IP和端口)

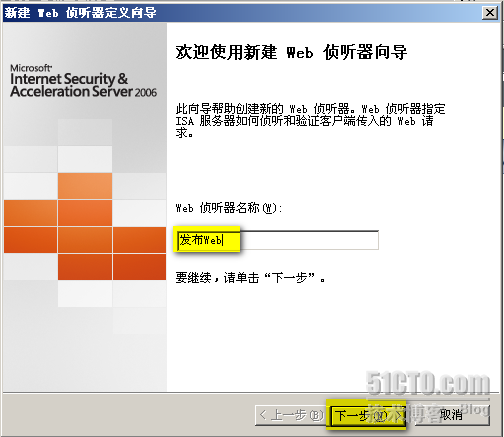

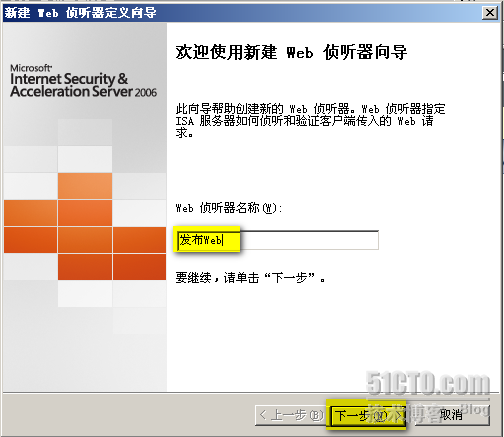

10.下面是新建web侦听器的向导界面,还是一样先取个名子,做个标识。

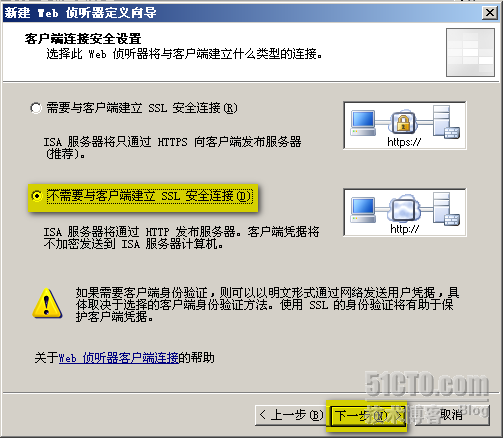

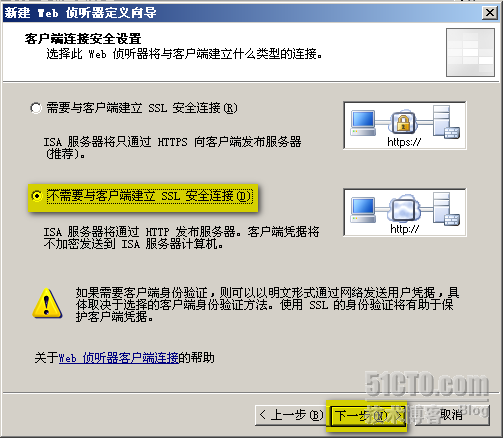

11.这里和刚才上面设置的时候意思是一样的,还是选择第二项“不需要与客户端建立SSL安全连接”,如图:

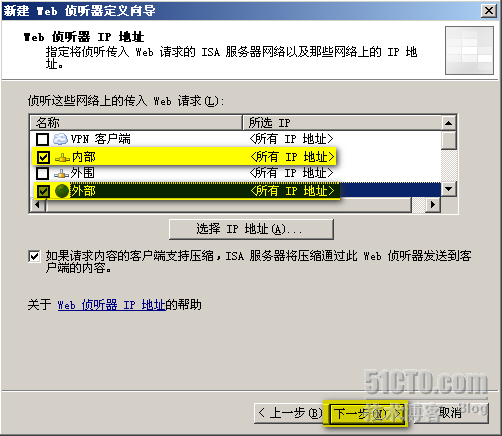

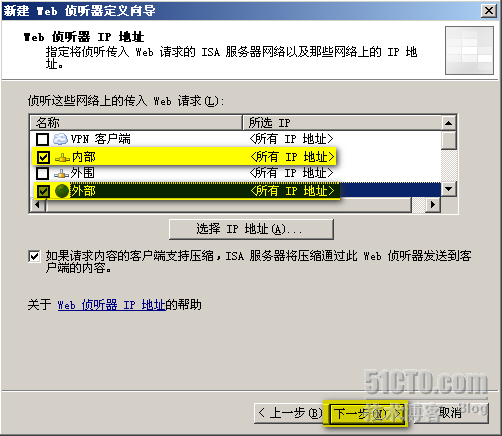

12.这一步就比较关键了,它让我们选择web侦听器的IP地址。如果只选择外部,就只能把服务器发布到外部,咱这儿是要把服务器从DMZ发到内网和Internet所以就勾两项。如图:

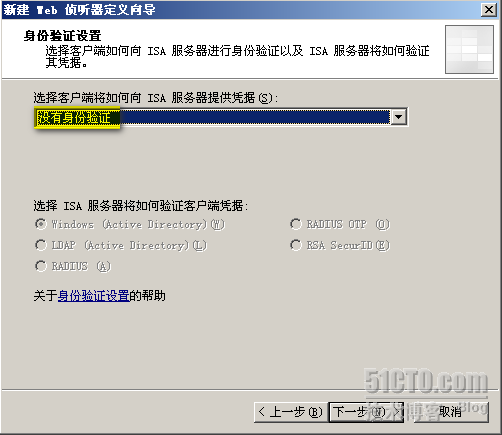

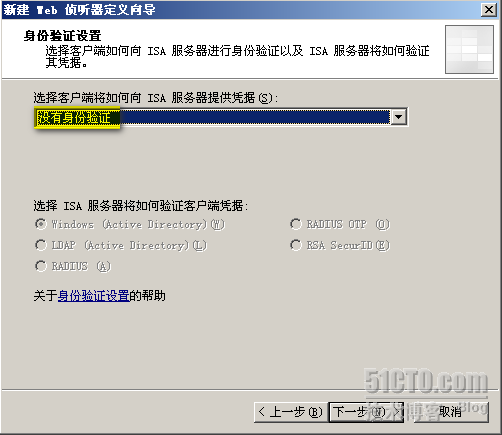

13.身份验证这里选择“没有身份验证”即可。这个一般用的不多。当然为了安全性更高也可以设置带身份验证的。

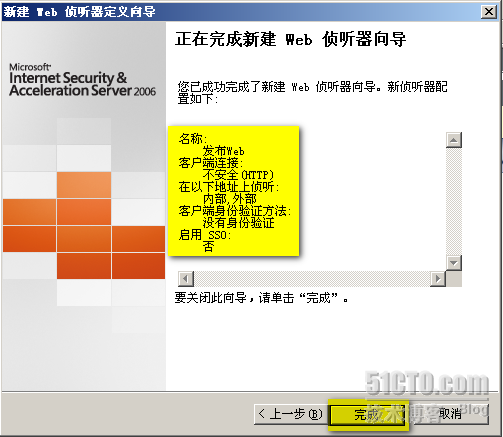

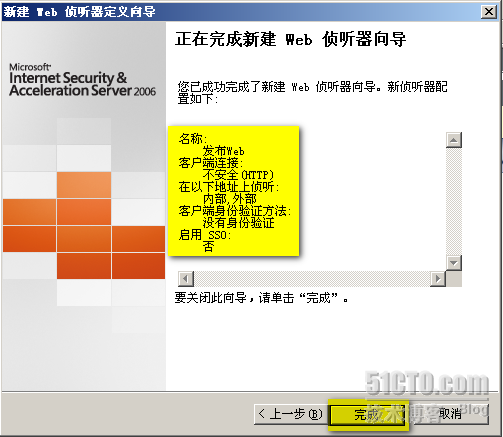

14.好了,现在把web侦听器的配置在检查一下,就可以点击完成了。

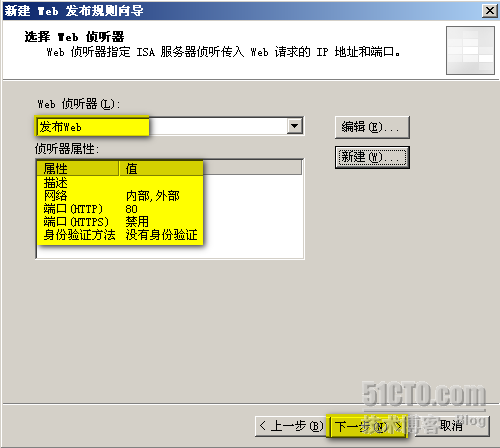

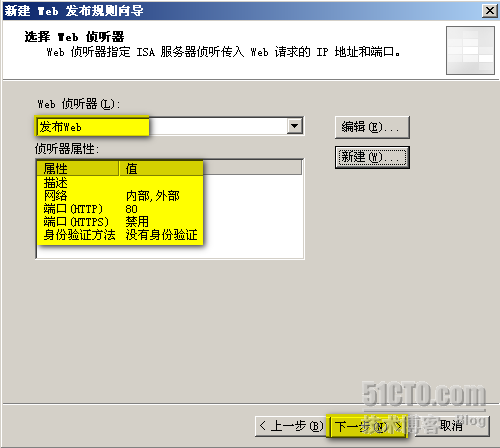

15.有了web侦听器,我们继续发布服务器,注意应在次确认一下侦听器的属性。看看有无错误,没有就可以单击下一步了,如图:

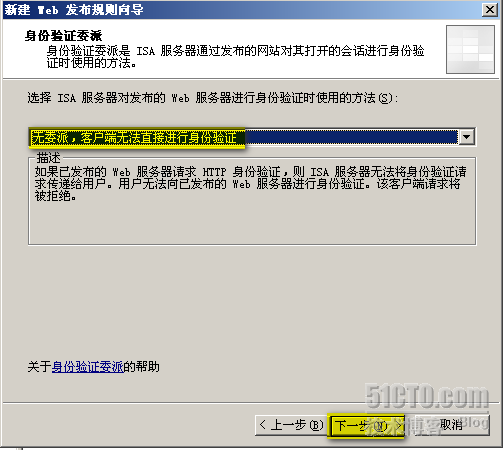

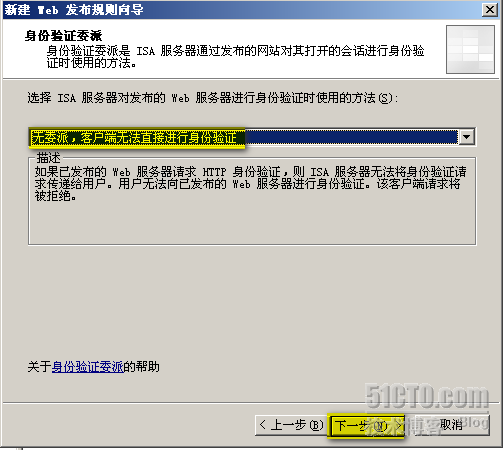

16.在身份验证委派这里选择“无委派,客户端无法直接进行身份验证”。

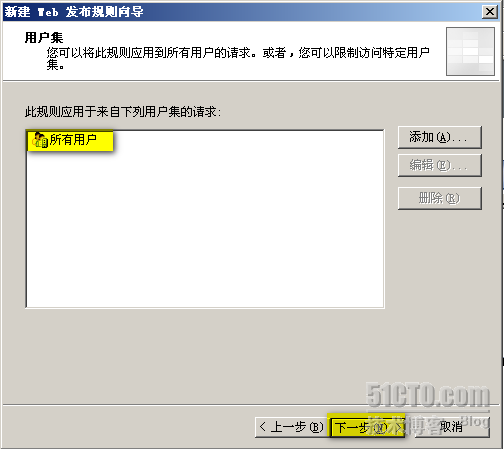

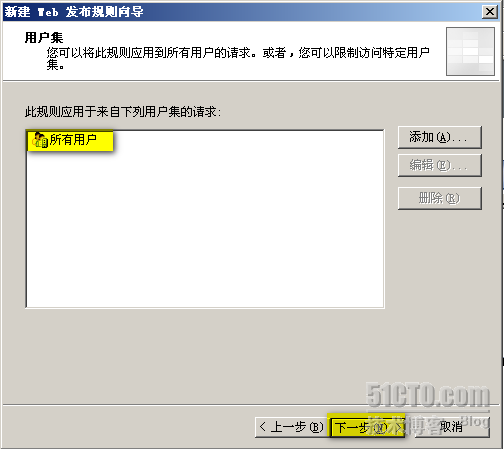

17.用户集这里选择所有用户即可,因为咱们是让所有人访问,如果有特殊要求,可根据实际情况去设置。

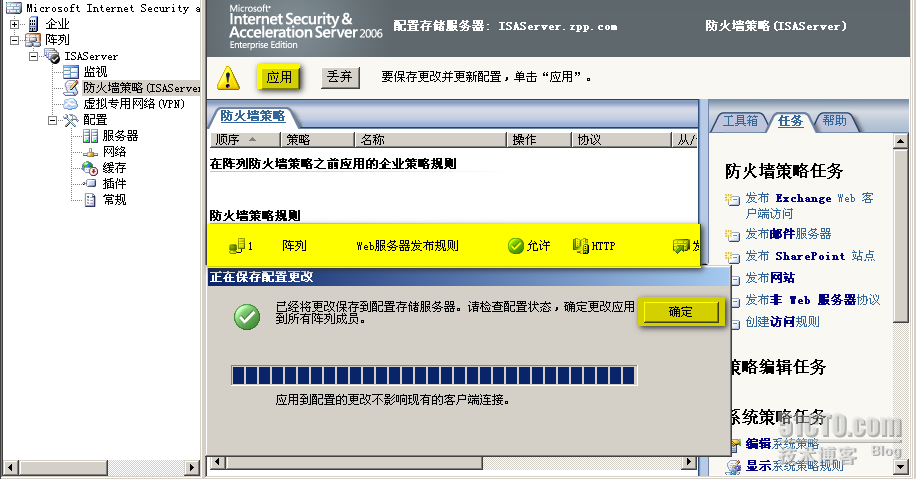

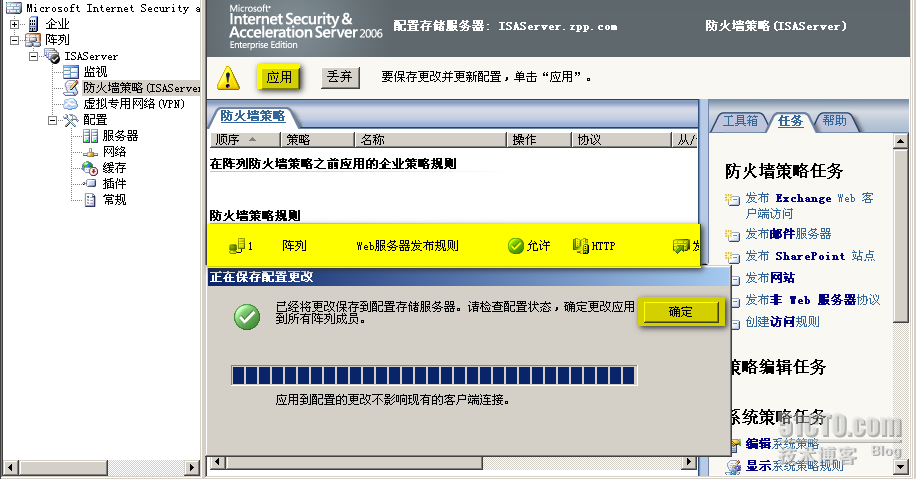

18.OK,现在策略设置好了,点击应用之后确定,就可以测试结果了。

第三部分:测试内网用户和外网用户访问DMZ区域的web服务器

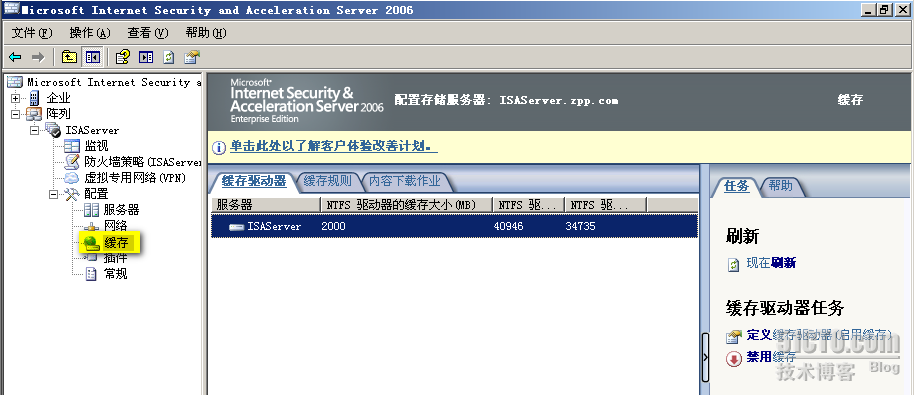

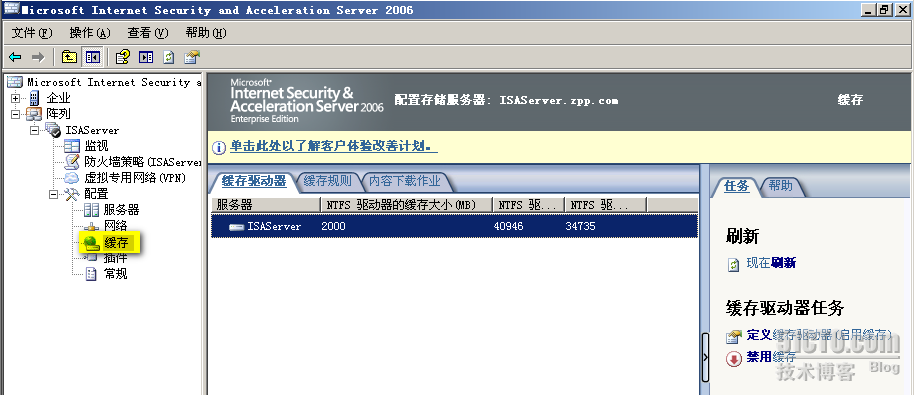

在测试之前先确保缓存开着没有,虽然并不是必要的,但这样会提高访问速度。何乐而不为呢!下图显示缓存是开着的。

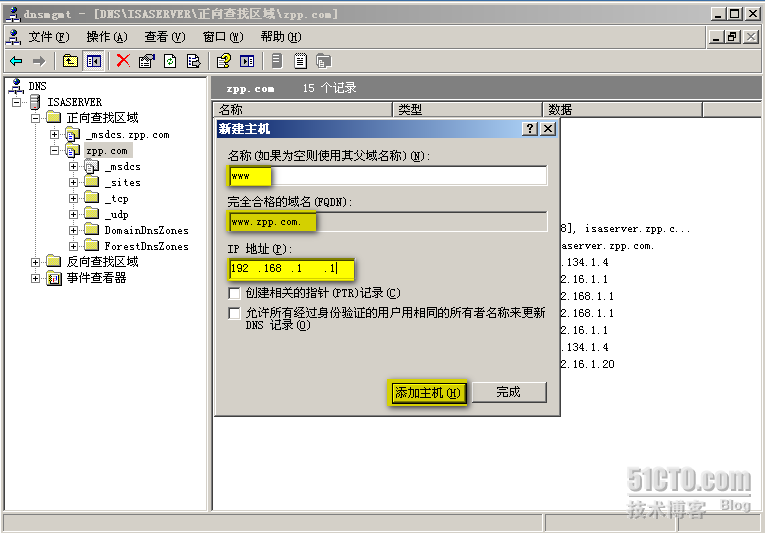

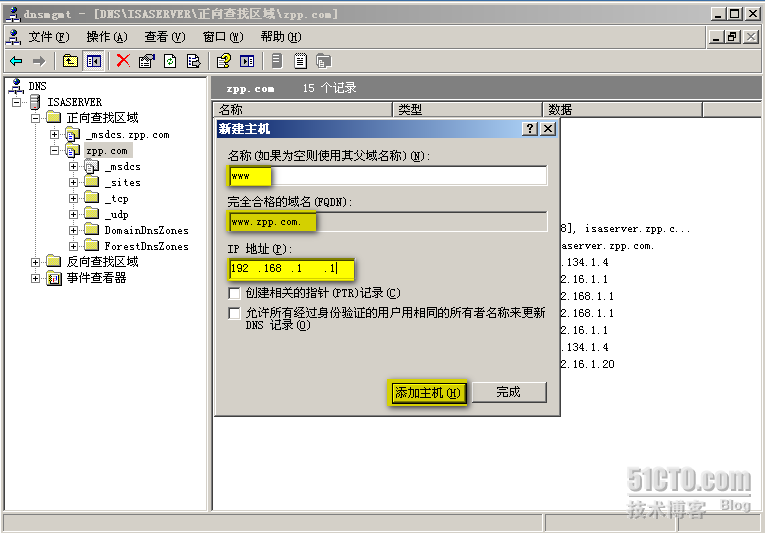

现在内网的员工只能通过内网接口(LAN)来访问Web站点。然后再通过ISA Server转到真正的web服务器172.16.1.20上。所以我们要在内网中添加一个DNS主机记录,FQDN为www.zpp.com IP为192.168.1.1。如图:

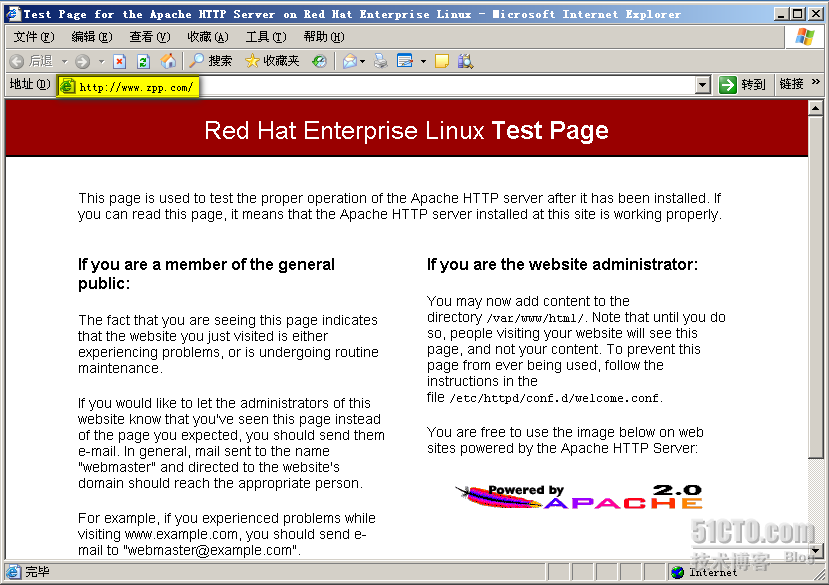

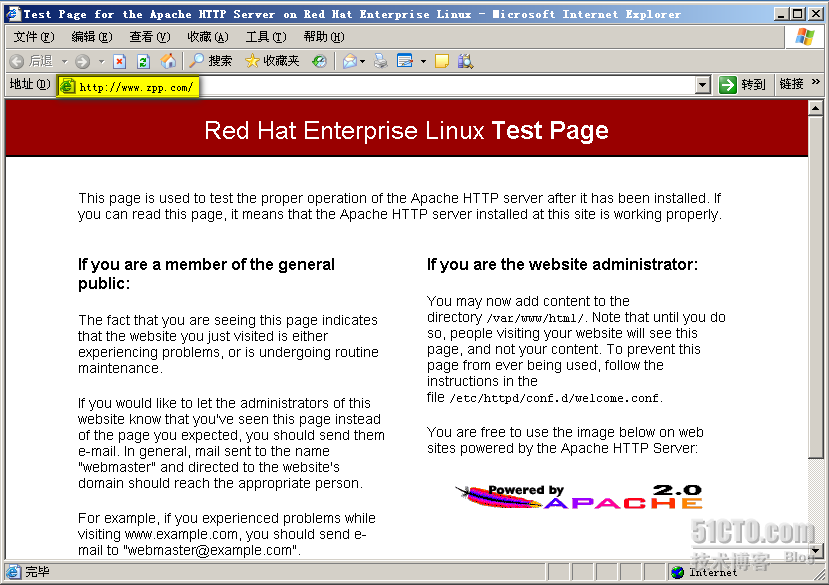

在IE中输入主机名www.zpp.com.可以看到我们能够正常的访问web站点。(注意我这里开了一台Linux并启动了httpd来模拟DMZ区域中的web服务器)如图:

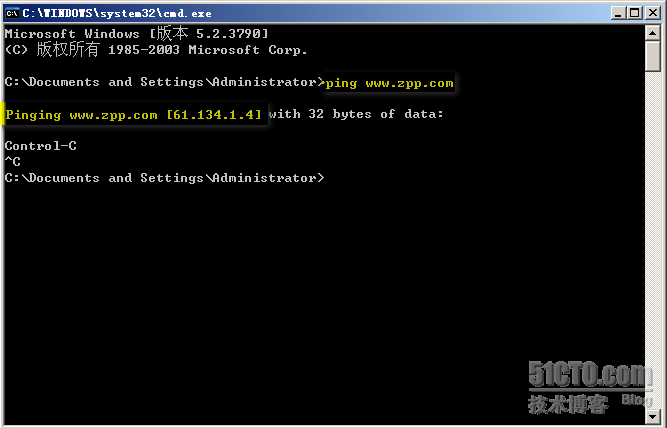

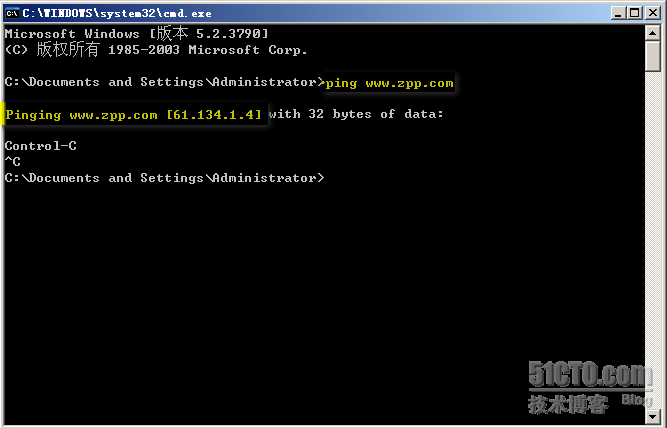

Ping一下域名www.zpp.com可以看到ping的其实是IP为192.168.1.1的内网卡(LAN)。以此说明,DMZ区中的web服务器发布到内部网络中成功

现在到外网客户机上来测试一下,(注意:外网客户机的DNS我用的是hosts文件的方式,当然真实环境下,肯定是要在公网DNS服务器上注册的)。下图是用外网客户机ping出的结果,如图,可以看到ping www.zppp.com其实实在ping外网口的地址。

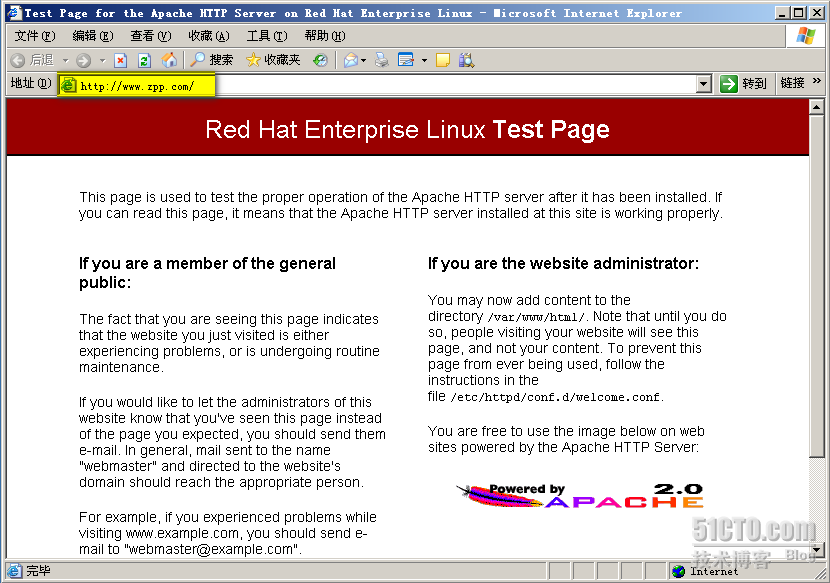

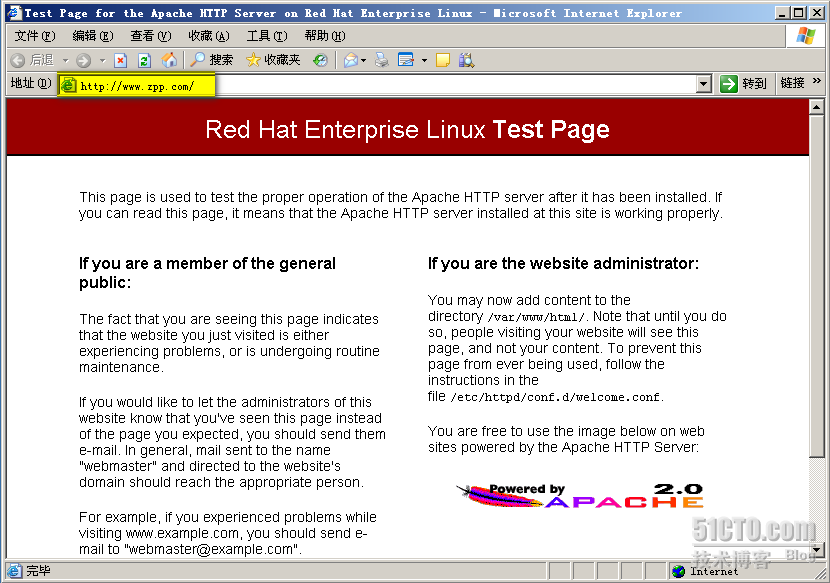

现在通过这个域名访问,可以看到可以成功访问。说明DMZ区域中的web发布到外网成功。

现在大家看到了web服务器的发布,相信发布其它服务器也不成问题了,其实都很简单。下面我再介绍一下邮件服务器的发布。

第四部分:发布邮件服务器

1.如图,这次就选择防火墙策略中的“发布邮件服务器”。

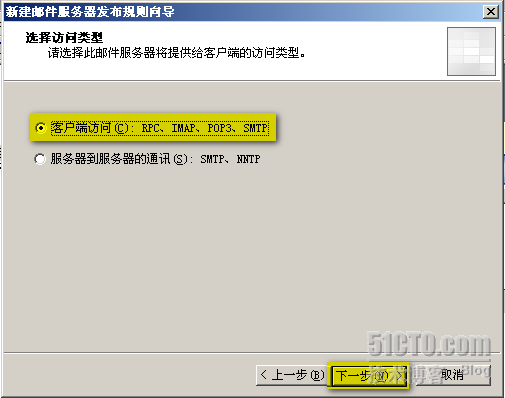

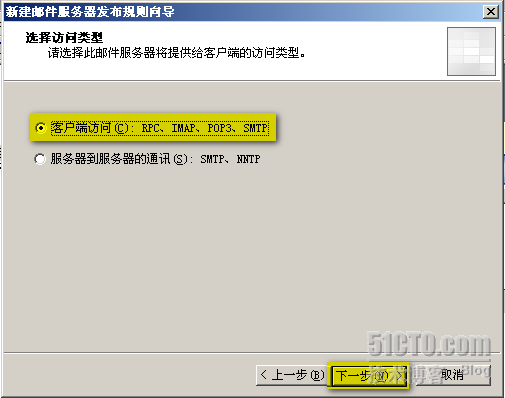

2.访问类型这里选择第一项”客户端访问:RPC、IMAP、POP3、SMTP”,然后单击下下步。

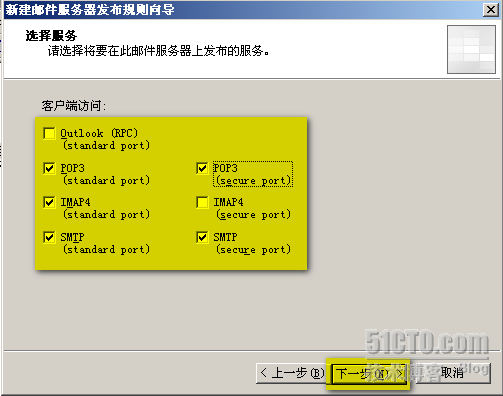

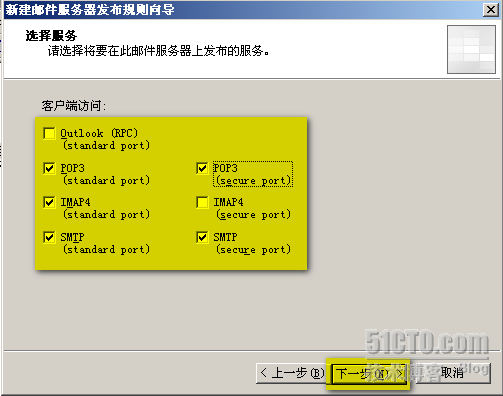

3.选择服务这里我们可以根据需求选择相应的服务。如图:

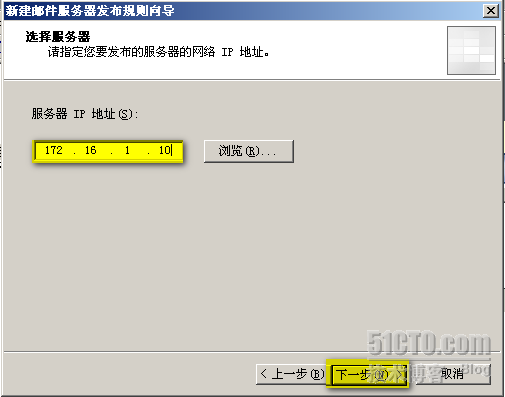

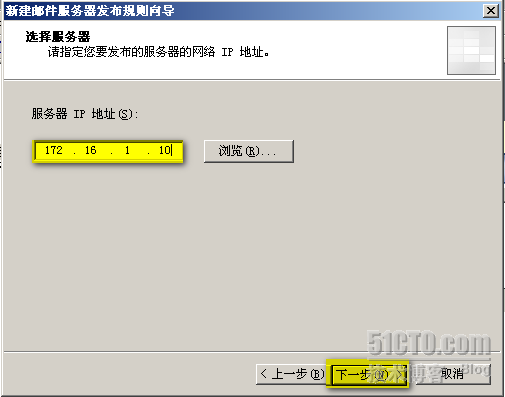

4.服务器地址这里设置的就是DMZ区域中的邮件服务器真实的IP地址。此处是:172.16.1.10

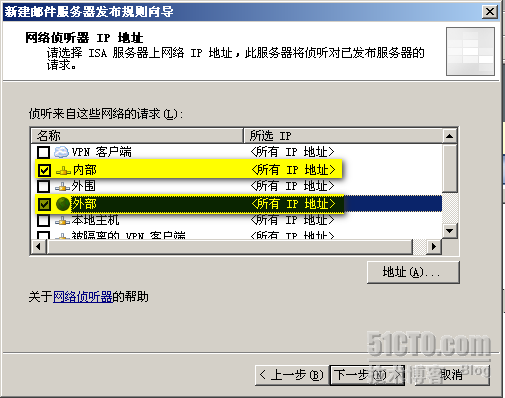

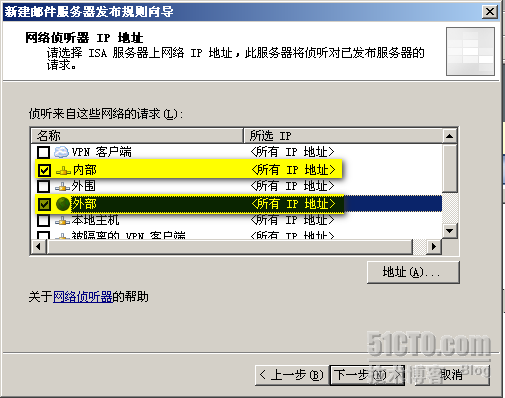

5.和发布web服务器一样,此处也是指定发布到哪些地方去。

6.现在邮件服务器就算发布好了。

发布邮件服务器够简单的吧!感觉还没做就完了。测试我这就不做了啊,方法就是这样。测试前还是一样。确保内网DNS服务器上有A记录。FQDN:mail.zpp.com IP:192.168.1.1;外网除了要去注册A记录,还要有MX记录用PTR记录(前面说Sendmail、Postfix都有说过)。

其他服务器的发布都和这是一样的,只是选的服务不一样而已。OK!本次就说到这里吧!ISA有个说法,就是今天做的是明天的策略。意思就是说在ISA Server上做的规则有时候并不会即使生效。只要耐心等待就可以了。不过今天我做的还挺顺的,祝大家好运!

本文出自 “zpp” 博客,请务必保留此出处/article/4228555.html

本文出自 51CTO.COM技术博客

上次咱们通过设置防火墙策略使内网用户可以上网了,并且通过配置缓存加快了访问Internet的速度。今天我们的任务就是把外围区域(DMZ)的服务器发布出去。我重点会去说web服务器的发布。其它的服务比如:mail、FTP、DNS都是一样的,大家掌握一种方法其它的就都学会了啊。

拓扑图在下面,前面两次虽然也是这幅图,但我们一直没有说到的一个地方,就是DMZ区域,在ISA Server中它又叫外围区域。接下来我们就要把这个区域中的服务器发布到外部供Internet上的朋友们访问。为什么不让他们直接访问而要通过发布的方式呢?因为如果没有防火墙的保护,直接暴露在外网的话,估计不到两分种就歇菜了。什么病毒啊,黑客啊全来了。所以我们要把它们发布出去,这样Internet上的用户访问外网接口,就等于访问了DMZ区域中的服务器。我想大家在路由器上都应该做过NAT,NAT有个技术叫PAT,它也可以用来发布服务器,通过端口来定位服务。咱这和那个道理是一样的。我们还要把这些服务器发布到内网——而不是让他们直接访问,为什么呢?“家贼难防”!,就不用解释了。来看看具体的步骤吧!

首先还是分析一下拓扑。为了大家看起来方便我把大概的的信息罗列到下面:

1. DMZ区域中有两台服务器,分别是:

1>.web服务器 主机名:www.zpp.com IP:172.16.1.20/16 GW:172.16.1.1

2>.mail服务器 主机名:mail.zpp.com IP:172.16.1.10/16 GW:172.16.1.1

2. ISA Server的三块网卡IP分别为:

1>.内网卡LAN IP:192.168.1.1/24

2>外围网卡DMZ IP:172.16.1.1/16

3>外网卡 WAN IP:61.134.1.4/8

主要的TCP/IP参数就是上面罗列的那些,其他没说到的咱们边做边说吧。

第一部分:创建并配置DMZ区域

前面一直是这个图,但其实DMZ区我们并没有去用到它,所以这之前我们一直是一种边缘防火墙的部署方式。这次们就来开辟这块非军事化区(DMZ)。使之成为三向外围部署方式。

1. 打开“ISA服务管理器”,展开“配置”,选择“网络”,在右边的模板栏里选择3向外围网络,就会出现下图的界面。如图:

2.连续单击两个下一步,就到了指定内网卡的地方,点击添加适配器,加入内网卡(LAN)确定就是如下的界面。(注意可别添错了啊)

3.还是一样,这里就是添加外围网卡(DMZ),单击添加适配器,把DMZ网卡添进来就可以了。

4.这里是选择防火墙策略,有一大堆,咱们就选第一个“阻止所有访问”,为什么呢?等一下要用什么就开什么。要知道这里只是一个向导界面,真正的策略是我们一条一条添加进去的。

5.好了,确认一下设置的内部和外围等信息,看看有没有什么问题,没有的话就可以单击完成了。也许您会问,为什么没有让选择外部网卡?您想啊,总共三块网卡。定义了内部和外围之后剩下的当然是外部喽!

6.到这个界面时,我们点击应用之后确定即可。

至此,咱们的网络环境就从原来的边缘网络,变成了三向外围的网络。

第二部分:发布web服务器

在各类服务器的发布中,web服务器的发布是最多的。其步骤也相对较多一些,掌握了web服务的发布,其它的就简单的多了。这次重点以发布web服务器为主。下面是步骤:

1.在ISA管理控制台里,点击一下防火墙策略,再点击任务栏中的发布网站,如图,咱们将会在这个界面下做设置。

2.在弹出的web发布规则向导界面中,我们给它取个名子叫“web服务发布规则”,这样做个标识,别人一看就知道是干什么用的。如图:

3.在“请选择规则条件”选项卡中选择“允许”。记住,ISA里面的规则操作除了允许就是拒绝。

4.这里选择第一项“发布单个网站或负载平衡器”,因为咱们只有一个web站点要发布嘛。如果做了主机头,要发布多个网站可发选择第三项“发布多个网站”。单击下一步,如图:

5.在服务器连接安全这里我们选择第二项,第一项是要求使用SSL的,一些要求安全性较高的网站比如:淘宝啊、银行啊等网站,要用https访问的就可以选择此项,当然得有PKI支持才行,有时间的话我会写一篇带SSL的网站发布。咱们不用选择第一项,第二项就可以了。大多数网站都没有使用SSL。因为访问起来会变得麻烦,而且很慢,更重要的是得有一套PKI支持才行。

6.现在到了配置内部发布详细信息这里,把站点名www.zpp.com写到内部站点名称这里,然后勾选“使用计算机名称或IP地址连接到发布的服务器”,并且别忘了把IP写上去,如图:

7.上面步骤完了之后下一步就到这里了,这是在问我们要发布哪些内容,咱们全部都发布所以用个“/*”代替就可以了。

8.此处设置的是公共名称细节,在接收请求这里选择“任何域名”。下面的路径保持默认即可。如果有其它的可以单独指定。

9.现在选择Web侦听器,因为没有所以就选择新建,来创建一个。(侦听器用来指定ISA服务器侦听传入Web请求的IP和端口)

10.下面是新建web侦听器的向导界面,还是一样先取个名子,做个标识。

11.这里和刚才上面设置的时候意思是一样的,还是选择第二项“不需要与客户端建立SSL安全连接”,如图:

12.这一步就比较关键了,它让我们选择web侦听器的IP地址。如果只选择外部,就只能把服务器发布到外部,咱这儿是要把服务器从DMZ发到内网和Internet所以就勾两项。如图:

13.身份验证这里选择“没有身份验证”即可。这个一般用的不多。当然为了安全性更高也可以设置带身份验证的。

14.好了,现在把web侦听器的配置在检查一下,就可以点击完成了。

15.有了web侦听器,我们继续发布服务器,注意应在次确认一下侦听器的属性。看看有无错误,没有就可以单击下一步了,如图:

16.在身份验证委派这里选择“无委派,客户端无法直接进行身份验证”。

17.用户集这里选择所有用户即可,因为咱们是让所有人访问,如果有特殊要求,可根据实际情况去设置。

18.OK,现在策略设置好了,点击应用之后确定,就可以测试结果了。

第三部分:测试内网用户和外网用户访问DMZ区域的web服务器

在测试之前先确保缓存开着没有,虽然并不是必要的,但这样会提高访问速度。何乐而不为呢!下图显示缓存是开着的。

现在内网的员工只能通过内网接口(LAN)来访问Web站点。然后再通过ISA Server转到真正的web服务器172.16.1.20上。所以我们要在内网中添加一个DNS主机记录,FQDN为www.zpp.com IP为192.168.1.1。如图:

在IE中输入主机名www.zpp.com.可以看到我们能够正常的访问web站点。(注意我这里开了一台Linux并启动了httpd来模拟DMZ区域中的web服务器)如图:

Ping一下域名www.zpp.com可以看到ping的其实是IP为192.168.1.1的内网卡(LAN)。以此说明,DMZ区中的web服务器发布到内部网络中成功

现在到外网客户机上来测试一下,(注意:外网客户机的DNS我用的是hosts文件的方式,当然真实环境下,肯定是要在公网DNS服务器上注册的)。下图是用外网客户机ping出的结果,如图,可以看到ping www.zppp.com其实实在ping外网口的地址。

现在通过这个域名访问,可以看到可以成功访问。说明DMZ区域中的web发布到外网成功。

现在大家看到了web服务器的发布,相信发布其它服务器也不成问题了,其实都很简单。下面我再介绍一下邮件服务器的发布。

第四部分:发布邮件服务器

1.如图,这次就选择防火墙策略中的“发布邮件服务器”。

2.访问类型这里选择第一项”客户端访问:RPC、IMAP、POP3、SMTP”,然后单击下下步。

3.选择服务这里我们可以根据需求选择相应的服务。如图:

4.服务器地址这里设置的就是DMZ区域中的邮件服务器真实的IP地址。此处是:172.16.1.10

5.和发布web服务器一样,此处也是指定发布到哪些地方去。

6.现在邮件服务器就算发布好了。

发布邮件服务器够简单的吧!感觉还没做就完了。测试我这就不做了啊,方法就是这样。测试前还是一样。确保内网DNS服务器上有A记录。FQDN:mail.zpp.com IP:192.168.1.1;外网除了要去注册A记录,还要有MX记录用PTR记录(前面说Sendmail、Postfix都有说过)。

其他服务器的发布都和这是一样的,只是选的服务不一样而已。OK!本次就说到这里吧!ISA有个说法,就是今天做的是明天的策略。意思就是说在ISA Server上做的规则有时候并不会即使生效。只要耐心等待就可以了。不过今天我做的还挺顺的,祝大家好运!

本文出自 “zpp” 博客,请务必保留此出处/article/4228555.html

本文出自 51CTO.COM技术博客

相关文章推荐

- Windows域环境下部署ISA Server 2006防火墙(三)

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(三)

- Windows域环境下部署ISA Server 2006防火墙(三1)

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(三2)

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(二)

- Windows域环境下部署ISA Server 2006防火墙(三3)

- Windows域环境下部署ISA Server 2006防火墙(三) 推荐

- Windows域环境下部署ISA Server 2006防火墙(三)