CCNA--LAB-6:配置ACL(访问控制列表-经典实例)

2009-12-24 15:29

736 查看

CCNA--LAB-6:配置ACL(访问控制列表-经典实例)

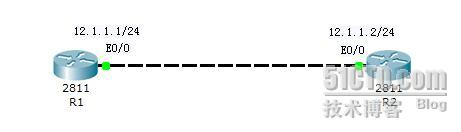

[align=left][/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left]拓扑如上:两台路由器,已经配置好了IP地址,并且都已经启用了TELNET,密码为cisco .[/align] [align=left][/align] [align=left][/align] [align=left]实验一:我们都知道PING是双向的,但我们灵活应用ACL使R1可以拼通R2,但是R2不能拼通R1 ![/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left]步骤1:测试在R1拼R2与在R2拼R1[/align] [align=left][/align] [align=left]r1#ping 12.1.1.2[/align] [align=left]Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 12.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms r1#[/align] [align=left] [/align] [align=left]r2#ping 12.1.1.1[/align] [align=left]Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 12.1.1.1, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/3/4 ms r2#[/align] [align=left] [/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left]步骤2:在R1上写ACL并应用在接口[/align] [align=left][/align] [align=left]r1(config)#access-list 100 permit icmp host 12.1.1.2 host 12.1.1.1 echo-relay [/align] [align=left]--允许12.1.1.2到12.1.1.1 返回的包,意思就是如果12.1.1.2回12.1.1.1的包就允许,而12.1.1.2主动发起的拼包就不允许。[/align] [align=left]r1(config)#interface e0/0 r1(config-if)#ip access-group 100 in --进入接口并启用ACL 100[/align] [align=left] [/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left]步骤3:验证R1拼R2与R2拼R1[/align] [align=left][/align] [align=left]r1#ping 12.1.1.2[/align] [align=left]Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 12.1.1.2, timeout is 2 seconds: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms r1#[/align] [align=left] [/align] [align=left]r2#ping 12.1.1.1[/align] [align=left]Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 12.1.1.1, timeout is 2 seconds: U.U.U Success rate is 0 percent (0/5) r2#[/align] [align=left] [/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left]实验二:使R1能TELNET进R2,而R2不能TELNET进R1[/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left][/align] [align=left]步骤1:在R1与R2测试相互TELNET对方[/align] [align=left] [/align] [align=left]r1#telnet 12.1.1.2 Trying 12.1.1.2 ... Open[/align] [align=left] User Access Verification[/align] [align=left]Password: r2>[/align] [align=left] [/align] [align=left] [/align] [align=left]r2#telnet 12.1.1.1 Trying 12.1.1.1 ... Open[/align] [align=left] User Access Verification[/align] [align=left]Password: r1>[/align] [align=left] [/align] [align=left] [/align] [align=left][/align] [align=left][/align] 步骤2:在R1上写ACL并应用到接口 r1(config)#access-list 100 permit tcp host 12.1.1.2 eq 23 host 12.1.1.1 gt 1024 --- 只允许12.1.1.2的23端口访问12.1.1.1大于1024的端口,这样灵活应用TCP的端口号,实现了R1能TELNET进R2,而R2却不能TELNET进R1。 r1(config)#interface e0/0 r1(config-if)#ip access-group 100 in r1(config-if)#end r1# 步骤3:验证R1与R2互相TELNET对方 r1#telnet 12.1.1.2 Trying 12.1.1.2 ... Open User Access Verification Password: r2> r2#telnet 12.1.1.1 Trying 12.1.1.1 ... % Destination unreachable; gateway or host down r2# 总结:

|

相关文章推荐

- CCNA--LAB-6:配置ACL(访问控制列表-经典实例)

- CCNA--LAB-6:配置ACL(访问控制列表-经典实例)

- CCNA--LAB-6:配置ACL(访问控制列表-经典实例)

- CCNA入门---访问控制列表-ACL配置实例

- ACL控制访问列表――标准访问控制列表配置实例

- H3C交换机典型访问控制列表(ACL)配置实例

- 您未被授权查看该页 您不具备查看该目录或页面的权限,因为访问控制列表 (ACL) 对 Web 服务器上的该资源进行了配置

- Cisco路由器配置ACL详解之扩展访问控制列表

- Cisco PT模拟实验(17) 路由器IP访问控制列表ACL配置

- Squid代理--经典缓存代理服务器(实现正向代理配置、ACL各种访问控制、日志分析)

- 配置 Linux 的访问控制列表(ACL)

- 配置 Linux 的访问控制列表(ACL)

- IIS错误信息:HTTP 错误 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置,您无权查看此目录或页面

- 资源的访问控制列表(ACL)配置或加密设置,无权访问的问题。

- IIS中遇到无法预览的问题(HTTP 错误 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置,您无权查看此目录或页面。)

- 配置 Linux 的访问控制列表(ACL)

- IIS中遇到无法预览的问题(HTTP 错误 401.3 - Unauthorized 由于 Web 服务器上此资源的访问控制列表(ACL)配置或加密设置,您无权查看此目录或页面。)

- Cisco路由器配置ACL详解之基于名称的访问控制列表

- 由于 web 服务器上此资源的访问控制列表(acl)配置或加密设置,您无权查看此目录或页面。

- 基于时间的访问控制列表配置实例