介绍一款进程管理工具

2009-10-27 16:23

351 查看

常在河边走,哪能不湿鞋。经常在网络上游走的人们,与病毒、木马等恶意程序的“邂逅”,也是一件无奈的“荣耀”之事。对于这些不期而遇的木马、病毒们,我们如何才能识破它们的阴谋诡计,将它们一网打尽呢?

利用杀毒工具虽然有时可以实现这一要求,但面对着这些经常“推陈出新”的恶意程序,主动防御式的杀毒工具们并不能把它们逐一“歼灭”。为此,我们不妨选择一款“防守反击”大师“Wsyscheck”,让它引领我们将病毒、木马清扫出门。相关精彩文章谨防"小木马"和"游戏追击手"两变种小心邮件传播病毒和游戏盗号木马

一.辨清进程去“杀马”

众所周知,许多病毒、木马都是以进程的形式“镶嵌”在系统中,并且它们还会隐藏和伪装自己。采用服务驱劝的方式,利用一种叫做Rootkit的技术,对自身的服务进行隐藏,使它们的破坏能力得以发挥。

不过,这一切在遇到“Wsyscheck”后,它们的“隐身衣”便会不幸升级为“皇帝的新装”:无论是普通的木马、病毒,还是采用Rootkit技术的高级恶意程序,都会在“Wsyscheck”面前原形毕露。

1.验证正常进程

该工具为绿色工具,无需安装即可使用。运行“Wsyscheck.exe”后开启程序主界面。

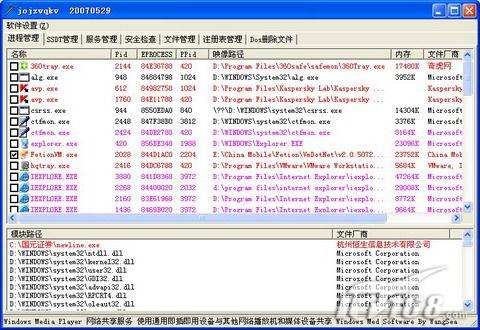

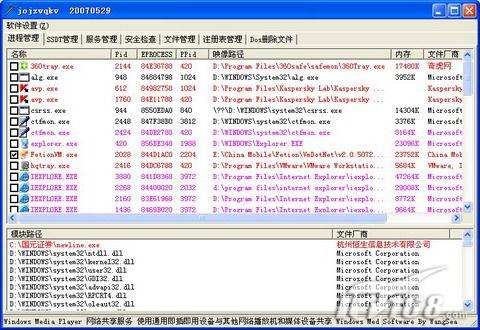

在该主界面中,单击“进程管理”选项卡,便会显示出当前系统中所有处于运行状态的进程(图1)。

在进程列表中,我们看到进程名称上有三种不同的颜色显示,那么这又代表什么呢?

黑色显示的进程为正常的系统进程,它表现当前进程绝对安全,对于这部分进程, 我们无需关注;红色显示的进程表示为第三方程序进程,在这其中,既有健康无害的进程,也有可能存在木马、病毒等有害进程。

通常,我们可以简单地通过进程名称来辨明木马、病毒。一些木马、病毒会起着与系统进程完全一样或类似的名称,比如SVCHOST.exe为正常的系统进程,而当某个进程为SVCH0ST.exe,即将数字“0”来替代英文字母“O”时,便要格外留意了。

除了上述方法外,还可通过进程列表中的映像路径列表、文件厂商名称来判断。如某些病毒、木马会主动将进程路径选择为系统所在目录,让用户误将它认为是正常的系统进程。

小提示:单击进程列表的某个进程名称,可以底部的模块框内显示出与之相关的模块路径。

2.明辨DLL文件

在进程列表中,我们还发现一种以紫色显示的进程,它又是什么呢?其实它也是系统进程。只是与黑色显示的进程相比,这种进程的身上还安插着一些“第三者”,也就是第三方程序所加载的DLL文件和驱动。

正因为这些系统进程可以让第三方程序的DLL、驱动驻留,才使得它们成为木马、病毒们的侵犯目标。既然进程中的DLL文件有可能是木马程序,那么我们还是选择来为其验明正身吧!

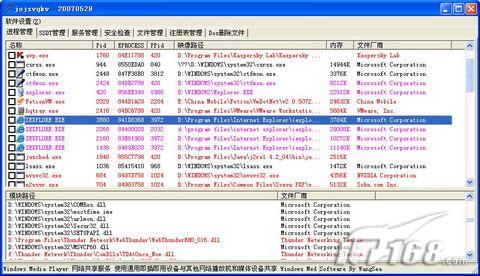

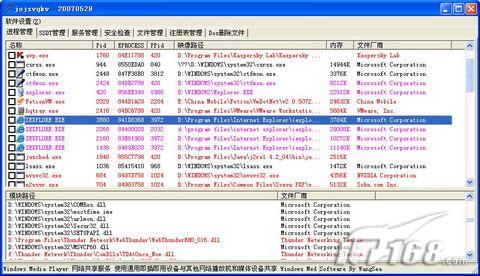

步骤1 单击进程列表中某个以紫色显示的系统进程,如IEXPLORE.EXE,在下方的模块窗口中会显示出所有与之相关的DLL文件(图2)。

这些DLL文件共有两种颜色显示,分别是黑色和红色。其中黑色是正常的系统DLL文件,而红色则是加载第三方模块的DLL文件,也就是红色的DLL文件就很可能就是某个木马的DLL文件。

步骤2 如果希望仅显示红色的DLL文件,那么只要依次选择主菜单“文件→模块简洁显示”命令即可。当再次选择系统进程时,在模块框内就会显示出所有红色的DLL文件(图3)。

在辨识这些DLL文件是否为木马文件时,因为在模块框有“模块路径”和“文件厂商”这两个字段名称,所以作为普通用户同样可以通过这两个字段名称去判断。

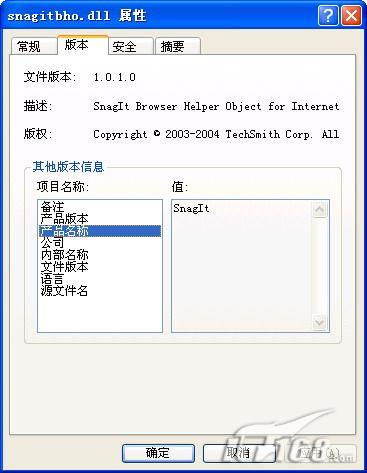

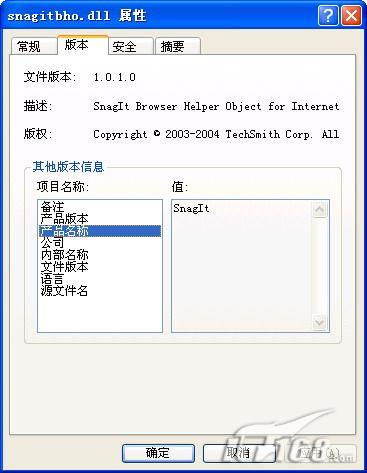

步骤3 此外还能够通过查看文件属性这一途径来实现。比如在IEXPLORE.EXE内驻留一个名为snagitbho.dll的动态链接库文件。此时可以其上单击鼠标右键,选择右键菜单上的“文件属性”命令,在弹出的对话框中单击“版本”选项卡,即可查看到snagitbho.dll的“真实身份”,为判定是否为木马留下宝贵的线索(图4)。

小提示:在判明木马程序后,在其上单击鼠标右键,选择右键菜单上的“卸载模块并删除文件”命令,就能将木马清除;对于一些启动后仍能重新生成的木马,可选择快捷菜单上的“添加至DOS删除列表”命令,这样在系统重启后会自动删除木马程序。

二.用服务控制木马

木马、病毒们除了可以利用进程这个通道外,有些木马为了免遭杀毒软件的查杀,经常将自己摇身一变,伪装成系统服务让其随系统启动自动运行,从而不知不觉地长久控制着用户机器。因此对付此类性质的木马,不妨利用“Wsyscheck”的“服务管理”功能。

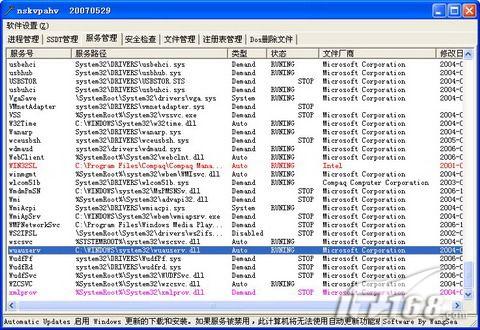

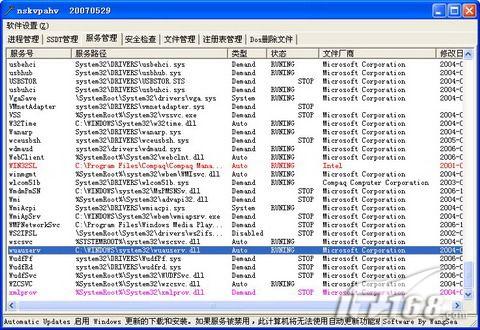

步骤1 单击主界面上的“服务管理”选项卡,即可在开启的页面中看到有黑色、红色、紫色三种颜色标识的服务名称(图5)。

其中显示黑色的服务为正常的系统服务,我们无需过问。不过若对某些服务有所怀疑,可在选择该服务后单击鼠标右键,选择快捷菜单上的“检验微软文件的签名”来验证;显示紫色、红色的服务都表示是带有来自第三方的服务,此时仍然可以通过右键菜单上的“文件属性”来判断是否为木马服务。

步骤2 若确信为木马服务,那么可将其选中后,选择右键菜单上的“停止服务”或“禁用”命令,将其中止或禁用。

步骤3 然后选择“删除选中的服务”命令,这样就能够删除该服务在注册表中的键值,令其无法启动;当然,如果选择“删除选中的服务与文件”命令,还能够彻底删除木马服务及对应的文件,令其再无作恶的可能。

小提示:针对重启后仍能“复活”的服务程序,选择“添加到DOS删除列表”即可将其根治。

三.通过端口觅得木马

目前,许多木马都会通过监听电脑上一些特别端口的方法,将有用的信息告诉给控制方,以便控制方从中获悉自己所需的内容。根据这个特点,我们只需查探自己的电脑是否有异常的端口活动,就能够确定是否有木马存在。

由于木马大都会选择一些特殊端口进行监听活动,比如3210,3333,6267等,假如我们发现这些特殊端口已经被使用,那么很可能你的电脑已经被木马所侵占了。

在“Wsyscheck”中查看活动端口的方法很简单。只要单击“安全检查”选项卡,在下方展开的选项页面中选择“端口状态”,就能够查看到当前系统的正在通讯的本地端口和远程端口号(图6)。

如果在这些端口号中恰好存在着所熟知的木马特殊端口,那么十之八九你的系统已经被木马“套牢”。因此在查看了对应的程序名称和进程“PID”号后,再转至“Wsyscheck”的“进程管理”页面,找到与“PID”相对应的进程,再按上述方法对木马进行的“解套”操作即可。

小提示:PID即进程ID号,也就是系统进程的唯一编号,通过这个编号可以查找到与之对应的进程名称。

除了上述查找木马、病毒的方法外,利用“Wsyscheck”还可以查看注册表键值的改动情况、对注册表及文件进行管理、检测IE安全、检查和修复被第三方DLL破坏的Winsock等操作。因篇幅所限,故在此不再多做叙述,对此感兴趣的朋友不妨一试。

利用杀毒工具虽然有时可以实现这一要求,但面对着这些经常“推陈出新”的恶意程序,主动防御式的杀毒工具们并不能把它们逐一“歼灭”。为此,我们不妨选择一款“防守反击”大师“Wsyscheck”,让它引领我们将病毒、木马清扫出门。相关精彩文章谨防"小木马"和"游戏追击手"两变种小心邮件传播病毒和游戏盗号木马

一.辨清进程去“杀马”

众所周知,许多病毒、木马都是以进程的形式“镶嵌”在系统中,并且它们还会隐藏和伪装自己。采用服务驱劝的方式,利用一种叫做Rootkit的技术,对自身的服务进行隐藏,使它们的破坏能力得以发挥。

不过,这一切在遇到“Wsyscheck”后,它们的“隐身衣”便会不幸升级为“皇帝的新装”:无论是普通的木马、病毒,还是采用Rootkit技术的高级恶意程序,都会在“Wsyscheck”面前原形毕露。

1.验证正常进程

该工具为绿色工具,无需安装即可使用。运行“Wsyscheck.exe”后开启程序主界面。

在该主界面中,单击“进程管理”选项卡,便会显示出当前系统中所有处于运行状态的进程(图1)。

在进程列表中,我们看到进程名称上有三种不同的颜色显示,那么这又代表什么呢?

黑色显示的进程为正常的系统进程,它表现当前进程绝对安全,对于这部分进程, 我们无需关注;红色显示的进程表示为第三方程序进程,在这其中,既有健康无害的进程,也有可能存在木马、病毒等有害进程。

通常,我们可以简单地通过进程名称来辨明木马、病毒。一些木马、病毒会起着与系统进程完全一样或类似的名称,比如SVCHOST.exe为正常的系统进程,而当某个进程为SVCH0ST.exe,即将数字“0”来替代英文字母“O”时,便要格外留意了。

除了上述方法外,还可通过进程列表中的映像路径列表、文件厂商名称来判断。如某些病毒、木马会主动将进程路径选择为系统所在目录,让用户误将它认为是正常的系统进程。

小提示:单击进程列表的某个进程名称,可以底部的模块框内显示出与之相关的模块路径。

2.明辨DLL文件

在进程列表中,我们还发现一种以紫色显示的进程,它又是什么呢?其实它也是系统进程。只是与黑色显示的进程相比,这种进程的身上还安插着一些“第三者”,也就是第三方程序所加载的DLL文件和驱动。

正因为这些系统进程可以让第三方程序的DLL、驱动驻留,才使得它们成为木马、病毒们的侵犯目标。既然进程中的DLL文件有可能是木马程序,那么我们还是选择来为其验明正身吧!

步骤1 单击进程列表中某个以紫色显示的系统进程,如IEXPLORE.EXE,在下方的模块窗口中会显示出所有与之相关的DLL文件(图2)。

这些DLL文件共有两种颜色显示,分别是黑色和红色。其中黑色是正常的系统DLL文件,而红色则是加载第三方模块的DLL文件,也就是红色的DLL文件就很可能就是某个木马的DLL文件。

步骤2 如果希望仅显示红色的DLL文件,那么只要依次选择主菜单“文件→模块简洁显示”命令即可。当再次选择系统进程时,在模块框内就会显示出所有红色的DLL文件(图3)。

在辨识这些DLL文件是否为木马文件时,因为在模块框有“模块路径”和“文件厂商”这两个字段名称,所以作为普通用户同样可以通过这两个字段名称去判断。

步骤3 此外还能够通过查看文件属性这一途径来实现。比如在IEXPLORE.EXE内驻留一个名为snagitbho.dll的动态链接库文件。此时可以其上单击鼠标右键,选择右键菜单上的“文件属性”命令,在弹出的对话框中单击“版本”选项卡,即可查看到snagitbho.dll的“真实身份”,为判定是否为木马留下宝贵的线索(图4)。

小提示:在判明木马程序后,在其上单击鼠标右键,选择右键菜单上的“卸载模块并删除文件”命令,就能将木马清除;对于一些启动后仍能重新生成的木马,可选择快捷菜单上的“添加至DOS删除列表”命令,这样在系统重启后会自动删除木马程序。

二.用服务控制木马

木马、病毒们除了可以利用进程这个通道外,有些木马为了免遭杀毒软件的查杀,经常将自己摇身一变,伪装成系统服务让其随系统启动自动运行,从而不知不觉地长久控制着用户机器。因此对付此类性质的木马,不妨利用“Wsyscheck”的“服务管理”功能。

步骤1 单击主界面上的“服务管理”选项卡,即可在开启的页面中看到有黑色、红色、紫色三种颜色标识的服务名称(图5)。

其中显示黑色的服务为正常的系统服务,我们无需过问。不过若对某些服务有所怀疑,可在选择该服务后单击鼠标右键,选择快捷菜单上的“检验微软文件的签名”来验证;显示紫色、红色的服务都表示是带有来自第三方的服务,此时仍然可以通过右键菜单上的“文件属性”来判断是否为木马服务。

步骤2 若确信为木马服务,那么可将其选中后,选择右键菜单上的“停止服务”或“禁用”命令,将其中止或禁用。

步骤3 然后选择“删除选中的服务”命令,这样就能够删除该服务在注册表中的键值,令其无法启动;当然,如果选择“删除选中的服务与文件”命令,还能够彻底删除木马服务及对应的文件,令其再无作恶的可能。

小提示:针对重启后仍能“复活”的服务程序,选择“添加到DOS删除列表”即可将其根治。

三.通过端口觅得木马

目前,许多木马都会通过监听电脑上一些特别端口的方法,将有用的信息告诉给控制方,以便控制方从中获悉自己所需的内容。根据这个特点,我们只需查探自己的电脑是否有异常的端口活动,就能够确定是否有木马存在。

由于木马大都会选择一些特殊端口进行监听活动,比如3210,3333,6267等,假如我们发现这些特殊端口已经被使用,那么很可能你的电脑已经被木马所侵占了。

在“Wsyscheck”中查看活动端口的方法很简单。只要单击“安全检查”选项卡,在下方展开的选项页面中选择“端口状态”,就能够查看到当前系统的正在通讯的本地端口和远程端口号(图6)。

如果在这些端口号中恰好存在着所熟知的木马特殊端口,那么十之八九你的系统已经被木马“套牢”。因此在查看了对应的程序名称和进程“PID”号后,再转至“Wsyscheck”的“进程管理”页面,找到与“PID”相对应的进程,再按上述方法对木马进行的“解套”操作即可。

小提示:PID即进程ID号,也就是系统进程的唯一编号,通过这个编号可以查找到与之对应的进程名称。

除了上述查找木马、病毒的方法外,利用“Wsyscheck”还可以查看注册表键值的改动情况、对注册表及文件进行管理、检测IE安全、检查和修复被第三方DLL破坏的Winsock等操作。因篇幅所限,故在此不再多做叙述,对此感兴趣的朋友不妨一试。

相关文章推荐

- 你们公司是如何做需求管理的?这里给大家介绍一款功能全面的需求管理工具

- 介绍一款替代SSMS的sqlserver管理工具 toad for sqlserver5.7

- 介绍一款Bug管理工具--TCE,测试工程师利器,Bug终结者

- 你们公司是如何做需求管理的?这里给大家介绍一款功能全面的需求管理工具

- MongoDB学习——介绍一款MongoDB连接管理工具

- 一款比top强悍好用的进程管理监控工具

- 介绍一款替代SSMS的sqlserver管理工具 toad for sqlserver5.7

- 进程管理工具Supervisor 使用介绍

- 漫漫运维路——进程基本概念及管理相关工具介绍

- 介绍一款替代SSMS的sqlserver管理工具 toad for sqlserver5.7

- Linux进程管理优化及性能评估工具介绍 推荐

- pstree,ps,top,htop,vmastp,pmap,glances,dstat进程管理工具介绍

- linux进程管理工具supervisor

- Linux进程管理工具——supervisor

- 三种最新自由软件管理开发工具介绍

- supervisor - Python进程管理工具

- 介绍一款网络抓包工具-Wireshark

- Linux进程管理工具

- 推荐一款vs.net中的版本号管理工具,

- supervisor - Python进程管理工具