用“%5c”暴库与 Neeao 的blog被搞到修补!

2004-11-20 10:22

393 查看

终于搞到了这个灰色调的版本的blog,和Hoky.Pro的一样!^_^!兴奋ing

可是第二天晚上,在群里一发,马上就被人搞啦!我已经在被搞后修补了漏洞!因为第二天要上班,

也没来得及把过程写出来!唉!晕死!事情是这样的:

前天刚把blog的版本换了,在xiaolu群里一发,

马上生亦何哀兄就说出了偶的数据库的位置!

晕!想来想去,这个版本的blog是没有注入可用的,服务器安全也是偶亲自和朋友搞的,

不可能有漏洞的!虽说偶技术不行,但也在黑基混了那么长时间啦,服务器的一般的安全还是能搞定的!

郁闷ing!想了半天也没搞明白是哪里出了问题!

xiaolu群里都是牛人,唉,没办法!在偶的再三的要求下,生亦何哀兄给偶说了,是暴库!

更郁闷啦!暴库?????怎么暴的呢!

原来是这样的!我在我自己的机子上试了一下,

这个是偶的主页的url:http://neeao/lbs/default.asp

将url里面default.asp前的"/"号改为"%5c",浏览器马上报错,代码如下:

Microsoft VBScript ??Ʒ?펳 ?펳 '800a03f6'

ȱə 'End'

/iisHelp/common/500-100.asp??А242

Microsoft JET Database Engine ?펳 '80004005'

'D:/My Web/neeaodata/Neeao_blog.asp'[??ʇһ????Ă????? ȷ??·??û?Ɔ?дʇ????Ҕ??ʇ?ӵ?΄????

/common.asp??А47

上面的'D:/My Web/neeaodata/Neeao_blog.asp就暴出了偶的数据库的路径!晕死!

怎么回事呢!为什么会这样呢!或许这篇文章有用:http://www.neeao.info/lbs/blogview.asp?logID=18

我就不写出来了!可以自己去看!

暴库的原理就是通过在url中加入特殊代码让数据库链接文件报错,直接暴出数据库路径!比注入更直接!更疯狂!

这个以前小幽给偶说过,不过还没发现哪个网站有这个漏洞呢!没想到今天自己的站就是活标本,怪自己大意啦!

既然知道漏洞产生的原因,那么我们怎么修补呢!

方法(1):最直接,最有效的方法,就是修改conn.asp代码,在适当的位置加上这句代码:On Error Resume Next

书面的意思就是在发生错误的时候继续!

方法(2):防止数据库下载,这个可以用多中方法,一个就是到服务器设置一下,这个比较麻烦了!

还得要有桌面权限才可以得!一般得我们网站只是ftp上去的!不过也要说一下了!以前看过一个是把数据库文件重定向,

这样别人下载我们的数据库的时候就重定向到了别的页面,这样就可以防止下载了!

呵呵!哪位还有什么好的方法告诉我一下!谢谢!

=========================================

下面是在黑基的bbs上的回贴:

===============================

另外引用一篇关于防数据库下载的:

3:数据库名前加"#"

只需要把数据库文件前名加上#、然后修改数据库连接文件(如conn.asp)中的数据库地址。原理是下载的时候只能识别 #号前名的部分,对于后面的自动去掉,比如你要下载:http://www.pcdigest.com/date/#123.mdb(假设存在的话)。无论是IE还是FLASHGET等下到的都是http://www.pcdigest.com/date/index.htm(index.asp、default.jsp等你在IIS设置的首页文档)

另外在数据库文件名中保留一些空格也起到类似作用,由于HTTP协议对地址解析的特殊性,空格会被编码为"%",如http://www.pcdigest.com/date/123 ;456.mdb,下载的时http://www.pcdigest.com/date/123%456.mdb。而我们的目录就根本没有123%456.mdb这个文件,所以下载也是无效的这样的修改后,即使你暴露了数据库地址,一般情况下别人也是无法下载!

4:加密数据库

用ACCESS将你的数据库以独占方式打开后,在工具-安全-设置数据库密码,加密后要修改数据库连接页, 如:

conn.open "driver={microsoft access driver (*.mdb)};uid=admin;pwd=数据库密码;dbq=数据库路径"

这样修改后,数据库即使被人下载了,别人也无法打开(前提是你的数据库连接页中的密码没有被泄露)

但值得注意的是,由于Access数据库的加密机制比较简单,即使设置了密码,解密也很容易。该数据库系统通过将用户输入的密码与某一固定密钥进行"异或"来形成一个加密串,并将其存储在*.mdb文件从地址"&H42"开始的区域内。所以一个好的程序员可以轻松制作一个几十行的小程序就可以轻松地获得任何Access数据库的密码。因此,只要数据库被下载,其信息安全依然是个未知数。

二:有主机控制权 (当然虚拟空间的设置在这里依然可以用)

5:数据库放在WEB目录外

如你的WEB目录是e:/webroot,可以把数据库放到e:/data这个文件夹里,在e:/webroot里的数据库连接页中修改数据库连接地址为:"../data/数据库名" 的形式,这样数据库可以正常调用,但是无法下载的,因为它不在WEB目录里!这个方法一般也不适合购买虚拟空间的用户。

6:使用ODBC数据源。

在ASP等程序设计中,如果有条件,应尽量使用ODBC数据源,不要把数据库名写在程序中,否则,数据库名将随ASP源代码的失密而一同失密,例如: DBPath = Server.MapPath("../123/abc/asfadf.mdb ")

conn.open "driver={Microsoft Access Driver (*.mdb)};dbq="& DBPath

可见,即使数据库名字起得再怪异,隐藏的目录再深,ASP源代码失密后,也很容易被下载下来。如果使用ODBC数据源,就不会存在这样的问题了: conn.open "ODBC-DSN名" ,不过这样是比较烦的,目录移动的话又要重新设置数据源了,更方便的方法请看第7,8法!

7:添加数据库名的如MDB的扩展映射

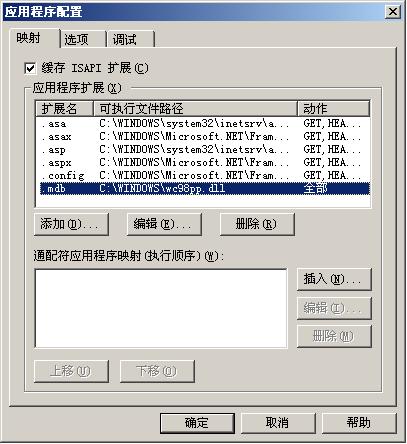

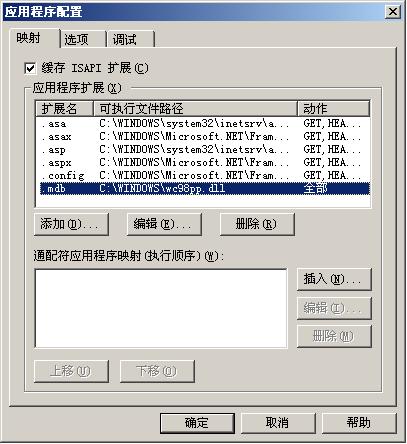

这个方法就是通过修改IIS设置来实现,适合有IIS控制权的朋友,不适合购买虚拟主机用户(除非管理员已经设置了)。这个方法我认为是目前最好的。只要修改一处,整个站点的数据库都可以防止被下载。无须修改代码即使暴露目标地址也可以防止下载,如图1、2设置:

我们在 IIS属性---主目录---配置---映射---应用程序扩展那里添加.mdb文件的应用解析。注意这里的选择的DLL(或EXE等)似乎也不是任意的,选择不当,这个MDB文件还是可以被下载的, 注意最好不要选择选择asp.dll等。你可以自己多测试下

这样修改后下载数据库如:http://192.168.1.5/HaoBbs/data/dvbbs6.mdb。就出现(404或500等错误)

8:使用.net的优越性

动网的木鸟就写过一个防非法下载文件的"WBAL 防盗链工具"。具体可以登陆http://www.9seek.com/WBAL/ ;

不过 那个只实现了防止非本地下载的 ,没有起到真正的防下载数据库的功能。不过这个方法已经跟5法差不多可以通过修改.NET文件,实现本地也不能下载!

这几个方法中,只有第7和8个是统一性改的,一次修改配置后,整个站点的数据库都可以防止下载,其他几个就要分别修改数据库名和连接文件,比较麻烦,不过对于虚拟主机的朋友也只能这样了!

其实第6个方法应该是第5个方法的扩展,可以实现特殊的功能,但对于不支持.net的主机或者怕设置麻烦的话,还是直接用第5个方法了,而且默认情况下第6个方法,依然可以通过复制连接到同主机的论坛或留言本发表,然后就可以点击下载了(因为这样的引用页是来自同主机的)

可是第二天晚上,在群里一发,马上就被人搞啦!我已经在被搞后修补了漏洞!因为第二天要上班,

也没来得及把过程写出来!唉!晕死!事情是这样的:

前天刚把blog的版本换了,在xiaolu群里一发,

马上生亦何哀兄就说出了偶的数据库的位置!

晕!想来想去,这个版本的blog是没有注入可用的,服务器安全也是偶亲自和朋友搞的,

不可能有漏洞的!虽说偶技术不行,但也在黑基混了那么长时间啦,服务器的一般的安全还是能搞定的!

郁闷ing!想了半天也没搞明白是哪里出了问题!

xiaolu群里都是牛人,唉,没办法!在偶的再三的要求下,生亦何哀兄给偶说了,是暴库!

更郁闷啦!暴库?????怎么暴的呢!

原来是这样的!我在我自己的机子上试了一下,

这个是偶的主页的url:http://neeao/lbs/default.asp

将url里面default.asp前的"/"号改为"%5c",浏览器马上报错,代码如下:

Microsoft VBScript ??Ʒ?펳 ?펳 '800a03f6'

ȱə 'End'

/iisHelp/common/500-100.asp??А242

Microsoft JET Database Engine ?펳 '80004005'

'D:/My Web/neeaodata/Neeao_blog.asp'[??ʇһ????Ă????? ȷ??·??û?Ɔ?дʇ????Ҕ??ʇ?ӵ?΄????

/common.asp??А47

上面的'D:/My Web/neeaodata/Neeao_blog.asp就暴出了偶的数据库的路径!晕死!

怎么回事呢!为什么会这样呢!或许这篇文章有用:http://www.neeao.info/lbs/blogview.asp?logID=18

我就不写出来了!可以自己去看!

暴库的原理就是通过在url中加入特殊代码让数据库链接文件报错,直接暴出数据库路径!比注入更直接!更疯狂!

这个以前小幽给偶说过,不过还没发现哪个网站有这个漏洞呢!没想到今天自己的站就是活标本,怪自己大意啦!

既然知道漏洞产生的原因,那么我们怎么修补呢!

方法(1):最直接,最有效的方法,就是修改conn.asp代码,在适当的位置加上这句代码:On Error Resume Next

书面的意思就是在发生错误的时候继续!

方法(2):防止数据库下载,这个可以用多中方法,一个就是到服务器设置一下,这个比较麻烦了!

还得要有桌面权限才可以得!一般得我们网站只是ftp上去的!不过也要说一下了!以前看过一个是把数据库文件重定向,

这样别人下载我们的数据库的时候就重定向到了别的页面,这样就可以防止下载了!

呵呵!哪位还有什么好的方法告诉我一下!谢谢!

=========================================

下面是在黑基的bbs上的回贴:

===============================

另外引用一篇关于防数据库下载的:

3:数据库名前加"#"

只需要把数据库文件前名加上#、然后修改数据库连接文件(如conn.asp)中的数据库地址。原理是下载的时候只能识别 #号前名的部分,对于后面的自动去掉,比如你要下载:http://www.pcdigest.com/date/#123.mdb(假设存在的话)。无论是IE还是FLASHGET等下到的都是http://www.pcdigest.com/date/index.htm(index.asp、default.jsp等你在IIS设置的首页文档)

另外在数据库文件名中保留一些空格也起到类似作用,由于HTTP协议对地址解析的特殊性,空格会被编码为"%",如http://www.pcdigest.com/date/123 ;456.mdb,下载的时http://www.pcdigest.com/date/123%456.mdb。而我们的目录就根本没有123%456.mdb这个文件,所以下载也是无效的这样的修改后,即使你暴露了数据库地址,一般情况下别人也是无法下载!

4:加密数据库

用ACCESS将你的数据库以独占方式打开后,在工具-安全-设置数据库密码,加密后要修改数据库连接页, 如:

conn.open "driver={microsoft access driver (*.mdb)};uid=admin;pwd=数据库密码;dbq=数据库路径"

这样修改后,数据库即使被人下载了,别人也无法打开(前提是你的数据库连接页中的密码没有被泄露)

但值得注意的是,由于Access数据库的加密机制比较简单,即使设置了密码,解密也很容易。该数据库系统通过将用户输入的密码与某一固定密钥进行"异或"来形成一个加密串,并将其存储在*.mdb文件从地址"&H42"开始的区域内。所以一个好的程序员可以轻松制作一个几十行的小程序就可以轻松地获得任何Access数据库的密码。因此,只要数据库被下载,其信息安全依然是个未知数。

二:有主机控制权 (当然虚拟空间的设置在这里依然可以用)

5:数据库放在WEB目录外

如你的WEB目录是e:/webroot,可以把数据库放到e:/data这个文件夹里,在e:/webroot里的数据库连接页中修改数据库连接地址为:"../data/数据库名" 的形式,这样数据库可以正常调用,但是无法下载的,因为它不在WEB目录里!这个方法一般也不适合购买虚拟空间的用户。

6:使用ODBC数据源。

在ASP等程序设计中,如果有条件,应尽量使用ODBC数据源,不要把数据库名写在程序中,否则,数据库名将随ASP源代码的失密而一同失密,例如: DBPath = Server.MapPath("../123/abc/asfadf.mdb ")

conn.open "driver={Microsoft Access Driver (*.mdb)};dbq="& DBPath

可见,即使数据库名字起得再怪异,隐藏的目录再深,ASP源代码失密后,也很容易被下载下来。如果使用ODBC数据源,就不会存在这样的问题了: conn.open "ODBC-DSN名" ,不过这样是比较烦的,目录移动的话又要重新设置数据源了,更方便的方法请看第7,8法!

7:添加数据库名的如MDB的扩展映射

这个方法就是通过修改IIS设置来实现,适合有IIS控制权的朋友,不适合购买虚拟主机用户(除非管理员已经设置了)。这个方法我认为是目前最好的。只要修改一处,整个站点的数据库都可以防止被下载。无须修改代码即使暴露目标地址也可以防止下载,如图1、2设置:

我们在 IIS属性---主目录---配置---映射---应用程序扩展那里添加.mdb文件的应用解析。注意这里的选择的DLL(或EXE等)似乎也不是任意的,选择不当,这个MDB文件还是可以被下载的, 注意最好不要选择选择asp.dll等。你可以自己多测试下

这样修改后下载数据库如:http://192.168.1.5/HaoBbs/data/dvbbs6.mdb。就出现(404或500等错误)

8:使用.net的优越性

动网的木鸟就写过一个防非法下载文件的"WBAL 防盗链工具"。具体可以登陆http://www.9seek.com/WBAL/ ;

不过 那个只实现了防止非本地下载的 ,没有起到真正的防下载数据库的功能。不过这个方法已经跟5法差不多可以通过修改.NET文件,实现本地也不能下载!

这几个方法中,只有第7和8个是统一性改的,一次修改配置后,整个站点的数据库都可以防止下载,其他几个就要分别修改数据库名和连接文件,比较麻烦,不过对于虚拟主机的朋友也只能这样了!

其实第6个方法应该是第5个方法的扩展,可以实现特殊的功能,但对于不支持.net的主机或者怕设置麻烦的话,还是直接用第5个方法了,而且默认情况下第6个方法,依然可以通过复制连接到同主机的论坛或留言本发表,然后就可以点击下载了(因为这样的引用页是来自同主机的)

相关文章推荐

- 当网站不允许上传asp cer cdx htr文件时的一个解决方法! Author: Neeao From:http://www.neeao.info

- 突然很想睡

- 异度空间

- 写在高三的日子里

- 个人英文简历词汇大全

- 写给旧日同桌的

- UML的五类图(UML笔记)

- UML的五类图(UML笔记)

- UML的五类图(UML笔记)

- 天空有鸟飞过

- 英国最常用的118句口语

- 等过

- Apache Cocoon and XSP

- 好文章,值得读!小寓言,折射大道理

- Google的招聘问题

- 雅思考试介绍

- 月亮的爱情故事!

- xmlHTTP

- 使用Java技术在Cocoon中实现商业逻辑

- CFEclipse nightly build 1.1.18.3