Oracle审计功能

Oracle审计功能

1、什么是审计

审计(Audit)用于监视用户所执行的数据库操作,审计记录可存在数据字典表(称为审计记录:存储在system表空间中的SYS.AUD$表中,可通过视图dba_audit_trail查看)或操作系统审计记录中(默认位置为$ORACLE_BASE/admin/$ORACLE_SID/adump/).。默认情况下审计是没有开启的。

当数据库的审计是使能的,在语句执行阶段产生审计记录。

审计记录包含:

(1)有审计的操作、

(2)用户执行的操作、

(3)操作的日期和时间等信息。

不管你是否打开数据库的审计功能,以下这些操作系统会强制记录:用管理员权限连接Instance;启动数据库;关闭数据库。

ORACLE审计功能

审计是对选定的用户动作的监控和记录,通常用于:

审查可疑的活动。例如:数据被非授权用户所删除,此时安全管理员可决定对该数据库的所有连接进行审计,以及对数据库的所有表的成功地或不成功地删除进行审计。

监视和收集关于指定数据库活动的数据。例如:DBA可收集哪些被修改、执行了多少次逻辑的I/O等统计数据。

ORACLE所允许的审计选择限于下列方面:

审计语句的成功执行、不成功执行,或者其两者。

对每一用户会话审计语句执行一次或者对语句每次执行审计一次。

对全部用户或指定用户的活动的审计。

[@more@]

审计相关的表安装、转移

SQLPLUS> connect / AS SYSDBA

SQLPLUS> select * from sys.aud$; --没有记录返回

SQLPLUS> select * from dba_audit_trail; - 没有记录返回

如果做上述查询的时候发现表不存在,说明审计相关的表还没有安装,需要安装。

SQLPLUS> connect / as sysdba

SQLPLUS> @$ORACLE_HOME/rdbms/admin/cataudit.sql

审计表安装在SYSTEM表空间。所以要确保SYSTEM表空间又足够的空间存放审计信息。

安装后要重启数据库

将审计相关的表移动到其他表空间

由于AUD$表等审计相关的表存放在SYSTEM表空间,因此为了不影响系统的性能,保护SYSTEM表空间,最好把AUD$移动到其他的表空间上。可以使用下面的语句来进行移动:

sql>connect / as sysdba;

sql>alter table aud$ move tablespace ;

sql>alter index I_aud1 rebuild online tablespace ;

SQL> alter table audit$ move tablespace ;

SQL> alter index i_audit rebuild online tablespace ;

SQL> alter table audit_actions move tablespace ;

SQL> alter index i_audit_actions rebuild online tablespace ;

2、和审计相关的两个主要参数

Audit_sys_operations:

默认为false,当设置为true时,所有sys用户(包括以sysdba, sysoper身份登录的用户)的操作都会被记录,audit trail不会写在aud$表中,这个很好理解,如果数据库还未启动aud$不可用,那么像conn /as sysdba这样的连接信息,只能记录在其它地方。如果是Windows平台,audti trail会记录在windows的事件管理中,如果是linux/unix平台则会记录在audit_file_dest参数指定的文件中。

Audit_trail:

None:是默认值,不做审计;

DB:将audit trail 记录在数据库的审计相关表中,如aud$,审计的结果只有连接信息;

DB,Extended:这样审计结果里面除了连接信息还包含了当时执行的具体语句;

OS:将audit trail 记录在操作系统文件中,文件名由audit_file_dest参数指定;

XML:10g里新增的。

注:这两个参数是static参数,需要重新启动数据库才能生效。

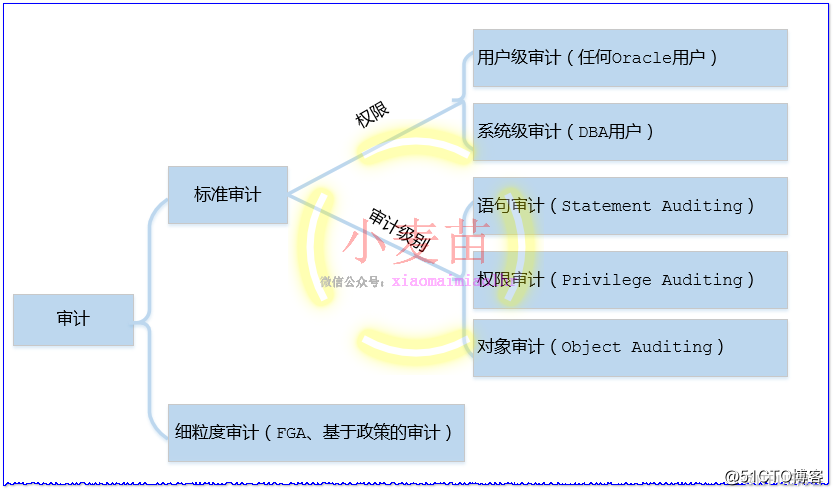

3、审计级别

当开启审计功能后,可在三个级别对数据库进行审计:Statement(语句)、Privilege(权限)、object(对象)。

3.1 Statement:

语句审计,对某种类型的SQL语句审计,不指定结构或对象。比如audit table 会审计数据库中所有的create table,drop table,truncate table语句,alter session by cmy会审计cmy用户所有的数据库连接。

3.2 Privilege:

权限审计,当用户使用了该权限则被审计,如执行grant select any table to a,当执行了audit select any table语句后,当用户a 访问了用户b的表时(如select * from b.t)会用到select any table权限,故会被审计。注意用户是自己表的所有者,所以用户访问自己的表不会被审计。 特权审计。

3.3 Object:

对象审计,对一特殊模式对象上的指定语句的审计. 如审计on关键字指定对象的相关操作,如aduit alter,delete,drop,insert on cmy.t by scott; 这里会对cmy用户的t表进行审计,但同时使用了by子句,所以只会对scott用户发起的操作进行审计。

注意:Oracle没有提供对schema中所有对象的审计功能,只能一个一个对象审计,对于后面创建的对象,Oracle则提供on default子句来实现自动审计,比如执行audit drop on default by access;后,对于随后创建的对象的drop操作都会审计。但这个default会对之后创建的所有数据库对象有效,似乎没办法指定只对某个用户创建的对象有效,想比 trigger可以对schema的DDL进行“审计”,这个功能稍显不足。

4、审计的一些其他选项

4.1 by access / by session:

by access 每一个被审计的操作都会生成一条audit trail。

by session 一个会话里面同类型的操作只会生成一条audit trail,默认为by session。

4.2 whenever [not] successful:

whenever successful 操作成功(dba_audit_trail中returncode字段为0) 才审计,

whenever not successful 反之。省略该子句的话,不管操作成功与否都会审计。

5、和审计相关的视图

5.1 dba_audit_trail:保存所有的audit trail,实际上它只是一个基于aud$的视图。其它的视图dba_audit_session,dba_audit_object, dba_audit_statement都只是dba_audit_trail的一个子集。

5.2 dba_stmt_audit_opts:可以用来查看statement审计级别的audit options,即数据库设置过哪些statement级别的审计。dba_obj_audit_opts,dba_priv_audit_opts视图功能与之类似

5.3 all_def_audit_opts:用来查看数据库用on default子句设置了哪些默认对象审计。

6、取消审计

将对应审计语句的audit改为noaudit即可,

如audit session whenever successful

对应的取消审计语句为noaudit session whenever successful;

7、10g中的审计告知一切

Oracle 数据库 10g 审计以一种非常详细的级别捕获用户行为,它可以消除手动的、基于触发器的审计。

假定用户 Joe 具有更新那张表的权限,并按如下所示的方式更新了表中的一行数据:

update SCOTT.EMP set salary = 12000 where empno = 123456;

您如何在数据库中跟踪这种行为呢?在 Oracle 9i 数据库及其较低版本中,审计只能捕获“谁”执行此操作,而不能捕获执行了“什么”内容。例如,它让您知道 Joe 更新了 SCOTT 所有的表EMP,但它不会显示他更新了该表中员工号为 123456 的薪水列。它不会显示更改前的薪水列的值 — 要捕获如此详细的更改,您将不得不编写您自己的触发器来捕获更改前的值,或使用 LogMiner 将它们从存档日志中检索出来。

细粒度审计(FGA):精细审计 ,是在 Oracle 9i 中引入的,能够记录 SCN 号和行级的更改以重建旧的数据,但是它们只能用于 select 语句,而不能用于 DML ,如 update 、insert 和delete 语句。因此,对于 Oracle 数据库 10g 之前的版本,使用触发器虽然对于以行级跟踪用户初始的更改是没有吸引力的选择,但它也是唯一可靠的方法。

8.审计的相关基本操作

8.1 审计功能的参数控制

audit_trail 参数的值可以设置为以下几种

1. NONE:不开启

2. DB:开启审计功能

3. OS:审计记录写入一个操作系统文件。

4. TRUE:与参数DB一样

5. FALSE:不开启审计功能。

这个参数是写道spfile里面的,需要重启数据库

8.2 查看是否审计功能是否启动

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string /u01/app/oracle/admin/ORCL/adump

audit_sys_operations boolean FALSE

audit_syslog_level string

audit_trail string NONE

8.3 开启审计

SQL> conn /as sysdba

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string /u01/app/oracle/admin/ORCL/adump

audit_sys_operations boolean FALSE

audit_syslog_level string

audit_trail string NONE

SQL> alter system set audit_sys_operations=TRUE scope=spfile; --审计管理用户(以sysdba/sysoper角色登陆)

SQL> alter system set audit_trail=db,extended scope=spfile;

开启审计要重启实例

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string /u01/app/oracle/admin/ORCL/adump

audit_sys_operations boolean TRUE

audit_syslog_level string

audit_trail string DB, EXTENDED

8.4 关闭审计

SQL> conn /as sysdba

SQL> show parameter audit

SQL> alter system set audit_trail=none;

关闭审计也需要重启实例

9. 审计实例

9.1 激活审计

SQL> conn sys/admin as sysdba

已连接。

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string D:ORACLEADMINDBAADUMP

audit_sys_operations boolean FALSE

audit_trail string NONE

SQL> alter system set audit_sys_operations=TRUE scope=spfile; --审计管理用户(以sysdba/sysoper角色登陆)

SQL> alter system set audit_trail=db,extended scope=spfile;

SQL>startup force;

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string D:ORACLEADMINDBAADUMP

audit_sys_operations boolean TRUE

audit_trail string DB, EXTENDED

9.2 开始审计

注意:无法对 SYS 用户操作执行 audit 或 noaudit 命令

SQL> conn system/admin

SQL> audit all on test;

SQL> commit;

SQL> delete from test;

SQL> commit;

SQL> select OS_USERNAME,USERNAME,USERHOST,TERMINAL,TIMESTAMP,OWNER,

obj_name,ACTION_NAME,sessionid,os_process,sql_text from dba_audit_trail;

OS_USER USERNAME USERHOST TERMINAL TIMESTAMP OWNER

------- -------- --------------- --------------- -------------- ----------------

user SYSTEM WORKGROUPHFCC- HFCC-KF-3068 22-10月-09 SYSTEM

SQL> audit select table by test by access;

如果在命令后面添加by user则只对user的操作进行审计,如果省去by用户,则对系统中所有的用户进行审计(不包含sys用户).

例:

AUDIT DELETE ANY TABLE; --审计删除表的操作

AUDIT DELETE ANY TABLE WHENEVER NOT SUCCESSFUL; --只审计删除失败的情况

AUDIT DELETE ANY TABLE WHENEVER SUCCESSFUL; --只审计删除成功的情况

AUDIT DELETE,UPDATE,INSERT ON user.table by SYSTEM; --审计SYSTEM用户对表user.table的delete,update,insert操作

9.3 撤销审计

SQL> noaudit all on t_test;

10.FGA策略(细粒度审计)

DBMS_FGA是SYS用户的一个包

10.1 增加 FGA 策略

-- 审计表

GRANT RESOURCE,CONNECT TO BANK IDENTIFIED BY BANK;

CREATE TABLE BANK.ACCOUNTS

(

ACCT_NO NUMBER PRIMARY KEY,

CUST_ID NUMBER NOT NULL ,

BALANCE NUMBER(15,2) NULL

);

insert into bank.accounts values(1,1,10000);

insert into bank.accounts values(2,2,20000);

commit;

Begin

dbms_fga.drop_policy (

object_schema=>'BANK',

object_name=>'ACCOUNTS',

policy_name=>'ACCOUNTS_ACCESS');

dbms_fga.add_policy (

object_schema=>'BANK',

object_name=>'ACCOUNTS',

policy_name=>'ACCOUNTS_ACCESS');

end;

/

select * from bank.accounts;

select timestamp, db_user,os_user,object_schema,object_name,sql_text from dba_fga_audit_trail;

-- 审计列和审计条件, 在add_policy中加入

-- audit_column => 'BALANCE'

-- audit_condition => 'BALANCE >= 11000'

Begin

dbms_fga.drop_policy (

object_schema=>'BANK',

object_name=>'ACCOUNTS',

policy_name=>'ACCOUNTS_ACCESS');

dbms_fga.add_policy (

object_schema=>'BANK',

object_name=>'ACCOUNTS',

audit_column => 'BALANCE',

audit_condition => 'BALANCE >= 11000',

policy_name=>'ACCOUNTS_ACCESS');

end;

/

select BALANCE from bank.accounts;

select timestamp, db_user,os_user,object_schema,object_name,sql_text from dba_fga_audit_trail;

10.2 管理 FGA 策略

--要删除策略,您可以使用以下语句:

begin

dbms_fga.drop_policy (

object_schema => 'BANK',

object_name => 'ACCOUNTS',

policy_name => 'ACCOUNTS_ACCESS'

);

end;

/

-- 对于更改策略而言,没有随取随用的解决方案。要更改策略中的任何参数,必须删除策略,再使用更改后的参数添加策略。

-- 需要临时禁用审计收集 — 例如,如果您希望将线索表移动到不同的表空间或者要删除线索表。您可以按如下方法禁用 FGA 策略:

begin

dbms_fga.enable_policy (

object_schema => 'BANK',

object_name => 'ACCOUNTS',

policy_name => 'ACCOUNTS_ACCESS',

enable => FALSE

);

end;

/

-- 重新启用很简单 enable =>; TRUE

--演示何时审计操作以及何时不审计操作的各种情况 SQL 语句 审计状态

select balance from bank.accounts; 进行审计。用户选择了在添加策略时所指定的审计列 BALANCE。

select * from bank.accounts; 进行审计。即使用户没有明确指定列 BALANCE,* 也隐含地选择了它。

select cust_id from bank.accounts where balance < 10000; 进行审计。即使用户没有明确指定列 BALANCE,where 子句也隐含地选择了它。

select cust_id from bank.accounts; 不进行审计。用户没有选择列 BALANCE。

select count(*) from bank.accounts; 不进行审计。用户没有明确或隐含地选择列 BALANCE。

10.3 处理器模块

-- FGA 的功能不只是记录审计线索中的事件;FGA 还可以任意执行过程。

-- 过程可以执行一项操作,比如当用户从表中选择特定行时向审计者发送电子邮件警告,或者可以写到不同的审计线索中。

-- 这种存储代码段可以是独立的过程或者是程序包中的过程,称为策略的处理器模块。

-- 实际上由于安全性原因,它不必与基表本身处于同一模式中,您可能希望特意将它放置在不同的模式中。

-- 由于只要 SELECT 出现时过程就会执行,非常类似于 DML 语句启动的触发器,您还可以将其看作 SELECT 语句触发器。

-- 以下参数指定将一个处理器模块指定给策略:

-- handler_schema 拥有数据过程的模式

-- handler_module 过程名称

-- 处理器模块还可以采用程序包的名称来代替过程名称。在这种情况下,参数 handler_module 在 package.procedure 的格式中指定。

10.4 FGA 数据字典视图

-- FGA 策略的定义位于数据字典视图 DBA_AUDIT_POLICIES 中。

-- 审计线索收集在 SYS 拥有的表 FGA_LOG$ 中。对于 SYS 拥有的任何原始表,此表上的某些视图以对用户友好的方式显示信息。DBA_FGA_AUDIT_TRAIL 是该表上的一个视图。

-- 一个重要的列是 SQL_BIND,它指定查询中使用的绑定变量的值 — 这是显著增强该工具功能的一项信息。

-- 另一个重要的列是 SCN,当发生特定的查询时,它记录系统更改号。

-- 此信息用于识别用户在特定时间看到了什么,而不是现在的值,它使用了闪回查询,这种查询能够显示在指定的 SCN 值时的数据。

10.5 视图和 FGA

-- 到目前为止已经讨论了在表上应用 FGA;现在让我们来看如何在视图上使用 FGA。假定在 ACCOUNTS 表上定义视图 VW_ACCOUNTS 如下:

create view bank.vw_accounts as select * from bank.accounts;

select * from bank.vw_accounts;

select timestamp, db_user,os_user,object_schema,object_name,sql_text from dba_fga_audit_trail;

10.5.1 如果您只希望审计对视图的查询而不是对表的查询,可以对视图本身建立策略。

-- 通过将视图名称而不是表的名称传递给打包的过程 dbms_fga.add_policy 中的参数 object_name,可以完成这项工作。

-- 随后 DBA_FGA_AUDIT_TRAIL 中的 OBJECT_NAME 列将显示视图的名称,并且不会出现有关表访问的附加记录。

10.6 其它用途

除了记录对表的选择访问,FGA 还可用于某些其它情况:

-- 您可以对数据仓库使用 FGA,以捕获特定的表、视图或物化视图上发生的所有语句,这有助于计划索引。您不需要到 V$SQL 视图去获取这些信息。即使 SQL 语句已经超出了 V$SQL 的期限,在 FGA 审计线索中将会始终提供它。

-- 由于 FGA 捕获绑定变量,它可以帮助您了解绑定变量值的模式,这有助于设计直方图集合等。

-- 处理器模块可以向审计者或 DBA 发送警告,这有助于跟踪恶意应用程序。

-- 由于 FGA 可以作为 SELECT 语句的触发器,您可以在需要这种功能的任何时候使用它。

结论

FGA 在 Oracle 数据库中支持隐私和职能策略。因为审计发生在数据库内部而不是应用程序中,所以无论用户使用的访问方法是什么(通过诸如 SQL*Plus 等工具或者应用程序),都对操作进行审计,允许进行非常简单的设置。

数据字典视图 DBA_AUDIT_POLICIES 中重要的列

-----------------------------------------------------------------------

OBJECT_SCHEMA 对其定义了 FGA 策略的表或视图的所有者

OBJECT_NAME 表或视图的名称

POLICY_NAME 策略的名称 — 例如,ACCOUNTS_ACCESS

POLICY_TEXT 在添加策略时指定的审计条件 — 例如,BALANCE >;= 11000

POLICY_COLUMN 审计列 — 例如,BALANCE

ENABLED 如果启用则为 YES,否则为 NO

PF_SCHEMA 拥有策略处理器模块的模式(如果存在)

PF_PACKAGE 处理器模块的程序包名称(如果存在)

PF_FUNCTION 处理器模块的过程名称(如果存在)

数据字典视图 DBA_FGA_AUDIT_TRAIL 中重要的列

-----------------------------------------------------------------------

SESSION_ID 审计会话标识符;与 V$SESSION 视图中的会话标识符不同

TIMESTAMP 审计记录生成时的时间标记

DB_USER 发出查询的数据库用户

OS_USER 操作系统用户

USERHOST 用户连接的机器的主机名

CLIENT_ID 客户标识符(如果由对打包过程 dbms_session.set_identifier 的调用所设置)

EXT_NAME 外部认证的客户名称,如 LDAP 用户

OBJECT_SCHEMA 对该表的访问触发了审计的表所有者

OBJECT_NAME 对该表的 SELECT 操作触发了审计的表名称

POLICY_NAME 触发审计的策略名称(如果对表定义了多个策略,则每个策略将插入一条记录。在此情况下,该列显示哪些行是由哪个策略插入的。)

SCN 记录了审计的 Oracle 系统更改号

SQL_TEXT 由用户提交的 SQL 语句

SQL_BIND 由 SQL 语句使用的绑定变量(如果存在)

结论:

1. 对表的审计:可以单独对表的create,alter进行审计,如果要对drop操作进行审计需要对表加audit table(该命令包含有create table、drop table、truncate table);

audit alter table (该命令包含了 alter table ).

2. 对视图的审计:可以单独对视图的create进行审计,如果要对drop操作进行审计需要对视图加audit view(该命令包含有create view,drop view).

3. 对程序包的审计:可以对包(函数,存储过程等)的create进行审计,如果需要对drop操作进行审计需要加audit procedure(该命令对CREATE FUNCTION, CREATE LIBRARY , CREATE PACKAGE, CREATE PACKAGE BODY, CREATE PROCEDURE, DROP FUNCTION, DROP LIBRARY, DROP PACKAGE, DROP PROCEDURE进行审计)

4. 对用户的审计:可以通过audit user(该命令包含 create user,alter user,drop user)进行审计.

5、使用如下语句:

audit insert table;

audit update table;

audit delete table;

audit select table;

可以对所有用户(不包含sys用户)下的表进行insert、update、delete、select 审计。

实例:

1、select * from dba_audit_trail;

其中有“returncode”列:0,代表语句执行正常;非0,代表语句执行异常;有待验证

3、对于 drop table 语句的审核只能是 audit table;

如果仅仅是对 alter any table 系统权限进行审核,当用户使用 alter table 语句修改用户所拥有的表时,是不会差生任何审核记录,因为没有用到 alter any table 系统权限。

4、AUDIT table BY ACCESS 对 drop table、alter table 和 create table 语句进行审核。

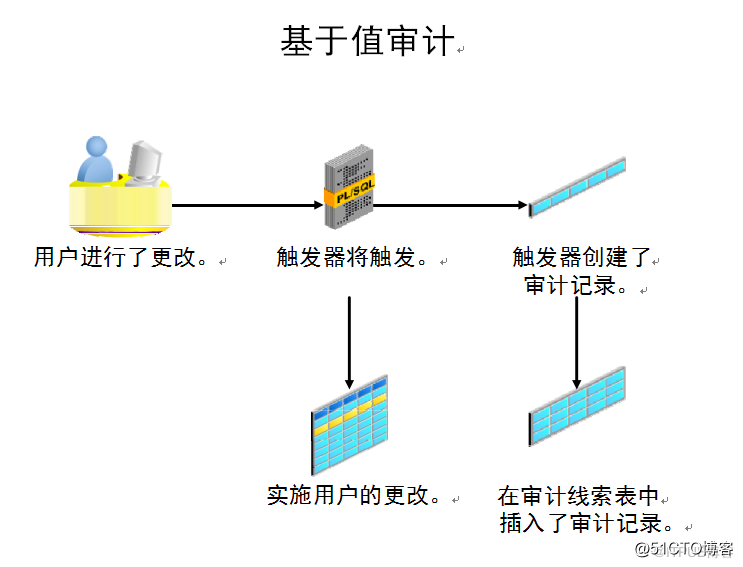

基于值的审计(value-based auditing)

进行数据库审计时会记录审计对象中发生的插入、更新和删除操作,但是不会捕获更改的实际值。要扩展数据库审计,可使用基于值的审计,利用数据库触发器(事件驱动的PL/SQL 构造)来捕获更改的值。

用户在连接了相应触发器的表中插入、更新或删除数据时,触发器在后台将审计信息复制到包含审计信息的表中。因为审计触发器代码在每次插入、更新或删除操作发生时都必须执行,所以与标准数据库审计相比,使用基于值的审计时,性能下降幅度比较大。性能下降幅度取决于触发器代码的效率。只在标准数据库审计捕获的信息不足的情况下,才使用基于值的审计。

基于值的审计由用户或第三方代码实施。Oracle DB提供了可用来构建基于值的审计系统的 PL/SQL 构造。基于值的审计的关键部分是审计触发器,这是一个单纯为了捕获审计信息而构造的PL/SQL 触发器。

以下是一个审计触发器的典型示例:

CREATE OR REPLACE TRIGGER system.hrsalary_audit

AFTER UPDATE OF salary

ON hr.employees

REFERENCING NEW AS NEW OLD AS OLD

FOR EACH ROW

BEGIN

IF :old.salary != :new.salary THEN

INSERT INTO system.audit_employees

VALUES (sys_context('userenv','os_user'), sysdate, sys_context('userenv','ip_address'),

:new.employee_id ||' salary changed from '||:old.salary|| ' to '||:new.salary);

END IF;

END;

/

这个触发器将审计的重点设置为捕获hr.employees表薪水列的更改。更新某行后,触发器就会检查薪水列。如果新旧薪水不相等,则触发器会在audit_employees表(通过在SYSTEM方案中单独执行一项操作而创建)中插入一条审计记录。审计记录中包括了用户名、执行更改的 IP 地址、标识所更改记录的主键及更改的实际薪水值。

如果标准数据库审计收集的数据不足,还可使用数据库触发器来捕获关于用户连接的信息。通过使用登录触发器,管理员可以捕获用来标识连接到数据库的用户的数据。示例中包括下列各项:

? 登录人员的 IP 地址

? 用于连接到实例的程序名的前 48 个字符

? 用于连接到实例的终端名

在许多情况下,会使用细粒度审计(FGA)功能,而不会使用基于值的触发器。

Oracle Database标准审计和细粒度审计功能

这篇文章主要简单的讨论一下Oracle的审计功能,包括粗粒度审计、细粒度审计(FGA),另外还将引用一篇文章讨论Oracle默认的SYS用户审计和Oracle 11g Database默认开启的审计功能。

一.粗粒度审计功能。

1.审计级别:

语句级审计(stmt):表示只审计某种类型的SQL语句,不指定结构或对象。

权限级审计(privs):表示只审计执行相应动作的系统权限的使用情况。

实体级审计(obj):表示只对指定模式上的实体指定语句的审计。

根据用户语句的执行结果,审计语句分为成功语句的审计(Whenever Successful)、不成功语句的审计(Whenever NOT Successful)以及无论成功与否都进行审计(默认情况)。

根据用户语句的执行次数,审计又分为对某一用户或全体用户的会话(By Session)审计、对某一用户或全体用户存取方式(By Access)的审计。

某一用户或全体用户的会话审计表示用户语句每执行一次就审计一次;某一用户或全体用户存取方式审计表示相同语句执行多次时,每执行一次就审计一次。

当数据库的审计功能被启动后,在用户语句执行阶段,系统会自动产生审计信息。审计信息中包括审计的操作、用户执行的操作、操作日期、操作时间等信息。

2.初始化参数:

audit_trail=none|false|db|true|os

none,false效果相同,db,true效果相同,os将结果存放到audit_dump_file参数对应的目录下。

audit_sys_operations=false|true 是否启动对sysdba,sysoper身份的用户的审计。

3.语法:

audit stmt opts|privs opts|obj opts by users by session|access whenever [not] successful;

4.审计类型:

语句级审计

语句级审计表示只审计某种类型的SQL语句。可以审计某个用户,也可以审计所有用户的SQL语句。语句级审计的语法如下:

AUDIT SQL语句选项 [by 用户名] [by session|access] [whenever [NOT] successful;

语句选项 | 被审计的语句 |

CLUSTER | Create Cluster、Audit Cluster、Drop Cluster、Truncate Cluster |

DATABASE LINK | Create Database Link、Drop Database Link |

DIRECTORY | Create Directory、Drop Directory |

INDEX | Create Index、Alter Index、Drop Index |

PROCEDURE | Create Function、Create Library、Create Package、Create Package Body、Create Procedure、Drop Function、Drop Library、Drop Package |

PROFILE | Create Profile、Alter Profile、Drop Profile |

PUBLIC SYNONYM | Create Public Synonym、Drop Public Synonym |

ROLE | Create Role、Alter Role、Drop Role、Set Role |

ROLLBACK SEGMENT | Create Rollback Segment、Alter Rollback Segment、Drop Rollback Segment |

SEQUENCE | Create Sequence、Drop Sequence |

SESSION | Connect、Disconnect |

SYNONYM | Create Synonym、Drop Synonym |

SYSTEM AUDIT | Audit、Noaudit |

SYSTEM GRANT | Grant、Revoke |

TABLE | Create Table、Drop Table、Truncate Table |

TABLESPACE | Create Tablespace、Alter Tablespace、Drop Tablespace |

TRIGGER | Create Trigger、Alter Trigger |

USERS | Create User、Alter User、Drop User |

TYPE | Create Type、Create Type Body、Alter Type、Drop Type、Drop Type Body |

VIEW | Create View、Drop View |

ALTER SEQUENCE | Alter Sequence |

ALTER TABLE | Alter Table |

DELETE TABLE | Delete from tables、views |

EXECUTE | Execute Function、Library、Package |

GRANT SEQUENCE | Grant privilege On sequence、Revoke privilege On sequence |

GRANT TABLE | Grant privilege on table、Revoke privilege on table |

UPDATE TABLE | Lock Table |

在使用时,不需要写出全部的SQL语句,只要写出语句的选项即可。

“by 用户名”表示只审计指定用户的SQL语句,不审计其他用户。没有指出用户名时,则审计全体用户。

audit table by scott; 表示scott用户在执行Create Table、Drop Table、Truncate Table操作时将被审计。

audit table; 表示所有用户执行该类型的语句都被审计。

“by session”表示按会话方式审计,在每个会话中,相同的语句只审计一次。这是系统默认的方式。

“by access”表示按存取方式审计,每一次语句都将审计。

“whenever successful”表示只审计成功语句。

“whenever not successful”表示只审计不成功语句。

audit table by scott by access;(审计scott用户每一次对表的CREATE、DROP、Truncate操作)。

audit table by scott by session;(审计scott用户对表的CREATE、DROP、Truncate操作,相同的操作只记录一次)。

audit session by tax02 by session whenever not successful;(审计tax02用户尝试连接数据库,但不成功的信息,相同的操作只记录一次)。

audit session by tax01,tax02;(审计tax01,tax02用户尝试连接数据库,成功的信息,相同的操作只记录一次)。

audit session whenever not successful;(审计尝试连接数据库,但不成功的信息)。

如果要了解对于哪些用户都进行了语句级审计及审计的选项,可以查询数据字典DBA_STMT_AUDIT_OPTS,该数据字典要以sys用户连接数据库查询。

当不再对用户进行审计时,可以使用noaudit命令,把用户进行的审计取消。

noaudit SQL语句或选项 [by 用户名] [by session|access] [Whenever [NOT] Successful];

权限级审计

权限级审计表示只审计某一个系统权限的使用情况。可以审计某个用户所使用的系统权限,也可以审计所有用户使用的系统权限。权限级审计的语法如下:

Audit 权限名称 [by 用户名] [by session|Access] [Whenever [NOT] Successful];

例如:

audit delete any table whenever not successful;(审计所有用户不成功的DELETE ANY TABLE权限使用情况)。

audit create table whenever not successful;(审计所有用户不成功的CREATE TABLE权限使用情况)。

audit alter any table,alter any procedure by scott by access whenever not successful;

audit create user by tax02 whenever not successful;

如果要了解对哪些用户进行了权限级审计及审计选项,可以查询数据字典DBA_PRIV_AUDIT_OPTS,该数据字典必须以sys用户连接数据库进行查询。

当不再对用户的系统权限进行审计时,可以使用noaudit命令取消对用户所进行的审计。取消用户权限审计的命令如下:

noaudit 权限名称 [by 用户名] [by session|access] [whenever [NOT] Successful];

例如:

noaudit alter any table,alter any procedure by scott by access whenever not successful;

noaudit create user by tax02 whenever not successful;

noaudit create table whenever not successful;

审计停止后,用户所进行的操作将不再记录。

实体级审计

实体审计用于监视所有用户对某一指定用户的表的存取状况。实体级审计是不分审计对象的,数据库管理员关心的重点是哪些用户操作某一个指定用户的表。实体级审计的语法如下:

audit 实体选项 on schema.实体名称 [by session | access] [Whenever [NOT] Successful];

实体级审计中的实体选项及对实体操作的语句

| TABLE | VIEW | SEQUENCE | PROCEDURE | SNAPSHOTS |

ALTER | √ |

| √ |

|

|

DELETE | √ | √ |

|

|

|

EXECUTE |

|

|

| √ |

|

INDEX | √ |

|

|

|

|

INSERT | √ | √ |

|

|

|

REFERENCES | √ |

|

|

|

|

SELECT | √ | √ | √ |

| √ |

UPDATE | √ | √ |

|

|

|

例如:

audit delete on scott.emp by access whenever successful;(审计所有用户对scott.emp表所有成功的DELETE操作,每次操作都会记录)

audit delete on scott.dept by access whenever not successful;(审计所有用户对scott.emp表所有不成功的DELETE操作,每次操作都会记录)

audit select on sys.tab;(审计所有用户对sys.tab表的SELECT操作,相同的操作只会记录一次)

audit update on scott.dept;

audit update,delete on hr.employees by access whenever successful;

audit update,delete on hr.employees by user;(对user用户对hr.employees的update,delete进行审计)

如果要了解对哪些用户的实体进行了实体级审计及审计选项,可以查询数据字典DBA_OBJ_AUDIT_OPTS,该数据字典必须以sys用户连接数据库进行查询。例如对于用户scott所进行的实体级审计信息,可以使用以下命令:

select object_name,object_type,alt,aud,com,del,gra,ind,ins,loc,ren,sel,upd,ref,exe,cre,rea,wri from dba_obj_audit_opts where owner='SCOTT';

“-”表示没有设置该选项的审计。

“S”表示使用by session选项进行审计。

“A”表示使用by access选项进行审计。

“/”表示使用过whenever successful、whenever not successful选项值。

使用noaudit命令取消对用户实体所进行的审计。

例如:

noaudit delete on scott.emp by access whenever successful;

noaudit delete on scott.dept by access whenever not successful;

5.查看审计结果:

dba_audit_trail;

DBA_AUDIT_TRAIL displays all standard audit trail entries.

dba_audit_session;

DBA_AUDIT_SESSION displays all audit trail records concerning CONNECT and DISCONNECT.

dba_audit_object;

DBA_AUDIT_OBJECT displays audit trail records for all objects in the database.

6.查看创建了哪些审计:

dba_obj_audit_opts;(实体级审计)

dba_priv_audit_opts;(权限级审计)

dba_stmt_audit_opts;(语句级审计)

7.取消审计(将原有的audit语句的audit换成noaudit执行即可):

noaudit all;

noaudit all privileges;

noaudit update,delete on table_name [by username];

8.删除审计记录:

delete from sys.aud$ where timestamp#<sysdate-100;

二.细粒度审计(FGA)功能。

细粒度的审计使用DBMS_FGA包完成配置和管理工作。细粒度审计除了审计功能外,还可用于绑定变量值的捕获,下面简单讨论一下DBMS_FGA包的使用:

</sysdate-100;

SQL> desc dbms_fga

PROCEDURE ADD_POLICY

Argument Name Type In/Out Default?

------------------------------ ----------------------- ------ --------

OBJECT_SCHEMA VARCHAR2 IN DEFAULT

OBJECT_NAME VARCHAR2 IN

POLICY_NAME VARCHAR2 IN

AUDIT_CONDITION VARCHAR2 IN DEFAULT

AUDIT_COLUMN VARCHAR2 IN DEFAULT

HANDLER_SCHEMA VARCHAR2 IN DEFAULT

HANDLER_MODULE VARCHAR2 IN DEFAULT

ENABLE BOOLEAN IN DEFAULT

STATEMENT_TYPES VARCHAR2 IN DEFAULT

AUDIT_TRAIL BINARY_INTEGER IN DEFAULT

AUDIT_COLUMN_OPTS BINARY_INTEGER IN DEFAULT

PROCEDURE DISABLE_POLICY

Argument Name Type In/Out Default?

------------------------------ ----------------------- ------ --------

OBJECT_SCHEMA VARCHAR2 IN DEFAULT

OBJECT_NAME VARCHAR2 IN

POLICY_NAME VARCHAR2 IN

PROCEDURE DROP_POLICY

Argument Name Type In/Out Default?

------------------------------ ----------------------- ------ --------

OBJECT_SCHEMA VARCHAR2 IN DEFAULT

OBJECT_NAME VARCHAR2 IN

POLICY_NAME VARCHAR2 IN

PROCEDURE ENABLE_POLICY

Argument Name Type In/Out Default?

------------------------------ ----------------------- ------ --------

OBJECT_SCHEMA VARCHAR2 IN DEFAULT

OBJECT_NAME VARCHAR2 IN

POLICY_NAME VARCHAR2 IN

ENABLE BOOLEAN IN DEFAULT

从上面的结构很容易看出,DBMS_FGA包主要包括ADD_POLICY,ENABLE_POLICY,DISABLE_POLICY,和DROP_POLICY这4个存储过程。其中ADD_POLICY是最常用也是最DBMS_FGA包中最复杂的过程,参考下面的内容顺序ADD_POLICY存储过程中参数的含义:

Table 40-2 ADD_POLICY Procedure Parameters

| Parameter | Description | Default Value |

|---|---|---|

object_schema | The schema of the object to be audited. (If NULL, the current log-on user schema is assumed.) | NULL |

object_name | The name of the object to be audited. | - |

policy_name | The unique name of the policy. | - |

audit_condition | A condition in a row that indicates a monitoring condition. NULL is allowed and acts as TRUE. | NULL |

audit_column | The columns to be checked for access. These can include hidden columns. The default, NULL, causes audit if any column is accessed or affected. | NULL |

handler_schema | The schema that contains the event handler. The default, NULL, causes the current schema to be used. | NULL |

handler_module | The function name of the event handler; includes the package name if necessary. This function is invoked only after the first row that matches the audit condition in the query is processed. If the procedure fails with an exception, the user SQL statement will fail as well. | NULL |

enable | Enables the policy if TRUE, which is the default. | TRUE |

statement_types | The SQL statement types to which this policy is applicable: INSERT, UPDATE, DELETE, or SELECT only. | SELECT |

audit_trail | Destination (DB or XML) of fine grained audit records. Also specifies whether to populate LSQLTEXT and LSQLBIND in fga_log$. | DB+EXTENDED |

audit_column_opts | Establishes whether a statement is audited when the query references any column specified in the audit_column parameter or only when all such columns are referenced. <<<< 值有DBMS_FGA.ALL_COLUMNS和DBMS_FGA.ANY_COLUMNS,表示audit_column设置中是满足所有字段捕获还是满足一个字段捕获。 | ANY_COLUMNS |

使用过程应该注意以下内容:

Usage Notes

If object_schema is not specified, the current log-on user schema is assumed.

An FGA policy should not be applied to out-of-line columns such as LOB columns.

Each audit policy is applied to the query individually. However, at most one audit record may be generated for each policy, no matter how many rows being returned satisfy that policy's audit_condition. In other words, whenever any number of rows being returned satisfy an audit condition defined on the table, a single audit record will be generated for each such policy.

If a table with an FGA policy defined on it receives a Fast Path insert or a vectored update, the hint is automatically disabled before any such operations. Disabling the hint allows auditing to occur according to the policy's terms. (One example of a Fast Path insert is the statement INSERT-WITH-APPEND-hint.)

The audit_condition must be a boolean expression that can be evaluated using the values in the row being inserted, updated, or deleted. This condition can be NULL (or omitted), which is interpreted as TRUE, but it cannot contain the following elements:

Specifying an audit condition of "1=1" to force auditing of all specified statements ("statement_types") affecting the specified column ("audit_column") is no longer needed to achieve this purpose. NULL will cause audit even if no rows were processed, so that all actions on a table with this policy are audited.

Subqueries or sequences

Any direct use of SYSDATE, UID, USER or USERENV functions. However, a user-defined function and other SQL functions can use these functions to return the desired information.

Any use of the pseudo columns LEVEL, PRIOR, or ROWNUM.

The audit function (handler_module) is an alerting mechanism for the administrator. The required interface for such a function is as follows:

PROCEDURE ( object_schema VARCHAR2, object_name VARCHAR2, policy_name VARCHAR2 ) AS ...

where fname is the name of the procedure, object_schema is the name of the schema of the table audited, object_name is the name of the table to be audited, and policy_name is the name of the policy being enforced. The audit function will be executed with the function owner's privilege.

The audit_trail parameter specifies both where the fine-grained audit trail will be written and whether it is to include the query's SQL Text and SQL Bind variable information (typically in columns named LSQLTEXT and LSQLBIND):

The audit_trail parameter appears in the ALL_AUDIT_POLICIES view.

Setting audit_trail to DBMS_FGA.DB sends the audit trail to the SYS.FGA_LOG$ table in the database and omits SQL Text and SQL Bind.

Setting audit_trail to DBMS_FGA.DB + DBMS_FGA.EXTENDED sends the audit trail to the SYS.FGA_LOG$ table in the database and includes SQL Text and SQL Bind.

Setting audit_trail to DBMS_FGA.XML writes the audit trail in XML files sent to the operating system and omits SQL Text and SQL Bind.

Setting audit_trail to DBMS_FGA.XML + DBMS_FGA.EXTENDED writes the audit trail in XML files sent to the operating system and includes SQL Text and SQL Bind.

If audit_trail includes XML, then fine-grained audit records are written to XML-format operating system files stored in the directory specified by an AUDIT_FILE_DEST statement in SQL. (The default AUDIT_FILE_DEST is $ORACLE_BASE/admin/$DB_UNIQUE_NAME/adump on Unix-based systems, and $ORACLE_BASE\admin\$DB_UNIQUE_NAME\adump on Windows systems.)

If audit_trail includes DB instead, then the audit records are written to the SYS.FGA_LOG$ table in the database.

If audit_trail includes EXTENDED, then the query's SQL Text and SQL Bind variable information are included in the audit trail.

For example:

You can change the operating system destination using the following command:

ALTER SYSTEM SET AUDIT_FILE_DEST = '' DEFERRED

On many platforms, XML audit files are named _.xml, for example, ora_2111.xml, or s002_11.xml. On Windows, the XML audit files are named _.xml (or _ProcessId>.xml if the process is not running as a thread).

The audit_column_opts parameter establishes whether a statement is audited

The default is DBMS_FGA.ANY_COLUMNS.

The ALL_AUDIT_POLICIES view also shows audit_column_opts.

when the query references any column specified in the audit_column parameter (audit_column_opts = DBMS_FGA.ANY_COLUMNS), or

only when all such columns are referenced (audit_column_opts = DBMS_FGA.ALL_COLUMNS).

When audit_column_opts is set to DBMS_FGA.ALL_COLUMNS, a SQL statement is audited only when all the columns mentioned in audit_column have been explicitly referenced in the statement. And these columns must be referenced in the same SQL-statement or in the sub-select.

Also, all these columns must refer to a single table/view or alias.

Thus, if a SQL statement selects the columns from different table aliases, the statement will not be audited.

下面介绍几个最常用的初始化参数和视图:

1).SYS.FGA_LOG$:如果audit_trail参数包含DB,那么审计记录会被记录在FGA_LOG$表中。

2).AUDIT_FILE_DEST初始化参数:设置审计操作系统文件的存放位置。

3).V$XML_AUDIT_TRAIL:如果audit_trail参数包含XML,那么审计记录会记录在AUDIT_FILE_DEST初始化参数指定的目的地下的XML文件中,Oracle会读取这些XML文件,生成V$XML_AUDIT_TRAIL动态性能视图,方便DBA查看审计详细信息。

4).DBA_AUDIT_POLICIES:详细记录了审计配置的策略信息。

5).DBA_FGA_AUDIT_TRAIL:查看到审计的SQL语句和绑定变量。

6).DBA_COMMON_AUDIT_TRAIL:包含V$XML_AUDIT_TRAIL动态性能视图的内容,是标准和细粒度审计记录。

注意:

启用细粒度的审计功能不需要设置数据库的AUDIT_TRAIL初始化参数,只需要设置DBMS_FGA.ADD_POLICY存储过程中的AUDIT_TRAIL参数或使用默认值即可。

参考文章:《【实验】【审计】【FGA】使用Oracle的审计功能监控数据库中的可疑操作》:http://space.itpub.net/519536/viewspace-613323

三.Oracle数据对SYS用户的审计以及11g默认开启的审计功能。

参考文章:

《Oracle 11gR2 Database和ASM默认的审计策略和相关操作》:http://space.itpub.net/23135684/viewspace-723442

Oracle 11g Database和ASM默认的审计策略和相关操作

这篇文章详细讨论一下Oracle 11gR2 Database中ASM实例和Database实例默认的审计策略和相关操作。

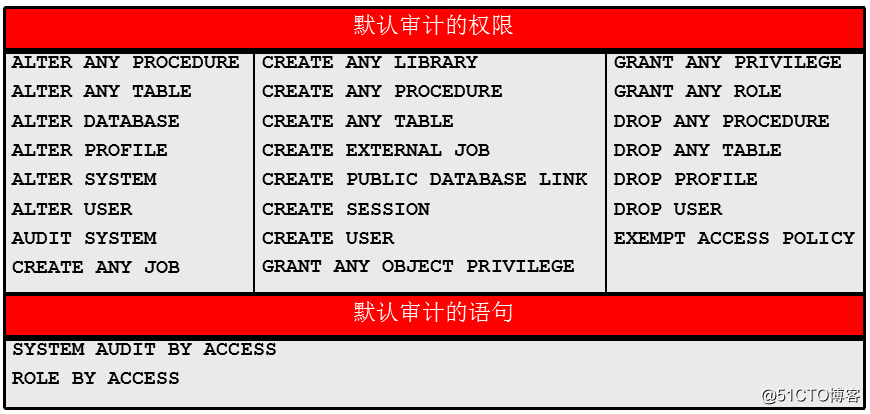

1.Oracle 11g DATABASE默认的审计策略。

11gR2 Database的audit_trail被默认设置为DB,Oracle Database自动标准开启审计功能。下面是11g默认开启的标准审计功能:

上图展示的第一部分是默认开启的权限审计,可以通过DBA_PRIV_AUDIT_OPTS获得开启的权限;第二部分是默认开启的语句审计,可以通过DBA_OBJ_AUDIT_OPTS获得开启的权限。

非SYSDBA、SYSOPER用户的审计记录将存放到SYSTEM表空间下的sys.aud$表中,随着时间的推移,SYSTEM表空间可能因此急剧扩张。

下面是在11g数据库实例下的操作:

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string /u01/app/oracle/admin/ractest/

adump

audit_sys_operations boolean FALSE

audit_syslog_level string

audit_trail string DB

SQL> select userid,count(1) from aud$ group by userid;

USERID COUNT(1)

------------------------------ ----------

PUBLIC 49

TEST 2

SYSTEM 954

SCOTT 1

DBSNMP 6189

SYSMAN 43371

SOE 122

GGATE 70

8 rows selected.

SQL> select owner,segment_name,bytes/1024/1024 mb from dba_segments where segment_name='AUD$';

OWNER

------------------------------

SEGMENT_NAME

--------------------------------------------------------------------------------

MB

----------

SYS

AUD$

13

5万条审计记录占据了13M的空间。

从上面的结果可以看出,11gR2的数据库实例默认将audit_trail设置为DB,审计除了SYSDBA、SYSOPER权限用户以外的其他用户特定操作。

2.对SYSDBA和SYSOPER进行审计。

对SYSDBA和SYSOPER的审计具有如下的特点:

1). 审计线索必须存储在数据库外部。

2). 始终会对以SYSDBA或SYSOPER身份执行的连接进行审计。

3).可使用AUDIT_SYS_OPERATIONS启用对SYSDBA或SYSOPER操作的附加审计。

4). 可使用AUDIT_FILE_DEST控制审计线索。

无论是远程或本地SYSDBA、SYSOPER权限用户登录都会在audit_file_dest指定的目的地生成相应审计文件,记录登录信息。 Windows平台SYSDBA权限用户的审计记录会被写到事件查看器中。

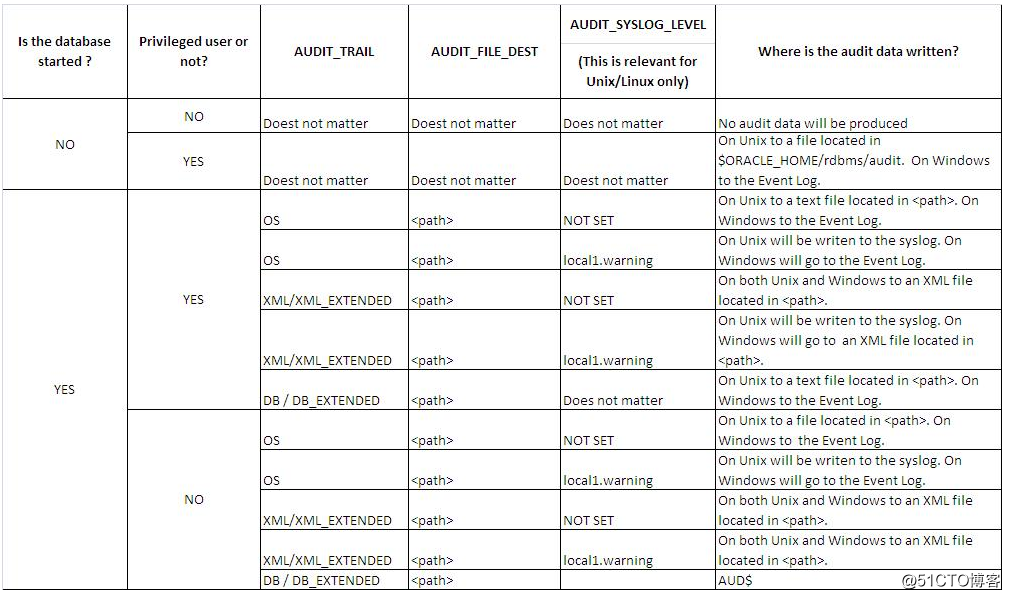

下面讨论一下AUDIT_SYS_OPERATIONS和AUDIT_TRIAL两个初始化参数的含义:

AUDIT_SYS_OPERATIONS

| Property | Description |

|---|---|

| Parameter type | Boolean |

| Default value | false |

| Modifiable | No |

| Range of values | true | false |

| Basic | No |

AUDIT_SYS_OPERATIONS enables or disables the auditing of top-level operations, which are SQL statements directly issued by users when connecting with SYSDBAor SYSOPER privileges. (SQL statements run from within PL/SQL procedures or functions are not considered top-level.) The audit records are written to the operating system's audit trail. The audit records will be written in XML format if the AUDIT_TRAIL initialization parameter is set to xml or xml, extended.

On UNIX platforms, if the AUDIT_SYSLOG_LEVEL parameter has also been set, then it overrides the AUDIT_TRAIL parameter and SYS audit records are written to the system audit log using the SYSLOG utility.

audit_sys_operations参数为false时,系统只以os文件记录sysdba身份的登录、开关数据库的操作。

audit_sys_operations参数为true时,系统以os文件记录sysdba身份的登录、开关数据库的操作,以及其它辅助的操作。

下面是该参数的例子:

a).audit_sys_operations=false生成的审计记录:

Audit file /u01/app/oracle/admin/ractest/adump/ractest2_ora_21523_1.aud

Oracle Database 11g Enterprise Edition Release 11.2.0.2.0 - 64bit Production

With the Partitioning, Real Application Clusters, Automatic Storage Management, OLAP,

Data Mining and Real Application Testing options

ORACLE_HOME = /u01/app/oracle/product/11.2.0/db_1

System name: Linux

Node name: rhel2.localdomain

Release: 2.6.18-164.el5xen

Version: #1 SMP Tue Aug 18 15:59:52 EDT 2009

Machine: x86_64

VM name: Xen Version: 3.1 (PVM)

Instance name: ractest2

Redo thread mounted by this instance: 2

Oracle process number: 69

Unix process pid: 21523, image: oracle@rhel2.localdomain (TNS V1-V3)

Tue May 21 12:44:08 2013 +08:00

LENGTH : '160'

ACTION :[7] 'CONNECT'

DATABASE USER:[1] '/'

PRIVILEGE :[6] 'SYSDBA'

CLIENT USER:[6] 'oracle'

CLIENT TERMINAL:[5] 'pts/0'

STATUS:[1] '0'

DBID:[10] '3282490722'

Tue May 21 12:44:44 2013 +08:00

LENGTH : '150'

ACTION :[8] 'SHUTDOWN'

DATABASE USER:[1] '/'

PRIVILEGE :[6] 'SYSDBA'

CLIENT USER:[6] 'oracle'

CLIENT TERMINAL:[5] 'pts/0'

STATUS:[1] '0'

DBID:[0] ''

只对SHUTDOWN和STARTUP进行记录。

b).audit_sys_operations=true生成的审计记录:

Audit file /u01/app/oracle/admin/ractest/adump/ractest2_ora_23473_1.aud

Oracle Database 11g Enterprise Edition Release 11.2.0.2.0 - 64bit Production

With the Partitioning, Real Application Clusters, Automatic Storage Management, OLAP,

Data Mining and Real Application Testing options

ORACLE_HOME = /u01/app/oracle/product/11.2.0/db_1

System name: Linux

Node name: rhel2.localdomain

Release: 2.6.18-164.el5xen

Version: #1 SMP Tue Aug 18 15:59:52 EDT 2009

Machine: x86_64

VM name: Xen Version: 3.1 (PVM)

Instance name: ractest2

Redo thread mounted by this instance: 2

Oracle process number: 86

Unix process pid: 23473, image: oracle@rhel2.localdomain (TNS V1-V3)

Tue May 21 12:58:55 2013 +08:00

LENGTH : '160'

ACTION :[7] 'CONNECT'

DATABASE USER:[1] '/'

PRIVILEGE :[6] 'SYSDBA'

CLIENT USER:[6] 'oracle'

CLIENT TERMINAL:[5] 'pts/1'

STATUS:[1] '0'

DBID:[10] '3282490722'

Tue May 21 12:58:55 2013 +08:00

LENGTH : '159'

ACTION :[6] 'COMMIT'

DATABASE USER:[1] '/'

PRIVILEGE :[6] 'SYSDBA'

CLIENT USER:[6] 'oracle'

CLIENT TERMINAL:[5] 'pts/1'

STATUS:[1] '0'

DBID:[10] '3282490722'

Tue May 21 12:58:55 2013 +08:00

LENGTH : '159'

ACTION :[6] 'COMMIT'

DATABASE USER:[1] '/'

PRIVILEGE :[6] 'SYSDBA'

CLIENT USER:[6] 'oracle'

CLIENT TERMINAL:[5] 'pts/1'

STATUS:[1] '0'

DBID:[10] '3282490722'

Tue May 21 12:59:11 2013 +08:00

LENGTH : '184'

ACTION :[30] 'select count(1) from v$process'

DATABASE USER:[1] '/'

PRIVILEGE :[6] 'SYSDBA'

CLIENT USER:[6] 'oracle'

CLIENT TERMINAL:[5] 'pts/1'

STATUS:[1] '0'

DBID:[10] '3282490722'

对简单的SELECT操作也会记录。

注意:

1).数据库实例的启动过程会产生多个审计文件,频繁的启停会产生大量的审计文件。

2).以上对SYS用户的审计特性在10g的数据库就已经存在。

AUDIT_TRAIL

| Property | Description |

|---|---|

| Parameter type | String |

| Syntax | AUDIT_TRAIL = { none | os | db [, extended] | xml [, extended] } |

| Default value | none |

| Modifiable | No |

| Basic | No |

AUDIT_TRAIL enables or disables database auditing.

Values:

none

Disables standard auditing. This value is the default if the AUDIT_TRAIL parameter was not set in the initialization parameter file or if you created the database using a method other than Database Configuration Assistant. If you created the database using Database Configuration Assistant, then the default is db.

os

Directs all audit records to an operating system file. Oracle recommends that you use the os setting, particularly if you are using an ultra-secure database configuration.

db

Directs audit records to the database audit trail (the SYS.AUD$ table), except for records that are always written to the operating system audit trail. Use this setting for a general database for manageability.

If the database was started in read-only mode with AUDIT_TRAIL set to db, then Oracle Database internally sets AUDIT_TRAIL to os. Check the alert log for details.

db, extended

Performs all actions of AUDIT_TRAIL=db, and also populates the SQL bind and SQL text CLOB-type columns of the SYS.AUD$ table, when available. These two columns are populated only when this parameter is specified.

If the database was started in read-only mode with AUDIT_TRAIL set to db, extended, then Oracle Database internally sets AUDIT_TRAIL to os. Check the alert log for details.

xml

Writes to the operating system audit record file in XML format. Records all elements of the AuditRecord node except Sql_Text and Sql_Bind to the operating system XML audit file.

xml, extended

Performs all actions of AUDIT_TRAIL=xml, and populates the SQL bind and SQL text CLOB-type columns of the SYS.AUD$ table, wherever possible. These columns are populated only when this parameter is specified.

You can use the SQL AUDIT statement to set auditing options regardless of the setting of this parameter.

注意:audit_syslog_level参数只在unix和Linux平台存在。

3.ASM默认的审计策略。

下面是在ASM实例下的操作:

SQL> show parameter audit

NAME TYPE

------------------------------------ ----------------------

VALUE

------------------------------

audit_file_dest string

/u01/app/11.2.0/grid/rdbms/aud

it

audit_sys_operations boolean

FALSE

audit_syslog_level string

可以注意到ASM实例参数中没有包含audit_trail参数,ASM实例的所有审计记录只能被写到audit_file_dest参数指定的目的地。

与Oracle数据库实例相同,以sysasm、sysdba登录到ASM实例都会在audit_file_dest目录下生成相应的审计文件,过于频繁的登录ASM实例将产生大量的审计文件。

4.默认审计功能的管理。

1).关闭Database审计功能。

将数据库实例的audit_trail设置为none,重启数据库实例即可关闭数据库实例对非SYSDBA、SYSOPER权限用户的审计功能;该设置并不能关闭对SYSDBA权限用户的审计,SYSDBA权限用户登录依然会在audit_file_dest指定目录下生成相应的审计文件。

2).关闭ASM审计功能。

同样没法关闭对以SYSASM和SYSDBA、SYSOPER登录用户的审计。

3).迁移AUD$表。

AUD$表默认被存放到SYSTEM表空间下,频繁的登录会导致SYSTEM表空间较快扩大,最终可能影响数据库系统的正常运行。参考如下文章:http://yangtingkun.itpub.net/post/468/496990可完成对AUD$表的迁移。

4).AUD$表记录的清除操作。

AUD$表可以被直接TRUNCATE,也可以参考如下文章:http://yangtingkun.itpub.net/post/468/498990清除部分AUD$表数据。可以创建并调度JOB 对AUD$表进行自动化的清理 。

--end--

1. 初始化参数AUDIT_TRAIL用于控制数据库审计,取值说明:

- none 禁用数据库审计

- os 启用数据库审计,并将数据库审计记录定向到操作系统审计记录

- db 启用数据库审计,并将数据库所有审计记录定向到数据库的SYS.AUD$表

- db,extended 启用数据库审计,并将数据库所有审计记录定向到数据库的SYS.AUD$表。另外,填充SYS.AUD$表的SQLBIND 列和SQLTEXT CLOB 列。

- xml 启用数据库审计,并将所有记录写到XML格式的操作系统文件中。

- xml,extended 启用数据库审计,输出审计记录的所有列,包括SqlText和SqlBind的值。

Oracle公司还推荐使用基于OS文件的审计日志记录方式(OS audit trail files)。

2. 不同设置下audit trail的位置如下:

3. db 选项下的aud$表的迁移

在日常的数据库维护中,经常出现因为数据库登录审计的功能启动,导致system表空间被用满.从而出现异常,一般建议把aud$相关对象迁移到其他表空间,从而避免system被用完的风险.

10g及以前迁移方法

alter table AUDIT$ move tablespace users;

alter table AUDIT_ACTIONS move tablespace users;

alter table AUD$ move tablespace users;

alter table AUD$ move lob(SQLBIND) store as SYS_IL0000000384C00041$$ (tablespace users);

alter table AUD$ move lob(SQLTEXT) store as SYS_IL0000000384C00041$$ (tablespace users);

alter index I_AUDIT rebuild online tablespace users;

alter index I_AUDIT_ACTIONS rebuild online tablespace users;

11g以后

可以使用DBMS_AUDIT_MGMT.SET_AUDIT_TRAIL_LOCATION进行迁移

conn / as sysdba

BEGIN

DBMS_AUDIT_MGMT.SET_AUDIT_TRAIL_LOCATION(audit_trail_type => DBMS_AUDIT_MGMT.AUDIT_TRAIL_DB_STD,

audit_trail_location_value => 'USERS');

END;

/

4. 审计日志清理

10g及以前通过手工清理的方式或自定义作业来定期清理

DELETE FROM SYS.AUD$;

DELETE FROM SYS.AUD$

WHERE obj$name='EMP';

OS和XML选项下进行手动删除审计文件

11g 新特性

通过DBMS_AUDIT_MGMT包下的子过程进行手动或定期清理,功能如下

Subprogram | Description |

CLEAN_AUDIT_TRAIL Procedure | Deletes audit trail records/files that have been archived |

CLEAR_LAST_ARCHIVE_TIMESTAMP Procedure | Clears the timestamp set by the SET_LAST_ARCHIVE_TIMESTAMP Procedure |

CREATE_PURGE_JOB Procedure | Creates a purge job for periodically deleting the audit trail records/files |

DEINIT_CLEANUP Procedure | Undoes the setup and initialization performed by the INIT_CLEANUP Procedure |

DROP_PURGE_JOB Procedure | Drops the purge job created using the CREATE_PURGE_JOB Procedure |

INIT_CLEANUP Procedure | Sets up the audit management infrastructure and sets a default cleanup interval for audit trail records/files |

IS_CLEANUP_INITIALIZED Function | Checks to see if the INIT_CLEANUP Procedure has been run for an audit trail type |

SET_LAST_ARCHIVE_TIMESTAMP Procedure | Sets a timestamp indicating when the audit records/files were last archived |

SET_PURGE_JOB_INTERVAL Procedure | Sets the interval at which the CLEAN_AUDIT_TRAIL Procedure is called for the purge job that you specify |

SET_PURGE_JOB_STATUS Procedure | Enables or disables the purge job that you specify |

Oracle 数据库审计功能非常强大,通常包括标准审计(包括用户级审计和系统级审计)和细粒度审计。尽管如此,一不小心就容易造成性能问题。同时会把系统表空间给撑爆。下面的内容描述的是如何将审计从系统表空间剥离以及清理Oracle审计记录,供大家参考。

一、审计的相关配置

--环境

SQL> select * from v$version where rownum=1;

BANNER

--------------------------------------------------------------------------------

Oracle Database 11g Enterprise Edition Release 11.2.0.1.0 - 64bit Production

SQL> show parameter audit

NAME TYPE VALUE

------------------------------------ ----------- ------------------------------

audit_file_dest string /home/oraprod/app/product/11.2

.0/dbhome_1/rdbms/audit

audit_sys_operations boolean FALSE

audit_syslog_level string

audit_trail string DB --此值为当前Oracle 11gR2缺省配置

--从下面的查询中可以看出,当前的审计位于system表空间

SQL> col segment_name FOR a10

SQL> SELECT owner,segment_name,tablespace_name FROM dba_segments WHERE segment_name ='AUD$';

OWNER SEGMENT_NA TABLESPACE_NAME

------------------------------ ---------- ------------------------------

SYS AUD$ SYSTEM

二、修改审计存储表空间

新增一个表空间用于存储审计日志

SQL> CREATE tablespace audit_data datafile '/home/oracle/app/oradata/orcl/audit01.dbf'

2 SIZE 100M autoextend ON NEXT 50M;

SQL> @tbs_free.sql

TABLESPACE_NAME USED (MB FREE (MB TOTAL (M PER_FR

------------------------------ -------- -------- -------- ------

AUDIT_DATA 1 1,199 1,200 100 %

SYSAUX 1,133 77 1,210 6 %

SYSTEM 1,875 15 1,890 1 %

-- 设定审计数据存放表空间

SQL> BEGIN

2 DBMS_AUDIT_MGMT.SET_AUDIT_TRAIL_LOCATION(

3 AUDIT_TRAIL_TYPE => DBMS_AUDIT_MGMT.AUDIT_TRAIL_AUD_STD,

4 AUDIT_TRAIL_LOCATION_VALUE => 'AUDIT_DATA'

5 );

6 END;

7 /

BEGIN

*

ERROR at line 1:

ORA-46267: Insufficient space in 'AUDIT_DATA' tablespace, cannot complete

operation

ORA-06512: at "SYS.DBMS_AUDIT_MGMT", line 1576

ORA-06512: at line 2

-- 错误提示,尽管我们使用了自动扩展表空间,依旧提示空间不够

-- 查看当前审计数据大小,如下为1152MB

SQL> select segment_name,bytes/1024/1024 from dba_segments where segment_name='AUD$';

SEGMENT_NAME BYTES/1024/1024

------------------------- ---------------

AUD$ 1152

-- 下面调整数据文件大小

SQL> alter database datafile '/home/oracle/app/oradata/orcl/audit01.dbf' resize 1200m;

Database altered.

-- 再次设定审计数据存放表空间OK

SQL> BEGIN

2 DBMS_AUDIT_MGMT.SET_AUDIT_TRAIL_LOCATION(

3 AUDIT_TRAIL_TYPE => DBMS_AUDIT_MGMT.AUDIT_TRAIL_AUD_STD,

4 AUDIT_TRAIL_LOCATION_VALUE => 'AUDIT_DATA'

5 );

6 END;

7 /

PL/SQL procedure successfully completed.

Elapsed: 00:02:23.10

--整个过程花费了2m23s,主要是期间进行了数据搬迁

SQL> SELECT owner,segment_name,tablespace_name FROM dba_segments WHERE segment_name ='AUD$';

OWNER SEGMENT_NAME TABLESPACE_NAME

------------------------------ ------------------------------ ------------------------------

SYS AUD$ AUDIT_DATA

SQL> @tbs_free.sql

TABLESPACE_NAME USED (MB FREE (MB TOTAL (M PER_FR

------------------------------ -------- -------- -------- ------

AUDIT_DATA 1,153 47 1,200 4 %

SYSAUX 1,143 67 1,210 6 %

SYSTEM 724 1,166 1,890 62 %

-- 从上面的这个查询可以看出,原来位于system表空间的AUD$被迁移到了AUDIT_DATA

-- 相应地AUDIT_DATA表空间已使用增加,而SYSTEM表空间使用率下降

-- 查看审计数据字典配置信息

SQL> col PARAMETER_NAME FOR a30

SQL> col PARAMETER_VALUE FOR a15

SQL> col AUDIT_TRAIL FOR a20

SQL> SELECT PARAMETER_NAME, PARAMETER_VALUE, AUDIT_TRAIL

2 FROM DBA_AUDIT_MGMT_CONFIG_PARAMS

3 WHERE audit_trail = 'STANDARD AUDIT TRAIL';

PARAMETER_NAME PARAMETER_VALUE AUDIT_TRAIL

------------------------------ --------------- --------------------

DB AUDIT TABLESPACE AUDIT_DATA STANDARD AUDIT TRAIL

DB AUDIT CLEAN BATCH SIZE 10000 STANDARD AUDIT TRAIL

三、清除审计记录

通过这个过程设定清除间隔

SQL> BEGIN

2 DBMS_AUDIT_MGMT.init_cleanup(

3 audit_trail_type => DBMS_AUDIT_MGMT.AUDIT_TRAIL_ALL,

4 default_cleanup_interval => 120 /* hours */);

5 END;

6 /

PL/SQL procedure successfully completed.

-- 下面严验证审计日志清除是否已开启

SQL> SET SERVEROUTPUT ON

SQL> BEGIN

2 IF DBMS_AUDIT_MGMT.is_cleanup_initialized(DBMS_AUDIT_MGMT.AUDIT_TRAIL_AUD_STD) THEN

3 DBMS_OUTPUT.put_line('YES');

4 ELSE

5 DBMS_OUTPUT.put_line('NO');

6 END IF;

7 END;

8 /

YES

PL/SQL procedure successfully completed.

SQL> select segment_name,bytes/1024/1024 from dba_segments where segment_name='AUD$';

SEGMENT_NAME BYTES/1024/1024

------------------- ---------------

AUD$ 1152

SQL> select 'Leshami' As author,'http://blog.csdn.net/leshami' as Blog from dual;

AUTHOR BLOG

------- ----------------------------

Leshami http://blog.csdn.net/leshami

SQL> select count(*) from AUD$;

COUNT(*)

----------

5908086

SQL> select min(ntimestamp#) from aud$;

MIN(NTIMESTAMP#)

---------------------------------------------------------------------------

20-AUG-14 06.11.09.901253 AM

-- 设定归档间隔

SQL> BEGIN

2 DBMS_AUDIT_MGMT.set_last_archive_timestamp(

3 audit_trail_type => DBMS_AUDIT_MGMT.AUDIT_TRAIL_AUD_STD,

4 last_archive_time => SYSTIMESTAMP-10);

5 END;

6 /

PL/SQL procedure successfully completed

--查看设定的归档间隔

SQL> SELECT * FROM dba_audit_mgmt_last_arch_ts;

AUDIT_TRAIL RAC_INSTANCE LAST_ARCHIVE_TS

-------------------- ------------ ---------------------------------------------------------------------------

STANDARD AUDIT TRAIL 0 09-OCT-15 01.27.17.000000 PM +00:00

--通过调用DBMS_AUDIT_MGMT.clean_audit_trail进行手动清理审计日志

BEGIN

DBMS_AUDIT_MGMT.clean_audit_trail(

audit_trail_type => DBMS_AUDIT_MGMT.AUDIT_TRAIL_AUD_STD,

use_last_arch_timestamp => TRUE);

END;

/

DBMS_AUDIT_MGMT.clean_audit_trail

This procedure deletes audit trail records. The CLEAN_AUDIT_TRAIL procedure is usually called after the

SET_LAST_ARCHIVE_TIMESTAMP Procedure has been used to set the last archived timestamp for the audit records.

--也可以通过创建一个purge Job来进行清理已归档的历史审计记录

SQL> BEGIN

2 DBMS_AUDIT_MGMT.CREATE_PURGE_JOB(

3 AUDIT_TRAIL_TYPE => DBMS_AUDIT_MGMT.AUDIT_TRAIL_AUD_STD,

4 AUDIT_TRAIL_PURGE_INTERVAL => 24 /* hours */,

5 AUDIT_TRAIL_PURGE_NAME => 'Daily_Audit_Purge_Job',

6 USE_LAST_ARCH_TIMESTAMP => TRUE

7 );

8 END;

9 /

PL/SQL procedure successfully completed.

-- 本次测试使用了job进行清理,注,上面的purge job 并非使用DBMS_SCHEDULER.CREATE_JOB创建

-- 执行job用于清理归档,通过观察,由于redo log size为50MB,切换较为频繁,花费了19分钟

-- 同时伴随有Checkpoint not complete等待事件,可见redo size过小

SQL> exec DBMS_SCHEDULER.RUN_JOB(job_name => 'SYS.DAILY_AUDIT_PURGE_JOB');

PL/SQL procedure successfully completed.

Elapsed: 00:19:26.38

SQL> select count(*) from AUD$;

COUNT(*)

----------

12

--经查看,清理后空间并没有释放

SQL> select segment_name,bytes/1024/1024 from dba_segments where segment_name='AUD$';

SEGMENT_NAME BYTES/1024/1024

------------------------------ ---------------

AUD$ 1152

SQL> alter table sys.aud$ shrink space cascade;

alter table sys.aud$ shrink space cascade

*

ERROR at line 1:

ORA-10636: ROW MOVEMENT is not enabled

SQL> alter table sys.aud$ enable row movement;

Table altered.

SQL> alter table sys.aud$ shrink space cascade;

Table altered.

SQL> alter table sys.aud$ disable row movement;

Table altered.

-- 下面的查询可以看到,空间已经被释放

SQL> select segment_name,bytes/1024/1024 from dba_segments where segment_name='AUD$';

SEGMENT_NAME BYTES/1024/1024

-------------------- ---------------

AUD$ .0625

四、小结

a、对于Oracle 11g,审计功能默认被开启,因此如果在必须启用的情况下应考虑性能影响;

b、开启审计的情况下,建议将审计从system或sysaux表空间剥离,使用单独的表空间;

c、对于历史审计日志的清除,应考虑清除期间所带来的性能影响;

d、调用DBMS_AUDIT_MGMT.SET_AUDIT_TRAIL_LOCATION这个过程已经开始了搬迁过程,如果审计日志很庞大,应考虑IO影响;

e、审计日志的清除需要先设定归档,已归档的审计日志会被清理;

f、也可以通过trunate table aud$ reuse storage以及deallocate非常规方式来处理。