IP漏洞和威胁

2020-06-06 04:50

99 查看

IPv4和IPv6

IP无法验证数据包中包含的源IP地址是否实际上来自该源。因此,威胁参与者可以使用欺骗源IP地址发送数据包。威胁参与者也可以篡改IP标头中的其他字段来进行攻击。安全分析人员必须了解IPv4和IPv6标头中的不同字段。

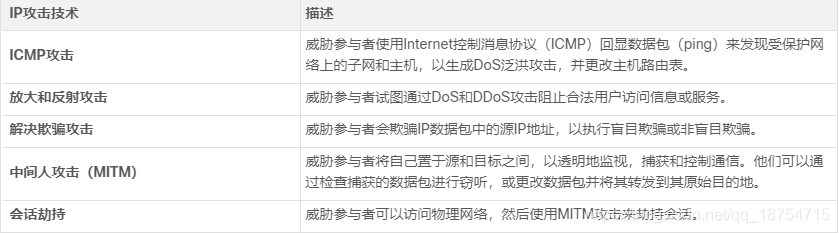

表中显示了一些更常见的与IP相关的攻击。

ICMP攻击

威胁参与者使用ICMP进行侦察和扫描攻击。他们可以发起信息收集攻击,以绘制网络拓扑图,发现哪些主机处于活动状态(可访问),识别主机操作系统(OS指纹),并确定防火墙的状态。威胁参与者还使用ICMP进行DoS攻击。

注意:用于IPv4的ICMP(ICMPv4)和用于IPv6的ICMP(ICMPv6)容易受到类似类型的攻击。

网络应在网络边缘进行严格的ICMP访问控制列表(ACL)过滤,以避免从Internet进行ICMP探测。安全分析人员应该能够通过查看捕获的流量和日志文件来检测与ICMP相关的攻击。在大型网络中,防火墙和入侵检测系统(IDS)等安全设备会检测到此类攻击,并向安全分析人员发出警报。

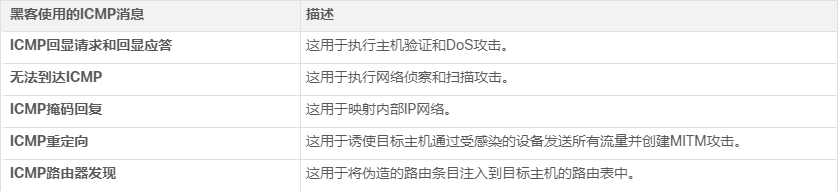

下表列出了威胁参与者感兴趣的常见ICMP消息。

放大和反射攻击

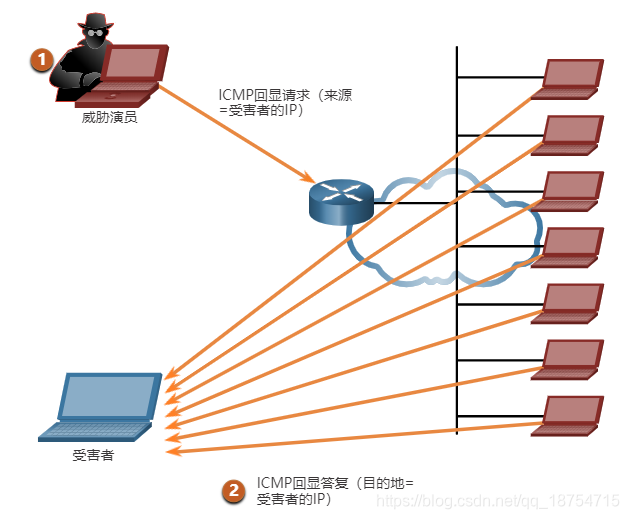

威胁参与者经常使用放大和反射技术来发起DoS攻击。图中的示例说明了如何使用称为Smurf攻击的放大和反射技术来压倒目标主机。

- 放大 -威胁参与者将ICMP回显请求消息转发给许多主机。这些消息包含受害者的源IP地址。

- 反射 -这些主机都答复受害者的欺骗IP地址,以使其不堪重负。

注意:现在正在使用更新形式的放大和反射攻击,例如基于DNS的反射和放大攻击以及网络时间协议(NTP)放大攻击。

威胁参与者也使用资源枯竭攻击。这些攻击会消耗目标主机的资源,以使其崩溃或消耗网络的资源。

解决欺骗攻击

- 非盲目欺骗 -威胁参与者可以看到主机与目标之间正在发送的流量。威胁参与者使用非盲目欺骗来检查来自目标受害者的答复数据包。非盲目欺骗可确定防火墙的状态和序列号预测。它还可以劫持授权的会话。

- 盲目欺骗 -威胁参与者无法看到主机与目标之间正在发送的流量。DoS攻击中使用了盲目的欺骗。

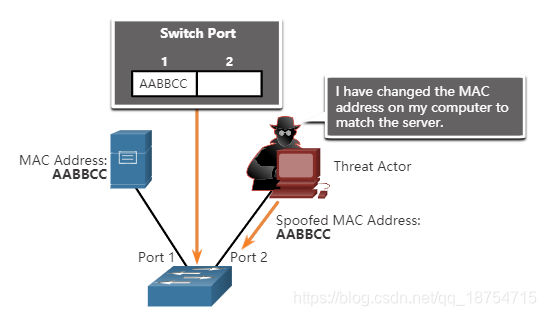

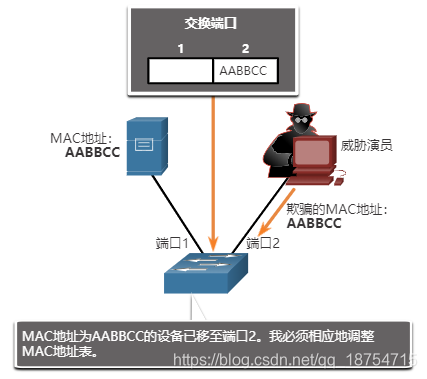

交换机将覆盖当前的MAC表条目,并将MAC地址分配给新端口,如图所示。然后,它将发往目标主机的帧转发到攻击主机。

相关文章推荐

- 添加IP安全策略 远离系统Ping漏洞的威胁

- 诺顿杀毒软件报惊天漏洞 两亿台电脑面临威胁

- 应用软件漏洞成“互联网+”主要安全威胁

- IT安全漏洞、威胁与风险的区别,你都知道吗?

- TCP/IP堆栈中的路由漏洞 (BSD,缺陷)

- Java新安全漏洞致10亿电脑处于安全威胁中

- 2015年数据库漏洞威胁报告

- 关于内部IP暴露漏洞的解决

- 谷歌停止修补旧版Android漏洞 60%用户面临威胁

- KAME Project IPv6 IPComp头远程拒绝服务漏洞

- 如何利用IP安全管理策略进行安全漏洞防护

- WiFi曝Krack重大漏洞,6大措施应对威胁!

- 思科路由器出漏洞 可能威胁计算机网络

- getip()漏洞代码(献给那些高傲的程序员)

- 微软的漏洞 MS06-007 更新了 KB 913446 tcpip.sys 所以导致 大家bt 电驴下载过慢

- 蓝牙的漏洞、威胁与对策

- 腾讯财付通漏洞遭黑客利用 威胁QQ彩钻等付费用户

- Linux kernel ‘ip6_sk_dst_check’函数拒绝服务漏洞

- Google用公开软件漏洞威胁苹果和微软

- 互联网威胁:“超连接”时代的4大安全漏洞