密码学

加密是CIA信息安全三合会的一部分。在本主题中,您将更深入地研究多种类型的加密以及如何使用它们来保护网络。

保护通讯

组织必须提供支持以确保数据跨链接传输时的安全。这可能包括内部流量,但保护从组织外部传播到分支站点,远程办公站点和合作伙伴站点的数据甚至更为重要。

这些是安全通信的四个要素:

- 数据完整性 -保证消息未更改。传输中的任何数据更改都将被检测到。通过实现消息摘要版本5(MD5)或安全哈希算法(SHA)哈希生成算法,可以确保完整性。

- 原始身份验证 -保证邮件不是伪造的,并且实际上是来自其声明的来源。许多现代网络都确保使用协议进行身份验证,例如哈希消息身份验证代码(HMAC)。

- 数据机密性 -保证只有授权用户才能阅读消息。如果邮件被拦截,则无法在合理的时间内对其进行解密。数据机密性是使用对称和非对称加密算法实现的。

- 数据不可否认性-保证发件人不能否认或驳斥已发送消息的有效性。不可否认性依赖于这样一个事实,即只有发件人才具有如何对待该消息的独特特征或签名。

数据的完整性

哈希函数用于确保消息的完整性。它们保证消息数据不会意外或有意更改。

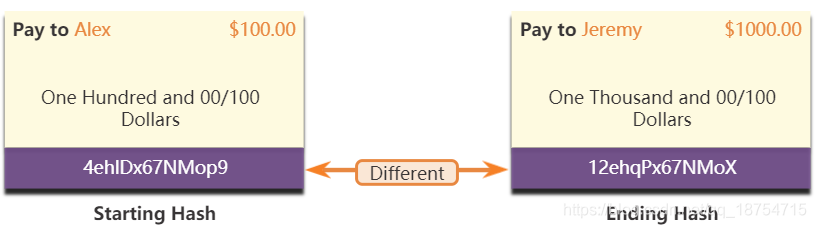

在该图中,发送者正在向Alex发送100美元的汇款。

发送者希望确保消息在到达接收者的过程中不会被更改。

- 发送设备将消息输入到哈希算法中,并计算其固定长度的哈希4ehiDx67NMop9。

- 然后,此哈希将附加到消息并发送给接收者。消息和哈希都是纯文本形式。

- 接收设备从消息中删除哈希,然后将消息输入相同的哈希算法。如果计算出的哈希值等于邮件附带的哈希值,则说明邮件在传输过程中没有被更改。如果哈希值不相等(如图所示),则不再可以信任消息的完整性。

散列函数

有三个众所周知的哈希函数。

带有128位摘要的MD5

MD5是一种单向函数,可产生128位哈希消息。MD5是一种旧算法,仅当没有更好的替代方法可用时才应使用。请改用SHA-2。

SHA哈希算法

SHA-1与MD5哈希函数非常相似。存在几种版本。SHA-1创建一个160位的哈希消息,并且比MD5稍慢。SHA-1具有已知的缺陷,是一种旧算法。尽可能使用SHA-2。

SHA-2

这包括SHA-224(224位),SHA-256(256位),SHA-384(384位)和SHA-512(512位)。SHA-256,SHA-384和SHA-512是下一代算法,应尽可能使用。

尽管哈希可以用于检测意外更改,但不能用于防止故意更改。在哈希过程中,没有来自发送方的唯一标识信息。这意味着,只要具有正确的哈希函数,任何人都可以为任何数据计算哈希。

例如,当消息遍历网络时,潜在威胁者可以拦截消息,对其进行更改,重新计算哈希值并将其附加到消息中。接收设备将仅针对附加的哈希进行验证。

因此,哈希很容易受到中间人攻击,并且不能为传输的数据提供安全性。为了提供完整性和原始身份验证,还需要更多内容。

原始身份验证

要将身份验证添加到完整性保证中,请使用键哈希消息身份验证代码(HMAC)。HMAC使用其他密钥作为哈希函数的输入。

资料保密

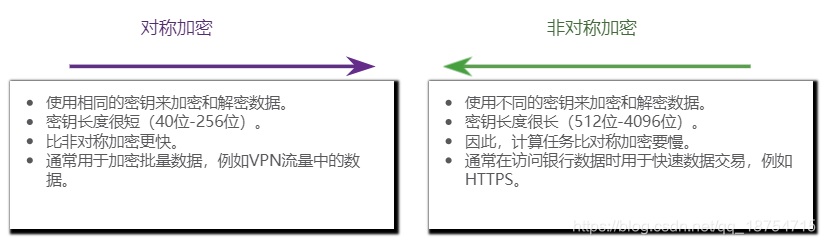

有两种用于提供数据机密性的加密。这两类在使用键的方式上有所不同。

诸如(DES),3DES和高级加密标准(AES)的对称加密算法基于每个通信方都知道预共享密钥的前提。也可以使用非对称算法(包括Rivest,Shamir和Adleman(RSA)和公钥基础结构(PKI))来确保数据机密性。

该图突出显示了每种加密算法方法之间的一些差异。

- .NET中的密码学--对称加密(上)

- 元月六号《密码学》预期绿灯通过

- .NET中的密码学

- 密码学

- 现代密码学:RSA算法

- FLASH与密码学-常用加密算法的AS3.0实现

- MIT两位密码学教授获得2012年的图灵奖

- 密码学研究-Provider

- [密码学]DES算法过程描述

- java密码学架构指南(一)

- 密码学-详解公钥、私钥、数字证书的概念

- 【密码学】分组密码:DES密码

- 黑帽安全 密码学

- 密码学初级教程(三)公钥密码RSA

- 密码学---非对称密码的加密解密采用公钥还是密钥

- 学密码学一定得学程序

- CTF——南邮攻防平台(隐写术、密码学)

- 【密码学】一万字带您走进密码学的世界(下)

- 【密码学】DES加解密原理及其Java实现算法

- 密码学(Crypto)一些在线解密网站