CTFHub-web-前置技能-HTTP协议

文章目录

1. 请求方式

打开时候,是这样的页面。

需要用到CTFHUB 方法请求 index.php来获取flag

HTTP Method 是自定义的,并且区分大小写.

用Windows自带的curl命令行工具,执行命令,在返回的源代码里就可以直接得到flag

用Windows自带的curl命令行工具,执行命令,在返回的源代码里就可以直接得到flag

-v: 输出http 通信的整个过程 -X :跟随请求方式

ctfhub{db61051229e811c4b36af7c27e191c85f36d2225}

ctfhub{db61051229e811c4b36af7c27e191c85f36d2225}

2、302跳转

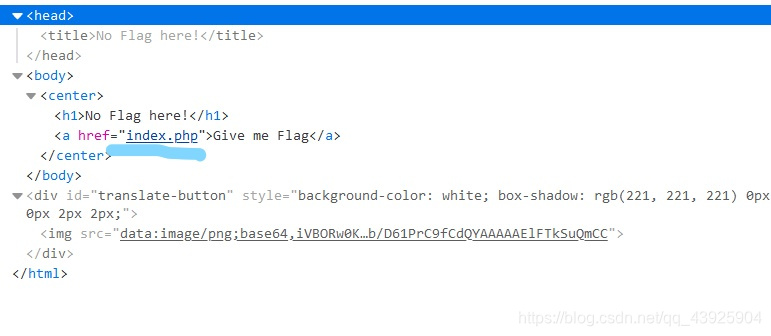

打开之后是这样的页面,点击连接之后没有什么变化

F12查看源码:发现有个index.php文件,这应该是发生了302的重定向,跳转到新的页面了。

F12查看源码:发现有个index.php文件,这应该是发生了302的重定向,跳转到新的页面了。

利用curl命令行工具,直接访问index.php,得到flag。

命令:curl -i CTFHUB http://challenge-a8d014d13d7651c3.sandbox.ctfhub.com:10080/index

ctfhub{8963868b037bc69ac2d4a8d0085da90b1c12c107}

3、cookie

打开之后,是这样的页面

既然是cookie欺骗,伪造,认证,那就打开burp抓个包,原来admin=0,把它改为admin=1,go一下,就得到了flag

既然是cookie欺骗,伪造,认证,那就打开burp抓个包,原来admin=0,把它改为admin=1,go一下,就得到了flag

ctfhub{ff834cf8e40d057f6a43a4f2faae28a4a86b855c}

ctfhub{ff834cf8e40d057f6a43a4f2faae28a4a86b855c}

4、基础认证

ps:题目有个附件,要下载下来

打开网页,有一个链接

打开链接之后,弹出以下输入框

提示用户名是admin,登录需要密码。然后burp抓包,进行密码爆破

提示用户名是admin,登录需要密码。然后burp抓包,进行密码爆破

burp模块的设置:

导入的字典就是题目的那个附件,下载下来导入进去;

Payload Processing => Add => Add Prefix => 输入 admin:

Payload Processing => Add => Encode => 选择 Base64 Encode

Payload Encode,URL-encode前面的勾去掉

YWRtaW46c2hhZG93就是密码了,然后再进行base64解码,得到密码

回到输入框登录,用户名:admin 密码:shadow ,得到flag

回到输入框登录,用户名:admin 密码:shadow ,得到flag

ctfhub{516c7240cb9f39043413ec9d72901feacb3f10cd}

5、响应包源代码

打开是一个很多大的框,左下角有以下内容,点击开始,就像玩贪吃蛇一样,但是不能进行任何操作

直接F12查看源码,就可以直接获得flag

或者在url前面输入view-source: 也可以查看源码

ctfhub{4a674cebdb0c08b7d45fc13bd2b5794456b15ef5}

- 点赞

- 收藏

- 分享

- 文章举报

shi xiao li ya

发布了5 篇原创文章 · 获赞 0 · 访问量 93

私信

关注

shi xiao li ya

发布了5 篇原创文章 · 获赞 0 · 访问量 93

私信

关注

- http协议、web服务器、并发服务器(上)

- HP LoadRunner 9.0:Web(click and script) 与 Web(HTTP/HTML)协议

- 在用HttpWebRequest的时候,发现返回"基础连接已经关闭: 该服务器提交了 HTTP 协议冲突

- java实现的利用HTTP协议原理实现的GET/POST请求的web服务器

- 【JAVAWEB】--HTTP协议GET和POST请求

- javaweb之http协议

- JavaWeb开发之三:HTTP协议

- Java Web day(3)之Tomcat及Http协议详细介绍

- http协议之get请求原理(socket请求web内容)

- JavaEE中级.20190604.XML.Web和Servlet(一).JavaWeb 简介.Tomcat.HTTP 协议.

- 【LoadRunner】Web(HTTP/HTML)协议的关联

- linux命令:http服务协议,web服务器

- http协议特点,web资源,url通用格式

- web开篇--web应用程序丶http协议

- HTTP协议基本原理和WEB程序的原理

- http协议与web本质

- Loadrunner Http协议web_submit_data与web_custom_request区别

- web中的HTTP协议

- web资源访问过程及http协议详解

- http协议:Web前端-HTTP Cache-control/浏览器缓存