菜鸟渗透日记9---主动信息收集之端口扫描(scapy、nmap、dmitry、nc)

端口扫描

二、三、四层发现的目的就是发现存活的IP,在存活的IP上面,展开进一步的扫描,及端口扫描,发现存活主机上存在着哪些开放的端口,端口后面就对应着各种各样的应用程序,应用程序的漏洞都是通过端口体现出来的,所以,扫描端口为我们后续的攻击提供更大的攻击面。

端口对应网络服务及应用端程序;

服务端程序的漏洞通过端口攻入;

发现开放的端口;

更具体的攻击面;

扫描要做的事:

识别开放端口上的应用

识别目标操作系统

提高攻击效率

1. UDP端口扫描

基于端口的扫描,都是针对存活的主机而言的,使用UDP端口扫描时,如果端口开放,则目标系统不响应(可能产生误判),如果端口不开放,则目标系统会响应端口不可达,代表该端口没有开放

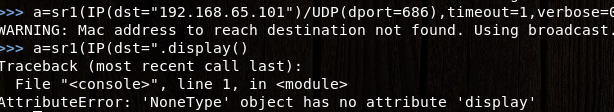

1).scapy

端口开放:没有回包;

端口关闭:ICMP port-unreachable;

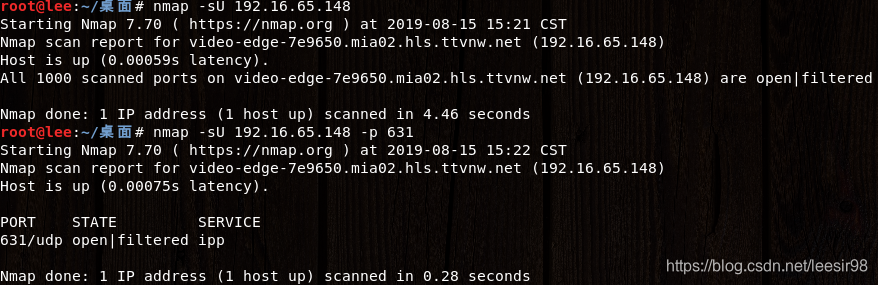

2).nmap

nmap -sU IP默认1k个端口

nmap -sU IP -P指定端口

2. TCP端口扫描

基于连接的协议

分为

隐蔽扫描(第三次握手不产生日志记录nmap、scapy、hping3)

僵尸扫描(这里不展开)

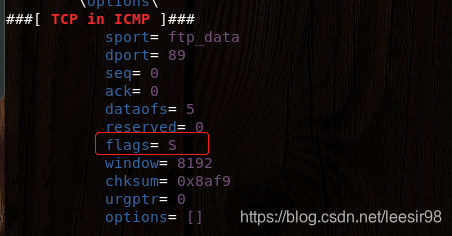

1).scapy

SYN-SYN/ACK-ACK#目标端口开放

SYN-RAT/ACK #目标端口不开放

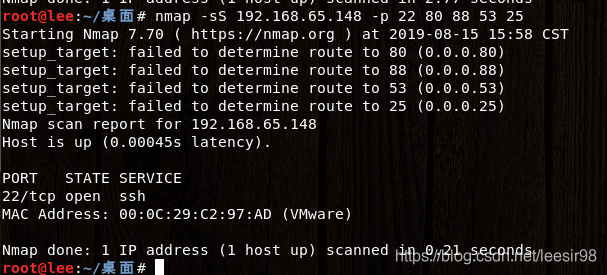

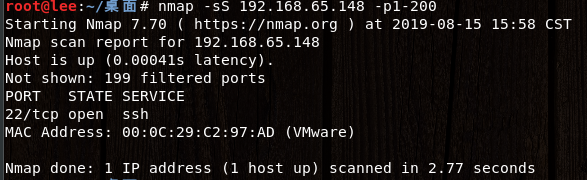

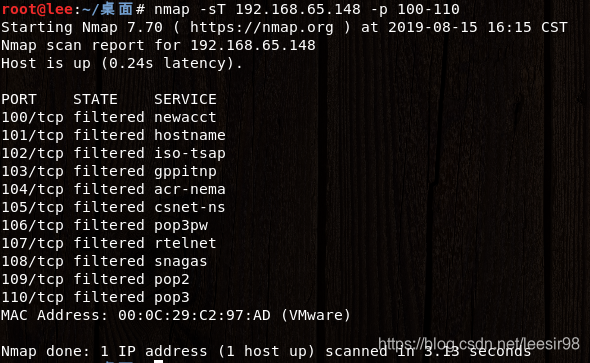

2).nmap

3. 全连接端口扫描(scapy、nc、dmitry、nmap、)

1).全连接端口扫描(SYN、SYN+ACK、ACK)——scapy

scapy对全连接扫描比较困难,如果直接给目标系统发SYN,目标系统会回应一个SYN/ACK,这时候,操作系统内核会认为没建立完整的连接,会返回一个RST,断开TCP连接,此时,如果在向目标系统发送一个ACK,目标系统会回应RST;

若需要让操作系统不产生RST包,影响后续的操作,就需要添加一定的防火墙策略,讲操作系统系统内核产生的RST包drop掉;

2).nmap

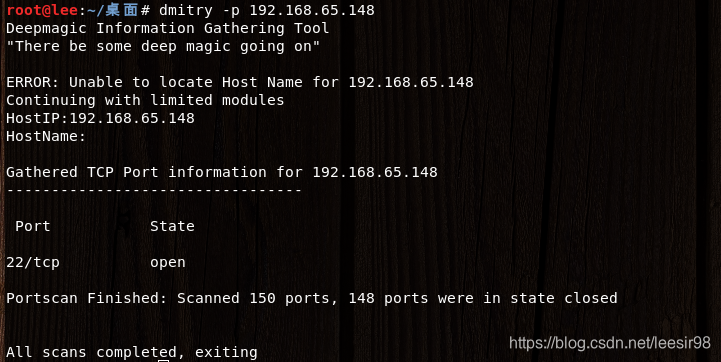

3).dmitry

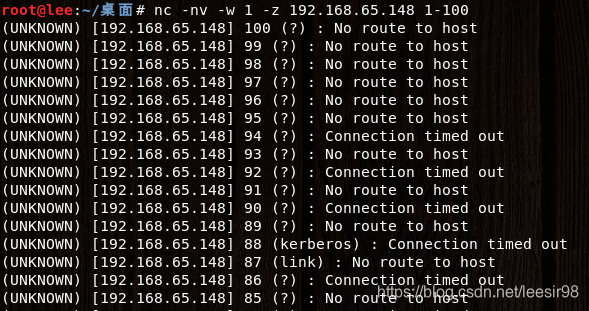

4).nc

- 菜鸟渗透日记10---主动信息收集之服务和操作系统识别(amap、nmap、socket)

- 小白日记8:kali渗透测试之主动信息收集(二)三层发现:ping、traceroute、scapy、nmap、fping、Hping

- Kali Linux 渗透测试之主动收集(端口扫描2)

- 菜鸟渗透日记17---渗透测试提权之基本信息收集、敏感数据收集、隐藏痕迹

- 小白日记7:kali渗透测试之主动信息收集-发现(一)--二层发现:arping/shell脚本,Netdiscover,scapy

- 主动信息收集之端口扫描的一些脚本

- 主动信息收集之端口扫描

- kali linux 渗透技术学习笔记 5.信息收集——网络映射器工具Nmap (三) 系统指纹与服务指纹识别

- Kali 渗透测试- 全主动信息收集-发现

- 菜鸟渗透日记12---服务扫描之SNMP、SMB、SMTP扫描

- kali linux 渗透技术学习笔记 3.信息收集——网络映射器工具Nmap (一) 识别活跃主机

- Kali Linux 渗透测试之主动收集(三层扫描)

- 菜鸟渗透日记13---服务扫描之防火墙识别、负载均衡识别、WAF识别

- nmap扫描、信息收集(网安全实训第一天)

- Kali Linux 渗透测试之主动收集(服务扫描)

- 安全笔记:渗透|主动信息探测——nmap

- Kali Linux 渗透测试之主动收集(僵尸扫描)

- Nbportnmap 多线程端口banner收集工具

- NMAP为什么扫描不到端口